今日は、ランサムウェアウイルスの問題についてお話します。 これらのプログラムは、感染したコンピューターの所有者からお金を引き出すように設計されているため、ランサムウェアプログラムとも呼ばれます。

ランサムウェアウイルスの問題は、個々のパーソナルコンピューターだけでなく、データセンターのレベルにまで及んでいます。 たとえば、企業のインフラストラクチャに対する攻撃には、Locky、TeslaCrypt、CryptoLockerが使用されます。 多くの場合、ウイルスはWebブラウザーまたはそのプラグインの脆弱性を悪用し、誤って電子メールの添付ファイルを開きます。 インフラストラクチャに侵入したランサムウェアプログラムは、データの迅速な拡散と暗号化を開始します。

データ保護戦略の重要な部分は、常に復元元のバックアップの可用性です。 暗号化からバックアップストレージを保護する方法に関する同僚Rick Vanoverからのいくつかの推奨事項を見てみましょう(Veeamまたは他のメーカーのソリューションを使用するかどうかに関係なく)。 猫へようこそ。

1.別のアカウントを使用してバックアップストレージにアクセスします

この普遍的な勧告は、ランサムウェアトロイの木馬の時代に特に関連しています。

- バックアップストレージへのアクセスには、特別に選択したアカウントを使用するのが妥当です。

- バックアップを実行する必要があるユーザーを除き、すべての種類のユーザーにストアへのアクセス権を割り当てないでください。

- そして、もちろん、ドメイン管理者アカウントをどこでも使用しないでください。

Veeamインフラストラクチャがドメインに含まれない場合(原則として小規模組織)、またはバックアップおよびデータ保護ツール専用に編成されたドメインに含まれる場合(大規模環境)のオプションがあります。 いずれにしても、認証に注意を払い、作業環境とバックアップインフラストラクチャを慎重に区別することが重要です。

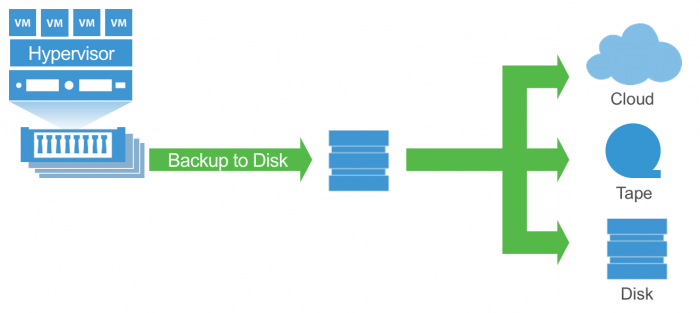

2.バックアップをオフラインで保存する(インフラストラクチャに接続せずに)

暗号化トロイの木馬の侵入から身を守るための非常に効果的な方法は、バックアップをオフライン(つまり、稼働中のインフラストラクチャの外部)に保つことです。 たとえば、Veeamソリューションを使用する場合、次のオプションを検討できます。

| データを保存する場所 | 説明 |

|---|

| 磁気テープ | 常にオフライン(読み取り/書き込み中を除く)。 |

| レプリカVM | 通常オフ; ほとんどの場合、本番環境とは別の認証環境に関与します(たとえば、異なるドメインのvSphereおよびHyper-Vホスト)。 |

| ストレージハードウェアスナップショット | 回復に使用できます。 通常、運用環境とは別の認証環境で使用されます。 |

| Cloud Connectのバックアップ | バックアップインフラストラクチャに直接接続しないでください。 別の認証メカニズムを使用します。 |

| リムーバブルメディア(外付けハードドライブなど) | 常にオフライン(読み取り/書き込み中を除く)。 |

バックアップの保存のみに専用ストレージを使用する場合、通常、そのようなストレージはバックアップ時間帯(夜間など)にのみ使用されます。 この場合、不要な期間にストレージシステムを自動的にシャットダウン/オンにするスケジュールを設定することは、バックアップをオフラインに転送する別の簡単な方法です。

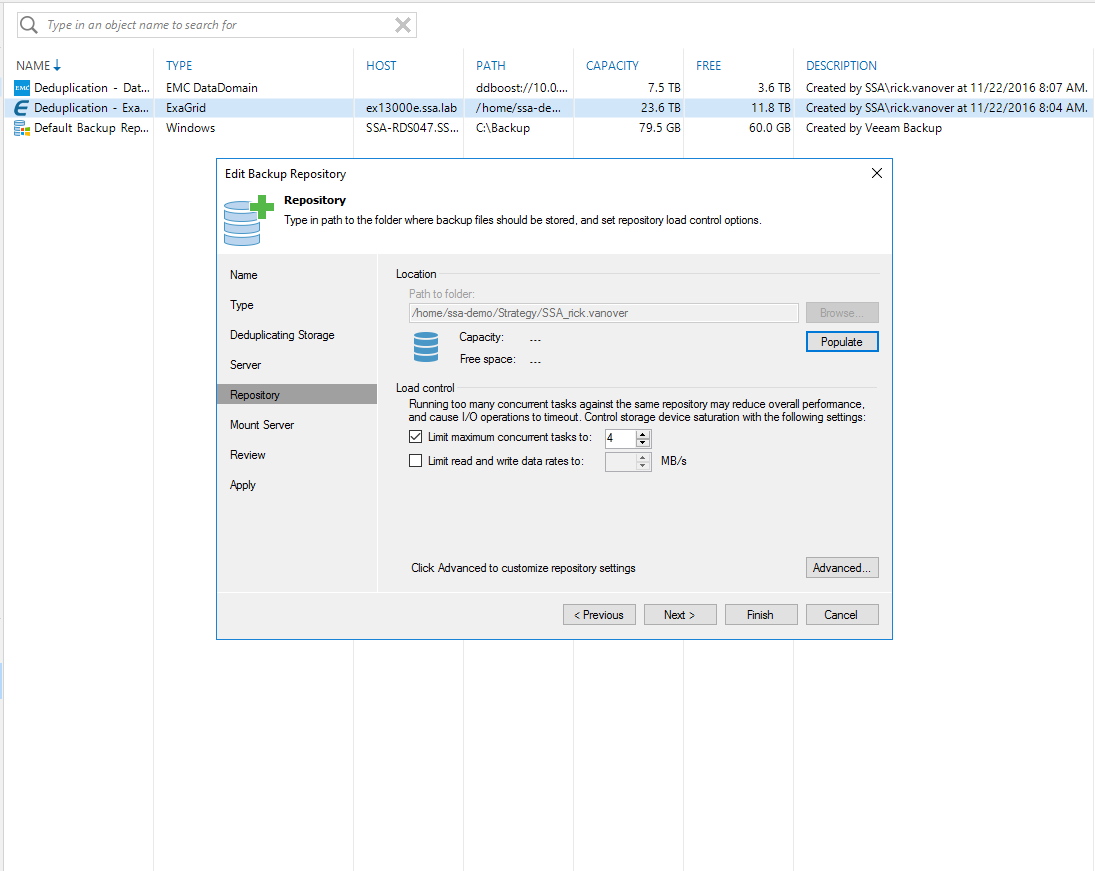

3.異なるファイルシステムでストレージシステムのバックアップを保存するために使用

異なるファイルプロトコルを使用して、ランサムウェアの拡散を防ぐことができます。 たとえば、リポジトリをLinuxに保持する場合、Veeam Linux認証を使用したバックアップと復元で使用され、ファイルシステムはext3またはext4(または別の)になります。 これにより、バックアップをさらに保護できます。 このアプローチを使用したバックアップストレージシステムの例を次に示します。

- 組み込みの重複排除機能とDDBoostを使用したData Domainストレージ(推奨方法)またはDDBoostを使用しない場合はNFSマウント

- 重複排除とCatalystが統合されたHewlett Packard Enterprise(HPE)StoreOnceストレージ

- 組み込みの重複排除とVeeamエージェントの使用を備えたExaGrid

これらのオプションを使用すると、特定のセキュリティコンテキスト内でVeeamプロセスからストレージへのアクセスが発生します。

4.可能な限り、バックアップストレージのハードウェアスナップショットを作成します

ハードウェアスナップショットは、いわば、メインストレージシステムを操作するときにデータを保存する「セミオフライン」の方法です。 バックアップストレージ用のハードウェアスナップショットも作成できる場合は、それを使用して暗号化攻撃を防ぐことは非常に合理的です。

5.ルール「3-2-1-1」を適用します

覚えているように、少なくとも2種類のメディアに3つのバックアップコピーを保存し、これらのコピーの1つをバックアップサイトに(運用インフラストラクチャの場所ではなく)保持することを規定する

「3-2-1」ルールがあります。

この単純なルールは、データを復元する必要があるほとんどすべての緊急事態で役立ち、同時に特定のテクノロジーの使用を必要としません。 暗号作成者の時代では、このルールにもう1つのユニットを追加するのが賢明でしょう。これは、メディアの1つがオフラインで保存されることを意味します。 上記のオプション(ポイント2を参照)は、メディアとストレージの選択に役立ち、暗号化に直面するインフラストラクチャを強化します。

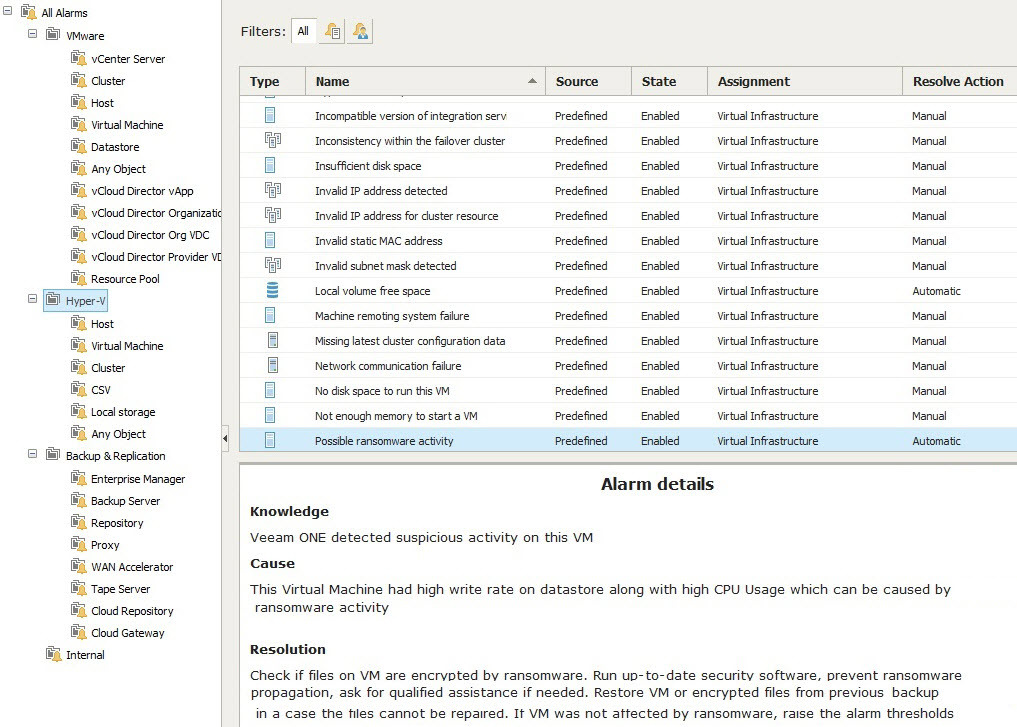

6.ハードウェアとソフトウェアの動作を監視する

暗号作成者が持ち歩く脅威の1つは、他のシステムへの配布の可能性です。 したがって、疑わしいアクティビティを識別するために、機器、プロセス、およびアプリケーションの動作を監視することが重要です。 そのため、Veeam ONE 9.5は、新しい組み込みアラート

ランサムウェアの可能性のあるアクティビティ(

ランサムウェアの可能性のあるアクティビティ)に注目します。 CPU使用率のアクティビティの増加とディスクへの書き込み操作の数の増加に気付いた場合に機能します。

7.バックアップコピージョブ転送ジョブを有効にする

リモートストレージシステムに保存され、独自のストレージポリシー(バックアップ設定で指定されたものとは異なる)を持つリカバリポイントを取得するには、バックアップコピージョブ転送ジョブを使用すると便利です。 このタスクは、バックアップリポジトリからデータを取得し、それらに基づいてリモートストレージシステムに復元ポイントを作成します。 そのため、たとえば、バックアップインフラストラクチャ(Linuxなど)に別のストレージシステムを追加した場合、対応するリポジトリを作成し、それを使用するように転送タスクを構成できます。

結論として、バックアップを無傷に保つことができるランサムウェアトロイの木馬に対処する多くの方法があり、それらの一部のみがこの投稿に記載されていると言えます。 この点で個人的な経験や建設的なアイデアがある場合は、コメントを歓迎します。

他に読んで見るもの

バックアップのルール3-2-1に関するHabrに関する記事:

→

パート1→

パート2→

VeeamとHPE StoreOnceの統合に関するウェビナー(ロシア語)→

EMC Data Domainとの統合に関するVeeamナレッジベースの記事(英語)