正直に言うと、このトピックがまだHabréでカバーされていない理由はわかりません。 この誤解を修正してください。

前の記事で、既存の救済策の有効性をテストするトピックに触れました。 このツールは非常に便利ですが、誰もがこれが弱いテストであることを理解しています。 さらに、このテストは模擬テストです。 実際のトラフィックで実際のネットワークを評価する方法は? あなたにとって本当に重要な脅威は何ですか?ネットワーク上に感染したコンピューターがあり、ユーザーがどのアプリケーションを起動し、すべてのトラフィックを「ポンプアウト」するのですか? 原則として、これにはさまざまなツールを使用する必要があります。

- メールとその添付ファイルをチェックする手段。

- 訪問したサイトとトラフィック量を分析するためのツール。

- ストリーミングウイルス対策の機能を実行する手段。

- トラフィック分析ツール(IDS);

- そして、はるかに。

これらの機能を組み合わせた(オープンソースではなく)深刻な統合ソリューションを見つけることは非常に困難です。 さらに、問題は、これらのツールを現在のインフラストラクチャに統合する方法であるため、ネットワークのフロアをやり直す必要はありません(テストするだけです)。

奇妙なことに、Check Pointはこの機会を提供します-ネットワークのセキュリティ監査を

無料で 。 以前の投稿で、

Check Pointとは何かについて簡単に説明しまし

た 。 ここで、それがどのようにテストされるか、さらには私たち自身の利益のために説明されます。 Check Post Security CheckUPと、それがあなたにとってどのように役立つかについて話をするために、この投稿は本質的に少しのマーケティングであることを警告します。 そして、以下の投稿では、インストールと設定の技術的なポイントを正確に検討します。

Check Point Security CheckUPでできることCheck Point Security Checkupは、ネットワーク全体に対するリスクと脅威を検出するツールです。 ほとんどすべてのセキュリティリスクがカバーされます。

- 従業員が使用する疑わしい性質のWebアプリケーションおよびWebサイトの識別:ピアツーピアネットワーク、クラウドファイルストレージ、プロキシおよびアノニマイザー、悪意のあるサイトなど。

- ボット、ウイルス、未知のマルウェア(ゼロデイ攻撃、および従来のウイルス対策ソリューションでは検出されない攻撃)に感染したコンピューターを含む脅威分析。

- 攻撃の対象となる企業のサーバーとコンピューターの脆弱性の評価。

- 電子メールまたはWeb経由で組織外に送信された機密データの監視。

- 最も要求の厳しいアプリケーションとWebサイトの帯域幅分析と識別:ネットワークを誰がどのようにダウンロードしたか。

- 集中管理を使用する既存のCheck Pointのお客様の場合:業界標準のPCI、HIPAA、ISOなどを含む、法令順守およびベストプラクティスのセキュリティポリシーを確認します。

セキュリティ診断レポートには、リスクとそのリスクからの保護方法を理解するのに役立つ推奨事項が含まれています。 以下でレポートについて説明します。

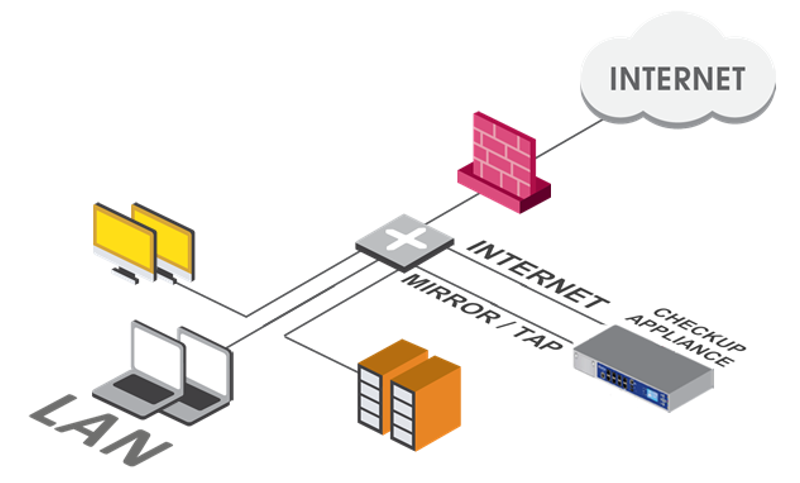

ネットワーク監査はどのように行われますか?セキュリティ検査によるネットワーク検査では、通過するトラフィックを検査するためにネットワーク内にCheck Point Security Gatewayをインストールする必要があります。 同時に、ゲートウェイは「ギャップ内」にインストールされないため、ネットワーク構成を変更する必要がなく、会社の中断やダウンタイムを回避できます。 代わりに、ネットワークスイッチ上の適切なテストアクセスポイント(TAP)デバイスまたはミラーポート(ミラーポート、スパンポートとも呼ばれる)に接続することにより、トラフィックのコピーが検査されます。 そのようなアプローチは、トラフィックのコピーのみが検査されるため、ギャップに接続するための典型的な問題を完全に排除します。 以下に接続図を示します。

会社の内部規則により、他の機器が企業ネットワークに接続することを明確に禁止

している場合、仮想マシンを使用して監査を実行できます。 これを行うには、サーバー(VMware ESXiまたはHyper-Vハイパーバイザーが実行されている場所)でCheck Pointソフトウェアゲートウェイを備えた仮想マシンを作成する必要があります。 仮想マシンのパラメーターはトラフィックの量に大きく依存しますが、最小要件は6 GBのRAMと4つのCPUコアです。 このオプションは、habrの読者にとって最も興味深いと思います。 これは、ディストリビューターまたはインテグレーターにハードウェアを要求することなく、独立して実行できます。 次の記事で検討するのは、この方法(仮想マシンを使用)です。

どのブレードを使用できますか?以前の投稿で、利用可能なCheck Pointソフトウェアブレード(機能)について簡単に説明しました。 ほぼ全員が監査の一部として使用できます。

- ファイアウォール

- IPS

- DLP

- アプリケーション制御

- アイデンティティ認識

- URLフィルタリング

- アンチボット

- アンチウイルス

- 脅威のエミュレーション

監査の終了時に、詳細な包括的なレポートが利用可能になります。

レポートには何が含まれますか?例として、Gaia R77.30のバージョンで生成されたレポートを示します。 すでに時代遅れとみなされています R80の形式の新しいバージョンがあります。 ただし、執筆時点では、R80(ゲートウェイ+管理サーバー)のスタンドアロンソリューションを展開することはできませんでした。 つまり 1台の仮想マシンの代わりに2台を上げる必要がありますが、これはより長く、より多くのリソースが必要です。 したがって、R77.30のレポートを表示します。

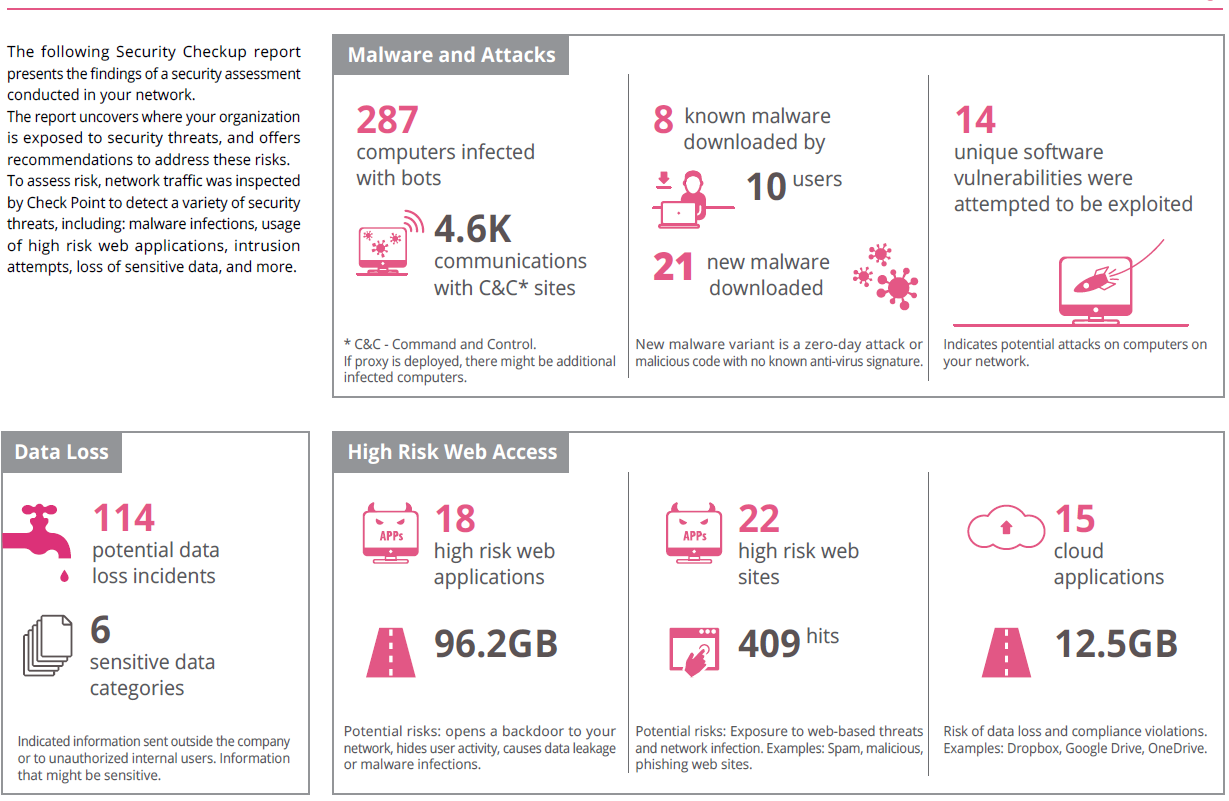

レポートはPDFファイル形式で取得されます。最初に表示されるのは、情報セキュリティに関する一般的な統計です。

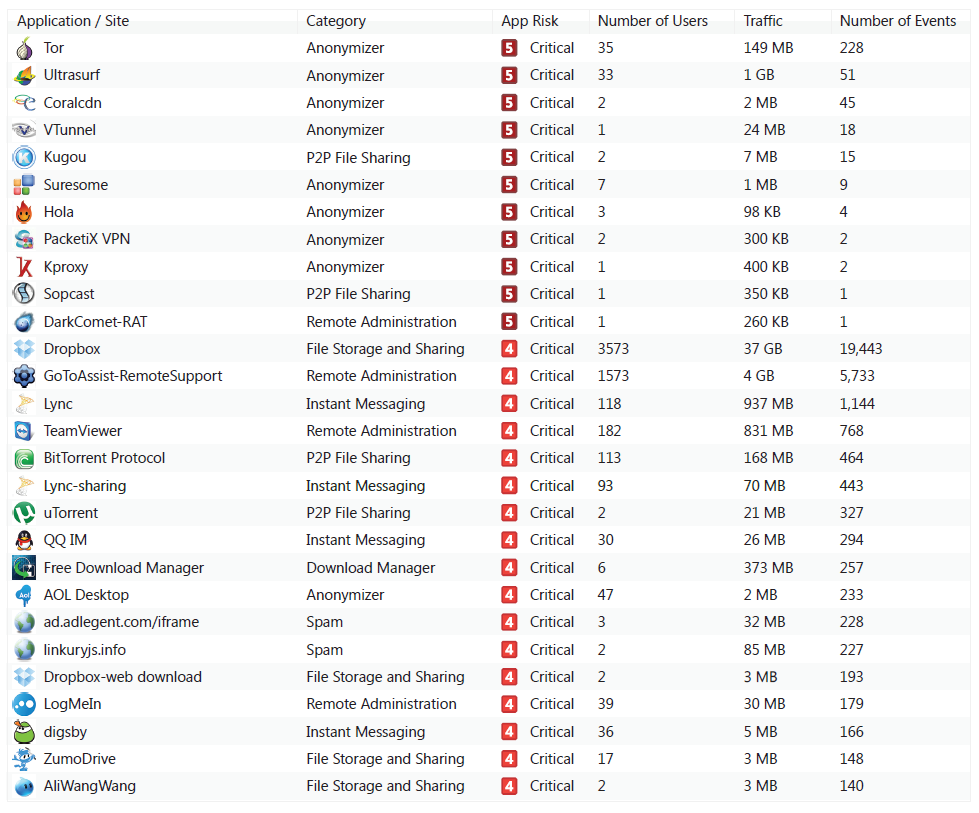

その後、より詳細な統計を見ることができます。 たとえば、「リスクの高いアプリケーションとサイト」:

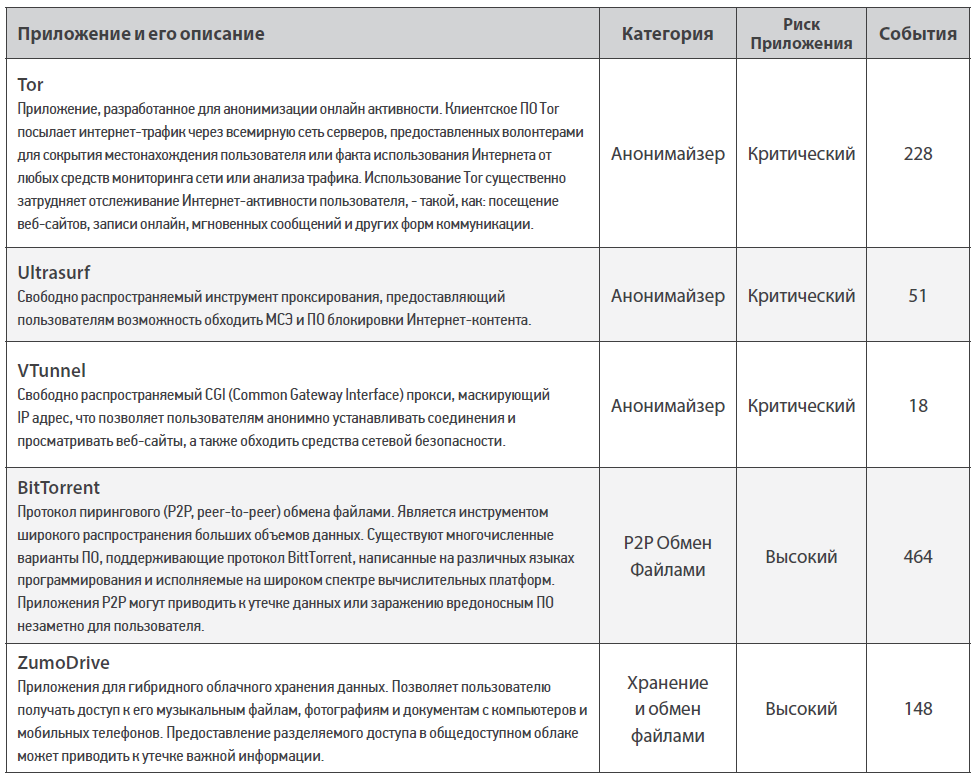

使用されているアプリケーション、それらが属するカテゴリ、およびトラフィックの量が表示されます。 レポートには、これらのアプリケーションの説明も含まれています(さらに、ロシア語)。

次に、最もアクティブなユーザーを確認できます。

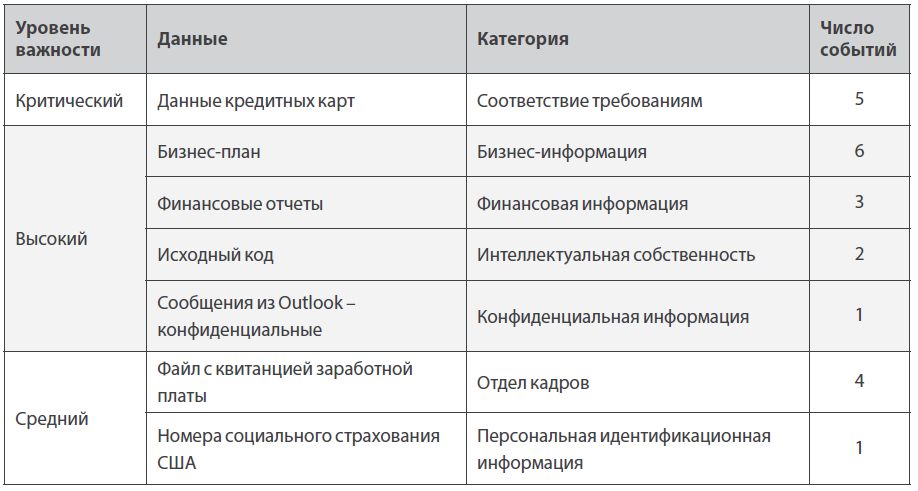

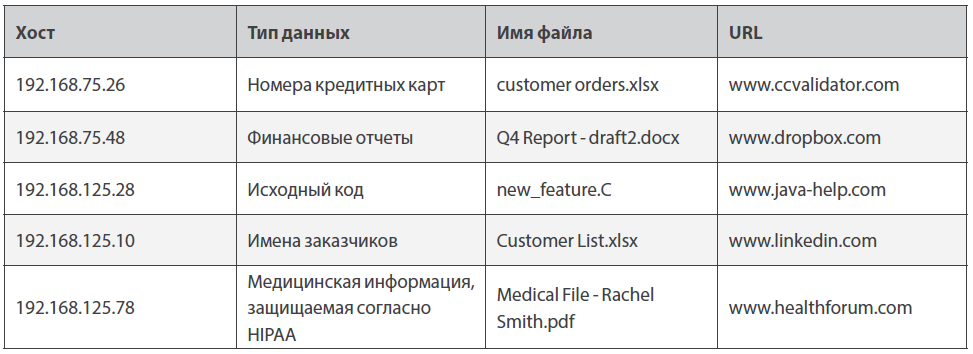

そしてデータ漏洩事件:

以下のレポートは、どのファイルが誰によって、どこで転送されたかに関する情報を提供します。

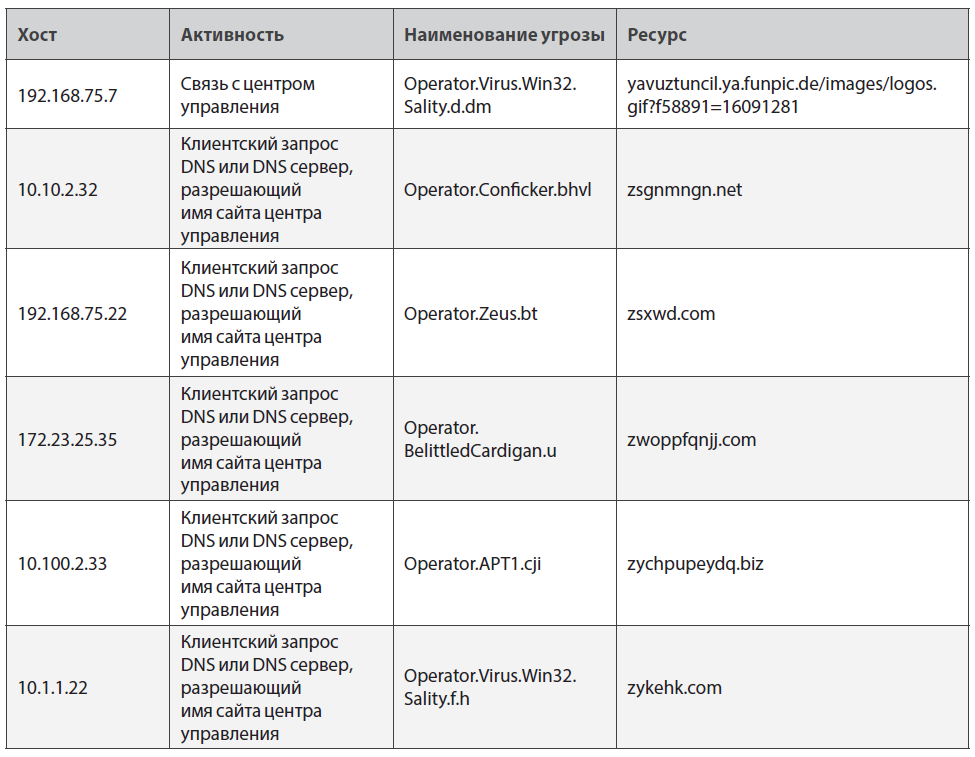

ネットワーク上のボットのアクティビティに慣れることもできます。

感染しているボットの種類、およびボットが「ノックしている」場所。

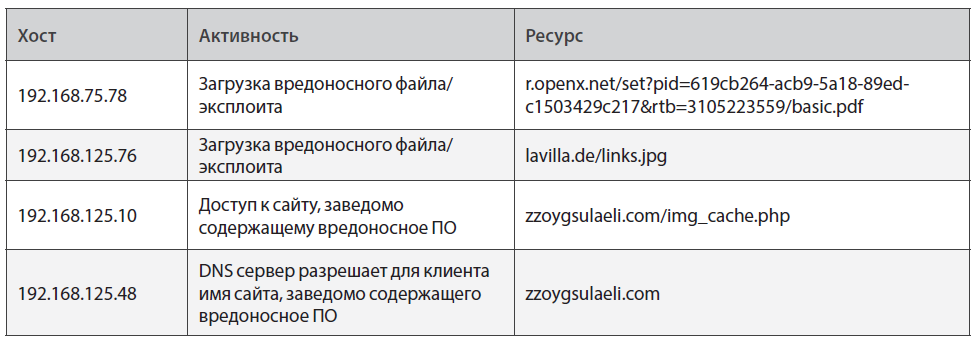

ウイルスインシデントに関する統計があります:

ゼロデイマルウェアに関する情報(悪意のあるアクティビティの説明を含む):

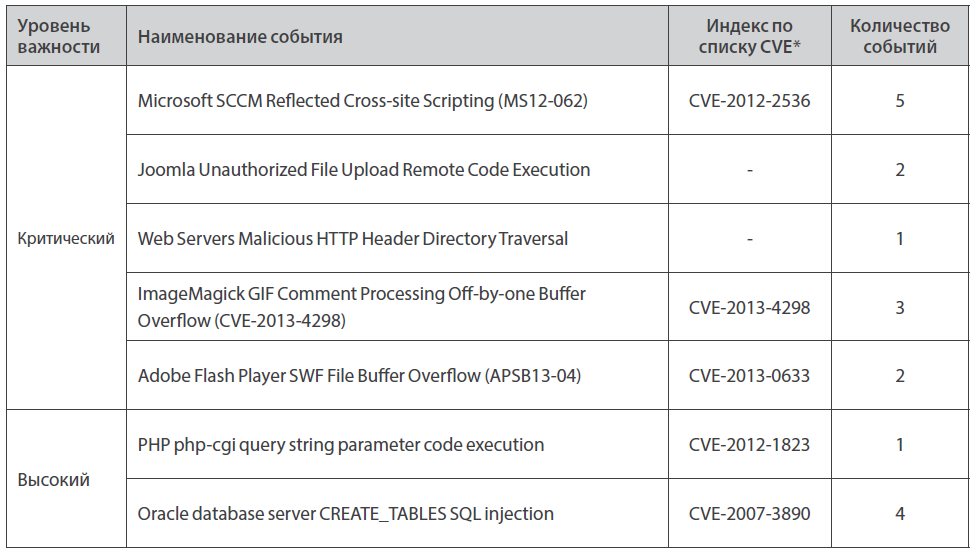

IPSの動作とそれが明らかにしたことに関するレポートがあります。

高リスクアプリケーションが実行されている端末の評価:

R77.30のレポート例は

こちらからダウンロードでき

ます 。

R80を使用して生成されたレポートは、よりカラフルで詳細です。

R80のサンプルレポートは

こちらからダウンロードでき

ます 。

監査期間通常、2週間で十分です。 仮想マシンにCheck Pointをセットアップし、そこにトラフィックのコピーをラップして、2週間後に完成したレポートを確認します。 私たちの実践では(そして、すでに約100件の監査を実施しています)、管理者が予期していなかったことが常に発見されています:VPNの使用、ウイルスのダウンロード、ネットワーク内へのボットの導入など。

おわりにしたがって、Check Point Security CheckUPを使用して、ネットワークの完全に無料のセキュリティ監査を実施できます。 このテストでは、管理者が最小限の労力で作業する必要がありますが、専門的なソリューションを使用します。 レポートの助けを借りて、ネットワーク保護の有効性と、この保護が原則的に必要かどうかについて結論を下すことができます。 次の記事では、このプロセスを詳細に検討します。 または、ネットワークのこの監査を

無料でリクエストできます。