ソニーエンターテイメントをハッキングし、バングラデシュの中央銀行を強奪し、世界中のSWIFTシステムに対する厚かましい攻撃を行い、韓国のメディアや金融会社からのデータを破壊します。 これらのシェアには共通点はないようです。 そして毎回彼らは

ラザログループの同じ男でした。

キャンペーンの規模、多様性、費用の大きさは印象的です-私たちの研究者だけが150を超える悪意のあるツールをLazarusとリンクすることができました! 実際、ハッカーは攻撃ごとに、攻撃から消しゴムまで、新しいツールを作成しました。 コードは新しいものでしたが、完全ではありませんでした。 Lazarusの有名な活動に関する詳細なレポートには58ページが含まれていますが、ここで最も興味深い点を説明します。

変動性と遺伝実際、上記のすべての攻撃をラザロと結びつけることは非常に困難です。 まず第一に、みんなのモットーは使用するツールの絶え間ない変化だからです。 ほとんどの場合、コンパイルは攻撃の2日前までに行われます。 これにより、署名分析ツールがまったく役に立たなくなり、Yaraの有効性が著しく制限されます。 そのため、これらの攻撃はすべて一見すると異なる人々によって実行されますが、コードに完全に没頭することで反対のことがわかります。

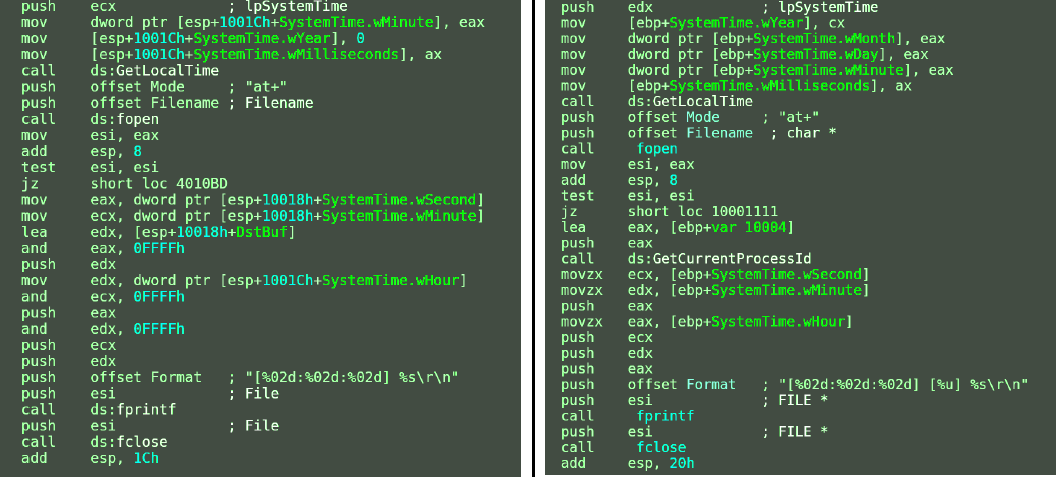

多様性を採用したハッカーは、遺伝を避けることができませんでした。 コードを一から作成するのは難しいだけでなく、非常に高価です。 したがって、異なる一見楽器間の一定の連続性を非常に明確に追跡できます。 たとえば、バングラデシュと東南アジアのサンプルを比較すると、ロギング機能がわずかな変更を加えて新しいコードに転送されていることがわかります。新しいコードは現在のプロセスのIDもログに書き込みます。

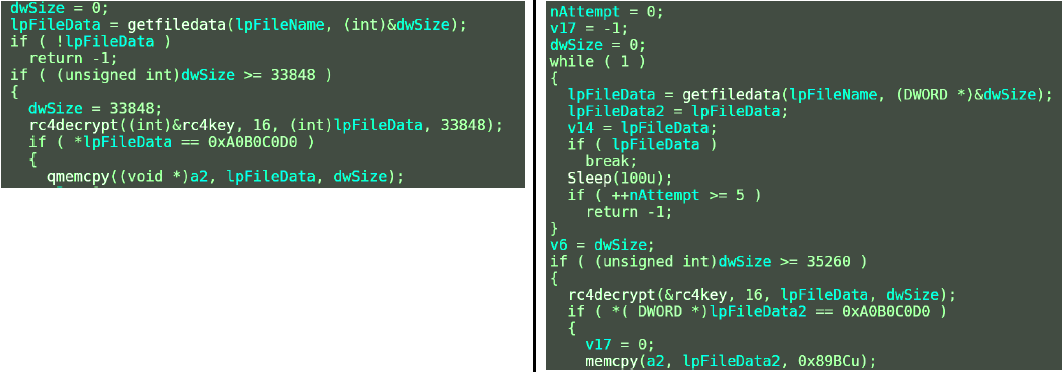

Novettaの研究者は、他の2つのインシデント後に発見されたmalvariを比較すると、2つの異なるツールの構成ファイルで同じマジックナンバー0xA0B0C0D0を使用していることに気づきました。これは、偶然の一致によるものではありません(スクリーンショットのlpFileDataを参照)。

Novettaレポートの公開後、ハッカーはそれを修正しましたが、完全ではありません-数は異なりますが、検証アルゴリズムは同じです。

ところで、ラザロのキャンペーンの連続的な進化がここで説明されていると思うなら、あなたは間違っています。 アナリストによると、バングラデシュ中央銀行と前述の東南アジアの銀行に対する攻撃は同時にほぼ同時に行われたため、これらは数億ドルを引き出す大規模な事業の一部であることが示唆されています。

銃口でのSWIFTグループ内の別の部門が、Lazarusの運営に資金を提供するための資金の抽出に従事していると考えています。 アナリストは、Bluenoroffと名付けました(銀行攻撃で使用されたツールの1つの名前にちなんで)。 Bluenoroffsは、銀行、カジノ、金融ソフトウェアの開発者、暗号通貨サービスに焦点を当てています。 動機は透明で、方法は洗練され、地理は非常に広範囲に及んでいます-メキシコからマレーシアまで。

Bluenoroffは、データの盗難や破壊には関心がありません。 彼らの目標は本物のお金だけです。

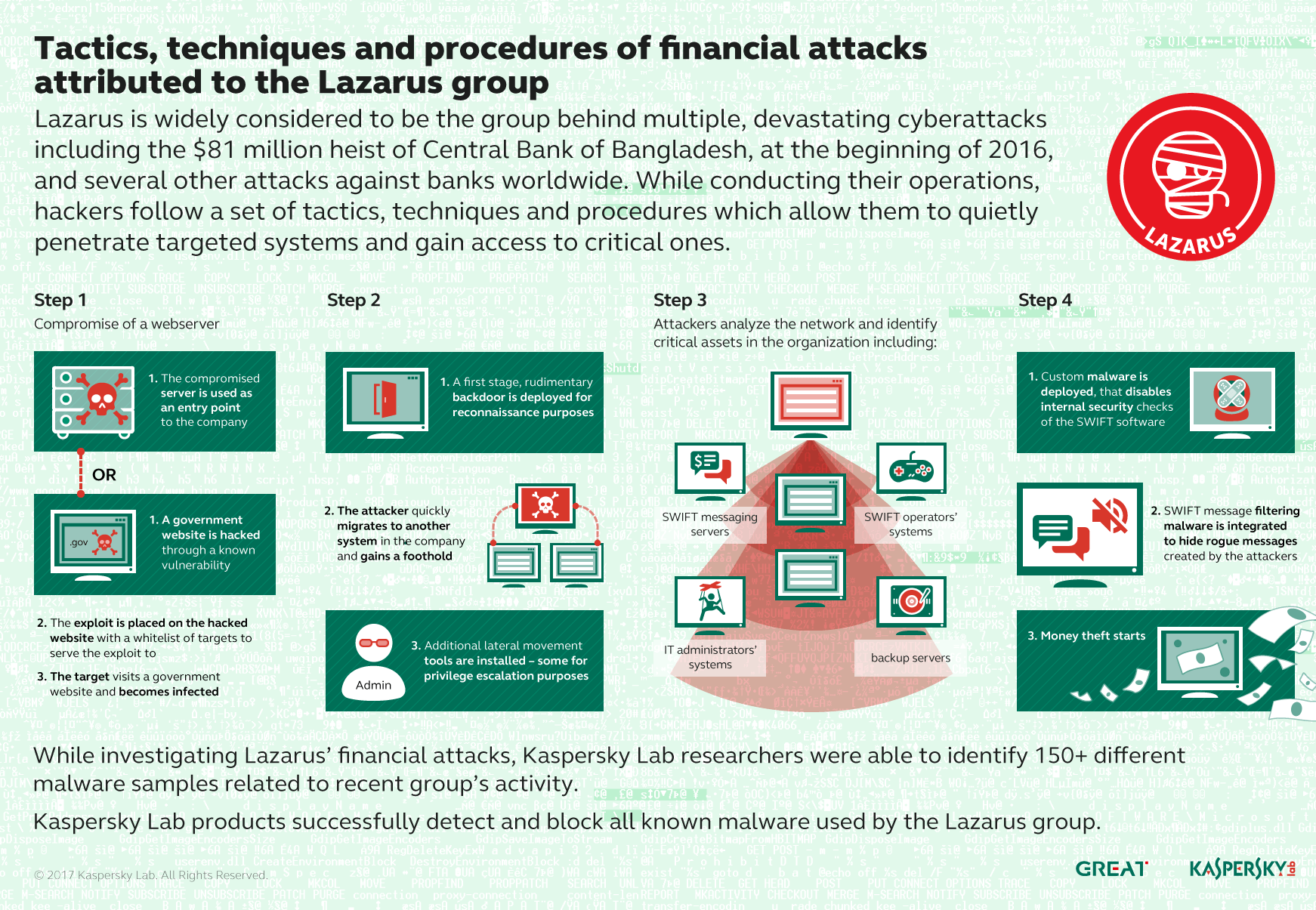

Bluenoroffの銀行に対する攻撃パターンは単純ですが、効果的です。 このグループはSWIFTソフトウェア(銀行間振替の国際ネットワーク)を非常によく研究しており、定期的にそれを逆転させる可能性があります。 銀行のネットワークをハッキングして、すべてが通常どおり開始されます。

研究者はいくつかの注目すべきベクトルを説明しています:

-新しくインストールされた銀行のWebサーバーの侵害。 一般に、銀行は用心深く行動し、サイトの保護を確認するためにペンテスターを雇いました。 さて、ラザロはテスト中に彼を正しくハッキングしました。 ハッカーは、ペンテスト後に閉じられた脆弱性を利用したか、ペンテスター自身がサーバーに貼り付けたシェルをバックドアしたかの2つの可能性があります。 とにかく美しいです。

-ポーランドの銀行は、ポーランドの金融規制当局のウェブサイトを通じて感染しました。 ハッカーはサイトにIEのエクスプロイトを展開し、攻撃されたマシンでマルウェアブートローダーを実行しました。

-建材メーカーのサイトに投稿されたAdobe Flashのエクスプロイト。 興味深いことに、ハッカーは長期にわたる脆弱性の悪用に成功しました。 判明したように、2015年12月にリリースされたFlashバージョン20.0.0.235が感染したマシンにインストールされました。 この間ずっと、彼は定期的に更新を試みましたが、何も機能しませんでした-更新サーバーは、銀行のネットワークで更新サーバーに接続するプロキシサーバーを見つけることができませんでした。

その後、攻撃はネットワーク上にひそかに広がり、従業員の資格情報の主要な資格情報が収集されます(突然、管理者が逮捕されます)。

キーロガーに関するハードコアのビット既知のファイル名:NCVlan.dat

ファイルサイズ:73216バイト

タイプ:PE32 +(DLL)(GUI)x86-64、MS Windows

リンク日:2016.04.06 07:38:57(GMT)

リンカーバージョン:10.0

元の名前:grep.dll

捕まった場所:インシデント#1(東南アジアの銀行に対する攻撃)

キャラクター:北欧、味付け。

帝国の敵に容赦ない。ユーザースペースキーロガーは、起動後に新しいスレッドを作成します。これは、おそらく、PEローダー(DLLインジェクターなど)によってロードされる必要があります。 ストリームは、Shell TrayCls%RANDOM%クラスを定義します。%RANDOM%は、システムジェネレーターがシステム時間の形式でグレインから生成したランダムな整数です。その後、ストリームはウィンドウ“ Shell Tray%RANDOM%を作成します。クリップボードからのテキスト。

キーロガーはユーザープロファイルディレクトリにあるファイルにログインし、名前はNTUSER {%USERNAME%}。TxS.blfとして設定されます。 データは、RC4を使用して64バイトキーで暗号化されます(ハードコード化)。 キーは完全にランダムではなく、ASCIIテキストマークアップ内で、データベースまたはデータベースクエリから取得されたようです。

"SUM.0USD0,0>'DBT LIMITCUSD0,..CDT.SUM.1USD265,0.7CDT.LIMIT.USD0,"

これはおそらく、コードの分析時にキーを認識しにくくするために、または誰かがこのキーの一部を署名に含めることを考えている場合、署名分析の誤検知のために行われた可能性があります。

キーロガープロトコルバイナリファイルは、イベントブロックに編成されたエントリで構成されます。

1.セッションの開始。 ユーザー名、セッションタイプ(コンソール、RDPなど)、セッション識別子の内部。

2.このセッションでのアクション。 アクティブなウィンドウとキーストロークの名前。

3.セッションの終了。 ユーザー名とセッションID。

各レコードには、DWORDのタイムスタンプが含まれています。

キーロガーは、現在のDLLのディレクトリでのODBCREP.HLPファイルの作成を監視するウォッチドッグスレッドも起動します。 ファイルが見つかった場合、キーロガーはキーボードインターセプターを削除し、メモリからアンロードします。

キーロガーフレンド-インジェクターファイルサイズ:1515008バイト

タイプ:PE32 +(DLL)(GUI)x86-64、MS Windows

リンク日:2016.12.08 00:53:43(GMT)

リンカーバージョン:10.0

エクスポート名:wide_loader.dll

捕まった場所:インシデント#2(ヨーロッパの銀行への攻撃)

モジュールはEnigma Protectorによってパッケージ化され、ServiceMainプロシージャを使用してサービスバイナリとして実装されます。 開始時に、システムAPIのすべての必要な機能をインポートし、%SYSTEMROOT%\ Help \%name%.chmファイルを検索します。ここで、%name%は現在のモジュールDLLの名前です。 次に、モジュールは、ハードコーディングされた64バイトキーを使用して、スプリッツアルゴリズムに従って.chmからコードを復号化します。

次に、ターゲットプロセスを検索し、復号化されたコードを自分のアドレススペースに挿入しようとします。 選択した2つのプロセス-lsass.exeまたは独自のサービスプロセスでインジェクションを実行できます。 モジュールをコンパイルするときに正確に決定される場所。 サンプルは、プロセスにコードを挿入しました。

ヨーロッパおよび中東では、srservice.dll、msv2_0.dll、SRService.dll、およびさまざまなボリュームの名前のインジェクターサンプルがさらにいくつか見つかりました。 これらは、エニグマによってパックされておらず、32バイトのキーを使用しているという点で異なります。 これらは同じタスクを実行します-lsass.exeまたは独自のプロセスにコードを埋め込みます。 これらの場合、.chmにはアクティブなバックドアが含まれていました。

最後に、SWIFTサーバーがネットワーク上で検出され感染すると、ハッカーは管理者セッションを傍受し、データベースを操作します。 その結果、数百万ドル(バングラデシュ中央銀行の場合-8100万ドル)が間違った住所に送られます。

バングラデシュに対するセンセーショナルな攻撃の後、SWIFTは追加のコードとデータベースの整合性チェックを追加してソフトウェアを更新しました。 Bluenoroffsはまったく恥ずかしくないということを言わなければなりません-次の攻撃で、既に彼らのmalvarはこれらのチェックを巧みにオフにしました。 特徴的なことは、ソフトウェアを元の状態に戻す方法も知っていることです。

難読化

難読化興味深い点-ハッカーはハッキングされたシステムをバックドアのセット、TCPトンネルを介して制御します。 ただし、直接ではありません。感染したマシンはリレーチェーンを形成し、すべてのバックドアトラフィックはマシンの1つから1つのトンネルを通過します。 これにより、感染の検出とローカライズが困難になります。 管理者がC&Cサーバーへの接続をサポートするマシンを特定しても、他の侵害されたノードを特定することはそれほど難しくありません。

TCPチェーントンネル既知のファイル名:winhlp.exe、msdtc.exe

発見日:2016.08.12 01:11.31

検出パス:C:\ Windows \ winhlp.exe

ファイルサイズ:20,480バイト

最終打ち上げ時間:2016/08/12 9:59 p.m.

実行元:svchost.exe(標準の署名済みWindowsバイナリ)

タイプ:PE32(DLL)(GUI)80386、MS Windows

コンパイル日:2014.09.17 16:59:33(GMT)

リンカーバージョン:6.0

捕まった場所:インシデント#1(東南アジアの銀行に対する攻撃)

これはTCPリレーとして機能し、コマンドサーバーとの通信を暗号化します。 リモートで構成できます。 IPとホストポートAの少なくとも2つのパラメーターで始まります。IPとホストポートB(発信接続用)の2つのオプションパラメーターがあります。 これらのパラメーターは、管理サーバーから転送することもできます。

コマンドサーバーに接続する手順は、簡単なアルゴリズムを使用してハンドシェイクキーを生成することから始まります。

i = 0; do { key[i] = 0xDB * i ^ 0xF7; ++i; } while ( i < 16 );

関心がある場合、キーは次のとおりです:2c 2d 2e 2f 28 29 2a 2b 24 25 26 27 20 21 22。

その後、メッセージの本文が作成されます-64〜192バイト長の文字列。 5番目のDWORDは、特別なコード0x00000065(「e」)に置き換えられます。 メッセージはハンドシェイクキーで暗号化され、コマンドサーバーに送信されます。

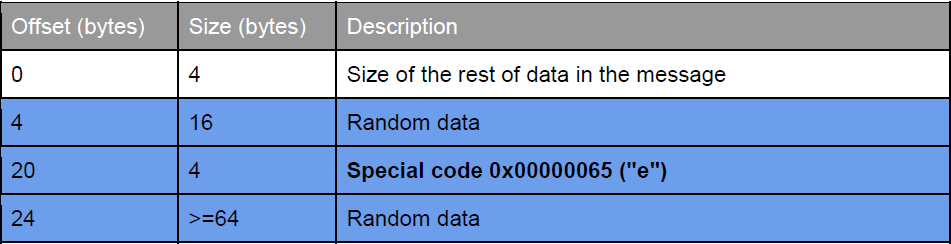

パッケージの構造は次のとおりです(青い線-RC4ハンドシェイクキーで暗号化されたデータ):

サーバーは、最初のDWORDがサイズである同様のパケットで応答します。パケットの残りの部分には、オフセット0x14に意味のある値が1つだけあります。 ハンドシェイクが失敗した場合、0x00000066( "f")が存在するはずです。 ハンドシェイクが成功すると、トンネルは、ハードコーディングされた4バイトキーでRC4を使用して暗号化されたコマンドサーバーへのTCP接続ストリームを作成します。

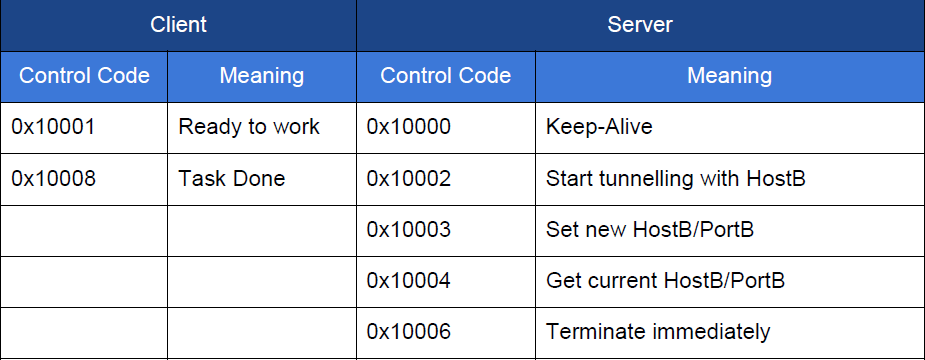

分析されたサンプルは、通信にバイナリプロトコルを使用し、40バイトの暗号化されたブロックをサーバーと交換します。 各DWORDブロックでは、0x4のオフセットがコマンドを設定します。

0x10003コマンドの場合、IPとポートもそれぞれブロックのオフセット0x10と0x14に設定されます。 その他の場合、残りのブロックスペースはランダムな値で埋められます。 ホストBへの接続は、0x10002コマンドを使用して初期化されます。 これにより、ホストAとのTCPセッションが開かれ、ハンドシェイクが実行されます。その後、データは変更されずにAからBに転送されます。

このツールのさまざまなバージョンがコスタリカとエチオピアで発見され、別のオプションがバングラデシュからマルチスキャナーにアップロードされました。

ラザロはいくつかの新しい興味深いテクニックを適用します。 サイバー犯罪者は、SWIFTと銀行間の責任の分離によって引き起こされるサイバー攻撃の調査における問題を認識していると考えています。 そして、マルウェアの分割を開始し、一部がSWIFTに接続されたシステムに保存され、もう一方が独自の銀行システムに保存されました。 そのため、銀行とSWIFT側の両方からの攻撃の痕跡を検出することを困難にしようとしています-カスペルスキーなどのサードパーティが有利なのはここです。 全体像を見ることができます。

技術的には、機能するマルウェアプロセスを取得するために収集する必要があるファイルを分割することにより、これを実行します。 これはすでに2回観察されており、これは偶然ではないことを確信しています。

情報セキュリティインシデントを調査する場合、通常、システム全体を分析し、メモリダンプとディスクイメージを調べます。 システムが半分感染している可能性があり、攻撃の2番目の要素が別の場所にあると考える人はほとんどいません。 アナリストは、木のために森を簡単に見ることができず、閉じたシステムの分析に身を閉じました。 したがって、実際には、この手法は調査を複雑にするために使用されたと考えています。

攻撃のすべての段階のすべてのコンポーネントを取得できたとしても、攻撃の複製は容易ではありません。 ポイントは、チェーンを開始する独創的なスキームです。各コンポーネントは、前のコンポーネントが起動パラメーターで渡す必要があるコードを解読するためにパスワードを必要とします。 そして、最初のコンポーネント(インストーラー)のみが知っている最初のパスワードがないと、研究者はマルウェアの動作を観察できなくなり、コードを分解することはほとんど不可能になります。

ところで、すべてのLazarusアクティビティは、被害者のタイムゾーンの非稼働時間中に実行され、ログを慎重にクリーニングします。

ラザロは発砲していませんグループの多くの株式の調査は北朝鮮を指し示したが、兆候は完全に間接的だった。 基本的に、結論は考えられる動機に基づいていました。 例えば、ソニー・エンターテインメントに対する攻撃は、「インタビュー」の初演の直前に行われました。「インタビュー」は、朝鮮民主主義人民共和国の指導者キム・ジョンウンが殺されるコメディです。 その結果、首相は延期されなければならなかった(しかし、キャンセルされなかった)。 同様に、韓国のサイトへの攻撃-「北の隣人」を除き、誰がそれを必要とするのか誰も理解できませんでした。 しかし、銀行強盗の場合、このロジックは適用されません-誰もがお金を必要とします。

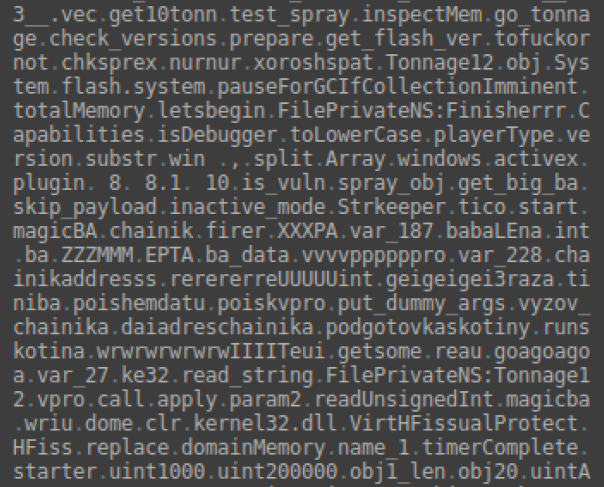

Lazarusはトラックを慎重に消去し、正確な帰属を防ぐために偽のフラグを残します。 多くの場合、彼らは有名なラッシュハッカーに矢を転送しようとします。 特に、2017年1月にポーランドの銀行を攻撃するために使用されたエクスプロイトコードにロシア語の単語が見つかりました。 そして何! Xoroshspat、vyzov_chainika、podgotovkaskotiny。 誰がどのように知っているのかはわかりませんが、コードを書くときだけタグを呼び出します。 バックドアでは、形式kliyent2podklyuchit、ustanavlivat、poluchit、nachaloの単語も見つかりました。 外国人がフレーズブックから単語を選んでいるかのように、これはすべて非常に奇妙に聞こえます。

私たちのヒーローともう一つの軽過失を失望させてください。 研究者は、グループが使用したヨーロッパの管理および制御サーバーをキャプチャすることに成功しました。 分析の結果、ハッカーはApache Tomcatをインストールして構成し、マルウェアのリモート制御用のJSPスクリプトをダウンロードしてテストを開始したことがわかりました。 そして、テスト後、彼らはいくらかのお金を稼ぐことに決めました。そして真実は、プロセッサリソースをアイドル状態にする必要がある理由であり、Monero暗号通貨マイナーをサーバーにダウンロードしました。 鉱夫は曲がったことが判明し、サーバーを完全に停止しました。 彼はアクセスできなくなり、ハッカーはすべてのトレース、特にApacheログをクリアできませんでした。

そして、ログで興味深いことがわかりました。 オペレータは慎重にプロキシとVPNを使用して、バックドアテストインストールをサーバーに接続しました。 そのため、フランスと韓国のIPアドレスがログに表示されますが、北朝鮮のプロバイダーStar JVに属する非常に珍しい範囲175.45.176.0-175.45.179.255からの短期接続もあります。 オペレーターが自分のIPを入力して間違いを犯した可能性がありますが、これはもちろん証明とは言えませんが、インターネット上には北朝鮮のコンピューターが存在するため、同じ方法でハッキングされ、痕跡を隠すために使用される可能性があります。

結論として、Bluenoroffから銀行からパルプを抽出するプロセスはあまり効率的ではないと言います。ほとんどの場合、彼らはネットワークを長時間放牧し、ゆっくりと調査し、管理者の資格情報を収集し、SWIFTサーバーでさまざまな方法をテストします。 たとえば、サンプルの一部を受け取ったアジアの銀行に対する攻撃は9か月以上続きました。 そして、これは「たとえハッキングされたとしても、被害を未然に防ぐことができる」という仮説の優れた証拠と言えます。 犠牲者にはこれに十分な時間がありましたが、奪われていることを理解するのに十分な内部の専門知識がありませんでした-ゆっくりですが確実に。