すべての良い一日。 長い間、私はVulnHubでローカルのraptapラボをアップロードしません

でした 。 この間、ハッキングの準備が整った仮想マシンのイメージの小さな選択が現れました。 この記事では、最近の

Hackfest 2016 CTF向けに準備された画像の分析を開始します。つまり、

ここからダウンロードできる

Quaoarを検討し

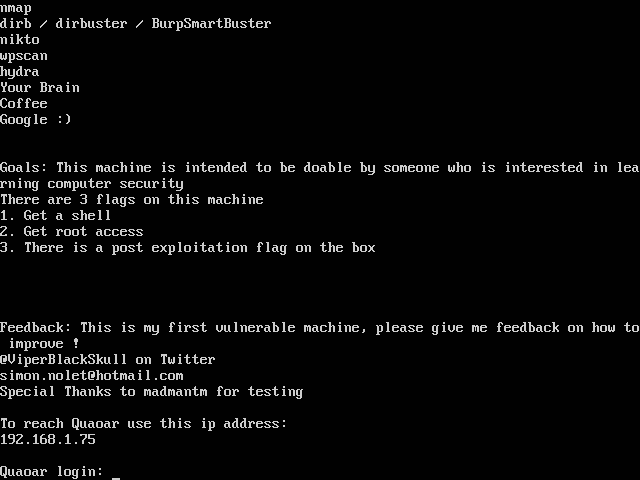

ます。 合計すると、説明からわかるように、3つのフラグがあります。

1.シェルにアクセスします。

2.ルートへの特権エスカレーション。

3.操作後。

ご希望の方は、より詳細な説明をご自身で習得してください。

フラグ1

仮想マシンを起動すると、使用可能なIPアドレスが通知されます。

したがって、すぐにポートスキャンに進みます。

$ sudo nmap -p1-65535 192.168.1.75 -sV

2017-04-16 16:26 MSKにNmap 7.01( nmap.org )を開始

192.168.1.75のNmapスキャンレポート

ホストが稼働しています(0.00043秒の遅延)。

表示されていません:65526の閉じたポート

ポートステートサービスバージョン

22 / tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1(Ubuntu Linux;プロトコル2.0)

53 / tcpオープンドメインISC BIND 9.8.1-P1

80 / tcp open http Apache httpd 2.2.22((Ubuntu))

110 / tcp open pop3?

139 / tcp open netbios-ssn Samba smbd 3.X(ワークグループ:ワークグループ)

143 / tcp open imap Dovecot imapd

445 / tcp open netbios-ssn Samba smbd 3.X(ワークグループ:ワークグループ)

993 / tcp open ssl / imap Dovecot imapd

995 / tcp open ssl / pop3s?

MACアドレス:08:00:27:0A:CA:7B(Oracle VirtualBox仮想NIC)

サービス情報:OS:Linux; CPE:cpe:/ o:linux:linux_kernel

説明では、ディレクトリの検索について述べています。 私たちは探しています:

$ sudo dirsearch -u http://192.168.1.75/ -w /opt/dirb/wordlists/big.txt -e php,txt,bak,html -x 403 -r -f

見つかったもののほとんどは、次のスタイルの写真です。

アップロードでは、ip'shnikがハードコードされたある種のサイトです。

$ ./robotscan.py -u http://192.168.1.75/upload/ -w /opt/dirb/wordlists/big.txt -e php,txt,bak,html -x 403

私は

ipを変更するのが

面倒なので、今のところは残しておきますが、

wordpressディレクトリには完全なブログがあります。 さらに、

robots.txtファイルも参照しています。

wpscanの内容を見てみましょう。

$ sudo ./wpscan.rb --url http://192.168.1.75/wordpress/ --wordlist /usr/share/john/password.lst

Wpscan

Wpscanは正しいパスワードを見つけましたが、彼はそれを理解していませんでした。 管理パネルにログインして、簡単なシェルに入力します。

まず、

/ etc / passwdの内容を見てみましょう

wpadmin

wpadminユーザーのホームディレクトリに、最初のフラグがあります。

Flag2

パスワードは

wordpressの管理パネルからのログインと同じであったため、

sshで同じテクニックを試す価値があり

ます 。

$ ssh wpadmin@192.168.1.75

パスワードとして

wpadminを

指定すると、シェルで正常に失敗します。 検索

SUID / SGIDファイルは結果を

返しませんでした。 少なくともいくつかのパスワードの存在について構成を調べたところ、興味深いものが見つかりました。

wpadmin @ Quaoar:〜$ cat wp-config.php

define('DB_NAME', 'wordpress'); define('DB_USER', 'root'); define('DB_PASSWORD', 'rootpassword!');

これはデータベースに接続するためのkogfigですが、突然このパスワードもアカウントからのものになります...これとルートホームディレクトリの+1フラグを確認します。

root@Quaoar:~

Flag3

最初の2つのフラグですべてが明確でない場合、3番目のフラグの検索に時間がかかりすぎました。

flagと呼ばれるファイルをもっと見つけようとしました

root@Quaoar:~

しかし、何も。 word

フラグを使用してコンテンツを検索しようとしても、結果は得られませんでした。

root@Quaoar:~

最終的に、フラグはMD5ハッシュであるため、おそらく正規表現を使用して見つけることができると判断されました。 すぐに言ってやった:

root@Quaoar:~

もちろん、タスクを

cronでプレビューすることは論理的ですが、代替手段も適しています。

それだけです 3つのフラグがすべて見つかりました。 次のレベルに進むことができます。