以前は、何かを区別する必要がある場合(たとえば、支払い処理を行うサーバーとオフィスユーザーの端末)、中央にファイアウォールブリッジを備えた2つの独立したネットワークを構築していました。 シンプルで信頼性がありますが、高価であり、必ずしも便利ではありません。

後に、他のタイプのセグメンテーション、特にトランザクションカードに基づく権利が登場しました。 並行して、特定の権限がマシン、人、またはサービスに割り当てられるロールスキームが開発されました。 次の論理ラウンドは、DMZが各マシンの周りに配置されたときの仮想インフラストラクチャのマイクロセグメンテーションです。

ロシアでは、このような防御構造の実装はまだほとんどありませんが、まもなくそれらの実装が増えるでしょう。 そして、おそらく、私たちは、それなしで生きることがどのように可能であったかさえ理解しないでしょう。 そのようなネットワークの攻撃シナリオと、それに対する反応を見てみましょう。

マイクロセグメンテーションとは

マイクロセグメンテーションは、ワークロードのレベルまでデータセンターアプリケーションにセキュリティポリシーを割り当てることができるセキュリティ方式です。 より適用されるアプリケーションでは、データセンターのセキュリティモデルです。 ネットワークセキュリティポリシーは、データセンターにすでに存在するハイパーバイザーに統合されたファイアウォールによって実施されます。 これにより、ユビキタス保護が提供されます。 さらに、ワークロードの変化に合わせて自動的かつ動的に適応させるなど、セキュリティポリシーを便利に変更できます。

以前のように

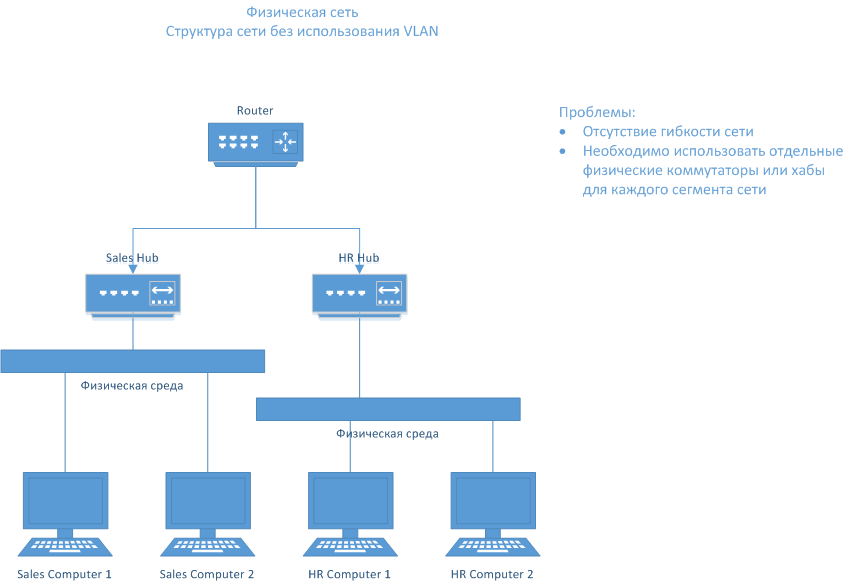

以下は、最新のネットワークの「石器時代」です-管理されていないネットワーク:

より正確には、リンクが存在しないためにネットワークが一般的に物理的に分離されている場合、それは石器時代になります。 ただし、ここではルーターで接続され、交差点のハードウェアファイアウォールで保護されています。 これは、現実の世界に入らない限り、良い選択肢です。

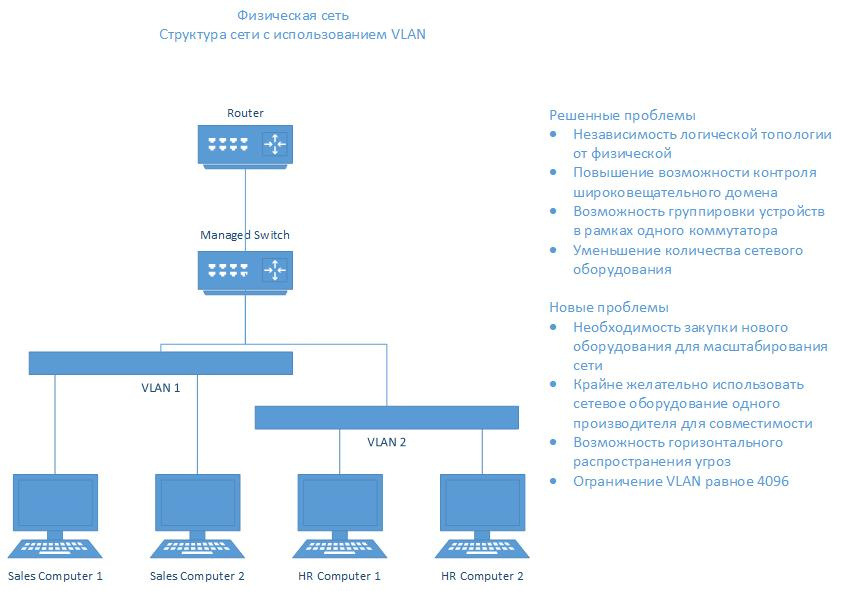

防衛の進化の次のラウンドは次のとおりです。

今日、ほとんどの企業はサーバークラスタを使用して、インフラストラクチャ全体をひねります。

Aeroexpressの例を次に示します。実際、1つのクラスターと2つの仮想サブネットがあり、営業所(通常のユーザー)と銀行業務、つまり発券用です。 導入前は、ネットワークは1つしかありませんでしたが、理論的には、レジ係はチケット発行をサーバーに提供することができました。 この分離後の次の論理ステップは、仮想化とマイクロセグメントの構築をさらに強化することですが、鉄のレベルではなく、柔軟なサービス権のレベルです。 これにより、2〜3台のマシンをきめ細かく分離する従来のタスクに比べて管理が大幅に簡素化され、クラスター内の保護の信頼性の面で寿命が大幅に簡素化されます。 各マイクロセグメントは、意図的に信頼されるものではなく、隣接するものを外の世界と見なします。

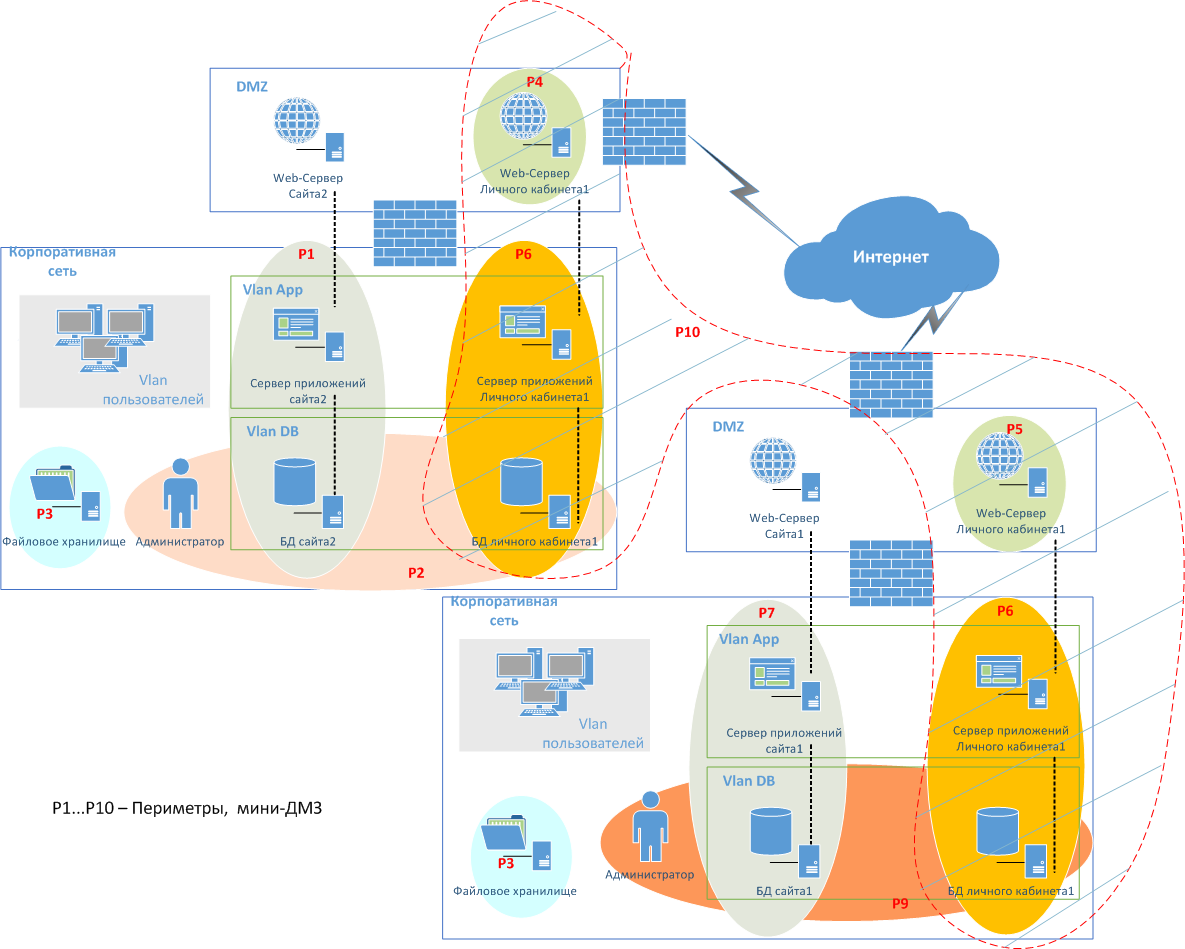

これは、タスクに応じて、異なる境界の交差点が使用される最も単純なスキームの1つです。 これは次の図のようになります。

この図では、ネットワークコンポーネントのスケーリングの問題(新しいVMの展開によって実行される)の解決済みの問題を見ることができます。任意のネットワーク機器を使用でき、VMトラフィックの水平分散を制御できます。VLANはVxLANに置き換えられます。 さらに、マイアカウント-1の例を使用してスキームのカラースキームを見ると、次のシナリオを見ることができます。

- 異なる物理サイトにあるアプリケーションサーバーは、同じ論理ネットワークP6(オレンジの楕円)にあります。

- 同時に、同じ個人アカウント-1のWebサーバーは既に異なる論理ネットワーク(緑色の楕円P4とP5)にあります。

- 個人アカウントを実装するすべてのサーバー-1は、1つの論理ネットワークP10(破線でマークされたゾーン)に配置されます。

おそらくあなたはすでにすべてを理解していて、今ではそれを維持することがどれほど難しいかを知りたいと思うでしょう。 そのため、ハイパーバイザーの新しいバージョンでは、そのような構造は「そのまま」サポートされています。

このようなマイクロセグメンテーションの実装の主なテーマは、クラスターおよびパーソナルクラウドテクノロジーのコンテキストにおける重要なサービスの保護です。

例 :会計士の作業マシンがあり、通常の毎日の作業中に、「会計のワークステーション」などのポリシーが適用され、インターネットや一般的なインフラストラクチャサービスにアクセスできます。 クライアントバンクが開始されると、政治家は直ちに銀行クライアントのトラフィックに関連付けられたルールを処理し、そのトラフィックは銀行のIP / DNSサーバーにのみ送信され、追加の情報保護手段を介してそのようなトラフィックを渡すことが必須です。 (たとえば、DPIサーバー)。 クライアント銀行は閉鎖されています-再び「AWP Accounting」になります。

NSXマイクロセグメンテーションプラットフォームの1つは何から構成されていますか?

主なコンポーネントは次のとおりです。

整流

|

レイヤー2論理オーバーレイは、データセンターの内外のレイヤー3スイッチドマトリックス全体に提供されます。 VXLANに基づくオーバーレイネットワークのサポート。

|

ルーティング

|

仮想ネットワーク間の動的ルーティングは、ハイパーバイザーのカーネルによって分散方式で実行され、物理ルーターへのアクティブ/アクティブタイプのフェールオーバーにより水平スケーリングがサポートされます。 静的および動的ルーティングプロトコル(OSPF、BGP)がサポートされています。

|

分散ファイアウォール

|

ハイパーバイザーサーバーへの最大20 Gb / sのスループットで、ハイパーバイザーのコアに組み込まれたステートフルな分散ファイアウォールサービス。 Active Directoryのサポートとアクションの監視。 さらに、NSXはNSX Edgeに垂直ファイアウォールを提供します。

|

負荷分散

|

SSL負荷転送とエンドツーエンド送信、サーバーヘルスチェック、アプリケーションルールによるレベル4〜7の負荷分散により、プログラミングとトラフィック操作機能が提供されます。

|

VPN

|

VPNおよび環境から媒体へのVPN接続、クラウドゲートウェイサービス用の管理されていないVPNを介したリモートアクセス。

|

NSXゲートウェイ

|

VXLANとVLAN間のブリッジングは、物理的なワークロードへの最適な接続を提供します。 このコンポーネントはNSXプラットフォームに組み込まれており、エコシステムパートナーが提供するラックスイッチでもサポートされています。

|

NSX API

|

RESTベースのAPIは、クラウド管理またはユーザープラットフォームとの統合のためにサポートされています

|

そして今、私たちはさまざまな脅威イベントのシナリオを検討し、それが完全に明らかになるようにします。

シナリオ1:マルワラ

大企業での侵入と感染の経路はほぼ同じです。フィッシング、標的型攻撃、フラッシュドライブの形の「旅行リンゴ」です。 原則として、マルウェアは自動化されたワークステーションの1つに感染し(たとえば、手紙が届いた場合)、境界内では検出されるまで何でもできます。 私は最近、銀行の状況を見ました。 深刻な人々と深刻なセキュリティを持っていると言わなければなりませんが、ネットワーク内の状況は、展開されたテストマルウェア(ペイロードなし)がテスト環境を「突破」し、保護システムに見えるまでいくつかのブランチに感染したような状況でした。 一部のユーザーにとって、ユーザーセグメントはクリティカルからまったく分離されておらず、ユーザーは1Cサーバー、金融取引のあるマシン、Webサーバー、更新サーバーなどにマルウェアを喜んで掛けています。

私たちのパラダイムでは、保護は次のとおりです。サーバー、サービス、およびユーザーのレベルでのマイクロセグメンテーション。 各グループを境界線で区切ります(上の図のように)。 原則として、1台の仮想マシンが感染します。これは、ハイパーバイザーの高さから実行されているアンチウイルスによって検出されます。 非定型のアクティビティが発生したマシンは、すぐに自動的に隔離されます。これは、普通ではないことをするすべての人が陥る特別なセグメントです。

これに標準的な対策、たとえば典型的なサンドボックスを固定できます。

最新のマルウェアは、単一のワークステーションで落ち着き、非常に小さな信号を管理サーバーに送信するか、すでに「有用な」負荷を運ぶ2番目のブロックを展開します。 この場合、検出されるのはマルウェアの第2世代です。最初の「サイレント」はシステムに残ります。 幸運な場合、アンチウイルスは両方のブロックを検出して殺す可能性がありますが、ネットワークの端で発生する可能性が高く、その後、損害を追跡するために多くの作業を行う必要があります。 また、ハイパーバイザーレベルを使用しないウイルス対策自体の統合は、やや複雑です。

2017年3月17日に、KasperskyはNSXのAgentless Protectionを更新しました。

シナリオ2:重要なサービスに対する標的型攻撃

特に重要なコンピューターおよびサーバー(簿記、SWIFTへのアクセス権を持つマシン、処理サーバー)に対する攻撃は、ほとんどの場合DDoSとして始まり、マルウェアを実行し続けます。 それは簡単に解決されます:完全なカットオフのために、もう1つ(必要に応じて2つ、3つ)DMZがサーバーグループ内に作成されます。 もちろん、これについて前もって考えなければなりません。

もちろん、通常の管理者は別のネットワークを持っているため、長年にわたって穴を開けずに単純に維持することはより困難です。 まあ、集中化なし。 また、ネットワークまたは仮想マシンを転送すると、ホールが発生する可能性があり、マイクロセグメンテーションの場合、確率ははるかに低くなります。

シナリオ3:ランダムな誤った移行または単純化されたネットワーク初期化

データ損失の3分の1のみが攻撃者のアクションに関連しています。 残りは、ありふれた見落としまたは単なる愚かさです。 鮮明な例は、ネットワークで非常に頻繁に発生する変更です。たとえば、あるサブネットから別のサブネットへのマシンまたはマシンのグループの移行(より安全なものから安全性の低いものへの移行です。これにより、移行されたマシンは脅威の前で「裸」になります)。

ソリューションは、マシンまたはマシンのグループへのマイクロセグメンテーションとプロファイル割り当てです。 したがって、セキュリティ設定および必要なすべてのファイアウォール(ハイパーバイザーによって実装)は、移行の方法と場所に関係なくVMに残ります。

私のお気に入りの例は、ある小売チェーンでリスクが誤って評価されたことです。 チケットオフィスはユーザーゾーンに移行しました(より正確には、6か月後にユーザー権限が変更されました)。 誰かが次のパッチで何かを忘れてしまった-そして、彼らは裸のデータベースを外に出しました。

シナリオ4:特に成功したペンテスト

これは本当に別のシナリオです。そのような妨害のために、手を打つことは非常に苦痛だからです。 特に金融部門で。 私は非常に簡単な話を見ました:銀行が(テスト環境で)特定のVMグループの侵入を命じました。 ペンテスターは旗を手にしたが、テスト環境を掘り下げ、メインセグメントに行き、ABSサーバーを1日間置いて、少し夢中になった。 これは単なる段落です!

一般に、マイクロセグメンテーションは、ネットワークがまったく接続されていないかのように、ネットワークが互いに「物理的に」見えないようにするのに役立ちます。 彼らはまだハイパーバイザーのレベルには達しません(少なくとも、世界クラスの0デイがなければ)。 突然何かが管理者権限を取得して拡散した場合、ハイパーバイザーはそれをキャッチします。 また、仮想マシンのロールバックははるかに簡単です。

シナリオ5:外向きのサービスを攻撃して、内部ネットワークの問題を引き起こす

小売店にWebサーバーがあります。 前面とウェブの間に前面と開いたポートがあります。

彼らは彼を手に入れたと同時に、チェックアウトラインもダウンしました。 管理者は次の日に新しい仕事を探しています。 一般に、攻撃の本質は、攻撃者がインターネットからアクセス可能なアプリケーションサーバーまたはWebサーバーの脆弱性を悪用し、企業インフラストラクチャ内の重要なサーバーおよびデータベースにアクセスすることです。 まあ、または単にディドソームの中にすべてを入れます。

このパラダイムは、役割を実行するサーバーごとに特定のセキュリティ設定があるように、各サービスサーバーのマイクロセグメンテーションを想定しています。 プロファイルを使用して構成可能。

その他のシナリオ

一般に、他のシナリオはほぼ同じ方法で解決されています。 たとえば、私たちの観点からすると、インサイダーは感染したAWPにすぎません。 そして、彼が行動するか、アカウントを取得したかは関係ありません。 非定型アクティビティ-隔離-影響を受けるVMの進行とその後のロールバック。

行き方

実用的なケースの1つについて話しましょう。

- 調査を実施しました。 この調査では、ネットワークトポロジ、仮想インフラストラクチャアーキテクチャ、展開されたシステムとサービスの種類を記録しました。 この段階で、すべての情報フロー(ユーザー、サービス、管理トラフィック、監視および更新トラフィック)が決定され、記録されます。

- ネットワークを含む仮想インフラストラクチャの変更の分析と設計は、調査の段階で特定された重要度グループと提供機能を考慮して実行されます。

- VMテストグループのプロファイル(VMグループ、ロール、セキュリティ設定、ITU設定、ユーザーグループアクセス設定)の初期構成が実行されます。

- 生成されたプロファイルが適用され、作業が監視されます。 必要に応じて、調整が行われます。 マイクロセグメンテーションを実装する場合、「ゼロトラスト」モデルが使用されます。 このモデルでは、最初は何も信頼せず、検証済みの信頼できる相互作用のみを許可します。

- このソリューションは、インフラストラクチャ全体に対応します。

さらに、インフラストラクチャ全体が、最小限の人員で単一のコンソールから一元的に維持および管理されます。 グループとプロファイルが形成され、その目的は十分に高速です。 割り当てられたプロファイルは、同じ仮想インフラストラクチャ内のどこでも機能します。 ITUおよびセキュリティ設定の管理に加えて、サーバーおよびサービスの移行、更新、試運転、および廃棄のプロセスも集中管理されます。

特に言及したNSXソリューションの重要なポイント:

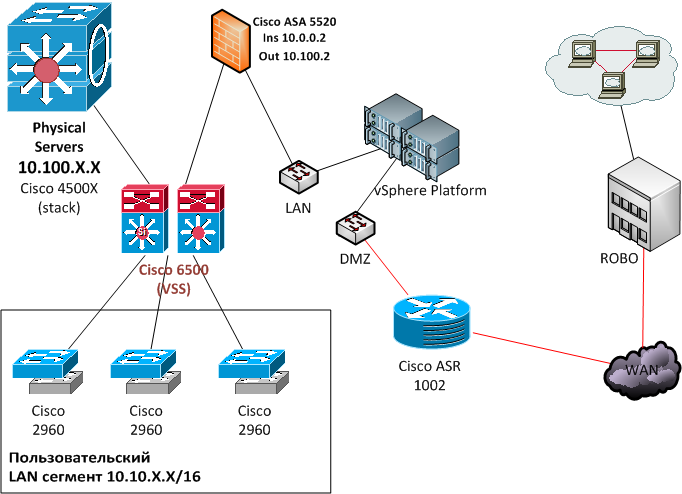

- Cisco ASA 5520ファイアウォールを交換する必要があります。

- サブネットとVLANに関係なく、データセンターを個別のセグメントに分割する機能。

- OSおよびその名前に応じたVMへのポリシーの適用。

- リモートブランチとの通信のためのIPsecソリューションのサポート。

そのようなネットワークがありました:

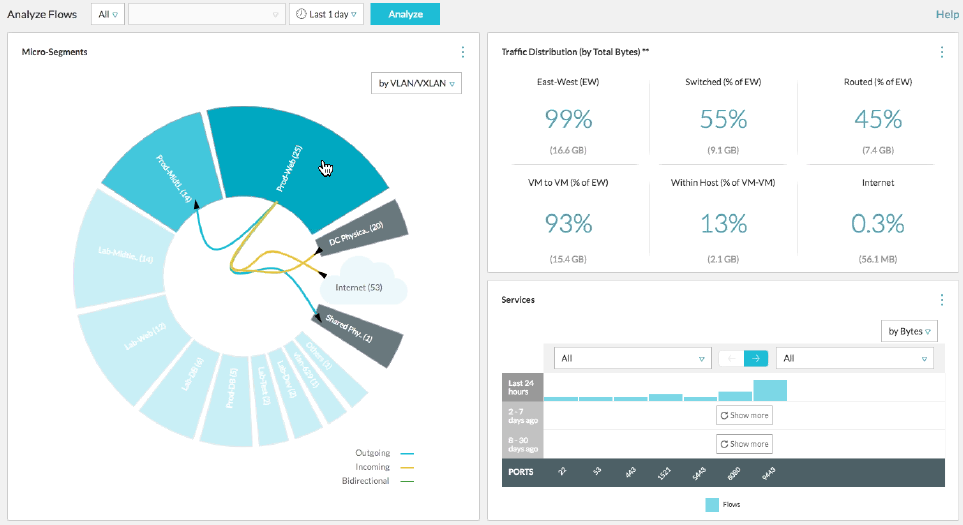

実装の前に、VMware vRealize Network Insightユーティリティを使用して、仮想データセンターでトラフィックが「流れる」方法を理解するために監査を実施しました。 マイクロセグメンテーションルールを設定するのに役立ちます。 次のようになります。

出所

出所そして、お客様が関心のあるパラメーターを比較しました(たとえば、タスクの1つがVPNの置き換えでした)。

|

Cisco ASA 5520

|

Cisco ASA 5515-X

|

Cisco ASA 1000V

|

Cisco ASA 5555-X

|

VMware NSX Edge (Xラージ)

|

種類

|

物理デバイス

|

物理デバイス

|

仮想マシン

|

物理デバイス

|

仮想マシン

|

最大ファイアウォールスループット(最大)

|

0.4 Gbps

|

1.2 Gbps

|

1.2 Gbps

|

4 Gbps

|

9 Gbps

|

最大同時セッション

|

280,000

|

245,000

|

200,000

|

1,000,000

|

1,000,000

|

1秒あたりの最大接続数

|

N / a

|

6000

|

10,000

|

50,000

|

131,000

|

VPN帯域幅

|

250 Mbps

|

250 Mbps

|

200 Mbps

|

700 Mbps

|

2 gbps

|

最大IPsecトンネル

|

750

|

250

|

750

|

5,000

|

6,000

|

最大SSLトンネル

|

750

|

250

|

750

|

5,000

|

6,000

|

並行して、物理機器のネットワーク図を作成しました。 私たちにとって重要なことは、データセンター内のトラフィックの動きを理解してポリシーを構成することです。 削除され、すぐに適用されました。 何かがカットされる場合-後で追加します。 適切なマップを作成してすべてのサービスを決定するには、1〜2週間で十分です。

設置はかなり簡単で、2つのブレードに設置しました。 費用:

成分

|

数量

|

∑ RAM(GB)

|

∑vCPU

|

∑HDD(GB)

|

NSX Manager

|

1

|

16

|

4

|

60

|

NSX Controller

|

3

|

12

|

12

|

60

|

NSX DLR

|

2

|

4

|

8

|

3

|

NSX EDGE

|

1

|

2

|

4

|

2

|

お客様はすでにVMware vSphere仮想化環境を使用していたため、NSXのライセンスを購入しました。 当時、NSXエディションはなく、ライセンスの購入からほぼ1か月後に登場しました。 製品自体はソケットでライセンスされています。

マシンをグループに分割してタグを割り当て、ASAから分散ファイアウォールにファイアウォールルールを転送し、vRealize Network Insightを再度確認して、トラフィックフローを正しく示し、何も忘れていないことを確認しました。

利益!

参照資料