Check Point Security CheckUPを使用し

Check Point Security CheckUPを使用して

無料のネットワークセキュリティ監査を実施する可能性に関する3番目と最後の部分。 過去のパーツを見逃した場合:

インストールと初期化が完了したら、構成自体を進めることができます。 多数の写真が続きます。 読むのが面倒な場合は、

YouTubeチャンネルに登録してください。CheckUPビデオの説明が間もなく表示されます。

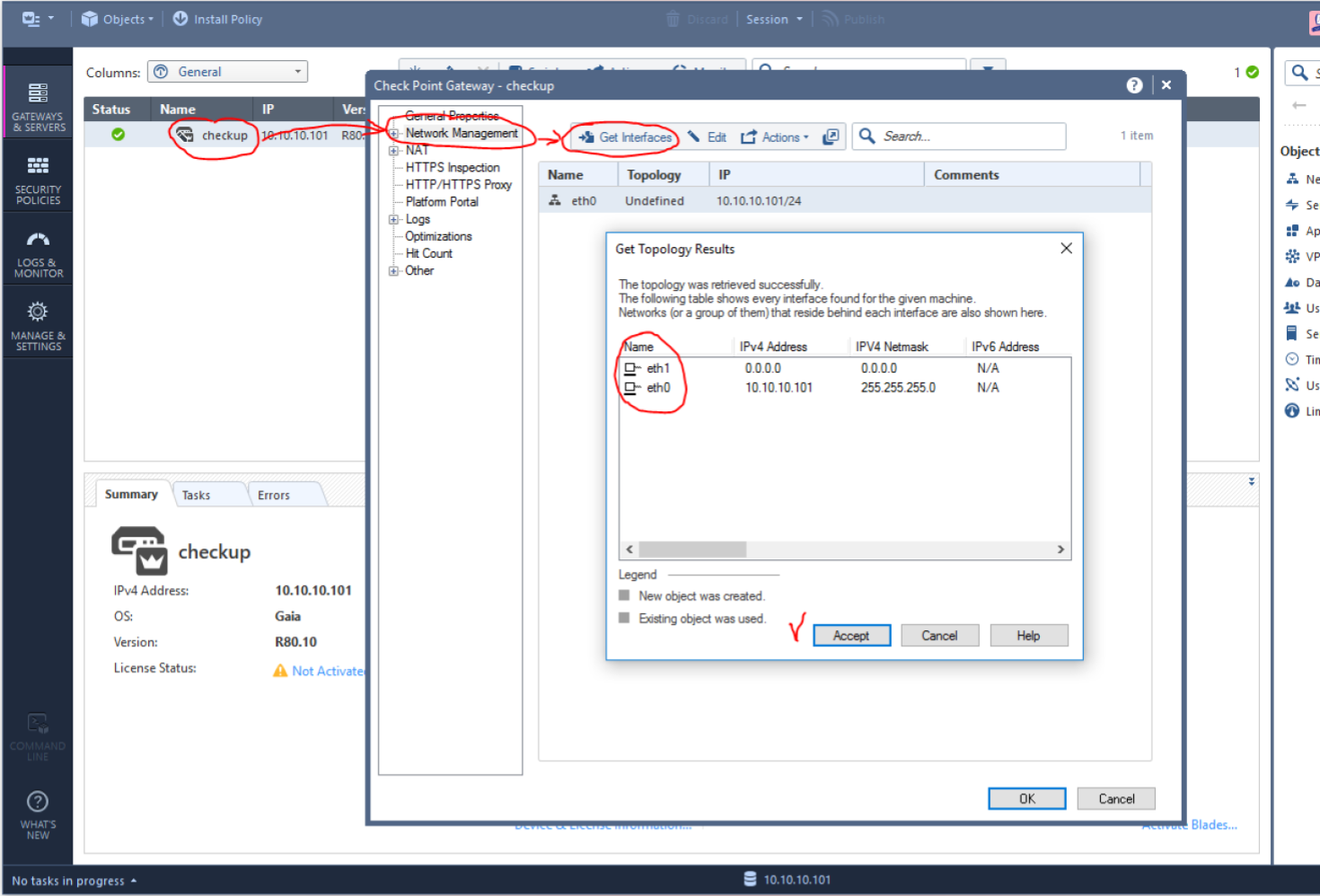

最初の手順は、次の図に示すように、ネットワークトポロジを調整することです。 2つのインターフェイスが必要です。

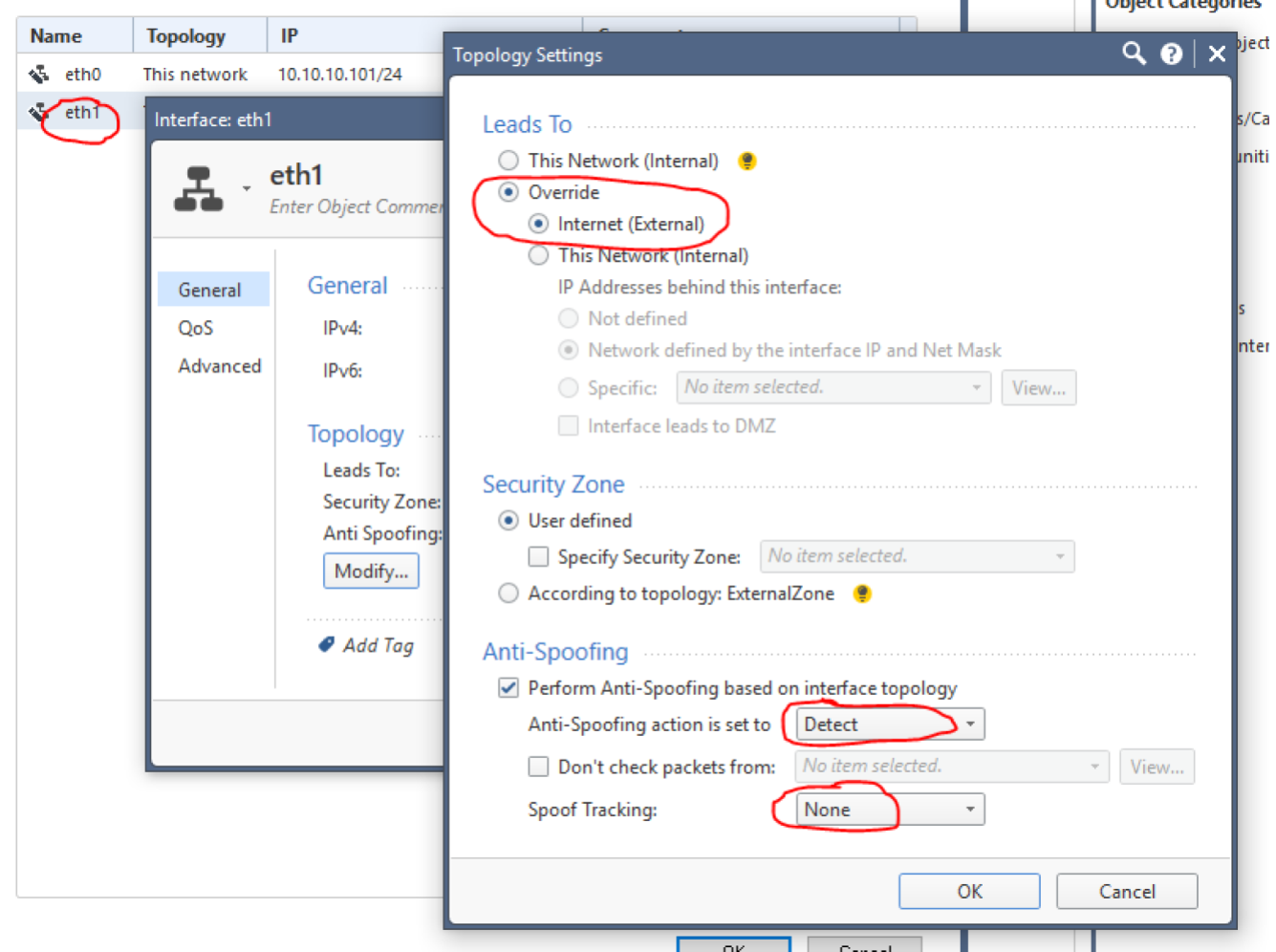

次に、最初のインターフェイス(インターネットの制御とアクセスに使用)を内部として定義し、検出モードでスプーフィング対策を有効にし、ログを無効にします(レポートが乱雑にならないようにするため)。

同じスプーフィング防止設定を使用して、2番目のインターフェイスを外部として確実に定義します。

結果は次のようになります。

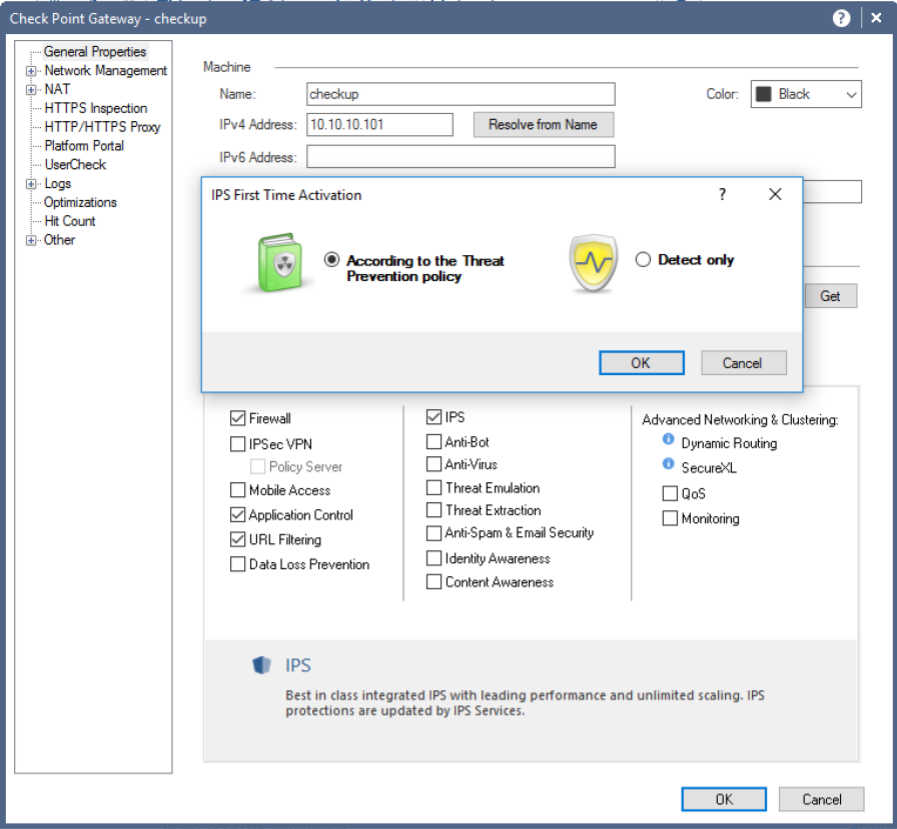

これで、ブレードの電源を入れることができます。 これを行うには、ゲートウェイのプロパティをダブルクリックして開き、必要なブレード(アプリケーション制御、URLフィルタリング、IPSなど)をマークするためにチェックを開始します。

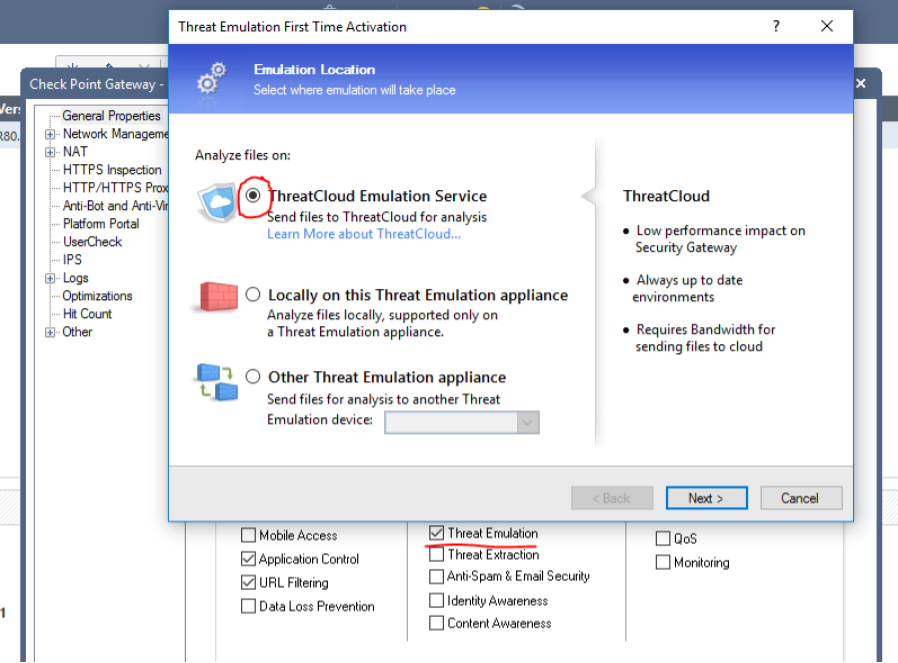

脅威のエミュレーションを有効にしようとする場合

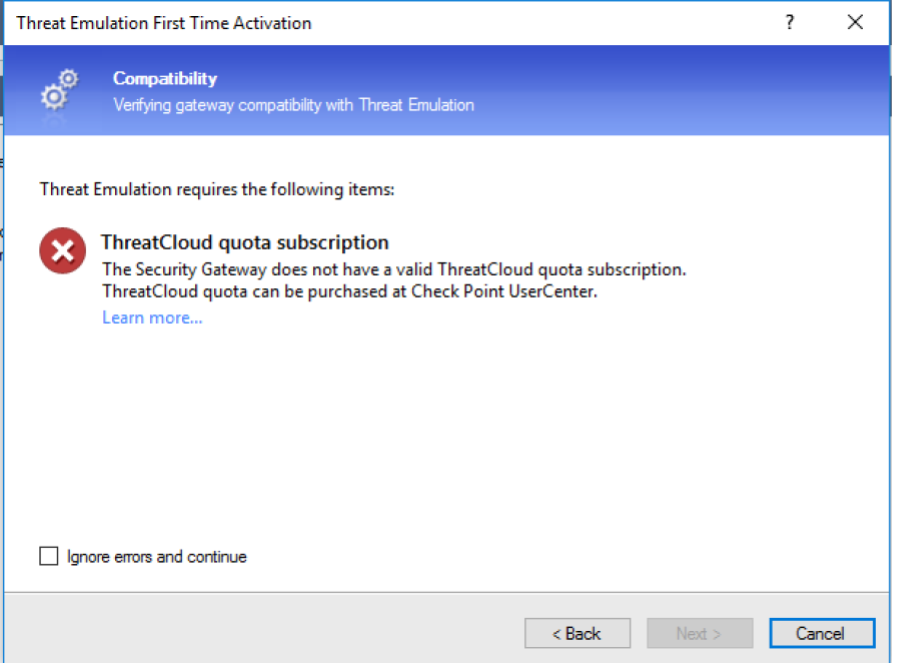

次にエラーを見つけます:

残念ながら、15日間の試用モードにはクラウドサンドボックス機能(脅威エミュレーション)は含まれていません。 この機能が本当に必要な場合は、1か月間デモライセンスを

リクエストできます。

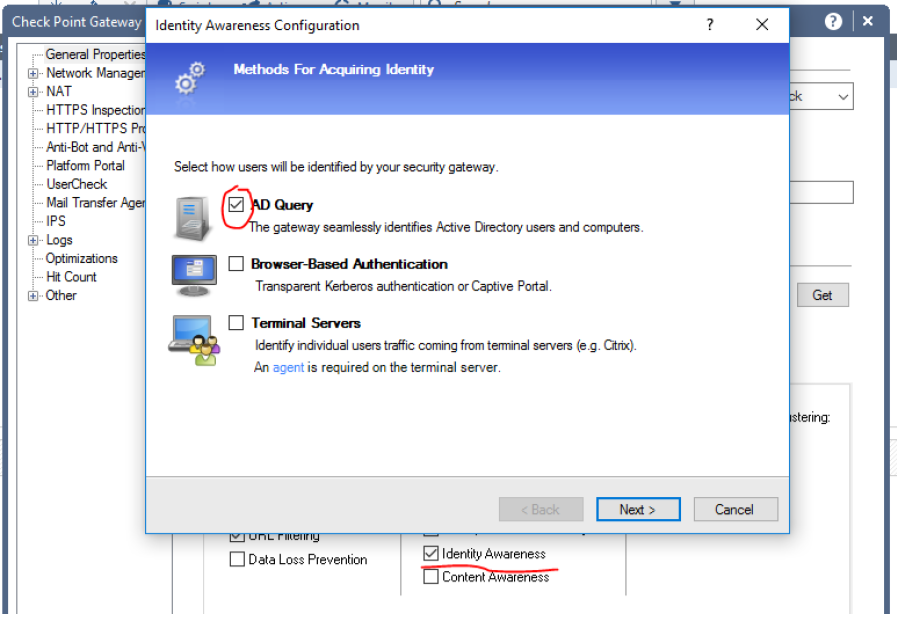

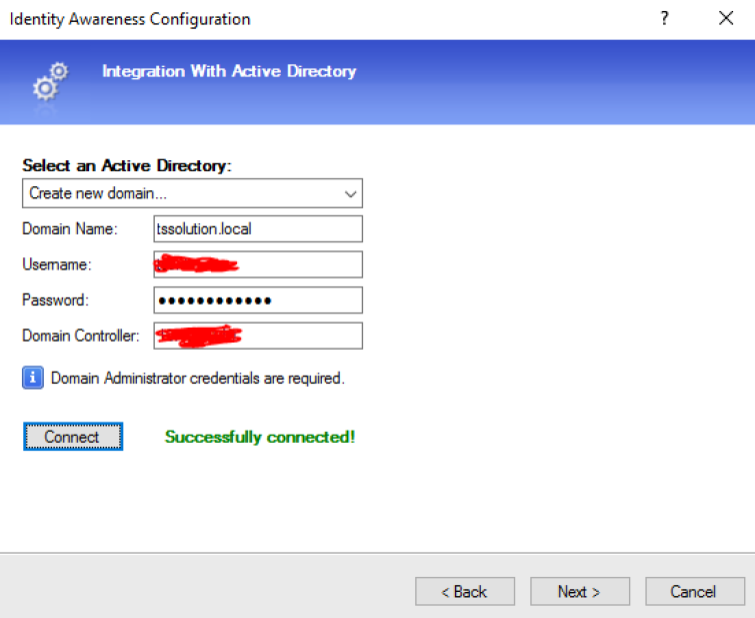

ユーザーを識別するには(つまり、ユーザー名ですが、IPアドレスに)、Identity Awarenessブレードを使用してADとの統合を構成する必要があります

これを行うには、管理者権限を持つアカウントを使用します。 実際、Check PointはADサーバーに接続し、ユーザー認証に関連するログを取得します。その後、ユーザーを自分のIPアドレスにマッピングできます。 ADサーバーのドメイン、資格情報、およびIPアドレスを指定することで、正常に接続する必要があります。

必要なNetwork Securityブレードを有効にした後、[管理]タブに移動して、スマートイベントブレードを有効にできます。

複雑なレポートを生成できるのはこのブレードです。

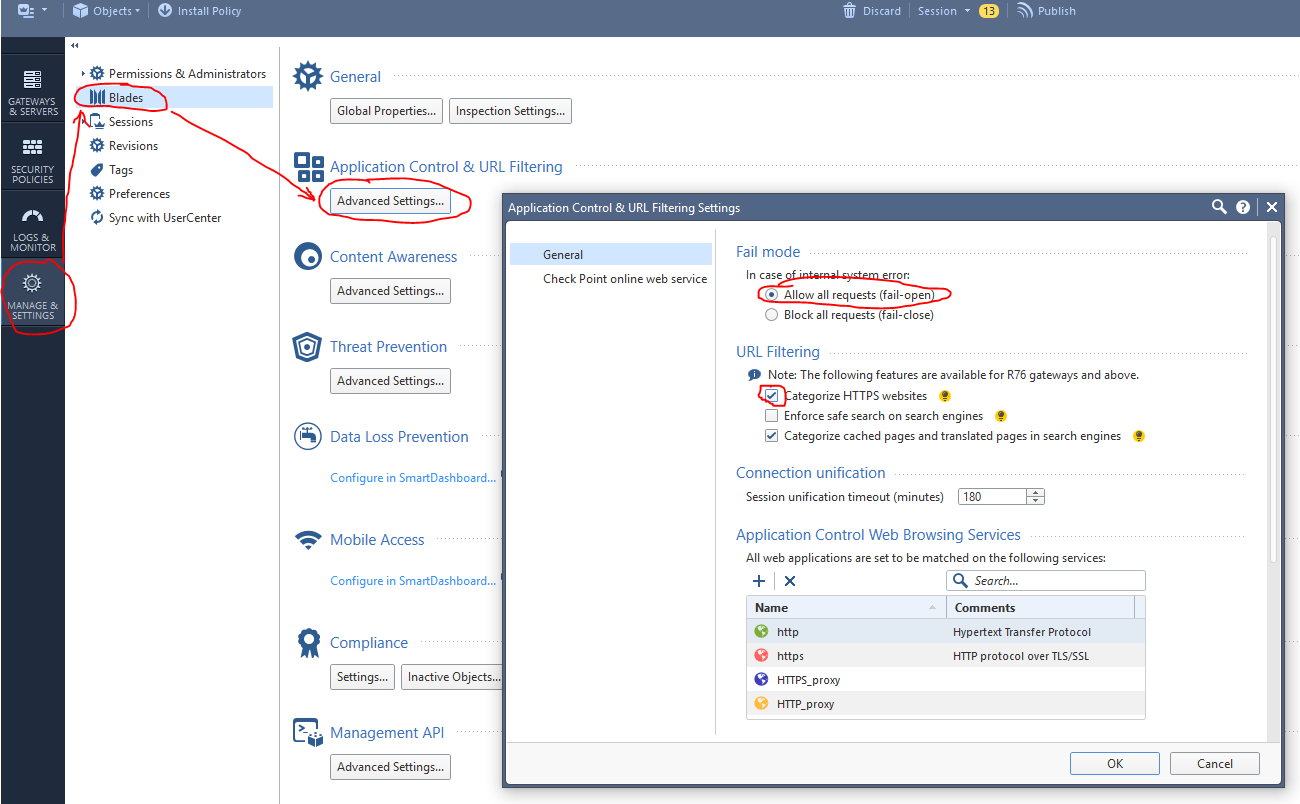

その後、ウィンドウを閉じるだけでなく、[OK]をクリックすることを忘れないでください。 これで、いくつかのブレードのカスタマイズに進むことができます。 Application Controlから始めましょう。 以下の画像に従って設定を指定します。

Threat Preventionブレードについても同じことを行います。

これで、ポリシー設定に移動できます。 通常のファイアウォールから始めましょう。 当然すべてのトラフィックを許可し、ロギングをオフにします。 これらのログはレポートでは絶対に興味を引くものではなく、ログを処理するときにデバイスの負荷を増やすだけです。

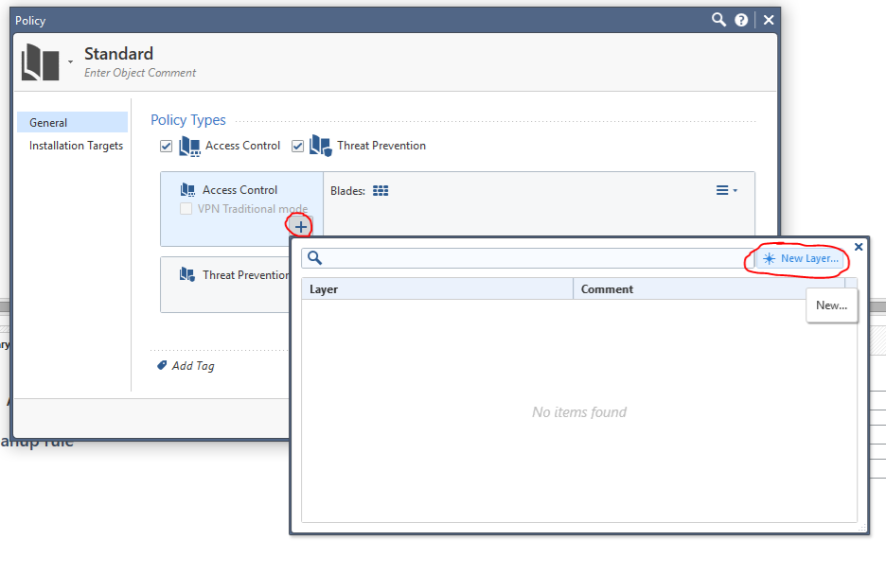

現在、アプリケーション制御とURLフィルタリング。 デフォルトでは、このポリシーは(R77.30とは異なり)存在しません。これを修正するには、まずそれらを有効にする必要があります。 これは次のように行われます。

新しいレイヤーを追加します。

Apllicationという名前で、1つのブレードのみにマークを付けます。

以下を取得する必要があります。

今、政治家にアプリケーションが登場しました。 すべてのトラフィックを許可する:

また、詳細ログとアカウンティングを含めるようにしてください。

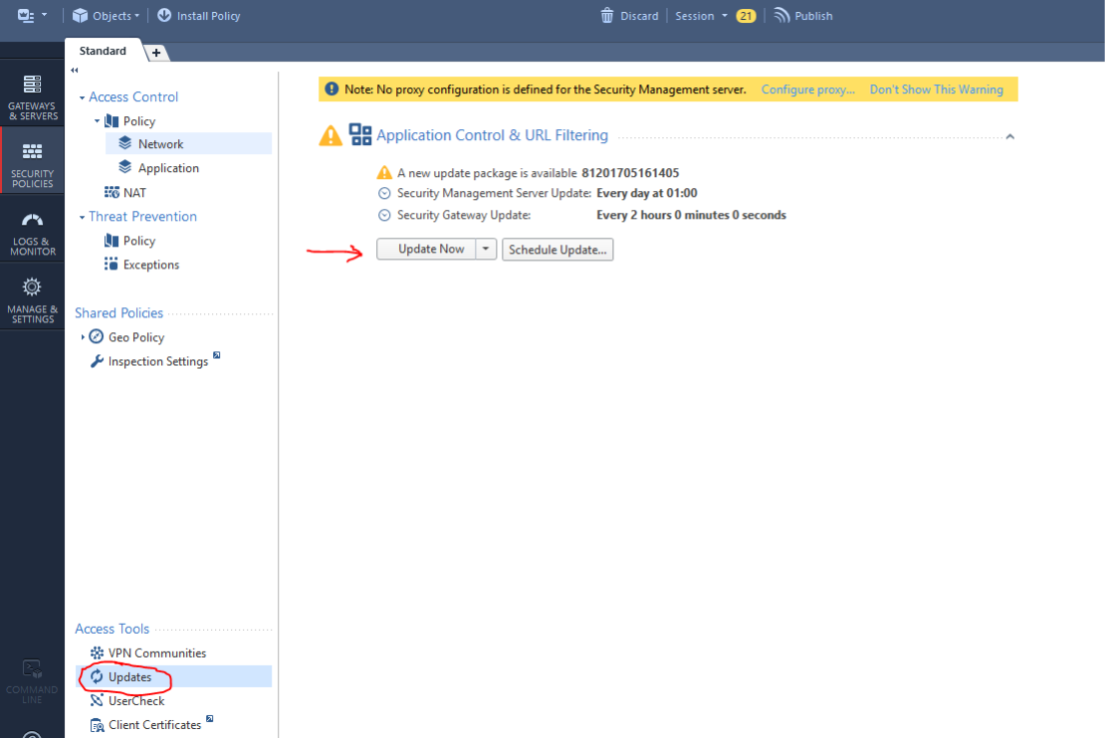

次に、データベースの更新を試行できます。

更新プロセスは、左下隅に表示されます。 終了するのを待ちます:

これで、脅威対策ポリシーの設定に進むことができます。 最適化されたプロファイルのデフォルトポリシーが設定されます。

設定を修正する必要があります。 ダブルクリックしてプロファイルのプロパティを開き、すべてを検出モードに設定します(トラフィックコピーの防止には意味がありません)。

アンチウイルスの設定で、アーカイブの「ディープ」スキャンと検証を有効にします。

脅威のエミュレーション設定(ライセンスを取得している場合)で、サポートされているすべてのファイルのエミュレーションを有効にします。

[OK]をクリックすると、新しい名前でプロファイルを保存するよう求められます。

保存後、脅威防止ポリシーで公開します(プロファイルを右クリックします):

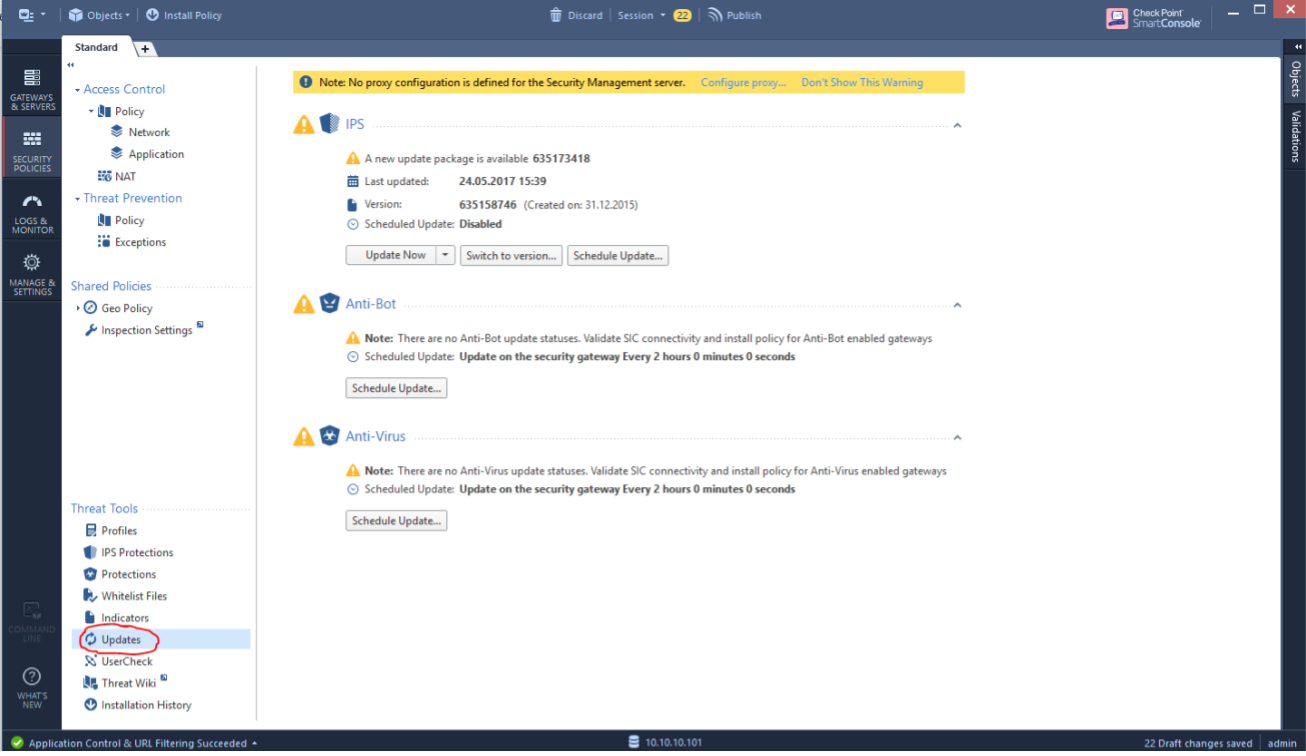

これで、更新セクションに移動して、IPSおよびその他のブレードの更新を試すことができます。

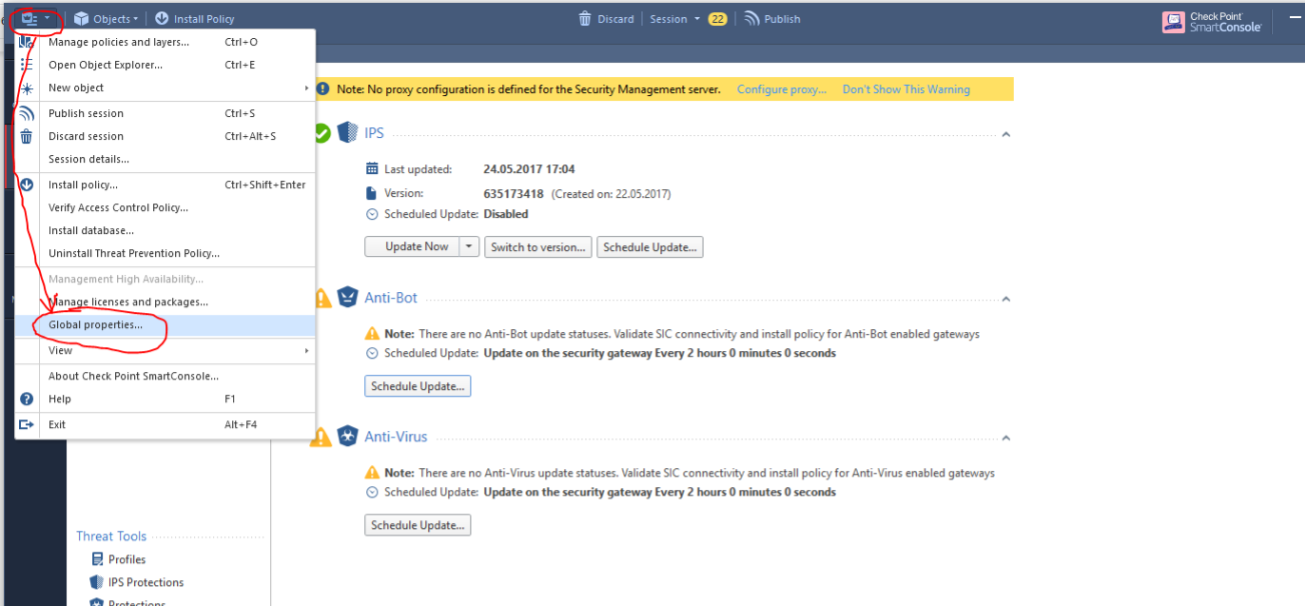

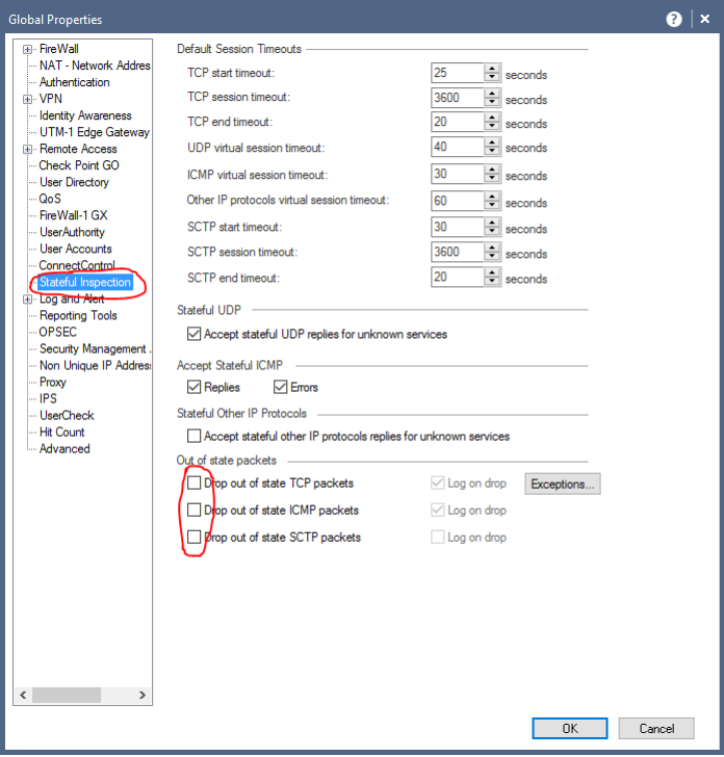

さらに、Check Pointのグローバルプロパティにアクセスする必要があります。

下の写真のように、ドロップを無効にします。

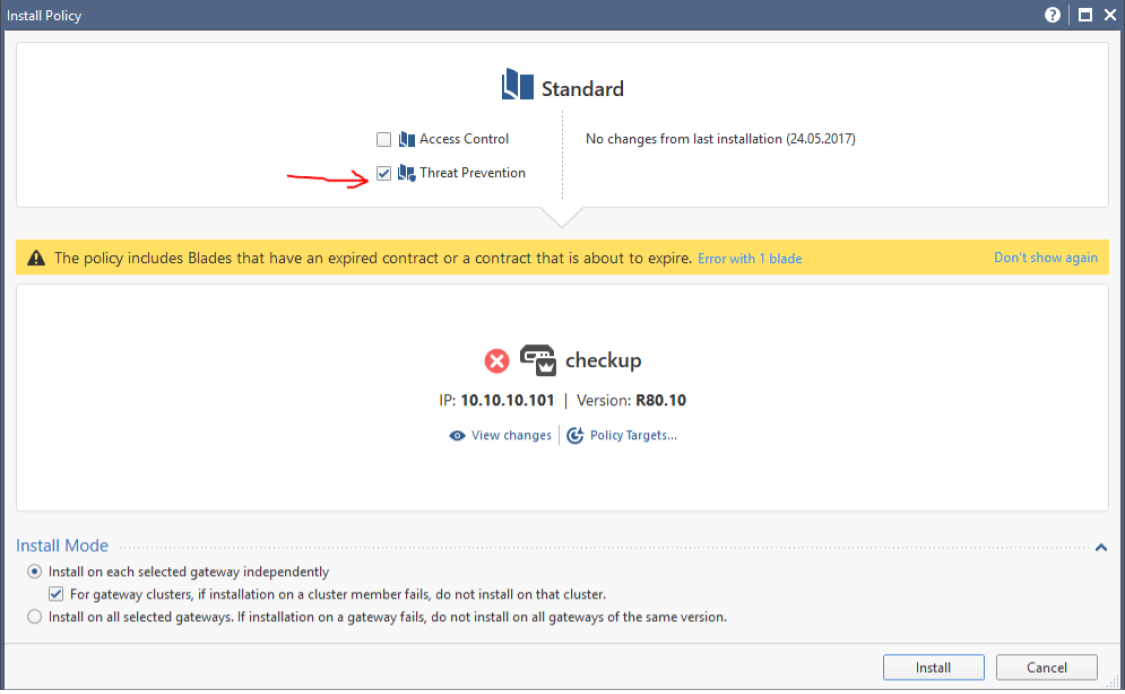

次に、ポリシーをインストールする必要があります。 [ポリシーのインストール]をクリックします。

最初に、アクセス制御のみに注意します(このポリシーがないと脅威防止を確立できません)。

インストールが正常に完了したら、[ポリシーのインストール]をもう一度クリックして、脅威対策のみを選択します。

できた! SPANポートを正しく構成すると、Check Pointはすでにトラフィックの処理を開始するはずです。 これを確認するには、[ログと監視]タブに移動し、たとえばApllication Controlブレードでログをフィルター処理します。

すべてが順調であれば、少なくとも1日間ログを残します。その後、[

新しいタブ]-[レポート]-[Security CheckUP Advanced ]をクリックして統計を表示できます

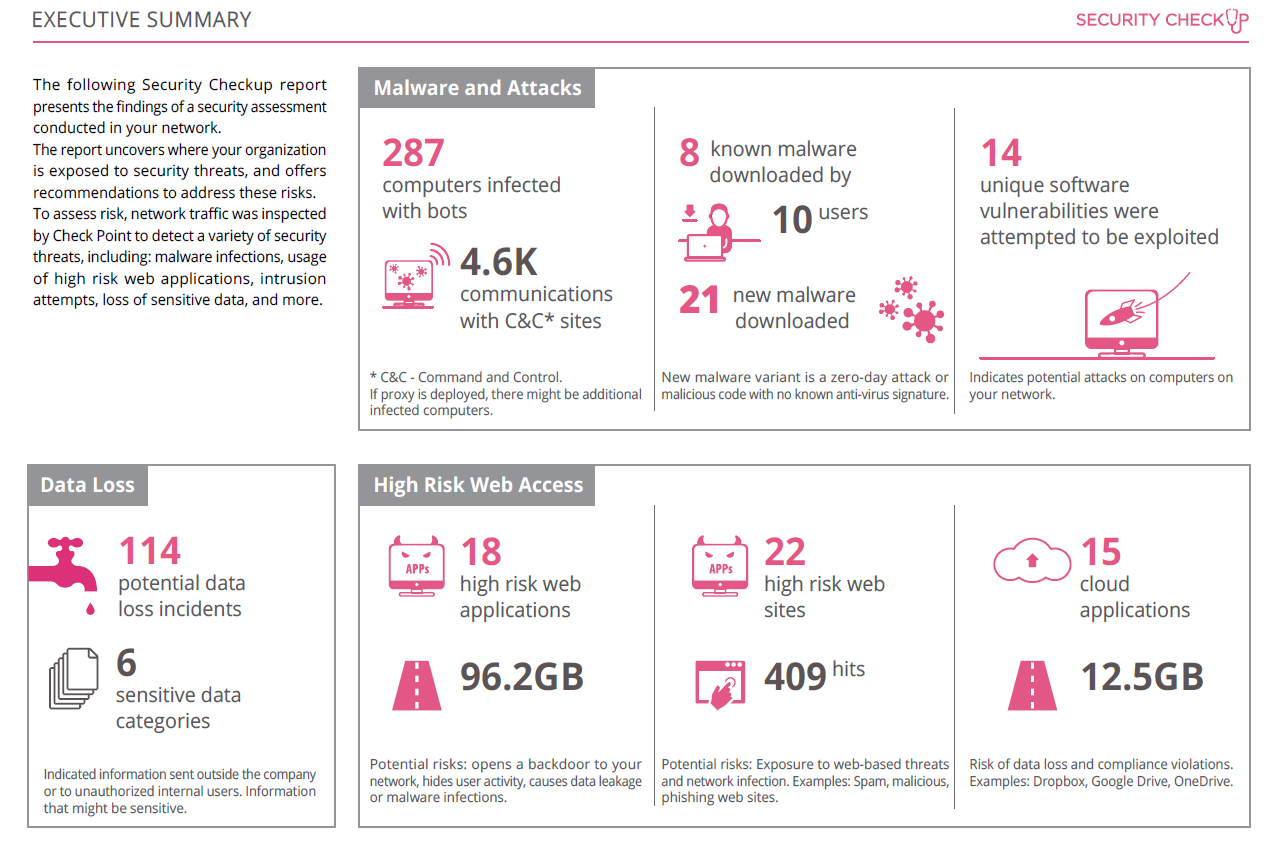

以下を取得する必要があります。

このレポートはPDF形式でダウンロードできますが、レポートを匿名にすることもできます。 組織を特定できるパラメーターを除外します。

統計を収集するのに必要な時間は2週間です。 レポートの例は

こちらにあります 。

この「単純な」方法で、ネットワークのセキュリティの明確な分析を行うことができます。 この情報が誰かに役立つことを心から願っています。 ご質問がある場合は、お気軽

にお問い合わせください 。 繰り返しますが、すぐにビデオの説明が

チャンネルに掲載されます。