-, Ransomware, .

27 2017 . , , , :

2016 - Petya.A/Petya.C. Petya.C :

, ( Order-20062017.doc ( ), myguy.xls ),

84.200.16[.]242, Myguy.xls :\. :

- :\Windows\System32\mshta.exe;

- french-cooking[.]com;

- : C:\Windows\perfc.dat, C:\myguy.xls.hta

- 111.90.139[.]247, coffeeinoffice[.]xyz;

- TCP: 1024-1035, 135, 445 CVE-2017-0144;

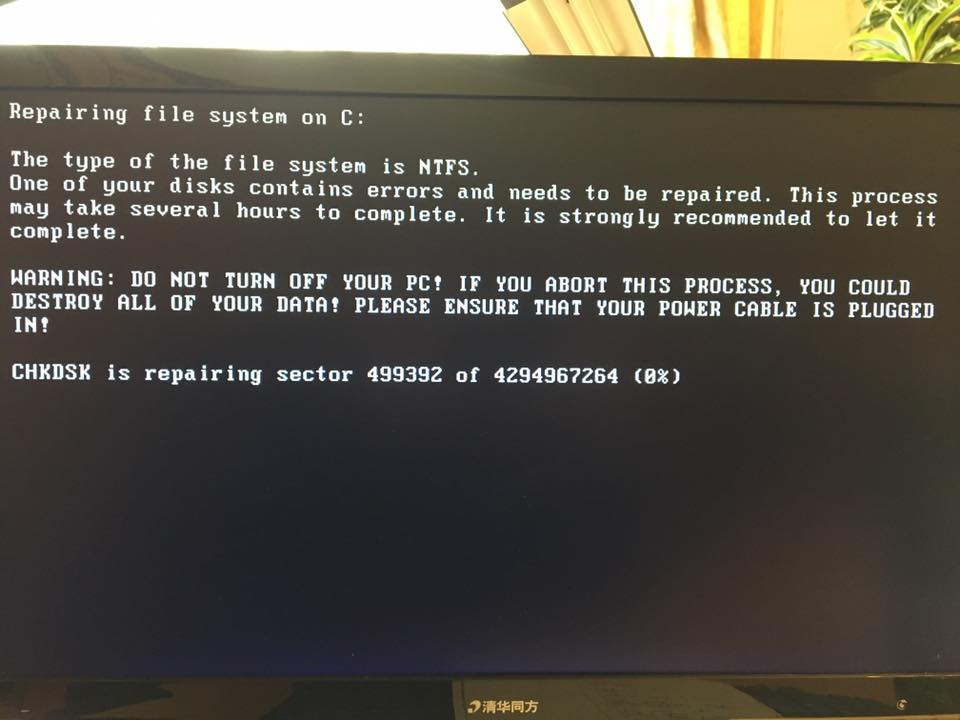

- MBR ( Windows). , MBR ( , SMB), « » Windows , , Windows — Check Disk.

, MBR, , Windows, , ( WannaCry, ), Mischa — , .

$300 Bitcoin 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. 23:30 3.277 BTC ( 31 ), ( 1 BTC $2409) $7894.

?

( ) — 27.06.2017 20:00 ( Petya.C 19). -:

- Order-20062017.doc, 6215 , SHA1: 101CC1CB56C407D5B9149F2C3B8523350D23BA84, MD5: 415FE69BF

- 32634CA98FA07633F4118E1, SHA256: FE2E5D0543B4C8769E401EC216D78A5A3547DFD426FD47E097DF04A5F7D6D206;

- myguy.xls, 13893 , SHA1: 736752744122A0B5EE4B95DDAD634DD225DC0F73, MD5: 0487382A4DAF8EB9660F1C67E30F8B25, EE29B9C01318A1E23836B949942DB14D4811246FDAE2F41DF9F0DCD922C63BC6;

- BCA9D6.exe, 275968 , SHA1: 9288FB8E96D419586FC8C595DD95353D48E8A060, MD5: A1D5895F85751DFE67D19CCCB51B051A, SHA256: 17DACEDB6F0379A65160D73C0AE3AA1F03465AE75CB6AE754C7DCB3017AF1FBD.

:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Petya.C C:\Windows\perfc.dll .

:

- ( , ):

— 84.200.16[.]242

— 84.200.16[.]242/myguy.xls

— french-cooking[.]com/myguy.exe

— 111.90.139[.]247

— COFFEINOFFICE[.]XYZ

- TCP- 1024-1035, 135 445.

- « Windows», Check Disk, , .

- Windows KB4013389 14 2017 (. Microsoft Security Bulletin MS17-010). .

Windows XP Windows 2003 , :

— Windows XP SP3

— Windows Server 2003 x86

— Windows Server 2003 x64

- Microsoft Office. .

- SMB v1/v2/v3 .

- NGFW / NGTP / IPS , EternalBlue (MS17-010)

?

, , .

/ :

- ;

- MBR bootrec /RebuildBcd, bootrec /fixMbr, bootrec /fixboot;

- ( , . XData — , );

- / , , ;

- Windows ( KB4013389);

- , ;

- ( , ).

, Petya,

. Petya

Github. Petya.C .

PsExecは - ネットワークの普及の間、容疑者のMicrosoft Windows Sysinternalsのさまざまなツールを使用していました。

そこPsExecはの使用を検出するためにSIGMA-ルール、それは自動的にリクエストのSplunkとElasticSearchに変換することができます。

タイトル:宛先ホスト上のPsExecはツールの実行

状態:実験

説明:検出しPsExecはサービスのインストールと実行イベント(サービスおよびSYSMON)

著者:トーマスPatzke

参照: www.jpcert.or.jp/english/pub/sr/ir_research.html

LOGSOURCE:

製品:窓

検出:

service_installation:

イベントID:7045

ServiceNameは: 'PSEXESVC'

ServiceFileName: '* \ PSEXESVC.exe'

service_execution:

イベントID:7036

ServiceNameは: 'PSEXESVC'

sysmon_processcreation:

イベントID:1

画像: '* \ PSEXESVC.exe'

ユーザー: 'NT AUTHORITY \ SYSTEM'

条件:service_installationまたはservice_executionまたはsysmon_processcreation

falsepositives:

- 不明

レベル:低

再び流行?

ウイルスの普及の理由は、この種の標的型攻撃から保護するために必要な措置の失敗です。

- システムソフトウェアのタイムリーな更新。

- 情報セキュリティと電子メールでの安全な作業の原則の形成のスタッフの意識を向上させること。

あなたは私たちが前回の記事で言われる技術的手段の複合体を実行するよう組織的措置は、標的型攻撃と法外なソフトウェアからの信頼性の高い、効果的な保護を提供することはできません。

著者:Evgeniy Borodulin、同社のチーフアーキテクト「INFOSEC」

e.borodulin@infosec.ru