昨年のPetya cryptoclockerトロイの木馬は、もちろん多くのことができます。MBRを破り、MFTを暗号化しますが、そのエピソードほど有名になることはできませんでした。 しかし、クローンに関するすべての話-データ破壊者は、明らかに、長男の作者であるヤヌスを動揺

させ、彼は彼に秘密鍵を取り、

レイアウトしました 。

しかし、彼は「ここで、それを所有している!」だけでなく、創造的で「白い帽子」で遊ぶことを決め、アーカイブをパスワードで保護し、映画「ゴールデンアイ」からの引用の形で

彼のTwitterへ

のリンクを

残しました 。 おそらく、少なくとも彼らは気づき、覚えているでしょう。 著者は明らかにボンドのファンです。したがって、彼のニックネーム、キーを持つファイルの名前(Natalya)、およびトロイの木馬のPetyaとMishaの名前です。 すべてよりも早く、彼らはMalwarebytesの謎を解き、ファイルの内容をアップロードしました。

Congratulations!

Here is our secp192k1 privkey:

38dd46801ce61883433048d6d8c6ab8be18654a2695b4723

We used ECIES (with AES-256-ECB) Scheme to encrypt the decryption password into the "Personal Code" which is BASE58 encoded.

Kaspersky Labの研究者であるAnton Ivanov

がすぐに

チェックしました-キーは正しいことが判明しました。 以前は、研究者はPetyaを壊し、Janusにトロイの木馬の新しいバージョンのエラーを修正させましたが、現在はすべての本物のSingの犠牲者がファイルを自由に取り戻すことができます。

暗号化キーが公開されたのはこれが初めてではありません。たとえば、

1年前にTeslaCryptでこのようなこと

が起こりました 。 ヤヌスはプロジェクトを終了し、同時に模倣者への酸素を遮断し、わずかに変更されたペティアで稼いだ。 悲しいかな、この慈善団体はexPetr / Petya以外の犠牲者を助けません。

GoogleはAndroidのBroadpwnバグをクローズしましたニュース 。 スマートフォンで感染を拾うのは簡単ではないという意見があります-特定の愚か者を非難する必要があります:adobe_flash_update_mamoi_klyanus_bez_virusov.apkなどの未知のファイルをダウンロードし、信頼できないプログラムのインストールを許可し、最後にすべてを自分でインストールすることに同意します。 ただし、モバイル軸には直接かつ明白な脅威があります-RCEバグは定期的に発見され、閉じられます。 今回、Exodus Intelligenceの研究者は、BroadcommのBCM43xx WiFiチップに関連する特に不快なバグ

CVE-2017-9417に関する報告をBlack HAT USA 2017で発表しました。 彼らは彼をBroadpwnと呼びました。それは、いわば、危険のレベルを示しているはずです。 また、カーネルのコンテキストで任意のコードを実行でき、攻撃はリモートで実行されます。 さらに、実証されたエクスプロイトがDEPおよびASLRを正常にバイパスすることは興味深いです。

脆弱なスマートフォンモデルの完全なリストはありませんが、この脆弱性の作者は、すべてのSamsungフラッグシップ、多くのLGおよびHTCモデル、およびいくつかのiPhoneにバグがあると主張しています。 ところで、iOSでBroadpwnを使用する可能性についてはまだ何も知られておらず、Appleはこのバグについては誰も知らないように黙っています。 アップルのように。

Broadpwnに加えて、

CVE-2017-0540 RCEバグを含む別の11の重大なホールのパッチが最新のGoogleアップデートに含まれていました。これにより、特別に作成されたファイルを通じて特権プロセスのコンテキストでコードを実行できます。 この「ブラックホール」は、Android 5.0.2、5.1.1、6.0、6.0.1、7.0、7.1.1、および7.1.2に存在します。 パッチには、NexusとPixelの所有者、残りは幸運として贈られます。 一般に、次のアップデートでGoogleがいくつかのRCEの脆弱性を一度に排除するのと同じ感覚ですが、1年前にリリースされたスマートフォンにパッチが決してないことを理解しています。

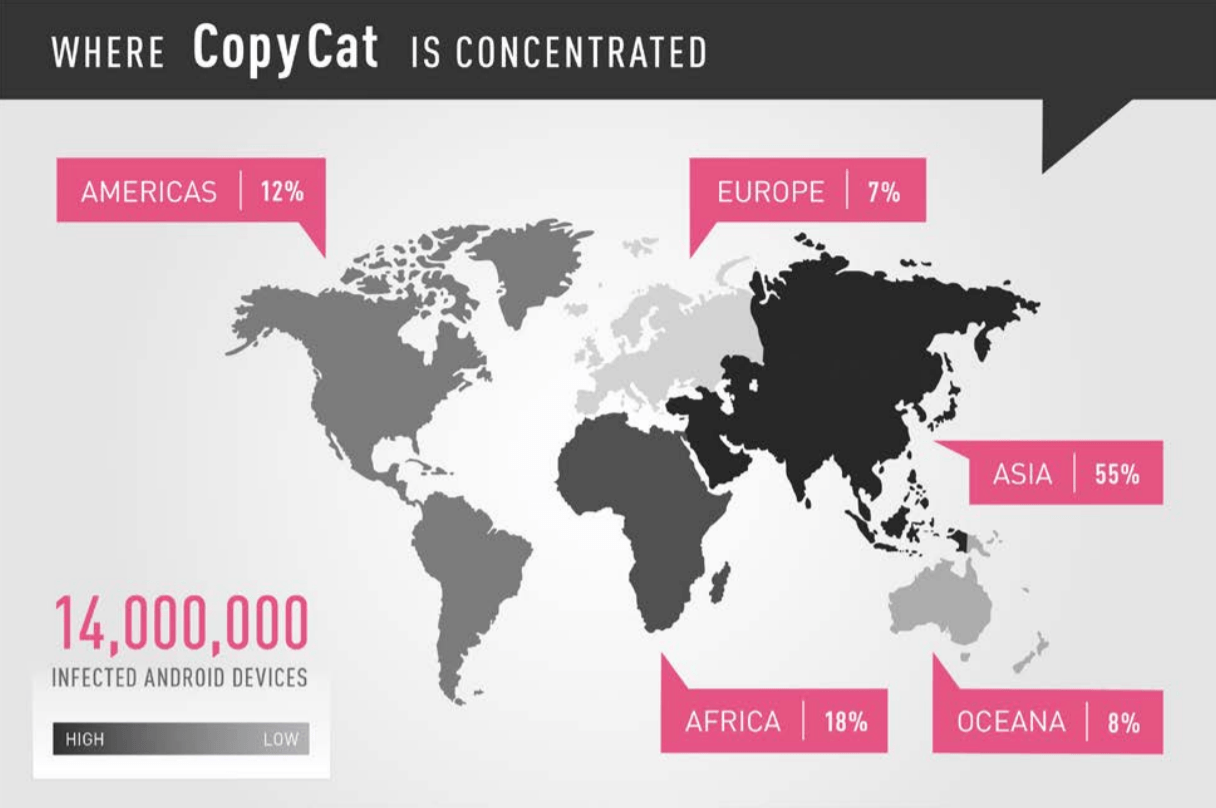

模倣のトロイの木馬は1400万台のAndroidデバイスに感染しましたニュース 。 そして再びモバイル衛生について。 モバイルデバイスの情報セキュリティ基準を厳重に尊重し、スマートフォンのどこにも行かないで、何百万ものダウンロードがある有名なアプリケーションのみをインストールするとします。 それにもかかわらず、Copycatのような汚いトリックはどういうわけかあなたと一緒であることが判明し、それはあなたにたくさんの広告ポップアップを示しています。 これは架空の話で、約1400万台のAndroidデバイスがこの位置にあり、そのうち800万台はルート権限を取得しているため、このトロイの木馬を削除するのは簡単ではありません。

このトロイの木馬は、悪意のあるランディングページやスパムなどの従来の方法だけで拡散するわけではありません。 これは、人気のあるアプリケーションに埋め込まれ、アジアで非常に人気のあるサードパーティのアプリケーションストアに配置されています。したがって、ほとんどの感染はこの地域で検出されました。

CopyCatを使用してアプリケーションをインストールして実行した後、トロイの木馬は多数のマスターエクスプロイトを取り出し、システムのルート権限を取得しようとします。その後、Zygoteランチャーデーモンにライブラリを挿入します。 次に、彼は、アプリケーションの発行者がプロモーションに投資するお金を受け取るために、インストール参照パラメーター(install_referrer)を置き換えます。 また、ユーザーに表示される広告を置き換える方法を知っており、サードパーティのアプリケーションをインストールすることができます。つまり、注文したものの保証された配布チャネルとして機能します。

古物

注意-629

危険な非常駐ウイルスは、現在のディレクトリの.COMファイルに書き込まれます。 非常に原始的です。 起動時のウイルスの800番目の「子孫」は、「注意! 私はウイルスです」、しかし、それはそのような立派な年齢まで生きることがありそうにないほど多くのエラーを含みます。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 60ページ免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。