Dockerに出会ったのはかなり前のことで、そのほとんどのユーザーと同様に、そのパワーと使いやすさにすぐに魅了されました。 シンプルさはDockerのベースとなる主要な柱であり、その強みは軽量のCLIコマンドにあります。 私がDockerを勉強したとき、彼のバックグラウンドで何が起こっていたのか、特にネットワークでの作業に関してはすべてがどうなっていたのかを知りたかったのです(私にとってこれは最も興味深い分野の1つです)。

コンテナネットワークの作成方法と管理方法に関するさまざまなドキュメントを見つけましたが、それらがどのように機能するかという点では、資料がはるかに少なくなっています。 Dockerは、Linux iptablesとブリッジインターフェースを広範囲に使用してコンテナーネットワークを作成します。この記事では、この側面を詳細に検討します。 主にgithubへのコメント、さまざまなプレゼンテーション、および私自身の経験から情報を得ました。 記事の最後に、役に立つリソースのリストがあります。

この記事の例では、Dockerバージョン1.12.3を使用しました。 Dockerネットワークの詳細な説明や、このトピックの完全な紹介をするつもりはありませんでした。 この資料がユーザーに役立つことを願っています。コメントにフィードバックを残したり、エラーを指摘したり、足りないものを言っていただければ幸いです。

目次

Dockerネットワークの概要

DockerネットワークはContainer Network Model(CNM)に基づいて構築されているため、誰でも独自のネットワークドライバーを作成できます。 したがって、コンテナはさまざまなタイプのネットワークにアクセスでき、複数のネットワークに同時に接続できます。 さまざまなサードパーティネットワークドライバーに加えて、Docker自体には4つの組み込みドライバーがあります。

- ブリッジ :このネットワークでデフォルトで実行されるコンテナ。 通信は、ホスト上のブリッジインターフェイスを介して確立されます。 同じネットワークを使用するコンテナには独自のサブネットがあり、デフォルトで互いにデータを渡すことができます。

- ホスト :このドライバーは、コンテナーに独自のホスト空間へのアクセスを提供します(コンテナーはホストと同じインターフェースを参照して使用します)。

- Macvlan :このドライバーは、コンテナーがホストインターフェイスとサブインターフェイス(vlan)に直接アクセスできるようにします。 彼はトランキングも許可しています。

- オーバーレイ :このドライバーを使用すると、Dockerを使用して(通常はDocker Swarmクラスター上で)複数のホスト上にネットワークを構築できます。 コンテナには独自のネットワークアドレスとサブネットアドレスもあり、物理的に異なるホストに配置されている場合でも、直接通信できます。

ブリッジおよびオーバーレイネットワークドライバーはおそらく最も頻繁に使用されるため、この記事ではそれらにさらに注意を払います。

ブリッジネットワーク

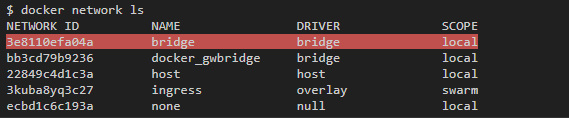

デフォルトでは、コンテナはブリッジに使用されます。 コンテナの最初の起動時に、Dockerは同じ名前のデフォルトブリッジネットワークを作成します。 このネットワークは、 docker network ls一般リストに表示できます。

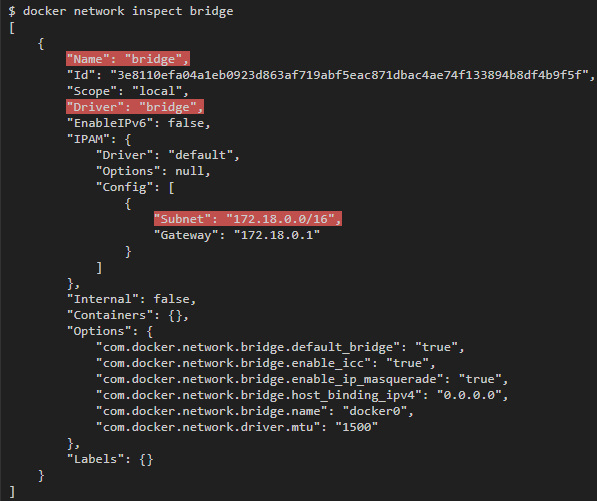

プロパティを検査するには、 docker network inspect bridge実行しdocker network inspect bridge 。

--driver bridgeオプションを指定して、 --driver bridge docker network createを使用して独自のブリッジネットワークを作成することもできます。

たとえば、 docker network create --driver bridge --subnet 192.168.100.0/24 --ip-range 192.168.100.0/24 my-bridge-networkは、「my-bridge-network」と呼ばれる別のブリッジネットワークとサブネットを作成します192.168.100.0/24。

Linuxブリッジインターフェース

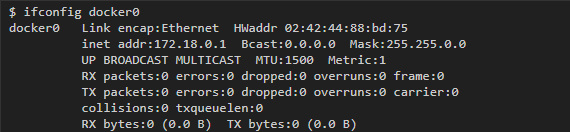

各ブリッジネットワークには、ホスト上のインターフェイスとしての独自の表現があります。 通常、docker0インターフェイスはデフォルトの「ブリッジ」ネットワークに関連付けられており、docker docker network createを使用して作成された新しいネットワークには、それぞれ独自の新しいインターフェイスがあります。

作成したネットワークに関連付けられているインターフェースを見つけるには、 ifconfigコマンドを入力してすべてのインターフェースを表示し、作成したサブネットを参照するインターフェースを見つけます。 たとえば、作成したばかりのネットワークmy-bridge-networkのインターフェイスを見つける必要がある場合、次のコマンドを実行できます。

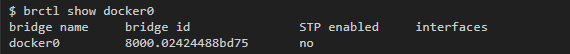

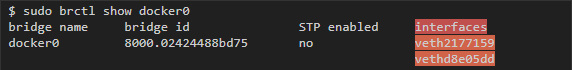

Linuxブリッジインターフェースは、複数のインターフェースを同じサブネットに接続し、MACアドレスに基づいてトラフィックをリダイレクトするという点で、スイッチに似ています。 以下に示すように、ブリッジネットワークにバインドされた各コンテナは、ホスト上に独自の仮想インターフェイスを持ち、同じネットワーク上のすべてのコンテナは同じインターフェイスにバインドされ、相互にデータを送信できるようになります。 brctlユーティリティを使用して、ブリッジのステータスに関する詳細情報を取得できます。

コンテナを起動してこのネットワークにバインドするとすぐに、これらの各コンテナのインターフェイスが個別の列にリストされます。 また、ブリッジインターフェイスでトラフィックキャプチャを有効にすると、同じサブネット上のコンテナ間でデータがどのように転送されるかを確認できます。

Linux仮想インターフェース

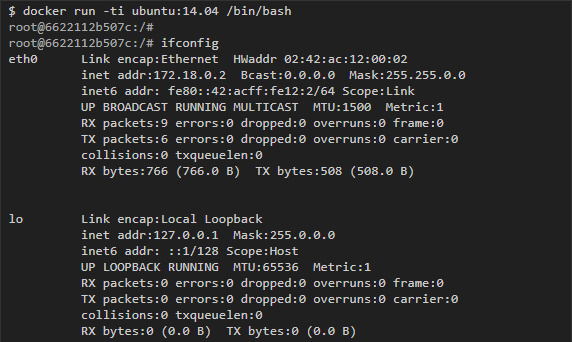

コンテナネットワーキングモデルは、各コンテナに独自のネットワークスペースを提供します。 コンテナ内でifconfigコマンドを実行すると、コンテナから見えるインターフェイスを確認できます。

ただし、この例で示されているeth0はコンテナーの内部からのみ見ることができ、ホストの外部では、Dockerは仮想インターフェイスの適切なコピーを作成します。これは外部との接続として機能します。 次に、これらの仮想インターフェイスは、同じサブネット上の異なるコンテナ間の通信をより簡単に確立するために、上記で説明したブリッジインターフェイスに接続されます。

このプロセスを検討するために、最初にデフォルトのブリッジネットワークに接続された2つのコンテナを起動してから、ホストインターフェイスの構成を確認します。

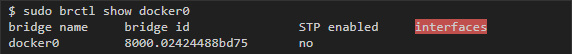

コンテナを起動する前は、docker0ブリッジインターフェースには他の接続インターフェースはありません。

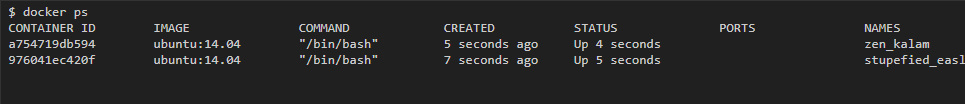

次に、ubuntuイメージで2つのコンテナを起動しました:14.04:

2つのインターフェイスがdocker0ブリッジインターフェイス(コンテナごとに1つ)に接続されていることがすぐに明らかになりました。

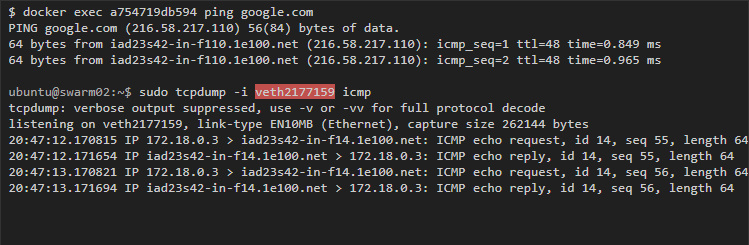

コンテナの1つからGoogleにpingを開始すると、コンテナの仮想インターフェイスでホストからのトラフィックをキャプチャすると、コンテナのトラフィックが表示されます。

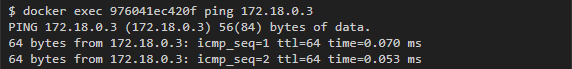

同様に、1つのコンテナから別のコンテナにpingできます。

最初に、コンテナのIPアドレスを取得する必要があります。 これは、 ifconfigコマンドまたはdocker inspectを使用して実行できます。これにより、コンテナを検査できます。

次に、あるコンテナから別のコンテナにpingを開始します。

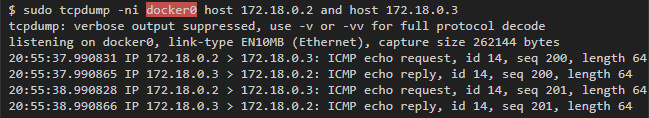

ホストからのトラフィックを確認するには、コンテナに対応する任意の仮想インターフェイス、またはこのサブネットのコンテナ内のすべての通信を表示するブリッジインターフェイス(この場合はdocker0)でキャプチャできます。

コンテナでVethインターフェイスを見つける

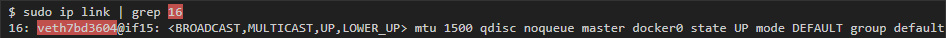

どのホストvethインターフェイスがコンテナ内のインターフェイスにバインドされているかを知りたい場合、簡単な方法は見つかりません。 ただし、さまざまなフォーラムやgithubのディスカッションで見つけることができるいくつかの方法があります。 私の意見では、 githubでのこの議論から学んだ最も簡単な方法で、少し変更しました。 コンテナにethtoolがethtoolするかどうかethtool 。

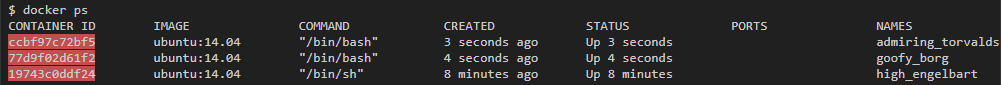

たとえば、システムで3つのコンテナを実行しています。

開始するには、コンテナで次のコマンドを実行し、peer_ifindex番号を取得します。

次に、ホストで、peer_ifindexを使用してインターフェイスの名前を見つけます。

この場合、インターフェースはveth7bd3604と呼ばれます。

iptables

Dockerは、Linux iptablesを使用して、インターフェイスと作成するネットワーク間の通信を制御します。 Linux iptablesは異なるテーブルで構成されていますが、主に関心があるのはそのうち2つだけです:filterとnatです。 フィルタテーブルには、IPアドレスまたはポートへのトラフィックを許可するかどうかを決定するセキュリティルールが含まれています。 natテーブルを使用して、Dockerはブリッジネットワークのコンテナがホストの外部にある宛先と通信できるようにします(そうしないと、ホストネットワークのコンテナネットワークにルートを追加する必要があります)。

iptables:フィルター

iptablesのテーブルは、ホスト上のパケット処理のさまざまな状態または段階に対応するさまざまなチェーンで構成されています。 デフォルトでは、フィルターテーブルには3つのチェーンがあります。

到着した同じホスト宛ての着信パケットを処理するためのInput 。

外部宛先を対象としたホストで発生したパケットのOutput 。

外部宛先宛ての着信パケットを処理するために転送します。

各チェーンには、パッケージに適用するアクションと条件(たとえば、拒否または承認)を決定するルールが含まれています。 ルールは、一致が見つかるまで順番に処理されます。それ以外の場合、デフォルトのチェーンルールが適用されます。 テーブルでカスタムチェーンを指定することもできます。

フィルターテーブルの現在のチェーンルールとデフォルト設定を確認するには、デフォルトでフィルターテーブルが使用され、他のテーブルが指定されていない場合、 iptables -t filter -Lまたはiptables -Lコマンドを実行します。

それぞれの異なるチェーンとデフォルト設定は太字でマークされています(カスタムチェーンにはデフォルト設定はありません)。 また、DockerがDockerとDocker-Isolationの2つのカスタムチェーンを追加し、フォワードチェーンにルールを追加したことも確認できます。その目的は、これら2つの新しいチェーンです。

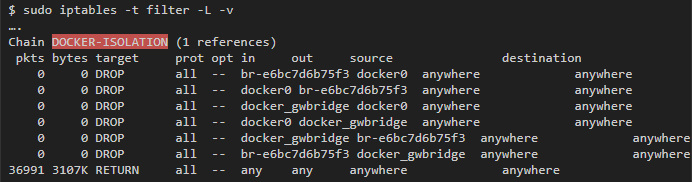

Docker分離チェーン

Docker-isolationには、異なるネットワーク間のアクセスを制限するルールが含まれています。 詳細については、iptablesの起動時に-v追加してください。

Dockerが作成したすべてのブリッジインターフェース間のトラフィックをブロックする複数のDROPルールを確認できます。これにより、ネットワークがデータを交換するのを防ぎます。

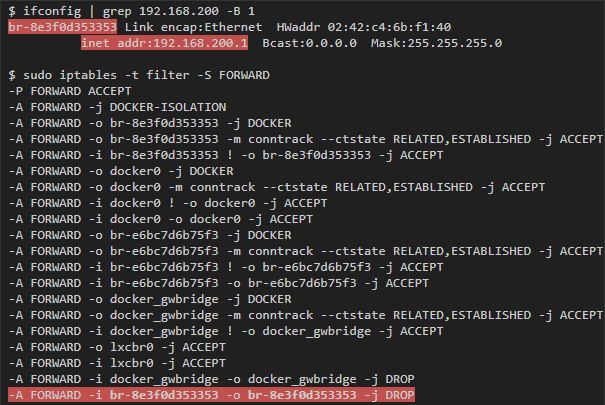

icc = false

docker network create渡すことができるオプションの1つは、コンテナー内のデータの転送を担当するオプションcom.docker.network.bridge.enable_iccです。 falseに設定すると、同じネットワーク内のコンテナー間のデータ転送がブロックされます。 これを行うには、DROPルールをフォワードチェーンに追加します。これは、このインターフェイスのネットワークに接続されたブリッジインターフェイスからのパケットに対応します。

たとえば、コマンドdocker network create --driver bridge --subnet 192.168.200.0/24 --ip-range 192.168.200.0/24 -o "com.docker.network.bridge.enable_icc"="false" no-icc-networkを使用して新しいネットワークを作成する場合docker network create --driver bridge --subnet 192.168.200.0/24 --ip-range 192.168.200.0/24 -o "com.docker.network.bridge.enable_icc"="false" no-icc-network 、次のようになります:

iptables:nat

natを使用して、パケットのIPアドレスまたはポートを変更できます。 この場合、ブリッジネットワーク(たとえば、サブネット172.18.0.0/24上のホスト)から来て、ホストのIPアドレスの背後にある外部世界に送信されるパケットソースのアドレスを隠すために使用されます。 この機能は、 com.docker.network.bridge.enable_ip_masqueradeオプションによって制御されます。このオプションは、 com.docker.network.bridge.enable_ip_masquerade docker network create渡すことができdocker network create (特に指定がない場合、デフォルト値はtrueになります)。

このコマンドの結果は、natテーブルで確認できます。

このポストルーティングチェーンでは、マスカレードによって作成されたすべてのネットワークを見ることができます。マスカレードは、ネットワーク外のホストにデータを転送するときに使用されます。

まとめ

- ブリッジネットワークには、ホスト上のLinuxに対応するブリッジインターフェイスがあります。これは、layer2スイッチとして機能し、同じサブネットの異なるコンテナを接続します。

- 各ネットワークインターフェイスには、ホスト上に対応する仮想インターフェイスがあり、コンテナの操作中に作成されます。

- ブリッジインターフェイス上のホストからのトラフィックをキャプチャすることは、スイッチにSPANポートを作成することと同じです。このポートでは、このネットワークのコンテナ間のすべての内部通信を確認できます。

- 仮想インターフェイス(veth- *)上のホストからのトラフィックをキャプチャすると、特定のサブネット上のコンテナからのすべてのトラフィックが表示されます。

- フィルターチェーンのiptablesルールは、異なるネットワーク(および場合によってはネットワーク内のホスト)がデータを交換するのを防ぐために使用されます。 通常、これらのルールはDocker分離チェーンに追加されます。

- ブリッジインターフェースを介して外部と通信するコンテナは、ホストアドレスの背後にIPを隠します。 これを行うために、必要なルールがiptablesのnatテーブルに追加されます。

リンク/リソース