前回の記事で、 DockerがLinux仮想インターフェースとブリッジインターフェースを使用して、ブリッジネットワーク経由でコンテナー間の接続を確立する方法について説明しました。 今回は、Dockerがvxlanテクノロジーを使用してswarmクラスターで使用されるオーバーレイネットワークを作成する方法と、この構成を確認および検査できる場所について説明します。 また、さまざまなタイプのネットワークが、群れクラスターで実行されているコンテナーのさまざまな通信問題をどのように解決するかについても説明します。

読者は、群れクラスターをデプロイし、Docker Swarmでサービスを実行する方法をすでに知っていると思います。 また、この記事の最後に、有用なリソースへのリンクを提供します。このリンクを使用して、主題を詳細に研究し、ここで説明するトピックのコンテキストを理解できます。 繰り返しますが、私はコメントであなたの意見を待っています。

目次

Docker Swarmおよびオーバーレイネットワーク

オーバーレイネットワークは、コンテナの使用する仮想ネットワークがDockerを実行している複数の物理ホストに接続するクラスター(Docker Swarm)のコンテキストで使用されます。 (サービスの一部として)swarmクラスターでコンテナーを起動すると、デフォルトで多くのネットワークが参加し、それぞれが異なる通信要件に対応します。

たとえば、ドッカースウォームクラスターの3つのノードがあります。

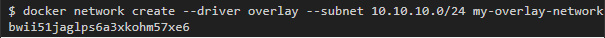

まず、my-overlay-networkというオーバーレイネットワークを作成します。

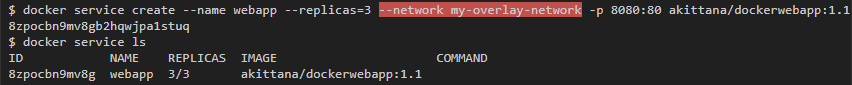

次に、コンテナを使用してサービスを開始します。コンテナでは、簡単なWebサーバーが起動され、外部のポート8080を参照します。 このサービスには3つのレプリカがあり、1つのネットワーク(my-overlay-network)のみに関連付けられていることに注意してください。

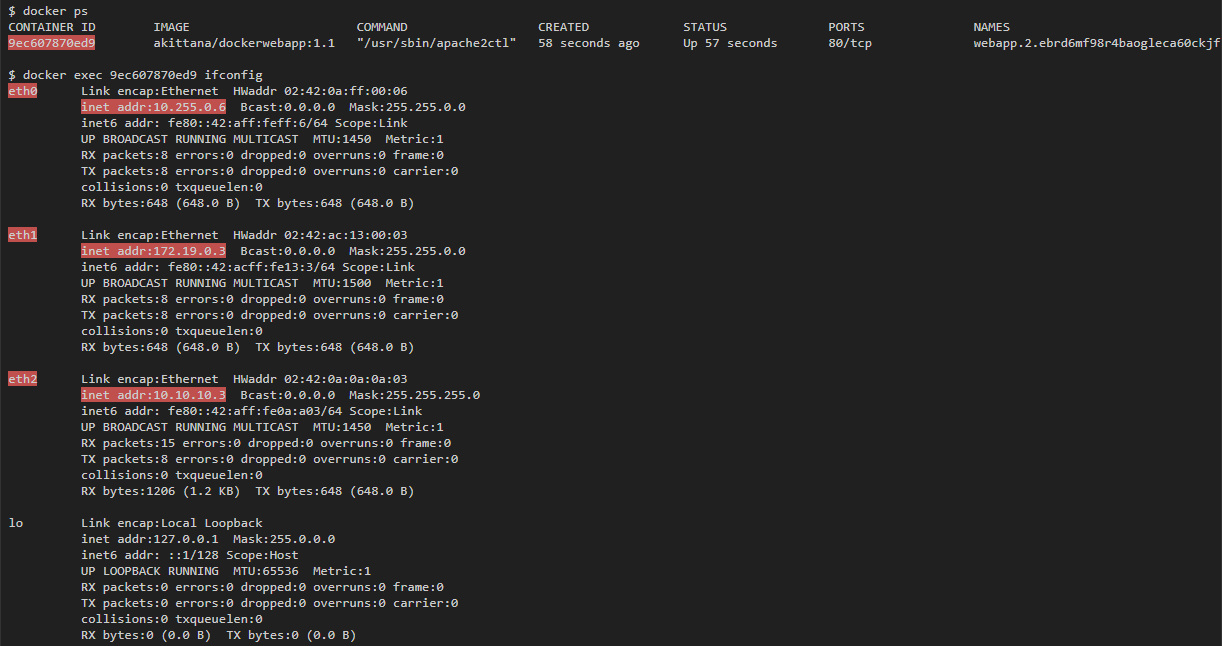

実行中のコンテナで使用可能なすべてのインターフェイスをリストすると、3になります。同時に、1つのホストでコンテナを実行すると、1つのインターフェイスのみが期待できます。

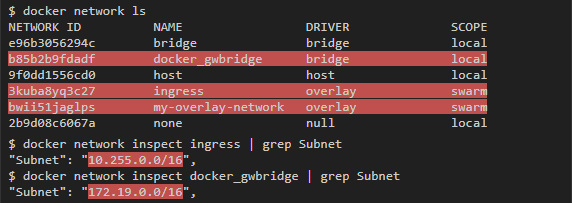

コンテナは、eth2を介してmy-overlay-network接続されます。これはIPアドレスで理解できます。 eth0とeth1は他のネットワークに接続されています。 docker network lsを実行すると、追加された2つの追加ネットワークを見ることができます: docker_gwbridgeとingress 、およびサブネットのアドレスによって、それらがeth0とeth1にバインドされていることがわかります。

オーバーレイ

オーバーレイネットワークは、コンテナがswarmクラスター内の異なるホストで使用できるサブネットを作成します。 異なる物理ホスト上のコンテナは、オーバーレイネットワークを介してデータを交換できます(すべてが同じネットワークに接続されている場合)。

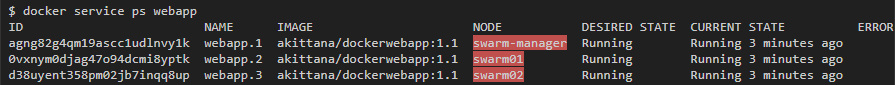

たとえば、起動したWebアプリケーションの場合、swarmクラスター内の各ホストに1つのコンテナーを表示できます。

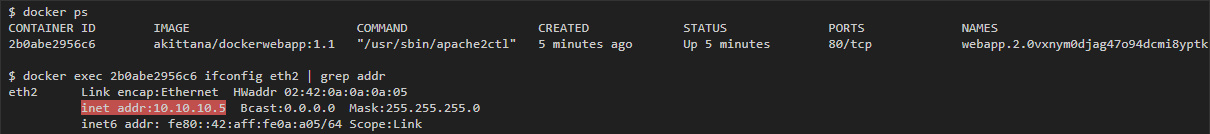

ifconfig eth2を使用して、各コンテナーのオーバーレイIPアドレスを取得できます(eth2はオーバーレイネットワークに接続されたインターフェイスです)。

swarm01の場合:

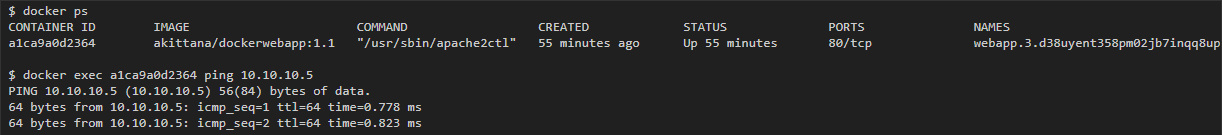

次に、swarm02のコンテナから10.10.10.5(swarm01のコンテナのIP)にpingできるはずです。

vxlan

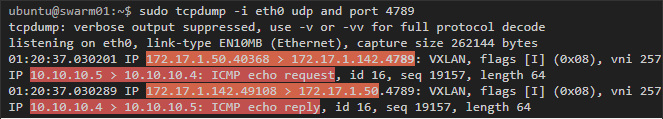

オーバーレイネットワークは、レイヤー2パケットをレイヤー4パケット(UDP / IP)にカプセル化するvxlanテクノロジーを使用します。 このアクションにより、Dockerは同じサブネット内にあるホスト間の既存の接続の上に仮想ネットワークを作成します。 この仮想ネットワークの一部であるポイントは、スイッチを介して接続されているかのように互いを探し、メインの物理ネットワークのデバイスを気にしません。

このプロセスの実際の動作を確認するには、オーバーレイネットワークの一部であるホスト上のトラフィックをキャプチャします。 最後の例では、swarm01またはswarm02でトラフィックをキャプチャすると、それらで実行されているコンテナ間のicmpトラフィックが明らかになります(vxlanはudpポート4789を使用します)。

この例では、パッケージに2つのレイヤーが表示されます。 1つ目はポート4789のホスト間のudp vxlanトンネルトラフィックで、2つ目はコンテナIPアドレスを持つicmpトラフィックです。

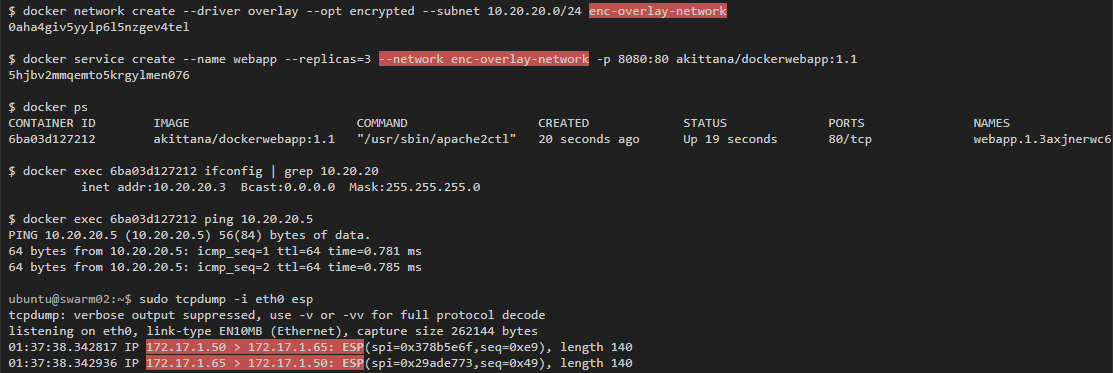

暗号化

この例のトラフィックキャプチャは、ホスト間のトラフィックを見ると、コンテナ内のトラフィックがオーバーレイネットワークを通過することを示しています。 そのため、Dockerには暗号化オプションがあります。 ネットワークの作成時に--opt encrypted追加するだけで、vxlanトンネルの自動IPSec暗号化を開始できます。

同じテストを実行し、暗号化されたオーバーレイネットワークを使用している場合、ホスト間で暗号化されたパケットのみを表示できます。

vxlanトンネルインターフェイスの検査

ブリッジネットワークと同様に、Dockerはオーバーレイネットワークごとにブリッジインターフェイスを作成し、ホスト間でvxlanトンネル通信を実行する仮想トンネルインターフェイスを接続します。 ただし、これらのトンネルインターフェース(bridgeおよびvxlan)は、トンネルホスト上に直接作成されません。 これらは、作成された各オーバーレイネットワークに対してDockerが起動するさまざまなコンテナーに配置されます。

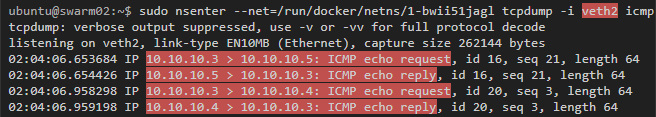

これらのインターフェイスを実際に検査するには、 nsenterを使用して、トンネルと仮想インターフェイスを管理するコンテナのネットワーク内でコマンドを実行する必要があります。 このコマンドは、オーバーレイネットワークに参加するコンテナを持つホストで実行する必要があります。

また、 この説明の指示に従って、ホスト上の/etc/systemd/system/multi-user.target.wants/docker.serviceを編集し、 MountFlags=slaveをコメントアウトする必要があります。

最後に、vethインターフェイスでトラフィックのキャプチャを開始すると、コンテナを出るトラフィックが表示されますが、vxlanトンネルに送信される前です(上記のpingは引き続き機能します)。

進入

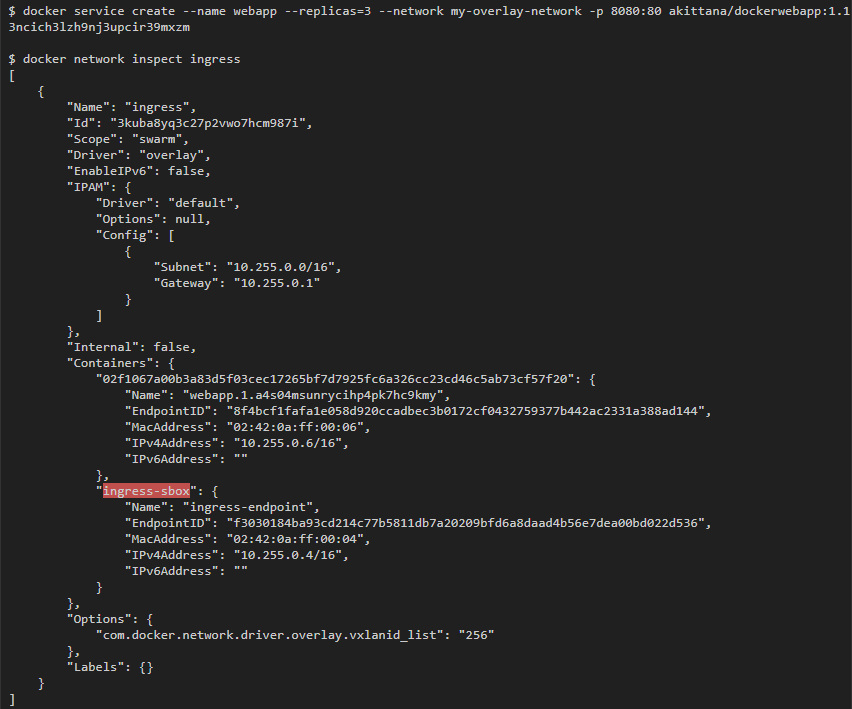

コンテナが接続された2番目のネットワークは、イングレスネットワークです。 これはオーバーレイネットワークですが、swarmクラスターの起動直後にデフォルトでインストールされます。 このネットワークは、外界からのコンテナと確立された通信を担当します。 また、スウォームクラスターによって提供される負荷分散が行われます。

負荷分散はコンテナ内のIPVSによって実行され、Docker swarmはデフォルトで実行されます。 このコンテナがイングレスネットワークに接続されていることがわかります(以前と同じWebサービスを使用しました:コンテナのポート80に接続されているポート8080を公開しています)。

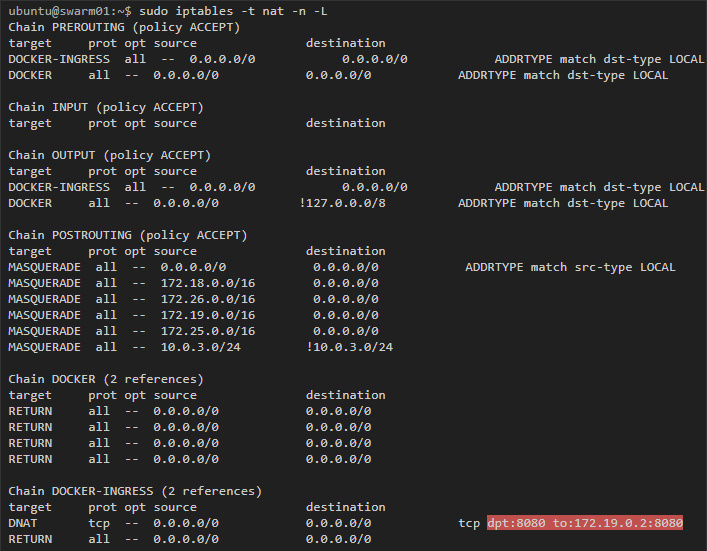

まず、ホストを見てください— swarmクラスターに参加しているホストで:

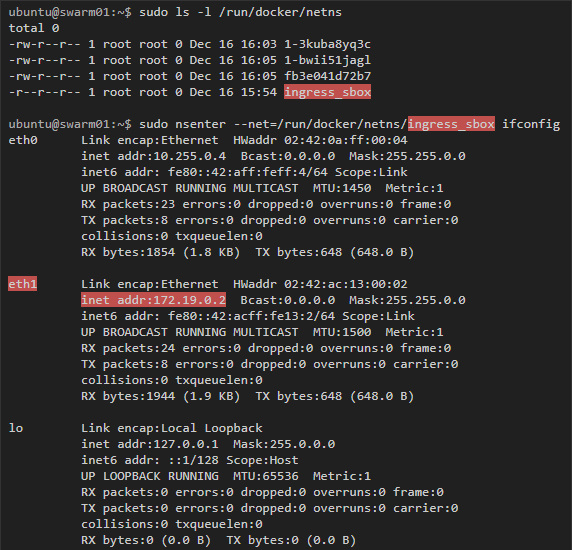

ここでは、ポート8080宛てのトラフィックがアドレス172.19.0.2にリダイレクトされるルールを示しています。 このアドレスはingress-sboxコンテナーに属します。インターフェースを検査すると、次のようになります。

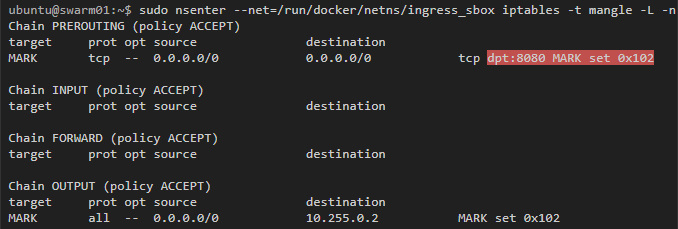

Dockerはiptablesマングルルールを使用して、ポート8080のパケットに特定の番号を割り当てます。IPVSはこの番号を使用して、適切なコンテナの負荷を分散します。

Docker swarmがiptablesとIPVSを使用してコンテナーの負荷を分散する方法については、 Deep Dive into Docker 1.12 Networkingビデオでさらに詳しく調べることができます。

Docker_gwbridge

最後に、docker_gwbridgeネットワークについて説明します。 これは、docker_gwbridgeと呼ばれる対応するインターフェースを持つブリッジネットワークであり、swarmクラスターの各ホスト上に作成されます。 docker_gwbridgeネットワークは、群れクラスターのコンテナーからのトラフィックを外部に接続します。 たとえば、Googleにリクエストを送信すると、このようなトラフィックが発生します。

以前の記事でブリッジネットワークを詳細に検討したため、ここでは詳しく説明しません。

おわりに

swarmクラスターで実行されているコンテナは、デフォルトで3つ以上のネットワークに接続できます。 最初のネットワークであるdocker_gwbridgeは、コンテナが外部と通信できるようにします。 入力ネットワークは、外部からの着信接続を確立するためにのみ必要です。 最後に、ネットワークはオーバーレイです。ユーザー自身が作成し、コンテナに接続できます。 これらのネットワークは、(異なる物理ホストで実行されている場合でも)データを直接交換できる単一ネットワークのコンテナの共通サブネットとして機能します。

swarmクラスター上にデフォルトで作成されるさまざまなネットワークのスペースもあります。 これらのスペースは、オーバーレイネットワークのvxlanトンネルとインバウンド通信の負荷分散ルールの管理に役立ちます。

リンク/リソース