VPNチャネルは、リモートブランチまたはリモートの従業員しかいないほとんどすべての企業にとって必要です。 これらの同じチャネルを整理するために、最新の機器のほとんどでサポートされている多数のテクノロジーとプロトコル(IPSec、GRE、L2TPなど)があります。 ただし、

国内の暗号化アルゴリズムをサポートするソリューション

-GOST VPNを使用することを強制(つまり強制)する組織の特定のカテゴリがあり

ます 。 同時に、Linuxに似たシステムにこのGOSTを実装することは難しくありません。 ただし、FSB証明書を(暗号化情報保護の手段として)取得することは、外国のソリューション(Cisco、

Check Point 、

Fortinetなど)では実際に不可能です。 この点で、機器の選択は大幅に狭まっています。 これまでのところ、このような場合、次のオプションが検討されています。

- S-terra

- APKS大陸

- Ideco MagPro GOST-VPN

- Vipnet

- 前post

ただし、現時点では、

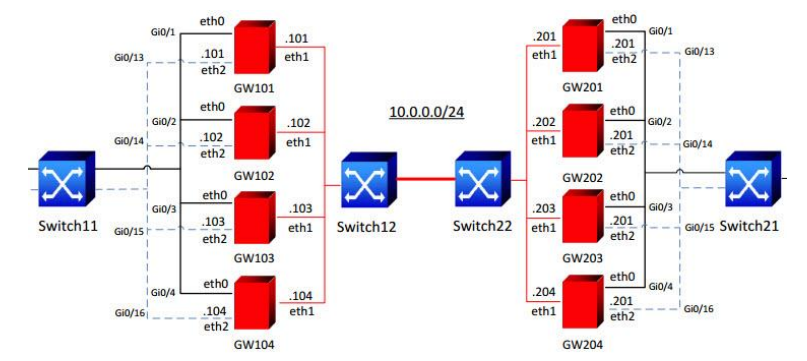

Gigabit GOST VPNをサポートするソリューションを見つけることは非常に困難です。 この問題を回避するには、さまざまな「巧妙な」方法があります。たとえば、各側に複数のデバイスを配置し、複数のVPNトンネルを使用して総チャネル帯域幅を増やすためにバランシングを使用します。

S-terraの例:

このソリューションは常に適用可能であるとは限らず、常に手頃な価格ではありません。 妥協点を探して、別の非常に興味深いソリューション

-TSS Diamondの存在について学びました。

TSS Companyは、

ギガビット以上の帯域幅を持つVPNチャネルを編成する「グランド」の可能性を発表しました。 そして、これは集約のない鉄片からです...私たちはマーケティング資料を信じず、すべてを自分でテストすることにしました。 このため、ベンダーは親切にテスト用に2つの「鉄片」を提供しました

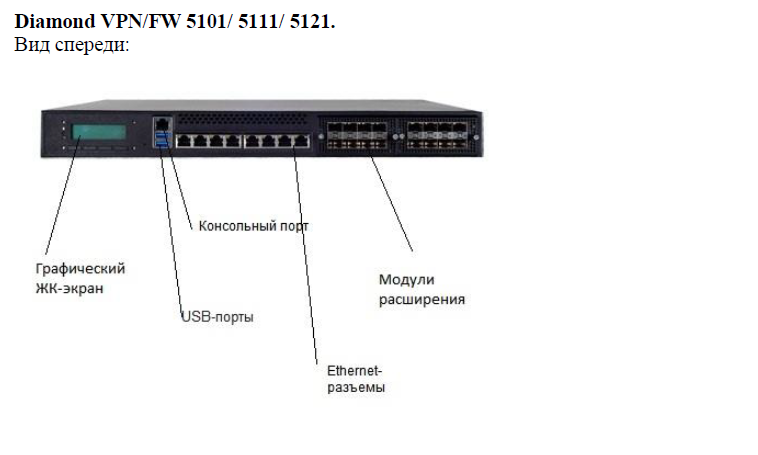

-Diamond VPN / FW Enterprise 5111 。

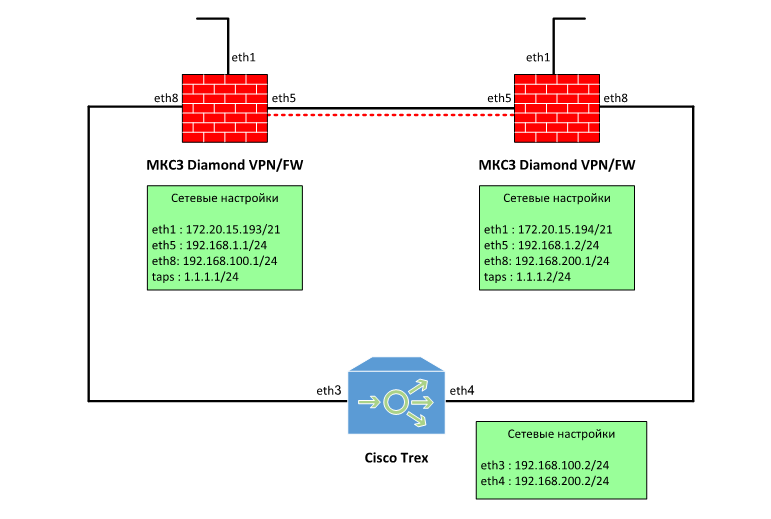

次に、テスト用の最も単純な回路をすばやくまとめました。

すなわち 2つのデバイスが互いに直接接続されています(光リンクによって)。 VPNトンネルのスループットをテストするために、

Cisco Trexが使用されました 。

カスタマイズ

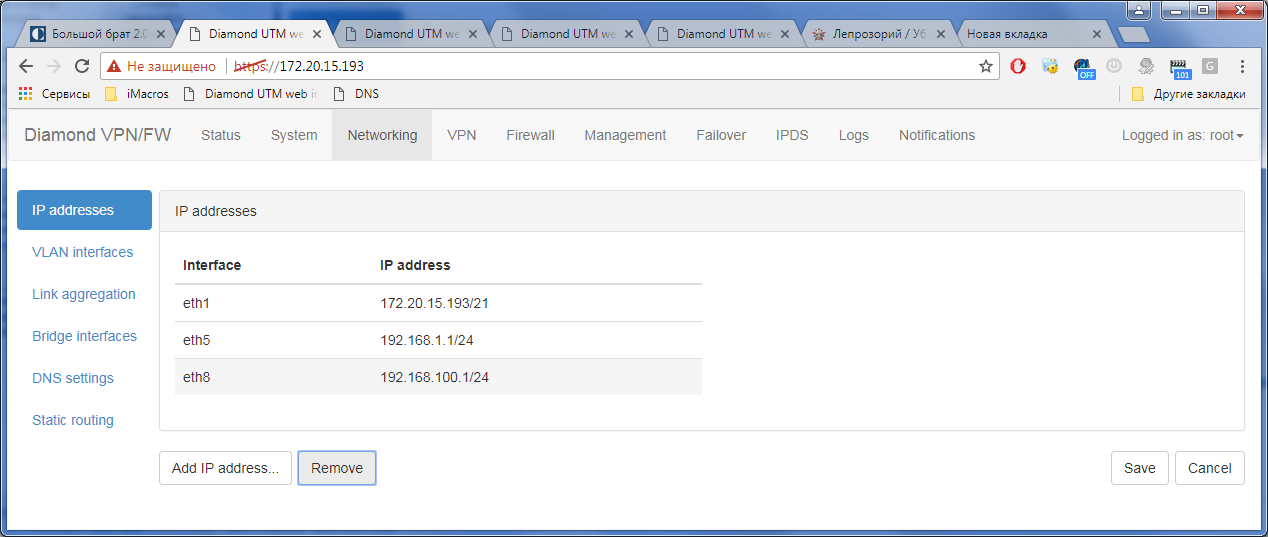

セットアップ手順を簡単に説明します。 すべての設定は、直感的なWebインターフェイスを介して行われます。 この場合、最初のゲートウェイはVPNサーバーとして機能し、2番目のゲートウェイはVPNクライアントとして機能します。

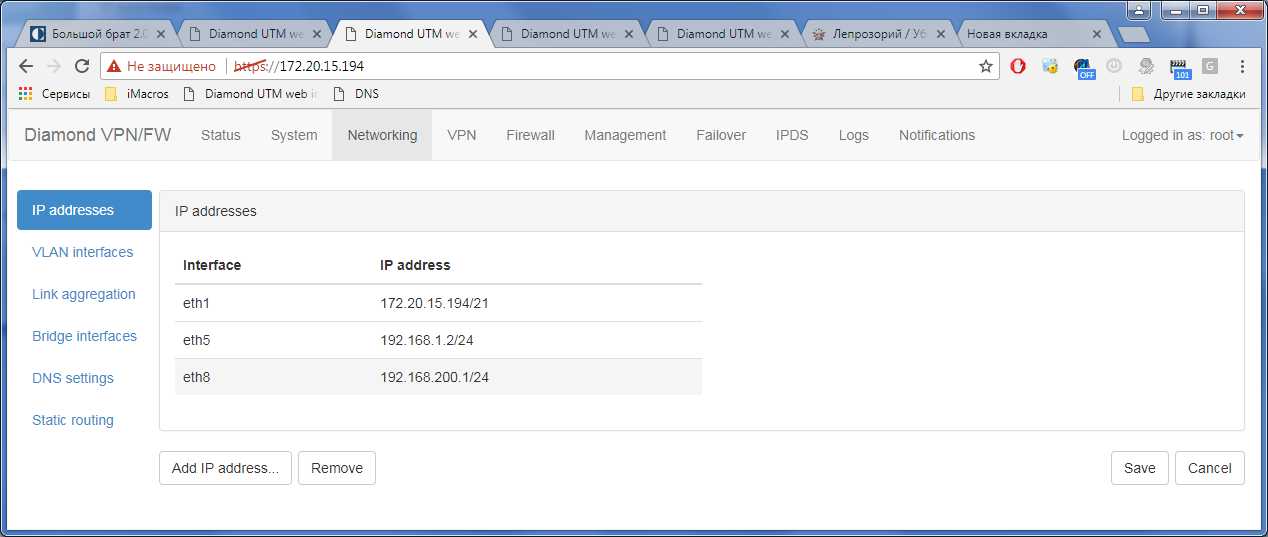

サーバーのセットアップ1)ネットワークインターフェイスの構成:

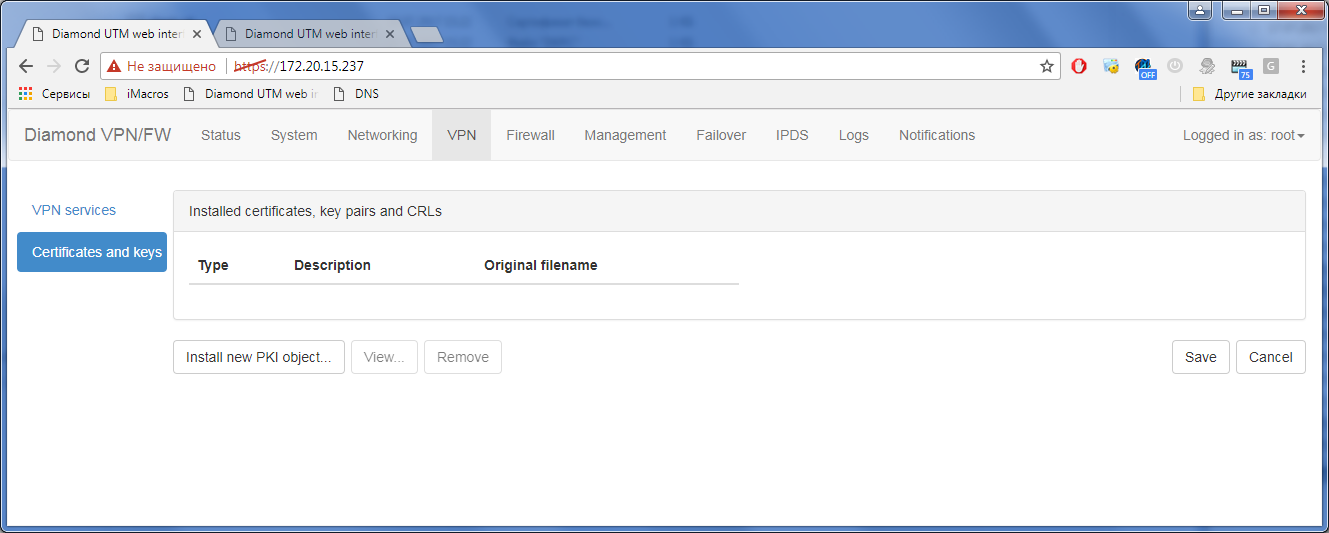

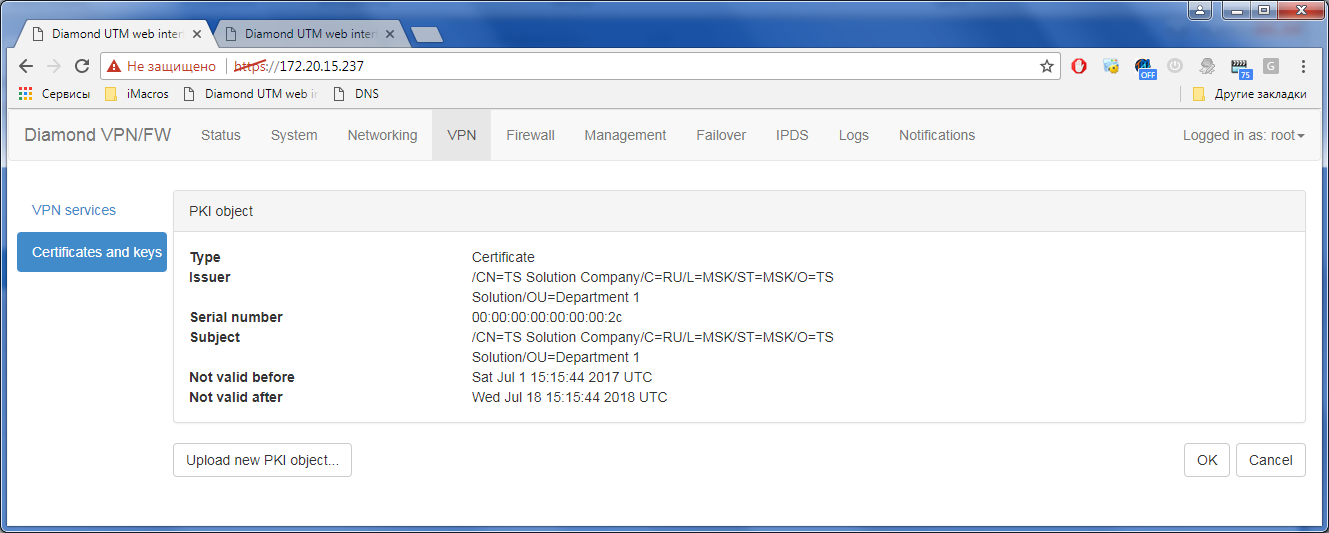

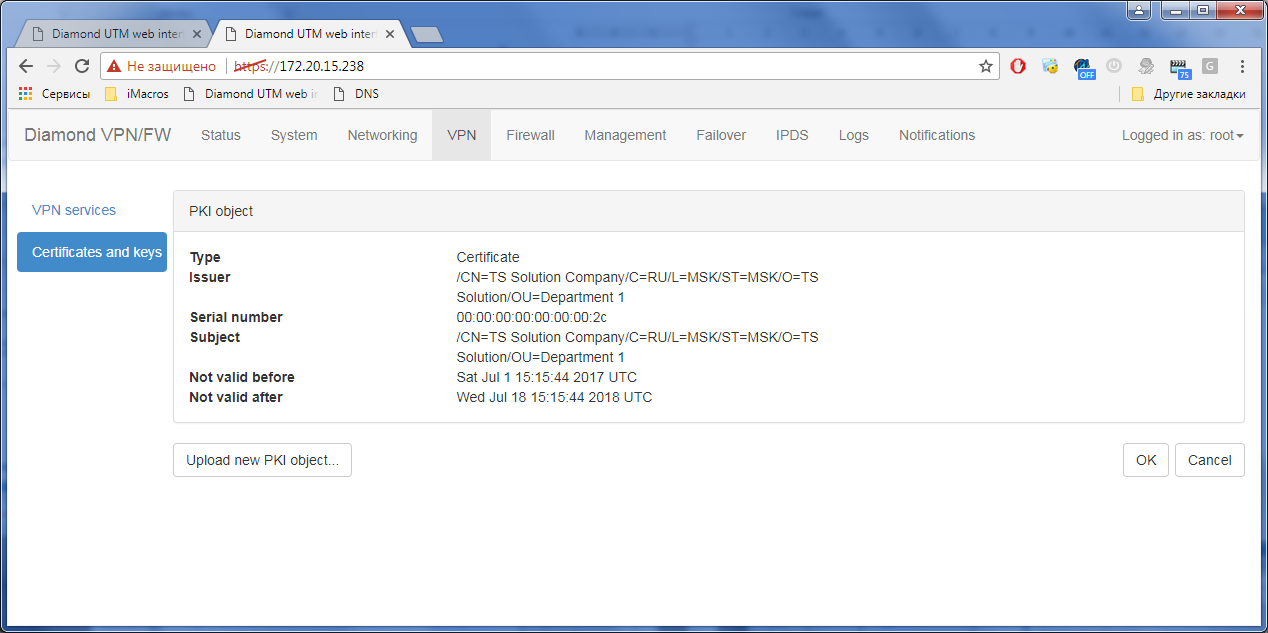

2)証明書の追加(新しいPKIのインストール...):

結果:

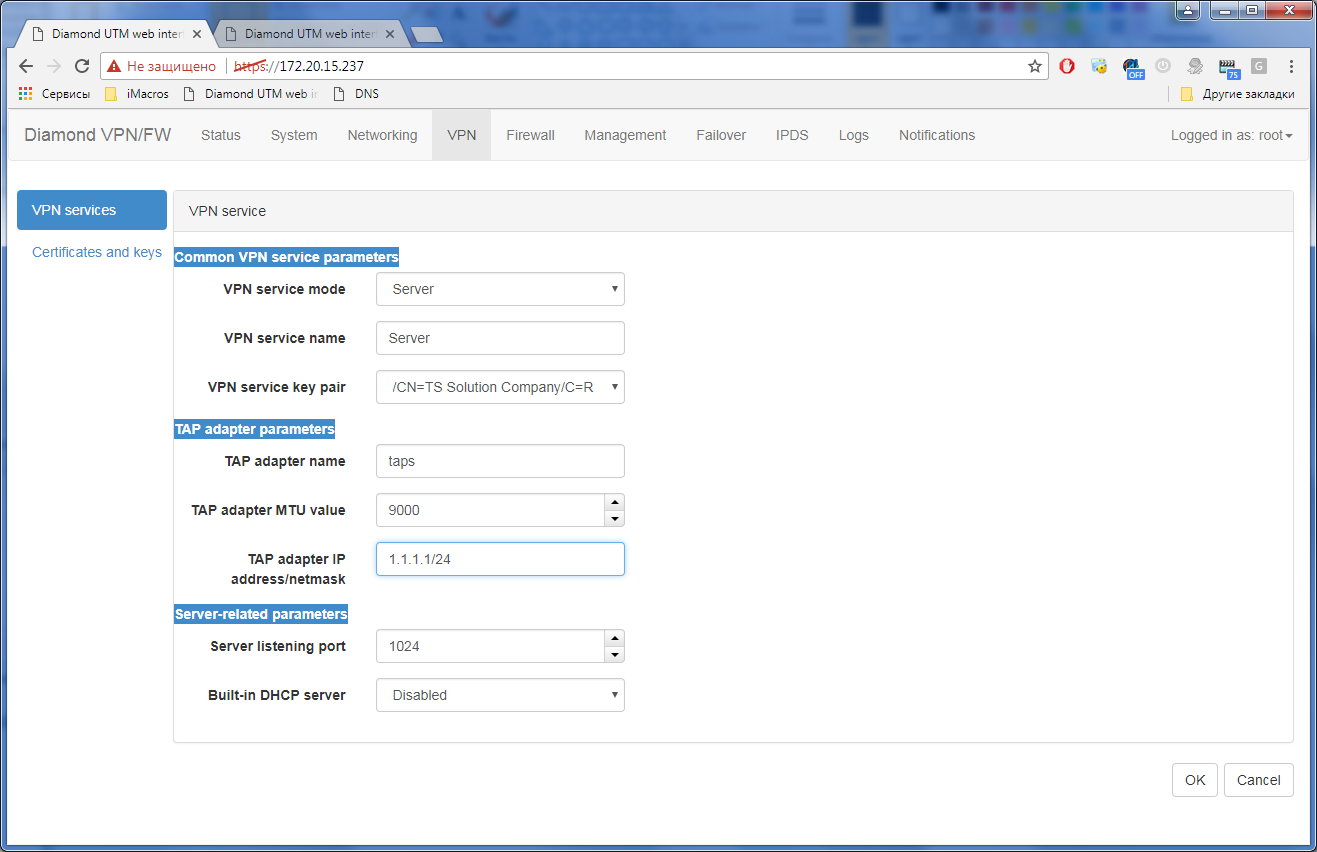

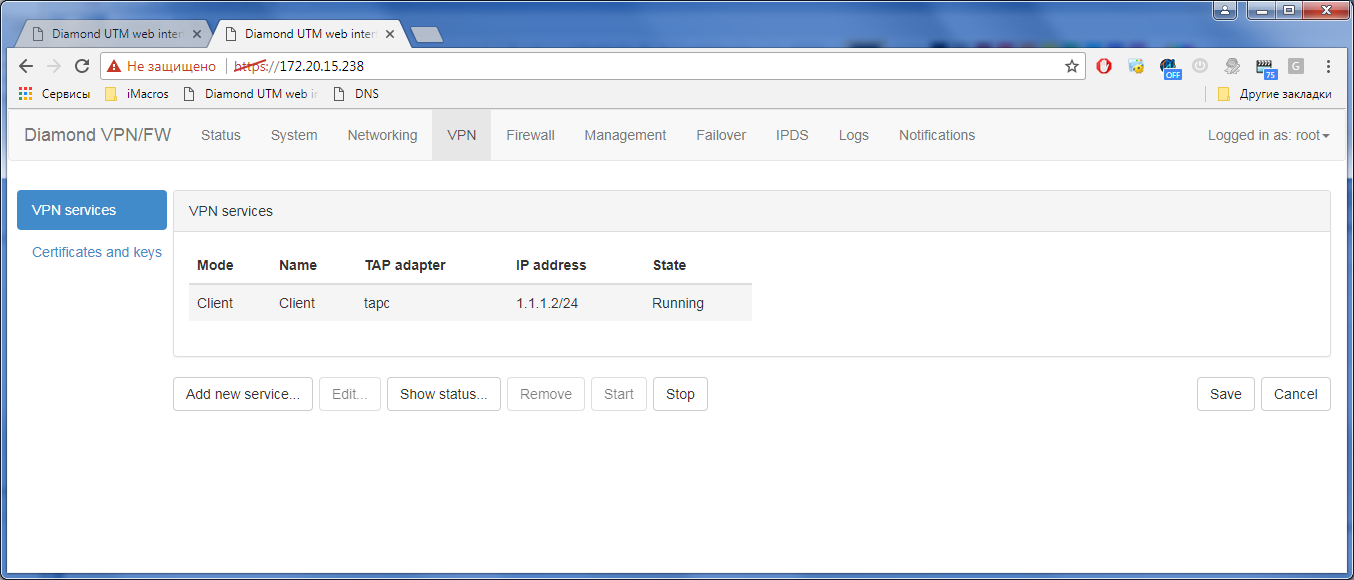

3)VPN接続設定:

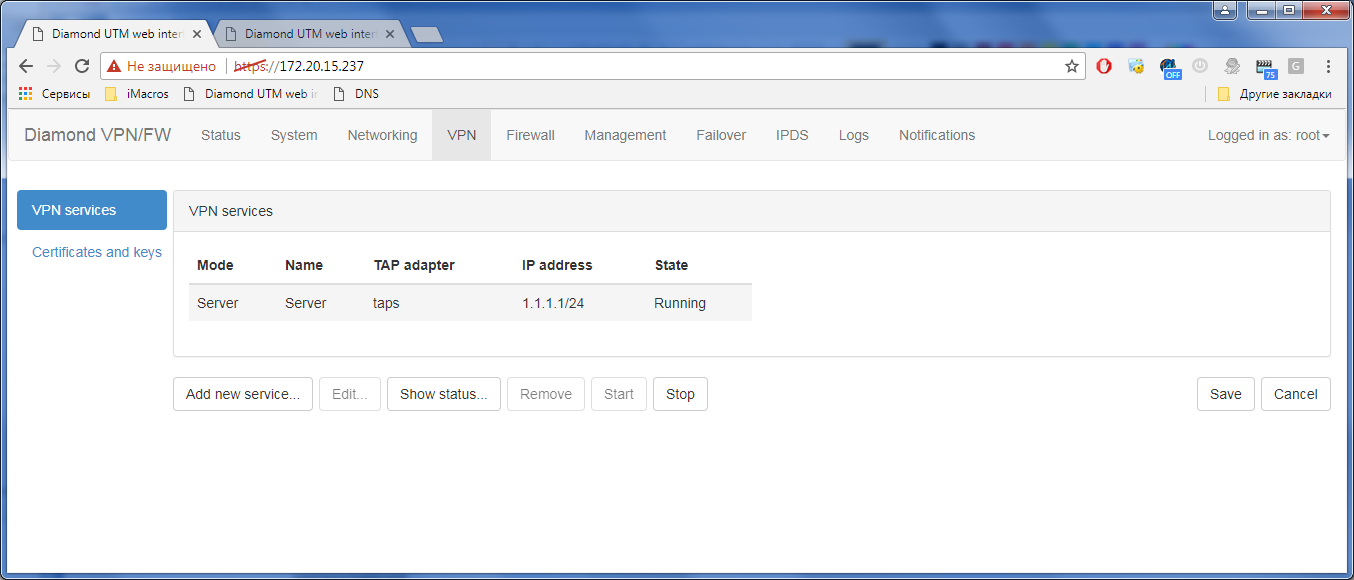

ステータスは実行中でなければなりません

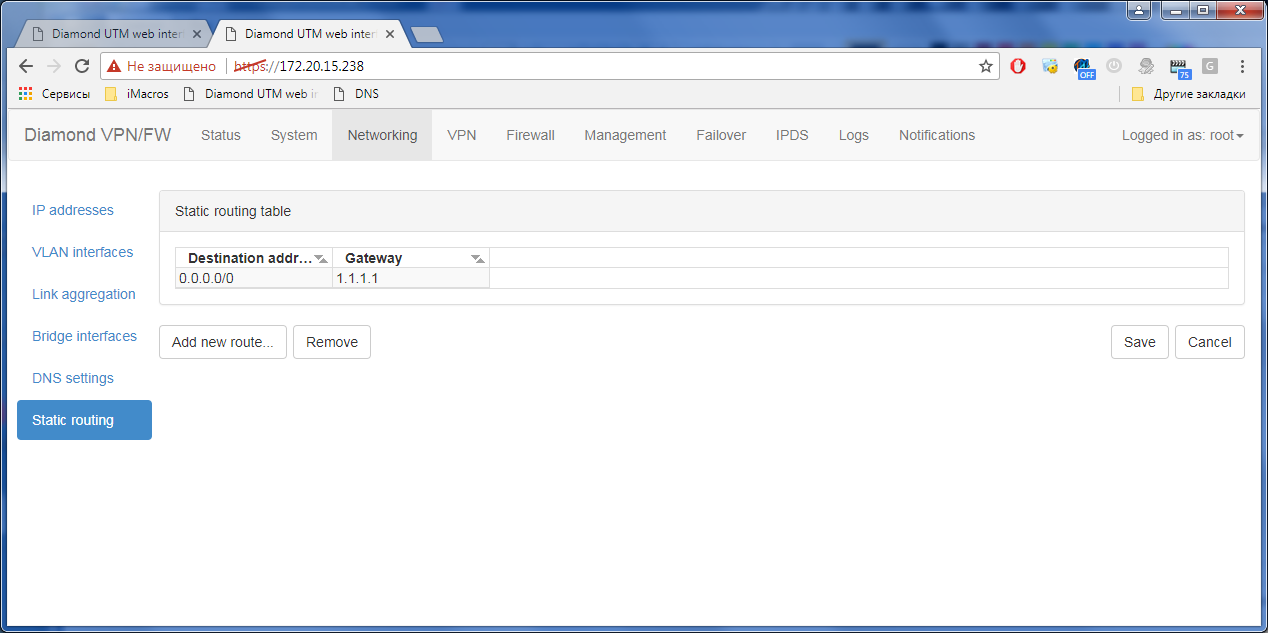

4)次に、VPNトンネルでトラフィックを「ラップ」するためにルートを登録する必要があります。

クライアントのセットアップ

クライアントのセットアップ1)ネットワークインターフェイスの構成:

2)証明書を追加します。

3)VPN接続設定:

実行中ステータスを確認します。

4)静的ルートを使用してトラフィックを「ラップ」します。

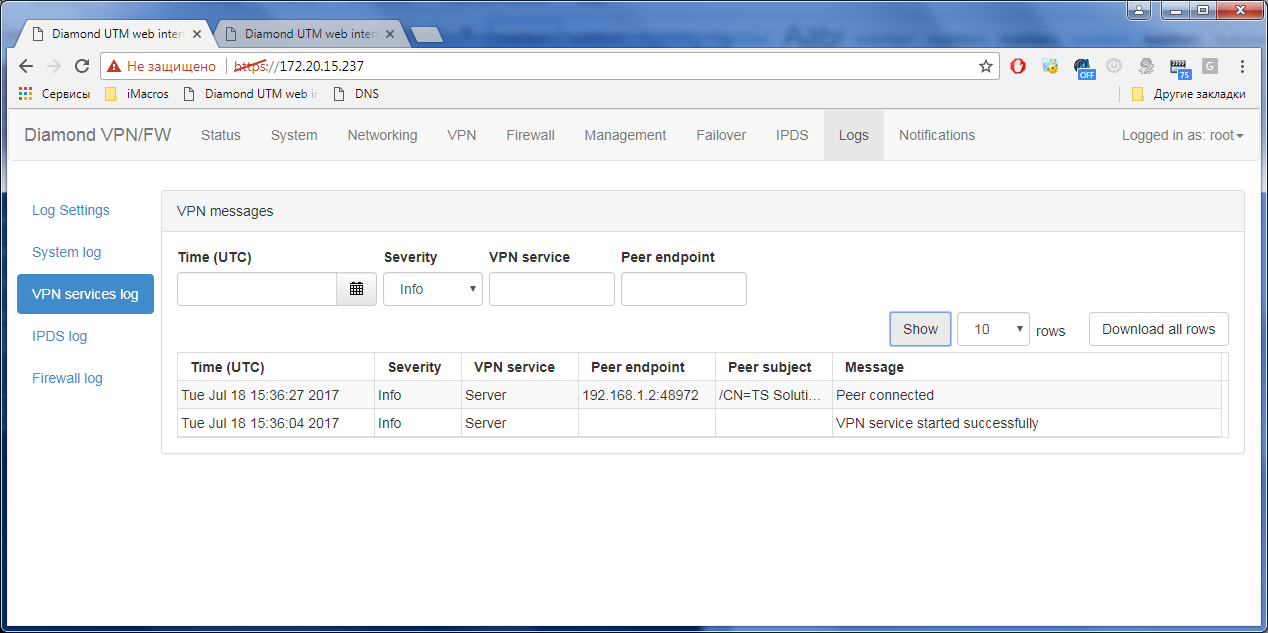

その後、イベントログで、VPN接続の成功に関するログを見つけることができます。

帯域幅チェック

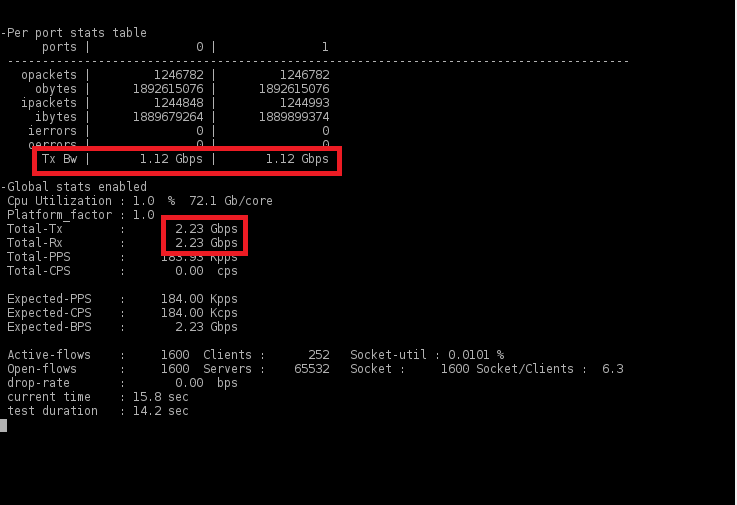

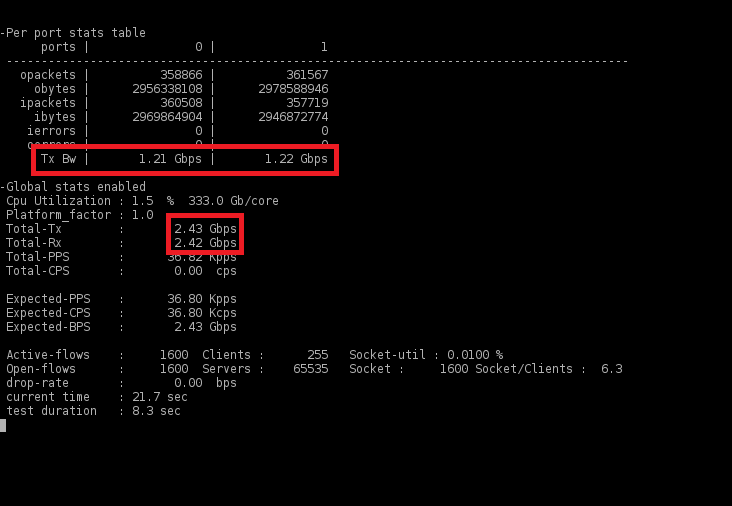

前述のように、Cisco TrexはVPNトンネルのスループットをテストするために使用されました。 デュプレックスを使用して、小型パッケージと大型パッケージの両方をテストしました。 一度に2つの方向に(

アップロード/ダウンロード )。 結果は次のとおりです。

1)64バイトパケット

2)パケット594バイト

3)1500バイトのパケット

4)9000バイトのパック

この場合、すべてのテストは

L3 VPNに対して実施されました。

L2 VPNの場合、ほぼ同じパラメーターがあります。

彼らはこの鉄片のデータシートに何を書いていますか? 次のパラメータがそこに表示されます。

VPN帯域幅-2.6 Gbps

標準としての帯域幅ME- 7.5 Gb / s一般に、合成テストを検討すると、パラメーターは収束します(VPNの観点から)。 さらに、これらのデバイスには

IPS機能がありますが、これは別の記事のトピックです。

認証

当然、GOST VPNを備えたデバイスを選択する際の最初の問題は、証明書の可用性です。

TSS Diamondデバイスには、次の適合証明書があります。

- 「コンピューター施設。 情報への不正アクセスに対する保護。 情報への不正アクセスによるセキュリティの指標」(ロシア国家技術委員会、1992年)-3つのセキュリティクラス。

- 「情報への不正アクセスに対する保護。 パート1.情報セキュリティのためのソフトウェア。 宣言されていない機会がないことの管理レベルによる分類」(ロシア国家技術委員会、1999年)-管理のレベル2による

- 文書と同様に:

- 「侵入検知システムの要件」(FSTEC of Russia、2011);

- 「第4クラスの保護のネットワークレベルの侵入検知システムのセキュリティプロファイル。 IT.SOV.S4.PZ」(ロシアのFSTEC、2012)。

- 「ファイアウォールの要件」(FSTEC、ロシア、2016);

- 「第4の保護クラスIT.ME.A4.PZのタイプAファイアウォール保護プロファイル(2016年ロシアのFSTEC)」;

- •「第4の保護クラスIT.ME.B4.PZのタイプBファイアウォール保護プロファイル(2016年ロシアのFSTEC)」;

- 「タイプ“ B” 4番目のIT.ME.V4.PZ保護クラスのファイアウォール保護プロファイル(2016年ロシアのFSTEC)。

DCrypt製品の暗号化サブシステムには、クラス-KS1 KS2 KS3に準拠した適合証明書があります。

結論

主観的な意見では、この装置は、高帯域幅でGOST VPNトンネルを編成する問題の解決に適しています(たとえば、

2つのデータセンターを接続する場合 )。 宣言されたすべての機能が実行されます。 このデバイス(VPNを除く)からさらに何かを要求します。要点はわかりません。 さらに、TSS

ダイアモンドラインには、中小規模のブランチに適したより小さなモデルがあり

ます (

Diamond VPN / FW 1101、2111、3101、4101、4105 )。 テストで最年少のモデル1101は、少なくとも100メガビットのGOST VPN(1500のパケット)を生成します。

TSS Diamondについてさらに質問がある場合は、お気軽

にお問い合わせください 。

PS GOST VPNの組織のためのソリューションのリストにあなたに知られているいくつかの機器(またはソフトウェア)がない場合は、コメントにこれを書いてください。