ESETは、以前は文書化されていなかった新しいバックドアの分析を実行しました。これは、Turla ARTで使用される可能性が最も高いものです。 このバックドアは、ヨーロッパの政府および外交機関に対する攻撃で見られます。 Turlaは、サイバースパイ活動を専門とするサイバーグループです。 典型的なTurlaハッカーの手法は、

散水穴攻撃と標的型フィッシングです。 新しいバックドアは、少なくとも2016年から積極的に使用されています。 調査したサンプルで見つかった文字列に基づいて、Gazerと名付けました。

最近、マスコミはTurlaハッカーを思い出しましたが、それは長い間起きていません。

The Interceptのジャーナリストは、Turlaオペレーターのエラーをリストするカナダ通信セキュリティ機構(CSE)のプレゼンテーションを思い出しました。 プレゼンテーションの著者は、サイバーグループMAKERSMARKを呼び出します。これは、以下のスライドの簡単な要約です。

Gazerは、他のTurlaツールと同様に、標的システムのスパイ活動と持続可能性のための高度な技術を使用しています。 Gazerを使用した攻撃について説明し、バックドア機能の技術的分析を示します。

まとめ

ESETテレメトリによると、Gazerは世界中のいくつかの国のコンピューターに感染しましたが、主にヨーロッパにありました。 テクニック、戦術、および手順(

TTP )は、Turlaで通常観察される指標に対応しています。最初の段階のバックドア(

Skipperなど)、おそらく標的型フィッシングによって配信されます。 感染したシステム(この場合はGazer)の第2ステージバックドアの出現。 私たちの調査によると、Gazerの主な目標は南東ヨーロッパと旧ソビエト連邦です。

現在、Turlaグループに属するGazerの包括的な証拠はありませんが、これはいくつかのヒントで示されています。 まず、ターゲットオブジェクトは、外務省と大使館であるTurlaの利益の範囲内にあります。 第二に、Turlaは、標的型フィッシング、第1段階のバックドア、第2段階の隠されたバックドアのインストールなどの方法で示されます。 ほとんどの場合、Gazerとともに、Turlaに関連付けられたスキッパーの第1ステージバックドアが見つかります。 第三に、Gazerと、

Carlaや

Kazuarなど、Turlaが使用する他の第2ステージバックドアとの間には多くの類似点があり

ます 。

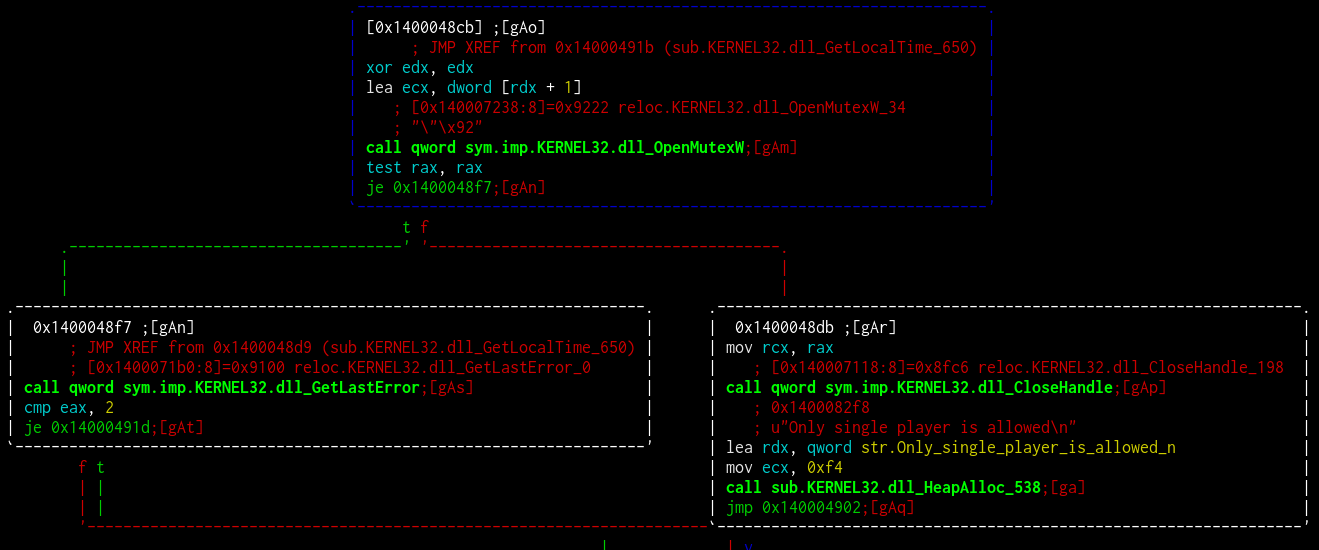

いつものように、Turlaチームは、ファイルを安全に削除し、行を変更し、ランダム化することにより、ツールの発見を回避しようとしています。 最後に学習したバージョンでは、Gazerの作成者は、ビデオゲーム関連の文をコードに追加することにより、ほとんどの行を変更しました。 下図の例:

他のTurlaツールとの類似点

GazerはC ++で記述されており、他のTurlaツールと類似しています。 バックドアのGazer、Carbon、およびKazuarは、リモートC&Cサーバーから暗号化されたタスクを受け取ります。このタスクは、感染したシステムとネットワーク内の別のマシンの両方で実行できます。 それらはすべて、悪意のあるプログラムのコンポーネントと構成に暗号化されたストレージを使用し、ファイルに操作を記録します。

C&Cサーバーのリストは暗号化され、PE Gazerのリソースに組み込まれています。 これらは、第1レベルのプロキシとして機能する正当な侵害サイト(主にWordpress上)です。 Turlaグループに特徴的な戦術。

もう1つの興味深い接続は、Gazerサンプルに組み込まれたC&Cサーバーの1つが、Kaspersky Labによって分解されたJScript

KopiLuwakのバックドアによって使用されたことです。

最後になりましたが。 マルウェアの3つのファミリ(Gazer、Carbon、およびKazuar)には、C&Cサーバーとの通信用のモジュールを実装するためのターゲットとして使用できるプロセスの同様のリストがあります。 このリストを含むリソースは、サンプルごとに異なる場合があります。 ほとんどの場合、システムにインストールされているものに適応します(たとえば、safari.exeプロセスはリストの一部のサンプルに表示されます)。

カスタム暗号化

Gazerの作成者は暗号化を積極的に使用しています。 Windows Crypto APIや他のパブリックライブラリの代わりに、3DESとRSAに独自のライブラリを使用しているようです。

リソースに埋め込まれたRSAキーには、C&Cサーバーに送信されるデータの暗号化に使用される攻撃者の公開キーと、バイナリファイル内のリソースを解読するための秘密キーが含まれます。 各サンプルには固有のキーがあります。

これらのリソースは

OpenSSLのRSAと同じ方法で構成されてい

ますが、それらの値(p、qなど)はGazer作成者のカスタム実装で計算されます。

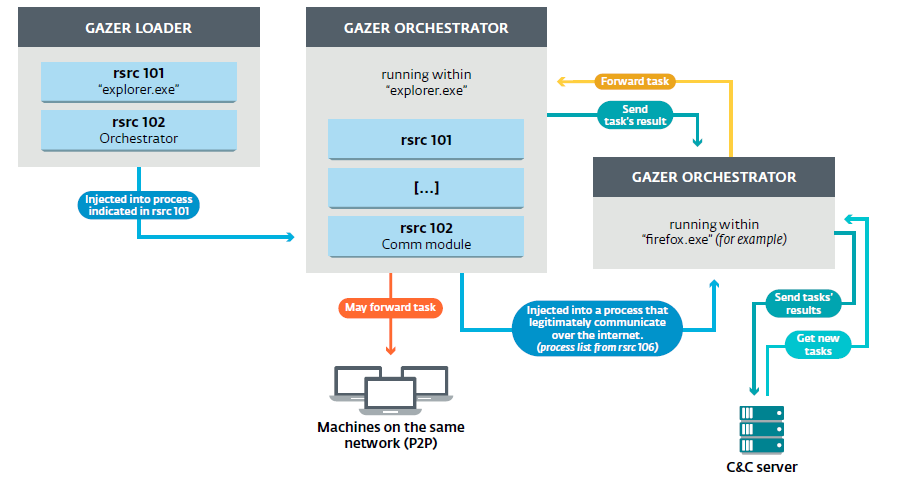

グローバルアーキテクチャ

このセクションでは、Gazerのコンポーネントを詳細に説明します-そのアーキテクチャを下図に示します。

ブートローダー

ブートローダーブートローダーは、システムで実行される悪意のあるプログラムの最初のコンポーネントです。 2つのリソースは、暗号化されずにバイナリファイルに保存されます。

101:オーケストレーターが埋め込まれているプロセスの名前

102:オーケストレーター

次のミューテックスは、マルウェアの1つのインスタンスのみの実行を提供します。

{531511FA-190D-5D85-8A4A-279F2F592CC7}名前付きパイプの作成Gazerコンポーネント間の通信チャネルを確立するために、名前付きパイプが起動されます。 次の行から作成されます。

\\\\.\\pipe\\Winsock2\\CatalogChangeListener-FFFF-F

FFFF-Fパターンは、現在のユーザーのセキュリティ識別子(SID)とタイムスタンプから計算された値に置き換えられます。

たとえば、現在の日付2017/04/24およびSID:

S-1-5-21-84813077-3085987743-2510664113-1000名前付きパイプの最後にテンプレートを作成するには、次の計算が実行されます。

time = SystemTime.wDay * Systemtime.wMonth * SystemTime.wYear = 24 * 04 * 2017 = 0x2f460

xsid = (1 * 21 * 84813077 * 3085987743 * 2510664113 * 1000) & 0xFFFFFFFF = 0xefa252d8

((time >> 20) + (time & 0xFFF) + ((time >> 12) & 0xFFF)) % 0xFF = 0x93

((xsid >> 20) + (xsid & 0xFFF) + ((xsid >> 12) & 0xFFF)) % 0xFF = 0x13

((time * xsid >> 24) + (uint8_t)(time * xsid) + ((uint16_t)(time * xsid) >> 8) + (uint8_t)(time * xsid >> 16)) % 0xf) = 0xaこの場合の名前付きパイプ:

\\\\.\\pipe\\Winsock2\\CatalogChangeListener-9313-a

現在のユーザーのSIDを復元できない場合、デフォルトで次の名前付きパイプが使用されます。

\\\\.\\pipe\\\Winsock2\\CatalogChangeListener-FFFE-Dストリーム傍受によるコードインジェクションリモートプロセスでオーケストレーターを実装するには、あまり一般的ではない方法が使用されます。

リモートプロセスからの実行可能スレッドは、通信モジュールのエントリポイントを実行するシェルコードを実行するためにインターセプトされます。

1.モジュールとシェルコードがリモートプロセスにコピーされます。

2.

ZwQuerySystemInformation関数

ZwQuerySystemInformation使用して、ターゲットプロセスで実行されているスレッドの総数を取得します。

3.各スレッドで、次の操作が実行されます。

OpenThread/SuspendThreadによって中断されたスレッド。- スレッドコンテキストは

GetThreadContextを使用して取得されます。 - スレッドコマンドポインターが保存され、シェルコードを指すように変更されます(

SetThreadContext )。 - スレッドは

ResumeThreadを使用して再開しResumeThread 。

4.前の操作のいずれかが実行されない場合、スレッドが再開し、同じ操作が別のスレッドで実行されます。

launcher:

push rax

sub rsp, 38h

movabs rax, 5D20092 ; @ end of payload

mov qword ptr ss:[rsp+28], rax ; lpThreadId

mov qword ptr ss:[rsp+20], 0 ; dwCreationFlags

xor r9d, r9d ; lpParameter

movabs r8, 5D20046 ; lpStartAddress => @payload

xor edx, edx ; dwStackSize = 0

xor ecx, ecx ; lpThreadAttributes = NULL

call qword ptr ds:[CreateThread]

movabs rax, 90A7FACE90A7FACE ; replaced by the saved instruction pointer from thread context ;)

add rsp, 38h

xchg qword ptr ss:[rsp], rax

ret

payload:

sub rsp, 28

movabs r8, 5D20096

mov edx, 1

movabs rcx, 4000000000000000

call qword ptr ds: [DllEntryPoint]

xor ecx, ecx

call ExitThread

int 3

xxxx; @DllEntryPoint

xxxx ; @CreateThread

xxxx; @ExitThread

xxxx

xxxx

xxxx

xxxx ; TIDシェルコードは、新しいスレッドのモジュールエントリポイントを実行するローダーです。

データ保存ローダーは、名前付きパイプを介してオーケストラにバイナリデータを送信します。 Blobに含まれるもの:

- チーム識別子:

CMC_TAKE_LOADER_BODY - ブートローダーのファイルパス

- PEブートローダー

オーケストラがメッセージを受信すると、ファイルの内容を上書きし、

DeleteFile関数を使用してブートローダーを安全に削除します。

永続情報はリソース105から取得され、Gazerに保存されます。 このデータの中には、データストレージモードを選択するために使用される

dword値があります。

リソース105は次のように構成されています。

dword値はデータストレージモードを示しますdword値はデータの量を示します- データ保持情報

6つの異なるデータストレージモードがあります。

0:ShellAutorun永続性は、次のキーの値

explorer.exe, %malware_pathfile%を使用してシェルパラメーターを追加することにより、Windowsレジストリを介して実現されます。

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon1:HiddenTaskAutorun以下で説明するTaskScheduler Autorun(4)メソッドに非常に似ています。 主な違いは、

TASK_FLAG_HIDDEN (

Itaskインターフェイスから

SetFlagsメソッドを介して設定)を使用して、タスクがユーザーから隠されていることです。

2:ScreenSaverAutorunこのモードでは、Gazerはスクリーンセーバーとして使用される実行可能ファイルをWindowsレジストリにインストールすることで永続性を提供します。

ほとんどのパラメーターは、レジストリブランチ

HKCU\Control Panel\Desktop作成され

HKCU\Control Panel\Desktop 。

- 悪意のある実行可能ファイルへの

SCRNSAVE.exeパス ScreenSaveActive値は1です:スクリーンセーバーを有効にしますScreenSaverIsSecure値は0:スクリーンセーバーはパスワードで保護されていませんScreenSaveTimeout 、リソースで指定された値に設定されます。 スクリーンセーバー(この場合はマルウェア)を起動する前に、システムがスタンバイモードのままでいる時間を示します。

3:StartupAutorunリソース105が値

dword 3で始まる場合、[スタート]メニューにLNKファイルが作成されます。 このリソースは、LNKのショートカットファイルの説明、パス、およびファイル名も提供します。

IshellLinkインターフェイス

IshellLink 、シェル参照を作成するために使用されます。

4:TaskSchedulerAutorunこのメソッドは、計画されたタスクを作成して永続性を実現するために使用されます。

タスクは、タスク(

ITaskService, ITaskSettings, … )に関連付けられたCOMインターフェイスを介して作成および構成されます。

一部の情報、特にタスクの名前とその説明は、リソースから抽出されます。 たとえば、サンプルリソースの1

TaskSchedulerAutorun 、データストレージモードはデータを使用して04(

TaskSchedulerAutorun )に設定されます。

%APPDATA%\Adobe\adobeup.exe Adobe Acrobat Reader Updater. This task was generated by Adobe Systems, Inc to keep your Adobe Software up-to-data. \Adobe\AcrobatReader.Adobe

この例では、次のようにスケジュールされたタスクが作成および構成されます。

1.タスク名:

"Adobe Acrobat Reader Updater"2.実行可能ファイル:

"%APPDATA%\Adobe\adobeup.exe"オーケストラは、この場所の名前付きパイプで受信したブートローダーをコピーします

3.タスクの説明:

" Adobe Systems, Inc Adobe"4.タスクフォルダー:

\Adobe\AcrobatReader.Adobe

\Adobe\AcrobatReader.Adobe

最後に、タスクは、スケジュールされた時間が経過した後、いつでもタスクスケジューラによって起動されるように構成されます。 現在のユーザーがログインすると、タスクが起動されます。

5:LinkAutorunこのメソッドは、cmd.exeを介してマルウェアを実行するために既存のLNKファイルを変更します。

リソースで指定されたフォルダー内の各LNKファイルについて、アイコンと引数が削除されます。 cmd.exeのパスは、引数で指定されます。

/q /c start "%s" && start "%s"調査したほとんどのサンプルで、構成ファイルはTaskSchedulerAutorunメソッドを使用する必要があることを示しています。

雑誌3つのGazerコンポーネントはすべて、ログファイルにアクションを書き込みます。 それらは同じアルゴリズム-3DESを使用して暗号化されます。

Gazerの一部のバージョンでは、これらのファイルはバイナリファイルにハードコーディングされているため、これらのファイルを簡単に取得できます。

%TEMP%\CVRG72B5.tmp.cvr :ブートローダーログ%TEMP%\CVRG1A6B.tmp.cvr :オーケストラログ%TEMP%\CVRG38D9.tmp.cvr :通信モジュールのログ

各ログファイルの構造は次のとおりです。

[LOGSIZE] [DECRYPTION_KEY] [ENCRYPTED_LOG]

- logsize:この値(2バイト)がマジック番号0xf18bから減算されると、暗号化されたログのサイズが取得されます。

- encryption_key:この12バイトのblobがを使用して12バイトの別のハードコードされたキーで暗号化されると、ログを解読するために使用できる3DESキーを取得します

- encrypted_log:ログはCBCモードで3DESアルゴリズムを使用して暗号化されます

復号化後、各ログエントリは次のようにフォーマットされます。

|時間:最小:秒:Ms | [ログID] [ログ]

以下は、復号化されたオーケストレーターログファイルの例です。

|10:29:56:197| [1556]

|10:29:56:197| [1557] ******************************************************************************************

|10:29:56:197| [1558] DATE: 25.05.2017

|10:29:56:197| [1559] PID=900 TID=2324 Heaps=32 C:\Windows\Explorer.EXE

|10:29:56:197| [1565] DLL_PROCESS_ATTACH

|10:29:56:197| [1574] 4164

|10:29:58:197| [0137] ==========================================================================

|10:29:58:197| [0138] Current thread = 2080

|10:29:58:197| [0183] Heap aff0000 [34]

|10:29:58:197| [0189] ### PE STORAGE ###

|10:29:58:197| [0215] ### PE CRYPTO ###

|10:29:58:197| [0246] ### EXTERNAL STORAGE ###

|10:29:58:197| [1688] Ok

|10:29:58:197| [0279] Path = \HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ScreenSaver

|10:29:58:197| [0190] \HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ScreenSaver

|10:29:58:197| [0338] ---FAILED

|10:29:58:197| [0346] Initializing standart reg storage...

|10:29:58:197| [0190] Software\Microsoft\Windows\CurrentVersion\Explorer\ScreenSaver

|10:29:58:197| [2605] Storage is empty!

|10:29:58:197| [0392] ### EXTERNAL CRYPTO ###

|10:29:59:666| [1688] Ok

|10:29:59:713| [1473] Ok

|10:29:59:760| [1688] Ok

|10:29:59:775| [1473] Ok

|10:29:59:775| [1688] Ok

|10:29:59:775| [1473] Ok

|10:29:59:791| [1688] Ok

|10:29:59:791| [1473] Ok

|10:29:59:806| [1688] Ok

|10:29:59:806| [1473] Ok

|10:29:59:806| [0270] 08-00-27-90-05-2A

|10:29:59:806| [0286] _GETSID_METHOD_1_

|10:29:59:806| [0425] 28 7 8 122

|10:29:59:806| [0463] S-1-5-21-84813077-3085987743-2510664113-1000

|10:29:59:806| [0471]

|10:29:59:806| [0787] Ok

|10:29:59:806| [1473] Ok

|10:29:59:822| [0514] ### QUEUES ###

|10:29:59:822| [0370] T Empty

|10:29:59:822| [0482] R Empty

|10:29:59:822| [1754] Ok

|10:29:59:822| [1688] Ok

|10:29:59:822| [1473] Ok

|10:29:59:838| [0505] R #4294967295 PR_100 TR_00000000 SZ_172 SC_0(50) --+- EX_0

|10:29:59:838| [0625] ### TRANSPORT ###

|10:29:59:838| [0286] _GETSID_METHOD_1_

|10:29:59:838| [0425] 28 7 25 122

|10:29:59:838| [0463] S-1-5-21-84813077-3085987743-2510664113-1000

|10:29:59:838| [0471]

|10:29:59:838| [0165] \\.\pipe\Winsock2\CatalogChangeListener-2313-4

|10:29:59:838| [0131] PipeName = \\.\pipe\Winsock2\CatalogChangeListener-2313-4

|10:29:59:838| [0041] true

[...]古いバージョンのGazerでは、「ログID」は現在の関数の名前に置き換えられることに注意してください。

作業ディレクトリ

Windowsレジストリを使用するすべてのGazer関連ファイル(ログを除く)は、暗号化された形式でレジストリに保存されます。

Orchestratorリソース109には、ボールトの

%RootStoragePath% (レポートでは

%RootStoragePath%と呼ばれる)が含まれています。 調査した各サンプルで、このリソースは同じストレージパスを指していました。

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ScreenSaverこのリソースが空の場合、デフォルトでレジストリキーが使用されます。 RSAキーを除き、ストレージ内のすべてのデータは暗号化されます。

いくつかのサブディレクトリが作成されます(それらの名前はバイナリ形式でハードコーディングされています):

%RootStoragePath%{119D263D-68FC-1942-3CA3-46B23FA652A0}オブジェクトID:被害者を識別する一意のID

%RootStoragePath%{1DC12691-2B24-2265-435D-735D3B118A70}タスクキュー:リンクされたタスクリスト

%RootStoragePath%{28E74BDA-4327-31B0-17B9-56A66A818C1D}プラグイン

%RootStoragePath%{31AC34A1-2DE2-36AC-1F6E-86F43772841F}通信モジュール:C&Cサーバーとの通信用DLL

%RootStoragePath%{3CDC155D-398A-646E-1021-23047D9B4366}自動実行:永続化メソッド

%RootStoragePath%{4A3130BD-2608-730F-31A7-86D16CE66100}ローカルトランスポート設定:同じネットワーク上のコンピューターのIPアドレス

%RootStoragePath%{56594FEA-5774-746D-4496-6361266C40D0}最終接続:C&Cサーバーへの最終接続の時刻(SYSTEMTIME)

%RootStoragePath%{629336E3-58D6-633B-5182-576588CF702A}RSA秘密鍵:プロセスで生成され、Gazerデータの解読に使用されます

%RootStoragePath%{6CEE6FE1-10A2-4C33-7E7F-855A51733C77}結果キュー:タスク結果のリンクリスト

%RootStoragePath%{81A03BF8-60AA-4A56-253C-449121D61CAF}挿入設定:通信モジュールの実装に使用されるプロセスのリスト

%RootStoragePath%{8E9810C5-3014-4678-27EE-3B7A7AC346AF}C&Cサーバー

代替データストリームの使用レジストリアクセスが利用できない場合、これらの構成アイテムは代替データストリームを使用して保存されます。

GetVolumeInformation()関数は、C:\\ドライブがADSを使用するための名前付きストリームをサポートしていることを確認するために

GetVolumeInformation()れます。

上記と同じGUIDを使用して、ファイルのデータをADSで非表示にします(バイナリ形式でハードコードされています):

"%TEMP%\\KB943729.log"

たとえば、オブジェクトIDにアクセスするための完全なパスは次のとおりです。

%TEMP%\KB943729.log:{1DC12691-2B24-2265-435D-735D3B118A70}オーケストレーター

GazerリソースGazer関連のファイルは、オーケストラのリソースに保存されます。

ファイル形式合計11のリソース(101〜111)は、次のように構成されています。

データタイプ| サイズ| データ| パディング

DATATYPE:

dwordはリソースのデータ型を定義します:

- 0:一次データ

- 0xFFFFFFFF:空

- 0x4:定義されていません

- 0x1030001:文字列の配列

- 0x1:バイナリ形式

サイズ:データ量(充填なし)

暗号化RSAキーであるリソース101および102を除き、各リソースはBzipを使用してパックされ、3DESで暗号化されます。

[RSAEncryptedBlob] [SignatureBlob] [3DESBlob]

- RSAEncryptedBlob:データの最初の1024ビットは、3DESキーを含むblobです。 BlobはRSAを使用して暗号化され、リソース101を使用して復号化できます。

- SignatureBlob:2番目のデータは、復号化された最後のデータの署名を含む1024ビットのblobです。

- 3DESBlob:最後の部分は、最初のblobの3DESキーで暗号化された実際のデータです。

各リソースは動的に復号化されます。 署名は復号化されたデータに対して検証され、整合性が検証されます。 次に、リソースはオーケストレーターコードでランダムに生成された新しいRSAキーで暗号化されます。 秘密キーと暗号化されたリソースは、特定のGUIDサブキーの下のレジストリに保存されます。

リソースリスト:- 101:リソースに秘密RSAキーが含まれています。 他のリソースを復号化するために使用されます。

- 102:RSA公開鍵。

- 103:空

- 104:定義されていません

- 105:データストレージ情報

- 106:通信モジュールの実装に使用されるプロセスのリスト

- 107:CおよびCサーバーとの通信用DLL

- 108:C&Cサーバーのリスト

- 109:Gazer作業ディレクトリへのパス

- 110:プラグインリスト

- 111:ローカルデータ転送情報

タスク完了C&Cサーバーから受信したタスクは、感染したマシンまたはネットワーク上の別のコンピューターによってP2Pメカニズムを介して実行されます(CarbonおよびSnakeの場合と同様)。

可能なタスク:

- ファイルを送信

- ファイルをアップロード

- 構成を更新する

- コマンドを実行する

結果はキューに保存され、モジュールに送信されます。モジュールは、インターネットが利用可能なときにC&Cサーバーに接続します。

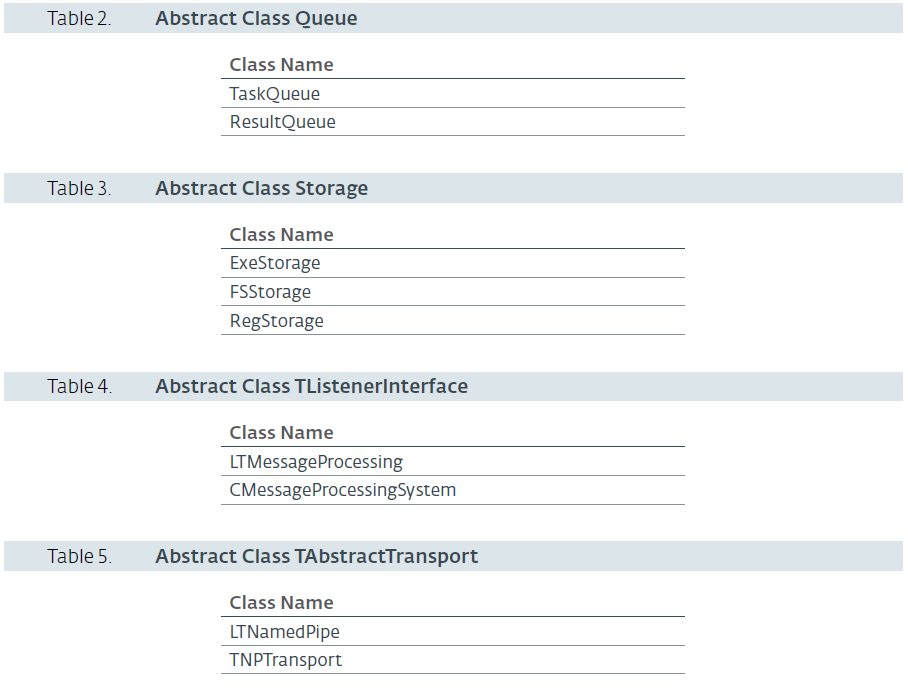

クラス階層マルウェアはC ++で記述されており、コードで使用されているオブジェクトに関する情報を含む

RTTIは上書きされません。

5つの抽象クラスがあります。

通信モジュール

通信モジュールは、C&Cサーバーからタスクを抽出し、オーケストラに転送するために使用されます。

ライブラリは、合法的にインターネットにアクセスできるプロセスに組み込まれています。 ライブラリは、

explorer.exeオーケストラに入るために使用されるブートローダーと同じです。

通信の初期化プロキシサーバーが存在する場合、GazerがHTTPリクエストを実行するために取得して使用します。 この値を取得するには、2つの方法があります。

レジストリからプロキシサーバーを取得できない場合は、このレジストリ

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings要求するか、

INTERNET_OPTION_PROXYフラグを指定して

InternetQueryOption関数を使用します。

次に、システムユーザーエージェントが構成されます。

- キー

HKCU\Software\Microsoft\Windows\Current Version\Internet Settingsのユーザーエージェントデータキーの値を取得します。 - キー値は、

HKLM\Software\Microsoft\Windows\Current Version\Internet Settings\5.0\User Agent\Post PlatformセクションにリストされていHKLM\Software\Microsoft\Windows\Current Version\Internet Settings\5.0\User Agent\Post Platform 。 IEAKデータを持つものはユーザーエージェントに接続されます。 - レジストリにユーザーエージェントが見つからない場合は、ハードコードされたUA

Mozilla/4.0 (compatible; MSIE 6.0)

C&Cサーバーへのアクセスを試みる前に、インターネット接続が確認されます。 次のサーバーが次々と要求されます。

update.microsoft.commicrosoft.comwindowsupdate.microsoft.comyahoo.comgoogle.com

C&Cサーバーとの通信マルウェアはC&Cサーバーとやり取りしてタスクを取得し(HTTP GETリクエスト経由)、実行結果を送信します(HTTP POSTリクエスト経由)。

サーバーに要求を送信する前に、

CMC_GIVE_SETTINGSコマンドが通信チャネル(次のセクションで詳しく説明するチャネルと呼ばれる)を介して

CMC_GIVE_SETTINGS送信されます。 この場合、パケットに含まれるメッセージ(

MSG )は、ステータスについてオーケストラによって設定された1バイトです。

C&Cのリクエストを送信する前に、CMC_GIVE_SETTINGSチームは通信チャネル(チャネルと呼ばれます。これについては次のセクションで説明します)を介してオーケストラに送信されます。 この場合、パケットに含まれるメッセージCMC_GIVE_SETTINGSは、コマンドの結果のステータスに対してオーケストラによって設定された1バイトです。

オーケストレーターは、オブジェクト識別子、C&Cサーバーのリスト、および最後の接続の日付を使用して、作業ディレクトリから取得した設定を使用して同じチャネルで応答します。

C&Cサーバーからタスクを取得するには、GETリクエストが実行されます。

GETリクエストパラメータは、疑わしいと思われないハードコードされたキーワードのリストから選択されます。 エンコード[a-z0-9]で値がランダムに生成され、各パラメーターのサイズがランダムになります。

•

id [6-12]

•

hash [10-15]

•

session [10-15]

•

photo [6-10]

•

video [6-10]

•

album [6-10]

•

client [5-10]

•

key [5-10]

•

account [6-12]

•

member [6-12]

•

partners [5-10]

•

adm [6-12]

•

author [6-12]

•

contact [6-12]

•

content [6-12]

•

user [6-12]

そのようなクエリの例を次に示します。

xxx.php?album=2ildzq&key=hdr2a&partners=d2lic33f&session=nurvxd2x0z8bztz&video=sg508tujm&photo=4d4idgk

xxx.php?photo=he29zms5fc&user=hvbc2a&author=xvfj5r0q9c&client=7mvvc&partners=t4mgmuy&adm=lo3r6v4

xxx.php?member=ectwzo820&contact=2qwi15&album=f1qzoxuef4&session=x0z8bztz8hrs65f&id=t3x0ftu9

xxx.php?partners=ha9hz9sn12&hash=5740kptk3acmu&album=uef4nm5d&session=dpeb67ip65f&member=arj6x3ljj

xxx.php?video=nfqsz570&client=28c7lu2&partners=818eguh70&contact=ibj3xch&content=1udm9t799ixr&session=5fjjt61qred9uo要求(送信、受信、接続)ごとに、

InternetSetOptionを使用して10分のタイムアウトが設定され

InternetSetOption 。

要求を送信した後、応答は、返されたHTTPステータス識別子が404の場合にのみ処理されます。

応答コンテンツは暗号化され、オーケストラによって生成されたRSA秘密鍵を使用して復号化できます。 これにはblobとMD5データハッシュが含まれます。

応答サイズが20バイト(4バイトのblob +ハッシュ)の場合、取得するタスクはありません。

CMC_TAKE_TASKコマンド

CMC_TAKE_TASK 、C&Cサーバーから受信した暗号化されたタスクとそのサイズとともにオーケストレーターに送信されます。 オーケストラは、タスクを完了し、結果を通信モジュールに送信する責任を負います。 (オーケストラによって暗号化された)実行の結果は、GETリクエストの場合と同じ方法(ランダムな値を持つパラメーターを使用)でPOSTリクエストを使用してC&Cサーバーに送信されます。

コンポーネント間のメッセージ

グローバル名前付きパイプは、異なるコンポーネント間の通信に使用されます。 それを介して送信されるデータは、次のようにフォーマットされます。

図4.メッセージ形式

DATATYPE:同じ定数がリソースに使用されます(リソースの章のファイル形式セクション)

ID_CMD:コマンド名(以下を参照)

MSG:送信するデータ

メッセージリスト:

CMC_TAKE_TASK (ID_CMD: 1)C&Cサーバーから受信したタスクはオーケストラに送信され、オーケストラはタスクキューに保存します。

CMC_TAKE_LOADER_BODY (ID_CMD: 2)Gazerブートローダーファイルを削除し、リソースの1つに従ってブートローダーとその永続ストレージのコピーを構成します

CMC_GIVE_RESULT (ID_CMD: 4)メッセージを受信した後、オーケストラは結果キューからタスクの結果を抽出し、パッケージ化し、公開RSAキー(リソース102)を使用して暗号化して、ブロブを通信モジュールに送信します。通信モジュールはサーバーに送信します(POST要求)。

CMC_GIVE_SETTINGS (ID_CMD: 5)通信モジュールはこのメッセージをオーケストラに送信して、サーバーとの接続に必要な情報(C&Cサーバーのリスト、最終接続時間、被害者識別子)を要求します。

CMC_TAKE_CONFIRM_RESULT (ID_CMD: 6)通信モジュールがタスクの結果をサーバーに送信すると、オーケストレーターにメッセージが送信され、結果をキューから削除するように指示されます。

CMC_TAKE_CAN_NOT_WORK (ID_CMD: 7)操作が失敗した場合(たとえば、通信モジュールがオーケストラから受信したデータを正しく解釈できない場合)、最後のエラーコードを含むメッセージがオーケストラに送信されます。 ログファイルにコードを追加できます。

CMC_TAKE_UNINSTALL (ID_CMD: 8)ディスクからファイルを削除するために使用されます。

CMC_TAKE_NOP (ID_CMD: 9)操作なし

CMC_NO_CONNECT_TO_GAZER (ID_CMD: 0xA)通信モジュールがどのサーバーとも通信できない場合、コマンドはオーケストラに送信されます。 この場合、タスクの結果がキューにある場合、暗号化されてGazerシステムに保存されます。

CMC_TAKE_LAST_CONNECTION (ID_CMD: 0xB)コマンドは、攻撃者がコントローラーサーバーとの通信を確立するたびに、通信モジュールからオーケストラに送信されます。 SystemTime構造(現在のシステム時刻を含む)が含まれます。 オーケストラがメッセージを受信すると、最後の接続の時刻がパッケージ化され、Gazerリポジトリ(レジストリまたはADS)に暗号化されます。

CMC_GIVE_CACHE / CMC_TAKE_CACHE (ID_CMD: 0xC / 0xD)実装されていません

Gazerバージョン

マルウェアの4つのバージョンが検出されました。

最初のバージョンでは、ログを記録するために使用される関数は、パラメーターとして関数の実際の名前を持ちます。 コードを実装するにはさまざまな方法があります。

2番目のバージョンでは、パラメーターとして使用される関数名は識別子に置き換えられます。 コードインジェクションに使用されるメソッドは1つだけです。

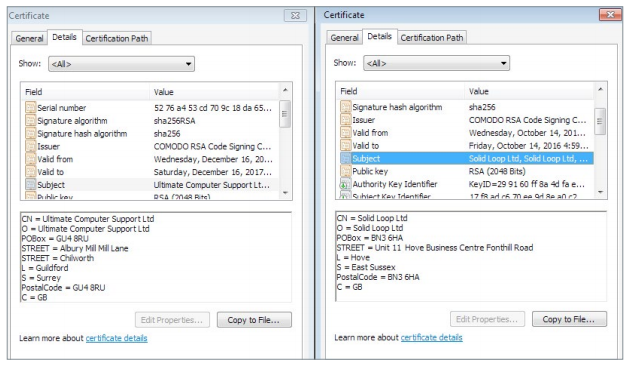

最初のバージョンの一部のサンプルは、Solid Loop Ltdが発行した有効なComodo証明書で署名されています。 編集の日付は2002年ですが、証明書が2015年にリリースされたため、偽造することができます。 以下は、Gazerバージョンの署名に使用される証明書です。

最新バージョンは、別の証明書で署名されています-Ultimate Computer Support Ltd. 侵害の指標として使用できる文字列を難読化するために、いくつかの努力が行われました。 ミューテックス名と名前付きパイプはクリアテキストで表示されなくなり、XORキーでエンコードされるようになりました。

以前のバージョンでは、ログファイル名はバイナリファイルにハードコードされていました。 現在では、GetTempFileNameA関数を使用してランダムなファイル名を生成しています。

2017年に収集された最新バージョンには、異なるジャーナルメッセージがあります(ただし、それらの意味は同じです)。 たとえば、

PE STORAGE EXE SHELTER 、

PE CRYPTOは

EXE CIPHERなどに置き換えられます。

最後に、偽のコンパイルタイムスタンプは使用されなくなりました。

侵害インジケータの完全なリストは、GitHub アカウントで入手できます 。 Turla / Gazerに関連する質問については、threatintel @ eset.comまでお問い合わせください。IoC

ファイル名:%TEMP%\KB943729.log

%TEMP%\CVRG72B5.tmp.cvr

%TEMP%\CVRG1A6B.tmp.cvr

%TEMP%\CVRG38D9.tmp.cvr

%TEMP%\~DF1E06.tmp

%HOMEPATH%\ntuser.dat.LOG3

%HOMEPATH%\AppData\Local\Adobe\AdobeUpdater.exeレジストリキー:HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ScreenSaver

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Explorer\ScreenSaverC&C:daybreakhealthcare.co.uk/wp-includes/themees.php

simplecreative.design/wp-content/plugins/calculated-fields-form/single.php

169.255.137.203/rss_0.php

outletpiumini.springwaterfeatures.com/wp-includes/pomo/settings.php

zerogov.com/wp-content/plugins.deactivate/paypal-donations/src/PaypalDonations/SimpleSubsribe.

php

ales.ball-mill.es/ckfinder/core/connector/php/php4/CommandHandler/CommandHandler.php

dyskurs.com.ua/wp-admin/includes/map-menu.php

warrixmalaysia.com.my/wp-content/plugins/jetpack/modules/contact-form/grunion-table-form.php

217.171.86.137/config.php

217.171.86.137/rss_0.php

shinestars-lifestyle.com/old_shinstar/includes/old/front_footer.old.php

www.aviasiya.com/murad.by/life/wp-content/plugins/wp-accounting/inc/pages/page-search.php

baby.greenweb.co.il/wp-content/themes/san-kloud/admin.php

soligro.com/wp-includes/pomo/db.php

giadinhvabe.net/wp-content/themes/viettemp/out/css/class.php

tekfordummies.com/wp-content/plugins/social-auto-poster/includes/libraries/delicious/Delicious.php

kennynguyen.esy.es/wp-content/plugins/wp-statistics/vendor/maxmind-db/reader/tests/MaxMind/Db/

test/Reader/BuildTest.php

sonneteck.com/wp-content/plugins/yith-woocommerce-wishlist/plugin-fw/licence/templates/panel/

activation/activation.php

chagiocaxuanson.esy.es/wp-content/plugins/nextgen-gallery/products/photocrati_nextgen/modules/

ngglegacy/admin/templates/manage_gallery/gallery_preview_page_field.old.php

hotnews.16mb.com/wp-content/themes/twentysixteen/template-parts/content-header.php

zszinhyosz.pe.hu/wp-content/themes/twentyfourteen/page-templates/full-hight.php

weandcats.com/wp-content/plugins/broken-link-checker/modules/checkers/http-module.php

ミューテックス:{531511FA-190D-5D85-8A4A-279F2F592CC7}