「Informzashchita」という会社は、すべての組織がリソースを保護し、情報セキュリティを確保するために必要な措置を取ることを推奨しています。

一般的な脅威の説明

2017年9月12日に、Microsoft Officeドキュメントを使用したリモートコード実行に関連する脆弱性

CVE-2017-8759に関する情報が公開されました。

この脆弱性は、以前は知られていないエクスプロイトを使用した多くの攻撃を修正した結果、FireEyeによって発見されました。

脆弱性CVE-2017-8759は、Microsoft Windowsファミリのオペレーティングシステムの影響を受けます。 サードパーティコードの導入によるこの脆弱性の悪用は、脆弱なシステムでユーザー権限を取得できるMicrosoft.NET Frameworkの脆弱なコンポーネントであるSOAP WSDLパーサーを使用して実行されます。

この脆弱性は、いくつかの理由で非常に重大です。

1)この脆弱性を利用するために、Microsoft Officeのオフィスアプリケーションにマクロを使用して含める必要はありません。

2)この脆弱性を悪用するには、ユーザーが悪意のあるファイルを開くだけで十分です。

3)この脆弱性のエクスプロイトコードはインターネット上のパブリックドメインで公開されており、これはすべてのネットワークユーザーがこの脆弱性を利用できることを意味します。

脅威名: CVE-2017-8759「.NET Frameworkのリモートコード実行の脆弱性」。

考えられる攻撃ベクトル: Microsoft Officeドキュメント(doc、rtfなど)に添付された標的型フィッシングを送信します。

脆弱なシステム: Windows 7から最新バージョンまでのMicrosoft Windowsファミリーのオペレーティングシステム、バージョン2.0から4.72までのMicrosoft .NET Frameworkコンポーネント。 脆弱なOSおよびコンポーネントの完全なリストは、

こちらから入手でき

ます 。

脅威の伝播規模:現時点では、CVE-2017-8759エクスプロイトを使用してFINSPYトロイの木馬(FinFisher)をインストールするフィッシングキャンペーン

が 1つ

あります。

予防策

CVE-2017-8759に関連するリスクを軽減するには、次のことをお勧めします。

1.オペレーティングシステムのバージョンとMicrosoft .NET Frameworkのバージョンに一致

するセキュリティ更新プログラムを

インストールします 。 脆弱なOSおよびコンポーネントの完全なリストは、

ここで提供さ

れます。

2.インストールされているウイルス対策ソフトウェアの署名データベースを更新します。

3. IPS署名データベース、セキュリティで保護されたメールとWebゲートウェイ(ESG、WSG)およびその他の署名SPIを更新します。

注:

リンクは完全な更新プログラムの識別子を提供しますが、Windows 8.1およびWindows Server 2012 R2より前のシステムでは、

セキュリティ更新プログラムのみをインストール

できます -元のMicrosoftテーブルの[

セキュリティのみのリリース ]列。

FINSPY感染を防ぐために、インストールされているウイルス対策ソフトウェアの署名データベースを更新することも必要です。

脆弱性の説明

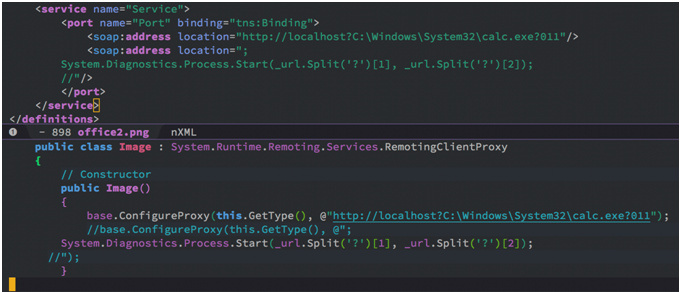

CVE-2017-8759 IDで登録されたリモートコード実行の脆弱性は、Microsoft .NET FrameworkのWSDLパーサーモジュール(Webサービス記述言語)のFireEyeエキスパートによって発見されました。 IsValidUrlモジュールのメソッドは、渡された値にCRLFシーケンス(行とキャリッジラップ)が存在するかどうかを正しくチェックしません。 したがって、このシーケンスを使用する攻撃者は、モジュール実行プロセスに悪意のあるコードを挿入することができます。

図1.脆弱性の使用例

図1.脆弱性の使用例侵害インジケータ

悪意のあるファイルの現在知られているハッシュ合計(MD5):

-悪意のあるファイル「Project.doc」:fe5c4d6bb78e170abf5cf3741868ea4c;

-FINSPY:a7b990d5f57b244dd17e9a937a41e7f5。

Informzashchitaの専門家チームは、リスクや脅威の問題に関する現在の状況を懸念しているすべての企業に助言するとともに、インフラストラクチャの保護を迅速に確保する準備ができています。

投稿者:Informzashchitaの技術局