今年の初めに最初に

話したモバイルバンカーは、新しい機能を取得し、再びGoogle Playを通じて配信されました。

その年、BankBotは進化し、そのバージョンはGoogle Playと非公式プラットフォームに登場しました。 最後に、9月4日に、進化のすべての機能を組み合わせた最初のオプションをGoogle Playで発見しました:コード難読化の改善、メインコンポーネントを配信するための高度な機能、Android Accessibility Serviceを使用する高度な感染メカニズム。

Android Accessibility Serviceを使用する機能は、以前に主にGoogle Playの外部に配布されたいくつかのトロイの木馬を実証しました。

SfyLabsと

Zscalerによる最近の調査で

は 、BankBotオペレーターが、バンカーコンポーネントを持たないアクセシビリティアプリケーションをGoogle Playに追加したこと

が確認されています。

バンカー機能を備えた「既存のパズル」が、Jewels Star Classicゲームを装ってGoogle Playに登場しました。 攻撃者は、悪意のあるキャンペーンに関連しないITREEGAMER開発者の人気のある正当なゲームラインの名前を使用したことに注意することが重要です。

悪意のあるアプリケーションについてGoogleのセキュリティに通知しました。 ただし、アンインストールされる前に、約5,000人のユーザーがアプリケーションをインストールしました。

動作原理

ユーザーがGameDevTony開発者のJewels Star Classicをダウンロードすると(下の図)、隠されたアドオンを備えた動作するAndroidゲームを受け取ります。

図1. Google Playの悪意のあるアプリケーション

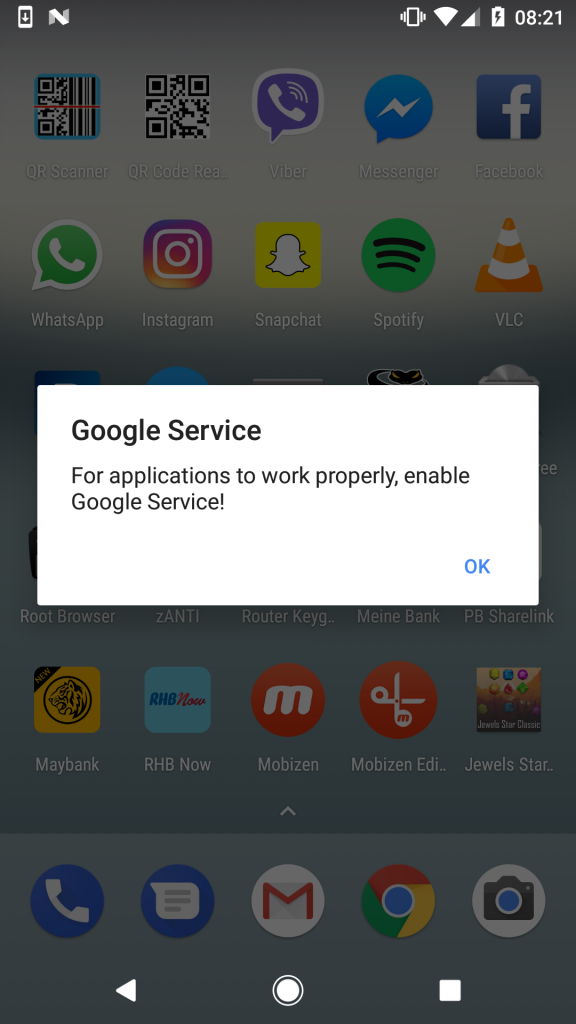

図1. Google Playの悪意のあるアプリケーションJewels Star Classicを最初に実行してから20分後に、悪意のあるサービスがアクティブになります。 感染したデバイスには、Googleサービスと呼ばれる機能を有効にするように求めるメッセージが表示されます(ユーザーの現在のアクティビティに関係なく、ゲームへの明示的な接続なしに悪意のある通知が表示されます)。

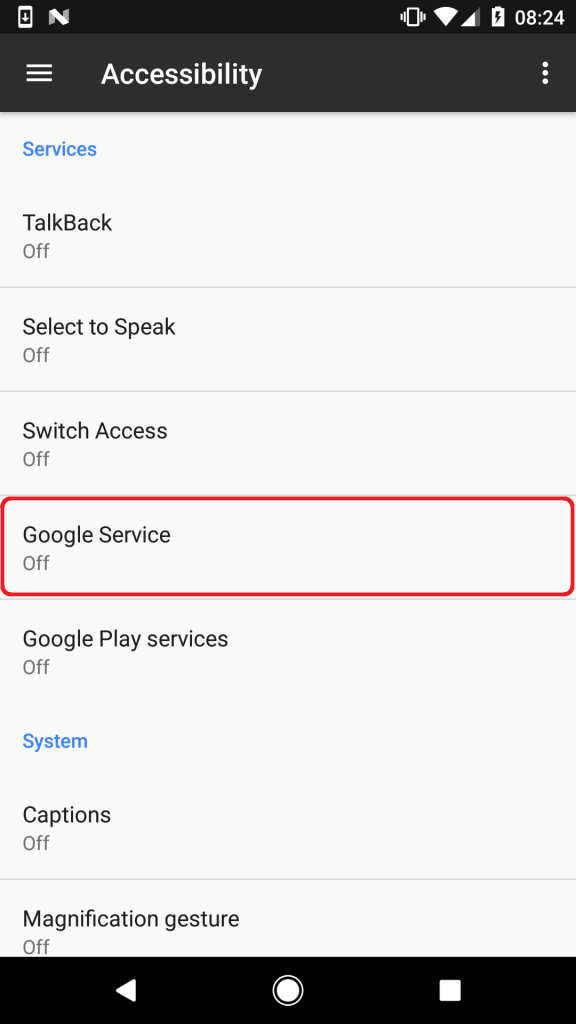

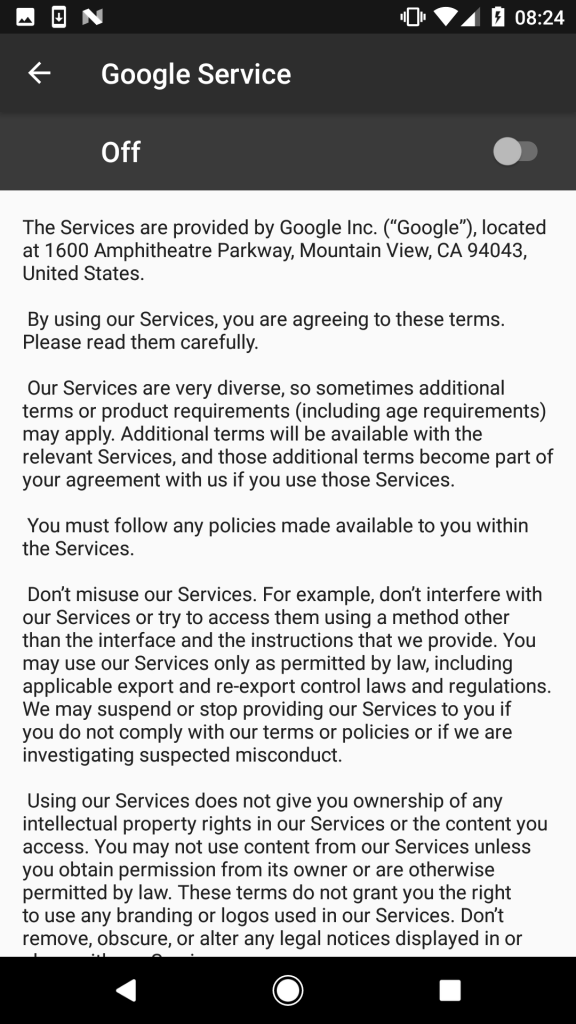

画面から通知を削除する唯一の方法は、[OK]をクリックすることです。 その後、ユーザーはAndroid Accessibilityのアクセシビリティメニューにリダイレクトされ、これらの機能を備えたサービスが管理されます。 リストにある正当なものの中には、マルウェアによって作成されたGoogleサービスと呼ばれるサービスがあります。 サービスの説明は、元のGoogle

ユーザー契約をコピーし

ます 。

図2.ユーザーにGoogleサービスを有効にするよう促す通知

図2.ユーザーにGoogleサービスを有効にするよう促す通知 図3. AndroidアクセシビリティサービスにリストされているGoogleサービス

図3. AndroidアクセシビリティサービスにリストされているGoogleサービス 図4. Googleユーザー契約から取得した悪意のあるサービスの説明

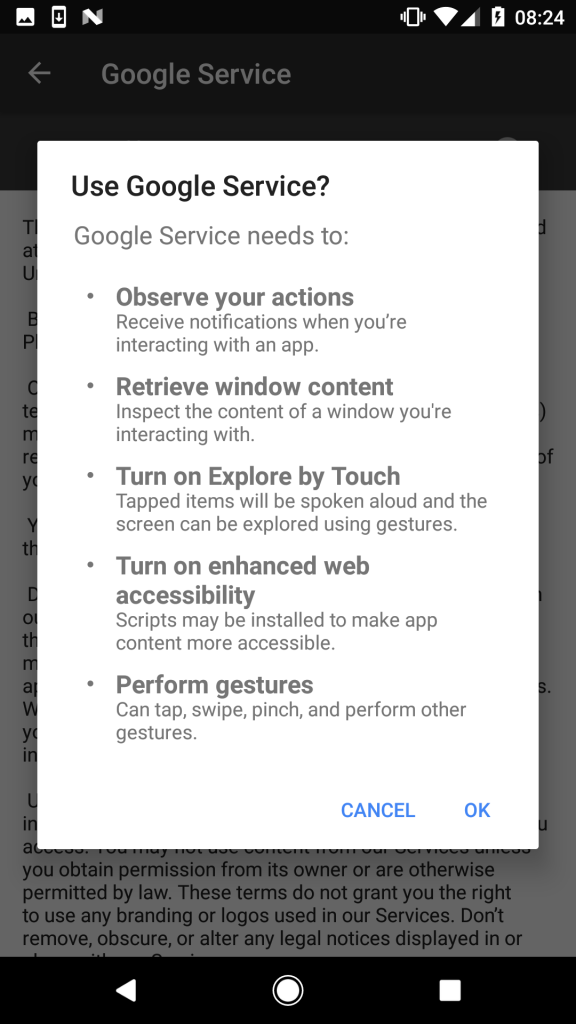

図4. Googleユーザー契約から取得した悪意のあるサービスの説明サービスをアクティブにすることを決定すると、ユーザーには必要なアクセス許可のリストが表示されます:アクションの監視、ウィンドウのコンテンツの受信、タッチによる探索の有効化、Webアクセシビリティの向上の有効化、ジェスチャーの管理(図5)。

[OK]ボタンをクリックすると、マルウェアはアクセシビリティサービスを使用できます。 これらの許可を与えることにより、ユーザーは悪意のある活動を継続するために必要な行動の完全な自由を銀行家に与えます。

図5. Googleサービスを有効にするために必要な権限

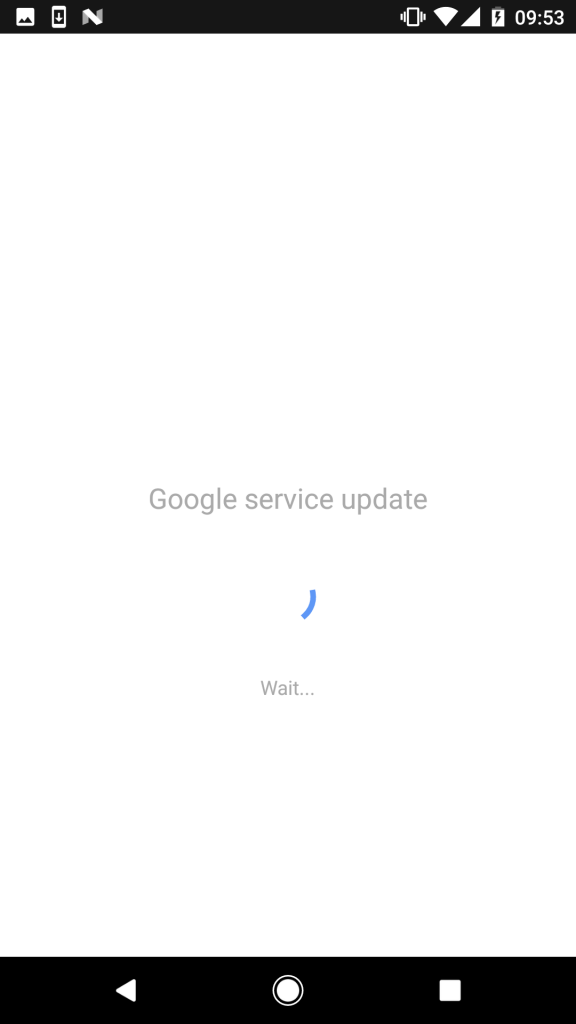

図5. Googleサービスを有効にするために必要な権限実際には、これらの許可を受け入れた後、ユーザーはGoogleサービスの更新により画面へのアクセスを一時的に拒否されます。 実際、Googleとは関係がなく、フォアグラウンドプロセスとして機能します(図6)。

図6.悪意のあるアクティビティを隠す画面

図6.悪意のあるアクティビティを隠す画面Malvarはこの画面を使用して、取得したアクセシビリティ許可を使用して次のステップを非表示にします。 ユーザーがダミーの更新をダウンロードすることを期待している間、マルウェアは次のタスクを実行します。

- 不明なソースからのアプリケーションのインストールを許可します

- セットからBankBotをインストールして起動します

- BankBotの管理者権限をアクティブにします

- BankBotをデフォルトのSMS交換アプリケーションとして設定します

- 他のアプリケーションの上に表示する許可を取得します

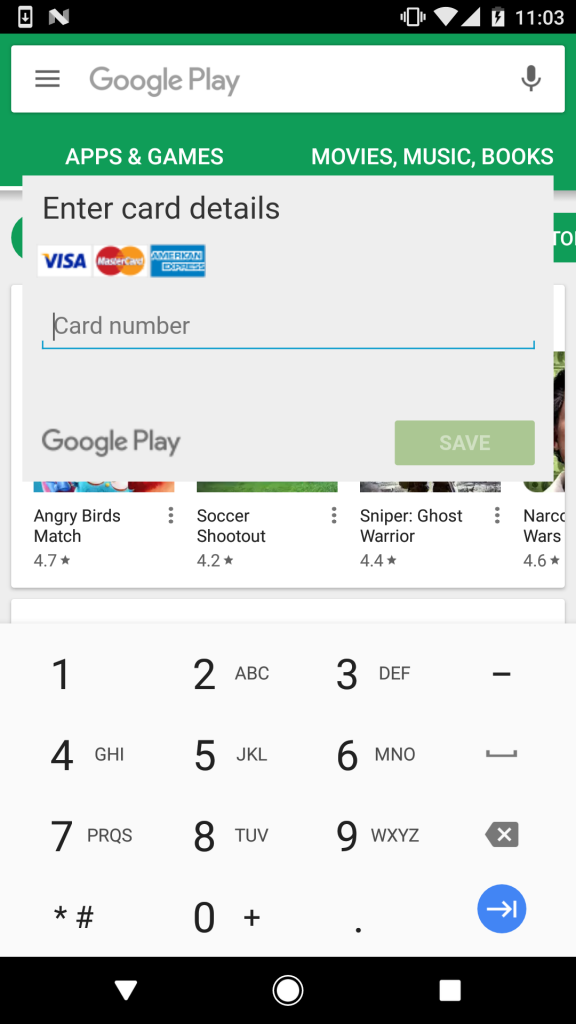

これらのタスクを正常に完了すると、マルウェアは次の作業を開始できます-被害者のクレジットカード情報の盗難。 モバイルバンキングアプリケーションを対象とし、ログインおよびパスワード入力フォームをシミュレートする他のバージョンのBankBotとは異なり、このバージョンはすべてのAndroidデバイスにプリインストールされているアプリケーションであるGoogle Playでのみ「特化」します。

ユーザーがGoogle Playアプリケーションを起動すると、BankBotは正当なアプリケーションの画面に入り、ユーザーのクレジットカードデータを入力するための偽のフォームを閉じます(図7)。

図7.ユーザーの銀行カードデータを入力するフォームのシミュレーション

図7.ユーザーの銀行カードデータを入力するフォームのシミュレーションユーザーが偽物を認識せず、銀行カード情報を入力した場合、攻撃者は成功しました。 BankBotをデフォルトのメッセージングアプリとして設定することにより、マルウェアは感染したデバイスを通過するすべてのSMSをキャッチします。 これにより、攻撃者は銀行の2要素認証をバイパスできます。これは、攻撃者と被害者の銀行口座との間の最後の障害となります。

危険なBankBotとは

このキャンペーンでは、攻撃者はAndroidマルウェア作成者の間でますます人気が高まっているいくつかの手法を組み合わせました。Androidアクセシビリティサービスの使用、Googleを装って、悪意のあるアクティビティの実行を遅らせてGoogleのセキュリティ対策を回避するタイマーを設定する

これらの手法は、被害者が脅威をタイムリーに認識することを困難にします。 マルウェアはGoogleになりすまして最初の通知を表示するまで20分待機するため、ユーザーはそのアクティビティを最近ダウンロードしたJewel Star Classicアプリケーションに関連付ける機会がほとんどありません。 最後に、感染プロセスでマルウェアが使用する多くの名前により、脅威をローカライズして手動で削除することが難しくなります。

感染したデバイスをきれいにする方法は?

Google Playや他のサイトからアプリケーションを頻繁にダウンロードする場合は、デバイス上のBankBotの有無を確認する必要があります。

Jewels Star Classicが欠落していることを確認するだけでは十分ではありません。攻撃者は、しばしばBankBotの配布に使用するアプリケーションを変更するためです。 デバイスが感染しているかどうかを確認するには、次の症状を確認することをお勧めします。

- Google Updateというアプリケーションの存在(図8:メニューセクションの[設定]> [アプリケーションマネージャー/アプリ]> [Google Update]にあります)

- システム更新と呼ばれるアクティブなデバイス管理者(図9:[設定]> [セキュリティ]> [デバイス管理者]にあります)。

- Googleサービス通知の繰り返し発生(図2)

図8.アプリケーションマネージャーの悪意のあるアプリケーション

図8.アプリケーションマネージャーの悪意のあるアプリケーション 図9.アクティブなデバイス管理者のリストでシステム更新を装ったBankBot

図9.アクティブなデバイス管理者のリストでシステム更新を装ったBankBotこれらの兆候はいずれも、BankBotの新しいバージョンによる感染の可能性を示しています。

マルウェアを手動で削除するには、システムアップデートのデバイス管理者権限をキャンセルしてから、Google Updateと対応するトロイの木馬化されたアプリケーションをアンインストールします。

感染を引き起こしたトロイの木馬化されたアプリケーション(この例ではJewels Star Classic)を見つけることは、悪意のあるアクティビティの開始に20分の遅延があり、期待どおりに機能するため困難です。 すべてのコンポーネントで脅威を検出して削除するには、モバイルデバイスのセキュリティに信頼できるソリューションを使用することをお勧めします。

ESET製品は、このBankBotのバリアントをAndroid / Spy.Banker.LAとして検出します。

自分を守る方法は?

モバイルデバイスのセキュリティに信頼性の高いソリューションを使用することに加えて、いくつかの予防策があります。

- 可能であれば、代替ソースではなく公式アプリストアを使用します。 完全ではありませんが、Google Playはサードパーティのストアでは使用されていない高度なセキュリティメカニズムを使用しています。

- ダウンロードする前にアプリケーションを確認します-ダウンロード数、評価、レビューを表示します。

- インストールされたアプリケーションを起動した後、許可要求に注意してください。

サンプル/侵害の指標

パッケージ名 /

ハッシュcom.mygamejewelsclassic.app B556FB1282578FFACDBF2126480A7C221E610F2F

com.w8fjgwopjmv.ngfes.app 4D3E3E7A1747CF845D21EC5E9F20F399D491C724