この記事では、企業のITサービスが直面する典型的な問題を分析し、Cisco Software-Defined Access(SD-Access)ネットワークファクトリに基づくソリューションへの最新のアプローチを提案します。

Cisco SD-Accessの基礎となる主要なコンポーネントとテクノロジー、およびそれらの機能について説明します。

特定のサンプルシナリオを例として使用して、SD-AccessファクトリーとITがビジネスにもたらす利点を詳細に分析します。

1.解決されている問題とその理由

企業のITサービスは「岩と厳しい場所の間」です。

一方では、ビジネスでは高いネットワーク可用性を確保する必要があり、例外なくネットワークが常に機能することを期待しています! これは明らかです。 ITでは

、ビジネスプロセスにアクセスできないこと以上にビジネスを心配するものを見つけることは困難

です 。 しかし、デジタルテクノロジーの開発により、ビジネスプロセスのネットワークへの依存はますます大きくなっています。

一方、ユーザー(および本質的に同じビジネス)は、新しいサービス、新しい種類のデバイス、新しい種類のユーザー(ゲスト、パートナーを含む)などのサポートを必要とします。 それらはすべて、ネットワークから適切なサポートを迅速に提供する必要があります。 さらに、ISサービスの要件を考慮する必要があります。

ただし、新しいサービスを導入し、高可用性を確保するための要件は、原則として相反します。 実際、高可用性は主にネットワークの安定性を意味します。これは、専門文献(Piedad、Floyd、Michael Hawkinsなど)で知られています。高可用性:設計、技術、およびプロセス。そして、一般的な原則、例えば、KISS(Keep it Simple Stupid)、「動作する-触らない」など

また、定義によって新しいネットワークサービスを導入すると、ネットワークに新しい何かをもたらすため、変更が必要になるため、その安定性に違反します。 これらの変更は、多くの場合、複雑で広範なものです。たとえば、マルチメディアコラボレーションソリューションとQoSメカニズムの導入、セキュリティテクノロジー、セグメンテーションなどです。 「輸送」の問題を解決することすら困難な場合があります。たとえば、キャンパスネットワークの異なる部分にあるポイントAとBの間にレベル2で接続を提供する場合です。

その結果、サービスの導入はネットワークを複雑にし、多くの時間を必要とし、時には完全に行われないこともあります。

高可用性を確保することと日常のビジネス上の問題を解決することとの間に矛盾には別の側面があります。 通常、ビジネスタスクでは、ポイントAからポイントBにパケットを転送するだけでなく、さまざまな種類のポリシーを実装するためにネットワークが必要です。 ポリシーは特定の要件に変換されます。たとえば、セキュリティの確保方法、さまざまなアプリケーションのトラフィックの転送方法、処理方法などです。 自明でないポリシーは、ネットワークの実装と運用の複雑さを増します。

さらに、ポリシーでは実装するのに十分ではありません。 また、それらを変更するために、それらを最新の状態に維持する必要があります。 企業ネットワークの規模のこのような変更、特に手動で実行される変更は、通常、リソースを大量に消費し、長く、エラーに対して非常に脆弱です。 その結果、ネットワークの可用性は再び低下する傾向がありますが、運用コストは増加します。

したがって、典型的な「古典的な」企業ネットワークでは

- サービスの可用性と実装を高めるための要件は互いに矛盾しています。

- ポリシーの実装は困難です。

- ポリシーを実装して最新の状態に保つタスクにより、ネットワークの高可用性を確保することが難しくなります。

これらの課題はどこでもITサービスに直面しています。 しかし、ビジネスはITの問題に関心がありません。 企業は、ビジネスプロセスを確実に機能させ、迅速に実装することに関心を持っています。

2.ネットワークファクトリ:不適合な結合

ITが直面するこれらの相反する複雑な課題をどのように解決しますか? 複雑な問題を解決する実証済みの方法は、1つのタスクをいくつかの単純なタスクに分割し、それらをすでに解決することです。 よく知られている例は、ネットワーク相互作用の問題を解決する7レベルのOSIモデルまたは4レベルのDoDモデルです。

図 1.ネットワークファクトリの概念(オーバーレイ)

図 1.ネットワークファクトリの概念(オーバーレイ)私たちの場合、ネットワークファクトリまたはオーバーレイの概念が役立ちます(図1を参照)。 オーバーレイは、基になるネットワーク(アンダーレイ)の上に構築された論理トポロジです。 オーバーレイは、バックボーンネットワークを介した伝送に何らかの形式のトラフィックカプセル化を使用します。 オーバーレイの概念は、ネットワーク管理者によく知られています。 ネットワーク上にトンネルを敷設することにより、管理者はオーバーレイを作成します。 典型的な例は、IPSec、GRE、CAPWAP、VXLAN、OTVなどです。

ネットワークファクトリが、「クラシックネットワーク」では解決できない前述の問題を克服するのに役立つのはなぜですか?

「古典的なネットワーク」では、これらの困難は根本的な理由で解決されません-競合する要件が同じオブジェクトに課されるためです。

ネットワークファクトリの場合、要件が提示されるオブジェクトは2つに分割されます。 1つのネットワークトポロジは2つに分割されます。

最初の基礎となるトポロジは、ルーティングされたネットワークに基づいて信頼できるトランスポートを提供します。 これが彼女の唯一の仕事です。 サービスとポリシーを実装しません-これを目的としていません。

サービスとポリシーを実装するタスクは、2番目のオーバーレイネットワークトポロジによって決定されます。 たとえば、OSIモデルの異なるレベルのプロトコルが互いに分離されているため、基盤となるトポロジから分離されています。

2つのネットワークトポロジの出現と、競合する要件の解決策を提供します。 これは、「クラシックネットワーク」とネットワークファクトリの根本的な違いです。 これにより、ネットワークファクトリは「古典的なネットワーク」では対処できない困難を克服できます。

3. Cisco SD-Accessとは何ですか?

ネットワークファクトリの概念の実装は、多くの企業ネットワークで既に行われています。 たとえば、CAPWAPトンネルファクトリのアイデアは、集中型エンタープライズワイヤレスLANアーキテクチャに長い間実装されてきました。 別の例は、Cisco Application Centric Infrastructure(ACI)ソリューションのデータセンターネットワークの工場です。 工場は、特にCisco IWANなど、SD-WANテクノロジーの形で地理的に分散したネットワークに広がっています。

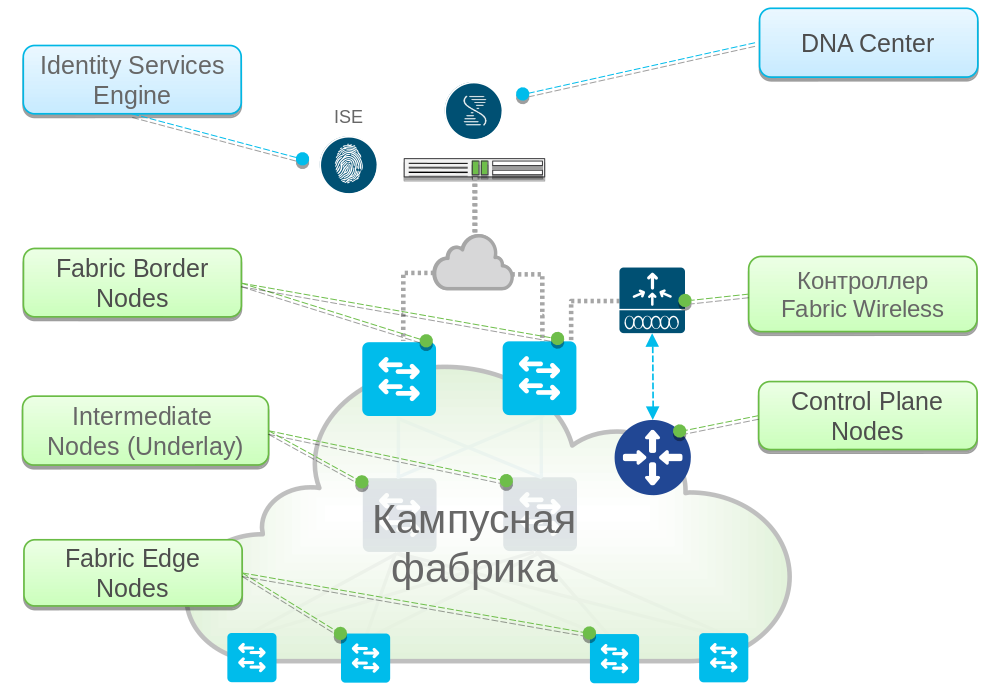

キャンパスネットワークにネットワークファクトリーが登場するときが来ています(図2を参照)。

図 2. Cisco SD-AccessネットワークファクトリアーキテクチャCisco Software-Defined Access(SD-Access)

図 2. Cisco SD-AccessネットワークファクトリアーキテクチャCisco Software-Defined Access(SD-Access)は、集中管理、自動化、オーケストレーション、および監視と分析を備えたキャンパスネットワークファクトリコンセプトのシスコによる実装です。

これらのツールは、ソリューションの主要コンポーネントである

Cisco DNA Center Controllerによって提供されます。 DNA Centerは、Webベースの管理とAPIを提供します。

さらに、DNAセンターは分析サービスを実装し、工場のデバイスからサービス情報とテレメトリーを受信して分析します。 DNA Centerは、大量の異種データを特定の結論と実際的な推奨事項に変換する問題を解決します。 このような結論と推奨事項は、ネットワークの現在の状態、そのサービスとアプリケーション、および現在のインシデントに関連しています。 データの分析に基づいて、コンテキストの知識を考慮して、DNAセンターは、ネットワークサービスに対するインシデントの影響の可能性についてアナリストを提供し、インシデントを排除するための特定の手段を推奨し、傾向を分析し、ネットワーク容量を計画するための推奨を行います。 これは、監視、迅速なトラブルシューティングのための非常に重要な機能です。 最終的には、工場で実行されるビジネスプロセスの高可用性を確保するのに役立ちます。

DNA Centerは、

Cisco Identity Service Engine (ISE)アクセス制御サーバーと連携して動作します。 ISEは、工場に認証、承認、アクセス制御(AAA)サービスを提供し、工場ユーザーをグループに動的に配置し、グループ間の相互作用のポリシーを管理する手段を提供します。 ISEは、工場で組織のセキュリティポリシーを実装するために必要です。

ネットワークインフラストラクチャの観点から見ると、工場は次の主要な役割を実行するデバイスで構成されています。

コントロールプレーンノードは、工場内のクライアントデバイスの現在の場所を追跡します。 これは、ユーザーに割り当てられたポリシーを維持し、モビリティを確保しながら、工場内でユーザーを自由に移動させるために必要です。

工場を外の世界に接続するには、

ファブリックボーダーノードが必要です。 工場の一部ではないネットワークへ。 たとえば、SD-Accessファクトリ、インターネットなどに基づいて構築されていないデータセンターネットワークや企業ネットワークの他の部分を使用できます。

ファブリックエッジノードは、クライアントデバイスと工場への無線アクセスポイントの接続を提供します。

ファブリックワイヤレスコントローラーは、工場で構築されたワイヤレスLANコントローラーです。

中間ノードは、上記のデバイス間の接続を提供します。 これらはオーバーレイ機能を実行せず、基盤となる基盤のネットワークトポロジのみを実装します。

テクノロジーの観点から見ると、Cisco SD-Accessファクトリのデータプレーンは、仮想拡張LAN(VXLAN)カプセル化に基づいています。 コントロールプレーンオーバーレイは、Locator / ID Separation Protocol(LISP)を使用します。 ポリシーは、Cisco TrustSecテクノロジーのスケーラブルグループタグ(SGT)に基づいて実装されます。 最後に、オーバーレイはルーティングされたバックボーンの上で実行されます。 これらのテクノロジーをより詳細に検討してください。

3.1。 データプレーンオーバーレイ:VXLAN

Cisco SD-Accessファクトリのデータプレーンは、

グループポリシーオプション (VXLAN-GPO)を使用したVXLANカプセル化に基づいています。 VXLANの重要な利点は、元のイーサネットフレームヘッダーを保持することです。 その結果、工場ホストのモビリティはレベル3だけでなく、レベル2でも保証されます。これにより、柔軟で汎用性の高いトランスポートが提供されます。 アプリケーションの要件が何であれ、工場は、ホストと工場内のホスト間の相互作用の方向に関係なく、あらゆる種類のトランスポート(レベル3および2)を提供できます。

図 3.ネットワークファクトリSD-Accessでのカプセル化

図 3.ネットワークファクトリSD-Accessでのカプセル化

工場データプレーントラフィック(レイヤー2フレーム)はVXLANパケットにカプセル化され、UDPおよびIPを介してネットワーク経由で送信されます(図3を参照)。 工場の中間デバイスの観点から、これらはポート4789にアドレス指定されたネストされたUDPセグメントを持つ標準IPパケットです。UDPソースポート番号は、ソースパケットのレイヤー2、3、および4のヘッダーのハッシュによって決定されるため、動的に変更されます これは、コアネットワークのシスコエクスプレスフォワーディング(CEF)テクノロジーを使用した適切なロードバランシングにとって重要です。 負荷分散では、完全なCEF方式はIPアドレスとトランスポート層ポートのハッシュ値を使用して特定の通信チャネルを選択します。 したがって、UDP送信元ポートの変数値は、

CEF分極と戦うための追加の方法を使用しなくても、異なる通信チャネル間のロードバランシングにつながります。

VXLANトンネルには、事前の接続、つまり ステートレストンネルです。

オーバーレイは、トランスポートに基礎となるネットワーク(アンダーレイ)を使用するため、追加のヘッダーが表示されます。 これは、8バイトのVXLANヘッダー、8バイトのUDPヘッダー、20バイトのIPヘッダー、および14バイトのMACヘッダー(オプションで追加の4バイト)で、合計50〜54バイトです。

Cisco SD-AccessソリューションでのVXLANパケットのトラフィックのカプセル化は、工場のエッジデバイスによって実行されます。 外部ネットワークトラフィックの場合、これは有線クライアントトラフィックのファブリックボーダーノード-ファブリックエッジノードです。

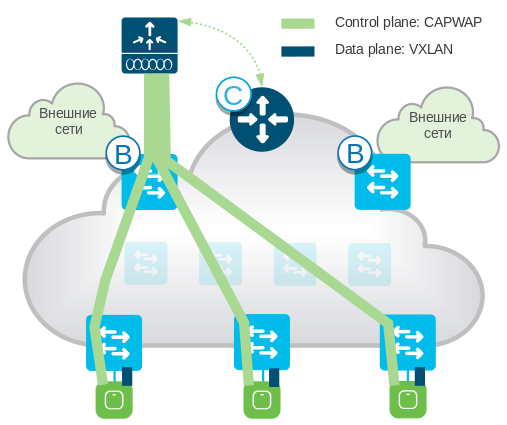

SD-Accessを使用すると、ワイヤレスネットワークを工場に統合することもできます(図4)。 この動作モードは、Fabric Enabled Wireless(FEW)と呼ばれます。 集中型WLANアーキテクチャとは異なり、FEWモードでは、WLANユーザートラフィックはCAPWAPパケットではWLANコントローラーにトンネリングされませんが、VXLANパケットではエッジノードアクセススイッチにトンネリングされます。 このようにして、有線と無線の両方のクライアントトラフィックがエッジノードスイッチに直接流れます。

図 4. Cisco SD-Accessファクトリへの無線LAN統合(B-境界ノード、C-コントロールプレーンノード)

図 4. Cisco SD-Accessファクトリへの無線LAN統合(B-境界ノード、C-コントロールプレーンノード)

その結果、有線および無線ユーザーのトラフィックの同じ処理、WLANトラフィック伝送パスの最適化、WLANコントローラーと有線ネットワークの結合に特有の潜在的なボトルネックの排除が提供されます。

FEWモードのワイヤレスLANのコントロールプレーンと管理プレーンは、ファブリックワイヤレスコントローラーで集中管理されます。 コントローラはLISPを使用して、工場内のワイヤレスクライアントの現在の場所についてコントロールプレーンノードと通信します。 無線アクセスポイントは、CAPWAPプロトコルを使用してコントローラーと通信します。

したがって、無線ネットワークアーキテクチャは、工場に統合されると、「2つの世界のベスト」を獲得します。

3.2。 コントロールプレーンオーバーレイ:LISP

レベル2およびレベル3のホストモビリティは、ファクトリの不可欠な部分です。 データプレーンの観点では、VXLANテクノロジーによってモビリティが提供され、

Locator / ID Separation Protocol (LISP)がコントロールプレーンとして使用されます。

アドレスを変更せずにホストをファクトリ内で移動できるようにするには、ファクトリが各ホストの場所を追跡する必要があります。 従来のルーティングプロトコルを使用してこの問題を解決するには、/ 32または/ 128プレフィックスを持つホスト固有のルートを使用する必要があります(それぞれIPv4およびIPv6用)。 定義上、ホスト固有のルートを使用するための要件では、ルートの集約が除外されます。これにより、ファクトリスイッチのメモリ消費が増加します。 さらに、工場のスイッチ間でホストを移動するたびにルーティングプロトコルが更新され、このスイッチでこのルートが必要かどうかに関係なく、すべてのスイッチのCPUに追加の負荷がかかります。

その結果、ホストモビリティの実装により、コントロールプレーンリソースに対する要求が高くなります。 また、これらの要件は工場のエッジスイッチに適用されます。アクセススイッチは、通常、強力なコントロールプレーンを備えていません。

この問題を解決するために、Cisco SD-AccessはLISPを使用します。 ホストモビリティに最適化された非常に効率的なプロトコルです。 ファクトリには、コントロールプレーンノードの役割を持つデバイス上で実行される集中型ホストトラッキングデータベース(HTDB)ユーザーデータベースが含まれています。 HTDBは、クライアントホスト(エンドポイントID)のファクトリ内の現在の場所への対応に関する情報と、いくつかの追加属性を格納します。

工場出荷時のエッジデバイスは、LISPプロトコルを使用して、不明な場所のクライアントホストにパケットを転送する必要がある場合にHTDBベースを照会し、この情報をローカルキャッシュに保存します。

クライアントホストが接続して移動すると、工場の境界デバイスからデータベースに情報が届きます。

したがって、Cisco SD-Accessを使用すると、ホストはアドレスを変更せずに工場内を自由に移動でき、モビリティが提供されます。

3.3。 アクセス制御ポリシーとセグメンテーション:TrustSec

この工場は、リソースセグメンテーションおよびユーザーセグメンテーションとマイクロセグメンテーションを実装するための柔軟でスケーラブルなツールを提供します。

これまで、IPアドレスに基づくアクセス制御リスト(ACL)は、アクセス制御の問題を解決するために使用されてきました。 これは、IPパケットヘッダーに、IPパケットとユーザー間の論理接続を確立するために使用できる他のデータが含まれていないために発生しました。

このようなソリューションでは、ネットワーク内の多くの場所でACLを大規模に実装し、それらを最新の状態に保ち、変更を加える必要があります。 また、このような変更には多くの理由が考えられます。たとえば、セキュリティポリシーの新しい要件、ユーザーの構成の変更、リソース、ネットワークトポロジ、有線および無線ネットワークのユーザーモビリティです。 したがって、このアプローチには時間とスタッフの多大な投資が必要です。 さらに、エラーに対して非常に脆弱です。 その結果、ネットワークのセキュリティとスケーラビリティ、ビジネスニーズに対するITの応答速度、およびビジネスプロセスの可用性に影響があります。

ユーザーセグメンテーションは、VLAN、VRF、MPLS VPN、トンネル、およびその他の同様のツールから組み立てられた仮想トポロジを使用して長い間実装されてきました。 また、このアプローチは非常にリソース集約型であり、セグメンテーション環境のダイナミクスがより多くなり、このセグメンテーションが細かくなればなるほど悪化します。

したがって、仮想トポロジは特にユーザーのマイクロセグメンテーションにはあまり適していないため、現代のビジネスのデジタル化やセキュリティの脅威(ネットワーク暗号化ワームの大規模な拡散を含む)の進化に関連して、ますます頻繁に必要とされています。

アクセス制御とユーザーセグメンテーションの課題に対処するために、シスコは

TrustSecテクノロジーを開発しました。 TrustSecは、グループがユーザーグループに属するための基準として、IPアドレスの代わりにスケーラブルグループタグ(SGT)を使用します。 このアプローチにより、アドレス指定をアクセス制御から分離し、SGACL専用のアクセス制御リストを使用してアクセス制御ポリシーを実装し、ネットワークに柔軟性とセキュリティポリシーの自動化を提供できます。

TrustSecドメイン内でラベルを転送する基本的な方法(インライン方法)は、フレームのヘッダーまたはトラフィックパケット(Cisco Meta Dataフィールド内)にラベルをカプセル化することです。 また、Cisco SD-Accessファクトリでは、ラベル値はVXLANオーバーレイヘッダーの一部として渡されます。 VXLANヘッダーには、VN IDおよびセグメントIDフィールド(それぞれ24ビットおよび16ビット)が含まれています。図を参照してください。 3.これらのフィールドは、特定の仮想ネットワークVN(1600万を超えるVRFに対応)およびTrustSecテクノロジのSGTグループ(64,000を超えるタグに対応)に属するパケットに関する情報を転送するために使用されます。 したがって、TrustSecは最初は工場の不可欠な機能です。 さらに、VXLANヘッダーにSGTラベルをカプセル化すると、TrustSecの実装が容易になります。結局、コアネットワークの中間デバイスはラベルを使用する必要がありません。

Cisco SD-Accessファクトリを使用すると、2レベルのユーザーセグメンテーションを実装できます:高レベルの大まかなセグメンテーション用のVRF(たとえば、組織または部門の分離用)と、シンセグメンテーション用のSGTグループ(たとえば、組織から小さなワークグループまでのレベル)。 SD-Accessファクトリの最初のリリースでは、SGTはVN内で一意ですが、原則として、異なるVNに存在するいわゆるVN-Agnosticグループが可能です。 SGTはIPアドレスおよびVRFから独立しています。

SGTという用語自体は別の説明に値します。 彼はTrustSecテクノロジーの開発過程に登場し、元々はソースグループタグと呼ばれていました。 マーケティング担当者の努力により、この用語はセキュリティグループタグを意味するようになりました。 TrustSecの場合、SGTがセキュリティポリシーの実装に使用されたため、これは正当化されました。 それでも、SGTは単なるラベルであり、パケットを区別するための数字です。 また、この番号は、Cisco SD-Accessで行われるセキュリティだけでなく、あらゆるポリシーの実装に適しています。 その結果、SGTは現在、Scalable Group Tagの略です。

アクセスポリシーのアクセス制御、設定、および実装は、Cisco SD-Accessソリューションに統合されたCisco ISEサーバで実行されます。 その結果、SD-Accessは、組織のアクセス制御ポリシー、およびユーザーセグメンテーションとマイクロセグメンテーションを実装するための既製の自動化ツールを提供します。

3.4。 コアネットワーク

工場から見たコアネットワークの主なタスクは、オーバーレイトラフィックの転送を保証することです。 オーバーレイの場合、参照ネットワークは透過的です。 したがって、適切なレベルの可用性とパフォーマンスを提供する最新の企業ネットワークをバックボーンネットワークとして使用できます。 ファブリックエッジノード、ボーダーノード、コントロールプレーンノード、IP通信などの工場エッジデバイスを提供する必要があります。

一般に、コアネットワークはレイヤー2および3テクノロジーの任意の組み合わせに基づいて構築できますが、シスコでは、ポイントツーポイント構成の完全にルーティング可能なネットワーク(アクセススイッチにルーティングされる)および通信チャネルを構築することをお勧めします。 ルーティングプロトコルも任意です。推奨オプションはIS-ISです。これは、レベル3アドレスからの独立性、高速コンバージェンス、およびTLVパラメーターの存在により、工場のコアネットワークの事実上の標準となっています。

オーバーレイのVXLANカプセル化により、少なくとも9,100バイトのMTU値を持つジャンボフレームをコアネットワークで送信することをお勧めします。 工場内のパケット転送遅延(RTT)は100ミリ秒を超えてはなりません。

コア要件の詳細については、 『

Cisco SD-Access Design Guide』を参照してください。

バックボーンネットワークの機器として、これらの要件を満たす機器は、シスコと他のメーカーの両方が適しています。 既存の企業ネットワークを使用できます。 これにより、工場でサポートされていない場合でも、既存のネットワークの機器への投資が保護されます。 この場合、コアネットワークは手動アンダーレイになります。 工場から自律的に管理されます。

適切なシスコ機器を使用する場合、ファクトリツールを使用してバックボーンネットワークの制御を自動化することもできます(Cisco SD-Access 1.0は、Catalyst 3850/3650および9000シリーズスイッチに基づいて構築されたバックボーンネットワークの自動化を提供します)。 これは自動アンダーレイスクリプトです。 この場合、コアネットワークプロビジョニングはDNA Center機能によって実行されます。 コントローラは、Cisco Validated Designの推奨事項に基づいて事前テスト済みの構成をコアネットワークデバイスにダウンロードします。 執筆時点での自動アンダーレイモードでのデバイス構成の手動編集は許可されていませんが、この機能は将来的に使用される予定です。

投資の保護に加えて、バックボーンネットワークのSD-Access要件の柔軟性により実装が容易になります。パイロットプロジェクトから始め、既存のバックボーンネットワークをトランスポートとして使用して小さな工場を作成し、徐々に本格的なソリューションに移行できます。

4.なぜCisco SD-Accessビジネス:典型的なシナリオ

Cisco SD-Accessソリューションの主要なコンポーネントと原則を検討しました。 次に、特定のシナリオを使用して、ITおよびビジネス向けソリューションの実際的な価値を分析します。

ITに典型的ないくつかのタスクを検討し、2つの条件付きネットワークを比較します。「クラシック」とSD-Accessファクトリーに基づくネットワーク(以下、SD-Accessネットワークと呼びます)。

この比較の古典的なネットワークとは、アクセスレベルがスイッチされ、コアがルーティングされたキャンパスネットワークを意味します。 このようなネットワークのアクセス制御は、アクセス制御リスト(ACL)を使用して実装され、ほとんどの構成、トラブルシューティング、およびトラブルシューティング操作は手動で実行されると想定しています。 ネットワークはRADIUSサーバーを使用してユーザーアクセスを制御します。

SD-Accessネットワークとは、ネットワークインフラストラクチャ、DNA Centerコントローラー、およびCisco ISEアクセスコントロールサーバーを含むCisco SD-Accessファクトリーに基づいて構築されたネットワークを意味します。

4.1。 ネットワークを迅速に運用する方法

ITの典型的なタスクの1つは、既存のネットワークの近代化だけでなく、ネットワークの新しい部分または新しいサイトでのネットワークのコミッショニングに関連しています。

古典的なネットワークの場合のこの問題の解決策は、多くの場合、手作業と異種自動化ツールの複雑な組み合わせによって実現されます。

このようなアプローチでは、実装中、特に変更が避けられない運用中に一貫した機器構成を確保することは困難です。 このプロセスは、「人的要因」によるエラーから十分に保護されていません。 そして最後に、設計および構成の開発、機器の注文と物理的な配送、構成のステージングと実装を含む実装作業中に、ビジネスの変更に柔軟に適応することはできません-ビジネスのニーズの変更が発生し、実装された構成が古くなる可能性がありますネットワークを運用する前に!

豊富な集中管理ツールと追加のツールがこの問題を解決するはずです。 しかし、企業ネットワーク上で変更の約90%がまだ手動で行われているシスコの調査からのデータは、反対を示唆しています。

SD-Accessネットワークは、プロセスを最適化および自動化するためのツールを提供します。 Cisco DNA Centerを使用すると、地理的な場所にリンクされた組織サイトの階層構造を一元的に定義できます。 階層オブジェクトの場合、たとえばAAA、NTP、DNSサーバー、NetFlow、SyslogおよびSNMPデータコレクターのアドレス、パスワードなどのパラメーター値を集中的に指定できます。 これらのパラメーターは、他のサイトのネットワークによって階層で継承でき、個別に設定できます。 さらに、DNA Centerを使用すると、ネットワークでさらに承認および実装するための構成テンプレートを作成できます。 さらに、DNAネットワークは、新しいデバイスを階層サイトにバインドし、ネットワークデバイス全体に構成を一元的に配布する機能により、新しいデバイスを工場に自動的に接続するプラグアンドプレイ(PnP)ツールを提供します。

その結果、SD-Accessネットワークは以下を提供します。

- 自動化によりネットワーク展開を大幅に加速します。

- 一貫性のある適切なデバイス構成の自動メンテナンスにより、「ヒューマンファクター」に関連するリスクを軽減します。

4.2。 クライアントデバイスを迅速かつ安全に接続する方法

デジタル化の傾向により、ネットワークに接続されているデバイスの数と種類が大幅に増加しています。 これらは、デスクトップコンピューターとラップトップ、スマートフォンとタブレット、プリンター、CCTVカメラ、センサー、その他のモノのインターネット(IoT)などのデバイスです。

ネットワークIPアドレス計画が必要なすべてのデバイスを接続する準備ができていることを確認するだけでなく、適切なセキュリティポリシーを適用する必要もあります。

従来のネットワークでは、この問題を解決するためにかなりの努力が必要です。 まず、IPアドレスは通常、アドレス指定だけでなく、ポリシーの適用基準としても使用されるため、アドレス指定計画は複雑であり、アドレス指定の変更は非常に困難になります。 第二に、ポリシーの実装の難しさは、多くの場合、有線ネットワークの内部境界が保護されず、セキュリティポリシーが接続されたデバイスに適用されない、または最良の場合、基本的な802.1x機能が適用されるという事実につながります。

SD-Accessネットワークには、IPアドレスプールを管理するための一元化された機能があります。 Infobloxサービスとの統合。 これにより、ネットワークのアドレス指定が大幅に簡素化されます。 さらに、ネットワークファクトリ自体のアーキテクチャは、意図した目的にのみアドレスを使用できるため、IPアドレスの大幅な簡素化に貢献します。 ポリシーをホストおよびサブネットアドレスに「バインド」する必要はなくなりました。 さらに、アプリケーションやクライアントデバイスの要件により、キャンパス全体に「拡張」されたIPサブネットが必要な場合でも、オーバーレイにより、ブロードキャストストームやレベル2ドメインの他のトラブルのリスクなしに、ルーティングされたコアネットワークの設計を損なうことなく、この問題を解決できます。その結果、SD-Accessネットワークは、サブネット数の最小要件を備えたさまざまなタイプのデバイスの最大数を接続する準備ができています。

ネットワーク境界保護は、Cisco ISEおよびActive Directoryとの統合により実現され、IPアドレスにバインドすることなく、セキュリティポリシーを動的かつ詳細に適用できます。したがって、SD-Accessネットワークは以下を提供します。- IPアドレス管理の簡素化、アドレスの効率的な使用、および柔軟なトランスポートレベル2および3により、さまざまなタイプのデバイスの大量接続の準備ができています。

- IPアドレス管理に費やされる時間と労力の大幅な最適化。

- IPアドレスに縛られることなく、動的で詳細なセキュリティポリシーを簡単に適用できるため、デバイスを安全に展開できます。

4.3。 既存のサービスとポリシーを新しいビジネス要件に迅速に適合させる方法は?

最近では、ユーザーがインターネット、電子メール、および企業のデータセンターで実行されている一連のアプリケーションにアクセスできるようにするために、ネットワークに必要なものはほとんどありませんでした。しかし、ネットワーク要件は急速に成長しています。デジタル化の傾向は勢いを増しています。プロビジョニング、構成、監視、トラブルシューティングが必要なネットワークインフラストラクチャ要素の数は増え続けています。ネットワーク接続の数は急速に増加しており、ユーザー(コンピューター、電話、タブレットなどの場合)とマシン(自動化システム、デジタルサイン、センサー、その他のモノのインターネットデバイス( IoT)これらのすべてのデバイスは、必要なレベルのサービスと適切なセキュリティ権限を持つネットワークへのアクセスを許可される必要があります。原則として、ポイントAとB間の接続を単に提供するだけでは不十分です。政治家も必要です。ポリシーは、トランスポート(ネットワークエリア間の相互作用の可能性を定義、伝送パスの要件)、セキュリティポリシー(アクセス制御、信頼性、整合性、送信データの機密性を定義)、サービスポリシー(ネットワーク機能によるトラフィックフローの処理を定義)に分類できます。たとえば、企業ネットワーク上のさまざまなカテゴリのユーザーとデバイスを安全に操作するには、通常、適切なアクセス制御が必要です。場合によっては、それらを互いに分離することが一般的には望ましいです-たとえば、ゲストユーザーのネットワークへのアクセスの場合、IoTデバイスの導入など。その他の例-無線LANで実行されるマルチメディアアプリケーションを備えた電話またはコンピューターの場合、レベル2および3でのローミングが必要になる場合があります。アプリケーション要件またはリソースへのアクセスの組織を考慮すると、企業キャンパスの異なる部分に同じIPサブネットが存在する必要がある。新しいサービスの実装が遅いと、ビジネスチャンスが失われ、最終的に市場シェアが失われる可能性があります。したがって、ビジネスプロセスにとって重要なネットワークサービスとポリシーは、できるだけ早く実装する必要があります。問題が発生します-ビジネスの要件を満たす新しいサービスとポリシーの立ち上げを保証し、これを迅速かつネットワーク全体で行う方法は?近代的な状況の古典的なネットワークは、相互に独立したデバイスのセットであるため、新しいサービスを起動し、ポリシーの変更に適応するためにより多くの時間と労力が必要です。さらに、従来のネットワークのデバイスには、異なるオペレーティングシステム、目的の機能を実装するさまざまな方法、コマンドラインインターフェイスで設定するさまざまな方法があります。集中管理が常に役立つとは限りません。多くのITプロセスに自動化機能を提供しますが、単一の調整されたポリシーを作成するには、機能的なオーケストレーションが必要であり、実際には従来のネットワークにはありません。別の状況-時間の経過とともに、ほとんどの企業ネットワークのデバイス構成は追加の設定、ポリシーによって「大きくなりすぎ」、ますます複雑になり、一貫性が失われます。これにより、集中管理ツールの使用が困難になります。その結果、2016年のシスコの社内調査によると、企業ネットワークの変更の約90%は依然として手動で行われています。そして、これは原則として長いだけでなく、「人的要因」のために危険でもあります。SD-Accessネットワークは、ソフトウェア定義のネットワークテクノロジーとCisco DNA Centerコントローラーに基づいた、より現代的なアプローチを提供します。コントローラは、バックボーンネットワークとオーバーレイトポロジの両方を管理し、ネットワーク全体の全体像を把握します。管理者は、DNA Centerのグラフィカルインターフェイスを使用してポリシーを設定できます。ネットワークサービスとポリシーはそれ自体では存在しませんが、特定のビジネス要件または「ビジネス意図」を満たすためのものです。 DNA Centerは、「ビジネス意図」の概念に基づいて構築されています。管理者はまず、高レベルの構成の詳細、論理ユーザーグループ、それらの間の目的の関係、トラフィック処理ポリシーなどを設定し、次にコントローラーが目的の結果を得るためにネットワークファクトリーをプログラムします。コントローラは、Netconf / YANG、REST、およびCLIのサウスバウンドAPIを介してネットワークインフラストラクチャと対話します。さらに、コントローラーにより、ノースバウンドREST APIを使用して企業ネットワークを抽象化し、これらのAPIを介して機能するネットワークプログラミングツールを適用できます。その結果、SD-Accessネットワークは、ネットワークサービスとポリシーの迅速な実装を保証し、最終的にはビジネス要件を迅速に満たします。4.4。ユニバーサルトランスポートレベル3および2の実装方法 有線および無線LANを統合する方法

ビジネス、産業などのさまざまな分野における豊富なアプリケーションとネットワーク使用シナリオ レベル3だけでなくレベル2でも、キャンパス全体で高速で信頼性の高い輸送が必要になる場合があります。そのようなシナリオの例は次のとおりです。- 生産ニーズの変化により、有線ネットワークに接続された機器を移動する必要があり、この機器では使用するアドレスを簡単に変更できない産業企業。

- , , , ;

- , IT- ;

- , 2 IP-.

さらに、クライアントデバイスはモバイル化が進み、有線ネットワークと無線ネットワークの両方に移動して接続できます。レベル3および2のユニバーサルトランスポートを提供して、有線および無線LANをカバーする統合トランスポート環境を作成する方法は?古典的なネットワークでこの問題を解決することは困難です。これを行うには、シンプルさ、信頼性、設計の柔軟性を犠牲にしてVLANをキャンパスに配置するか、ネットワークを複雑にし、すべての組織に適していないMPLS VPNなどの従来のオーバーレイトポロジを使用する必要があります。有線ネットワークと無線ネットワークの統合は別の課題です。現代のキャンパスネットワークでは、集中型ワイヤレスLANアーキテクチャが最も広く使用されており、WLANユーザートラフィックは無線アクセスポイントからコントローラーにトンネリングされ、そこを介して有線ネットワークに入ります。したがって、有線デバイスと無線デバイスのトラフィックは異なる方法で処理され、統一されたポリシーをそれに適用することは困難です。SD-Accessネットワークは、工場固有のプロパティであるオーバーレイでこの問題を解決します。トラフィックをVXLANパケットにカプセル化すると、レイヤー3とレイヤー2の両方のトランスポートが提供され、Fabric Enabled Wireless(FEW)テクノロジーにより、無線アクセスポイントが工場に統合されます。有線ユーザーと無線ユーザーの両方のトラフィックは、アクセススイッチ(エッジノード)を介して工場に入り、同じ一貫したポリシーを適用できます。SD-Accessネットワークの各アクセススイッチ(エッジノード)は、LISPプロトコルに基づいてコントロールプレーンを実装し、L3エニーキャストゲートウェイを提供します。その結果、SD-Accessを使用すると、クライアントデバイスはキャンパス内を移動するときに同じIPアドレスを保持できます。したがって、SD-Accessネットワークは以下を実装します。- レベル3およびレベル2の統合された使いやすいトランスポートメカニズム。

- .

- , 3 2.

4.5。 ?

最近観察された、前例のない悪因子の活動の離陸は、多くの脅威と攻撃ベクトルを理論面から実用面に移行します。たとえば、攻撃者はTargetから4000万枚以上の支払いカードからデータを盗み、ネットワークに接続された空調システムを介して企業ネットワークに侵入しました。WannaCry、Petyaなどの暗号化ワームの流行は、世界中でさらに大きな被害をもたらしています。ネットワークセグメンテーションを導入することにより、このようなインシデントの影響を防ぐか、大幅に減らすことができます。ネットワークセグメンテーションを使用すると、ネットワークユーザーを個別のグループに分割することができ、その間のトラフィックは、セキュリティポリシーの要件と現在の状況に応じて制御またはブロックされます。従来のネットワークにおけるセグメンテーションの問題に対する解決策は、通常、仮想論理トポロジ(たとえば、VLAN、VRF、MPLS VPNなどに基づく)を作成するか、アクセス制御リスト(ACL)を使用することで達成されます。どちらの方法も、時間と労力の多大な投資を必要とし、これらのコストはますます大きくなり、セグメンテーション環境はより動的になります。その結果、セグメンテーションポリシーの変更は難しく、時間がかかります。さらに、仮想トポロジとACLを使用したセグメンテーションはどちらも「ヒューマンファクター」の発現に対して脆弱であり、この脆弱性はセグメンテーション要件がますます動的になります。場合によっては、これらの状況は一般に、従来のネットワークでのセグメンテーションの非実用性につながる可能性があります。SD-Accessネットワークは、セグメンテーションの問題を解決するためのより強力で柔軟なツールを提供します。 2つのレベルで実行できます。最初のレベルは、VRFのメカニズムを使用した仮想ネットワーク(仮想ネットワーク)へのセグメンテーションです。 2番目のレベルは、Cisco TrustSecテクノロジーを使用したグループ(スケーラブルグループ)へのセグメンテーションです。VRFベースのセグメンテーションは、構成が比較的静的な仮想ネットワークへの大まかな分離に最適です。たとえば、企業の従業員とビルのエンジニアリングサブシステム用の個別の仮想ネットワークにすることができます。別の例は、同じ企業グループに属する企業の個別のネットワークです。TrustSecベースのセグメンテーションは、ユーザーグループの構成とそれらの相互作用のルールが頻繁に変更される動的環境に非常に便利です。 TrustSecを使用すると、Cisco ISEサーバーでユーザーグループと相互作用ルールを一元的に設定できます。さらに、これらのルールはネットワーク上で自動的に配布され、SGTタグとSGACLタグに基づくアクセス制御リストによって実装されます。TrustSecは非常に高度な自動化を提供します。この技術は、動的な環境に最適であり、ユーザーを小さなグループに細分化するために使用できます。TrustSecテクノロジーは、幅広いシスコ機器シリーズに実装されており、SD-Accessファクトリとは独立して使用できます。しかし、これに加えて、TrustSecは工場に深く統合されており、SD-Accessネットワークの運用時に簡単に使用できる統合機能の1つです。さらに、SGTタグはVXLANヘッダーの一部として送信されるため、工場内の各中間デバイスでTrustSecテクノロジーをサポートしたり、SXPなどの追加のコントロールプレーンプロトコルを使用したりする必要はありません。工場の境界デバイスでのTrustSecの実装は十分であり、最初からすでに存在しています。したがって、SD-Accessは、TrustSecテクノロジーを工場の機能に統合することにより、セグメンテーションの問題に対するエレガントなソリューションを提供します。その結果、SD-Accessネットワークは以下を提供します。- 統合された使いやすい「ヒューマンファクター」によるISリスクとビジネスプロセスのダウンタイムを大幅に削減しますが、VRFおよびTrustSecテクノロジーに基づく非常に強力なセグメンテーションツール。

- 自動化によるセグメンテーションの人件費の大幅な最適化。

- 自動化によりセグメンテーションの実装を大幅に加速します。

4.6。 全体的で一貫性のある動的なポリシーをネットワーク全体に実装する方法は?

セキュリティポリシー、トラフィック処理、サービスの品質(QoS)など、ほぼすべての最新ネットワークにこれまたはそのポリシー実装があります。ポリシーの実装は非常に重要です。なぜなら、最終的には、ビジネスに必要なサービスと品質をトランスポート環境に提供するからです。従来のネットワークでは、ポリシーは複雑なネットワークインフラストラクチャ設定として実装されますが、実装と操作が困難です。SD-Accessネットワークは、DNAセンターのオーケストレーションと工場のプロパティを通じて、統一された一貫したポリシーを実装する可能性を提供します。さらに、このような機能は動的であるため、変化するビジネス要件への適応という点で便利です。4.6.1。セキュリティポリシー

例としてクラシックネットワークを使用してセキュリティポリシーを実装することを検討してください。アクセス制御-セキュリティポリシーの最も重要なコンポーネント-クラシックネットワークでは、多くの場合、決定の基準としてホストとサブネットのIPアドレスに依存しています。これは、特定のグループのメンバーシップを決定するために、ユーザーを識別するためのデータがIPパケットヘッダーにないためです。したがって、代わりにホストとサブネットのIPアドレスを使用する必要があります。IPアドレスに基づくポリシーは集中化されず、デバイス構成のネットワーク上で配布されます。数千行のACLが表示されます。ユーザーとデバイスはVLANごとにグループ化されます。サブネットは、いくつかの基準に従ってユーザーとデバイスをグループ化するために使用されます。仮想ネットワークトポロジは、トラフィックセグメンテーション用に作成されます。 IPアドレスは、セマンティックロードで単純にオーバーロードされます。その結果、ポリシーの実装に対するこのアプローチは、時間と労力の大きな支出に加えて、エラーの可能性の増加につながります。さらに、ポリシーを適用する基準としてIPアドレスを使用すると、ネットワークの柔軟性が失われます。アドレス指定との関係があるため、ポリシーの要件を考慮せずに、必要以上のサブネットとVLANを作成する必要があります。ネットワークに変更を加えることはより長く、より危険になり、操作、トラブルシューティングプロセスはより複雑になり、ユーザートラフィックをトンネリングする追加の方法を使用しないホストモビリティは、場所を変更するとサブネットの変更につながることが多いため実用的ではありませんIPアドレスに基づいたセキュリティポリシーの実装は、ネットワーク環境のダイナミクスが悪化するほど悪化します。そして、そのようなダイナミクスは通常多くあり、時間の経過とともに現代のネットワークではますます増えています。SD-Accessネットワークにより、ポリシーを適用するための基準として、IPアドレスではなく、SGT(Scalable Group Tag)グループを使用して単一の統合ポリシーを実装できます。この情報は、ネットワークファクトリのVXLANヘッダーにカプセル化されます。ユーザーは、Cisco Identity Services Engine(ISE)アクセス制御サーバーデータベースおよびActive Directoryに関して、SGTグループに動的かつ動的に割り当てることができます。SGTグループへの割り当ては、プロファイリングやポスチャなどの追加のコンテキストを考慮して行われます。その結果、SD-Accessネットワークは、IPアドレスに関係なく、ネットワーク全体で一貫した一貫した動的なポリシーを提供します。4.6.2。サービス品質(QoS)ポリシー

近代的な企業ネットワークのQuality of Service(QoS)ポリシーは、DiffServモデルのフレームワーク内で原則として実装されます。このモデルには、DiffServドメイン境界でのアプリケーショントラフィックの分類とラベリングが含まれ、マーキングに基づいてドメイン内でさらに差別化されたサービスが使用されます。従来のネットワーク環境でのQoSポリシーの全面的な実装は非常に複雑です。主な理由には、少なくとも以下が含まれます。- QoS機能の構成とデバッグの複雑さ。

- QoSポリシーの実装を変更する難しさ。

- QoS機能の不一致、およびネットワークを形成する機器での設定方法の(場合によっては)顕著な違い。

- - (, ) (, NBAR2, DPI, DNS-AS, ).

この記事の執筆時点で、シスコはDNA CenterインターフェイスでのQoSポリシー作成機能に取り組んでいます。その結果、ネットワークサイトを選択し、工場のデバイスにQoSポリシーを実装(プッシュ)することが可能になります。集中オーケストレーションと自動化されたQoSの実装は、構成の複雑さとポリシーの更新の問題を解決するように設計されています。工場のスイッチで単一のハードウェアベース(UADP集積回路など)を使用し、工場のスイッチとルーターでIOS-XEソフトウェアを統合すると、QoS実装の一貫性が大幅に向上します。最後に、ファクトリの要素ベースは、従来の方法に加えて、NBAR2アプリケーション分類メカニズムをサポートしています。したがって、SD-Accessネットワークは、企業環境でのQoSポリシーの効果的な集中型実装のためのツールを提供します。4.6.3。トラフィック処理ポリシー

企業ネットワークでは、たとえば、特定のトラフィックエンジニアリングルートを選択し、必要なトラフィックをミラーリングするために、トラフィック処理ポリシーを適用する必要もあります。従来のネットワーク環境では、これらのポリシーは、ポリシーベースルーティング(PBR)、MPLSトラフィックエンジニアリング(MPLS TE)、適切なSPANメソッドなどの静的および動的ツールを使用して実装できます。SD-Accessネットワークは、DNAセンターと工場で実装された、統合されたはるかに簡単な実装および使用のパスプリファレンスおよびトラフィックコピーコントラクト機能を提供します。4.7。 ? ?

ビジネスの観点から、ネットワークは、ビジネスプロセスの最適な運用に必要かつ十分なレベルのアクセシビリティとサービス品質を提供する必要があります。この問題の解決策は、理想的には予防的であり、インシデントが発生する前であっても予測する必要があります。実際には、古典的なネットワークでは、これはまれです。シスコの調査によると、調査対象の企業の85%がプロアクティブなアプローチではなく、リアクティブなアプローチを採用しています。管理者は、ネットワークデバイスから送信され、さまざまなツールを使用してさまざまな方法で処理される大量の異種データに圧倒されますが、このデータは特定のアクションガイドラインを提供しません。ネットワークの全体像を把握することは難しく、問題の根本を特定することは困難です。その結果、事後対応型のトラブルシューティングでさえ、常に迅速に行われるとは限らず、ビジネスにますます慣れなくなります。SD-Accessネットワークは、DNAセンター機能を使用してこの問題の解決策を提供します。企業ネットワークの全体像を提供し、ネットワーク、ユーザー、およびアプリケーションに関連するインシデントに関する洞察を提供します。これらの調査結果は、インシデントの原因に対処するための具体的な手順を実行するのに役立ちます。DNA Centerは、ネットワークの傾向も分析し、その影響の予測を提供します。この情報は、インシデントを解決するための事後対処的なアプローチではなく、予防的なアプローチの実装に役立ちます。さらに、DNA Centerはネットワークインフラストラクチャエレメントからストリーミングテレメトリを受信し、管理者に数秒単位の正確なネットワークイベントに関する情報を提供します。その結果、SD-Accessネットワークは以下を提供します。5.

Cisco Software-Defined Access(SD-Access)Factoryは、エンタープライズネットワークを構築するための新しいアプローチであり、従来のキャンパスネットワークを大きく改善します。重要な点として、この手順は、コマンドラインインターフェイスを備えたコンピューターからグラフィカルユーザーインターフェイスを備えたコンピューターへの移行と比較できます。工場は、設計、実装、企業ネットワークの運用、ポリシーの実装、およびトラブルシューティングの分野で強力な新しい機会をITサービスに提供します。これらの機能により、ITはビジネス要件を迅速かつ効率的に満たすことができます。日常業務を最小限に抑え、雇用主にとってより価値のあるより戦略的で重要なタスクにより多くの時間を費やす機会があり、労働市場で競争上の優位性を与えます。一方、ビジネスは、イニシアチブの実装速度とネットワークに基づくタスクのソリューションにおいて大きな利点を受け取ります。最終的に、占有市場シェアの拡大、収益の増加に役立ちます。また、Cisco SD-Accessは、「ヒューマンファクター」に関連するビジネスプロセス障害のリスクを大幅に削減し、情報環境の根本的に新しいレベルのセキュリティを提供します。参照資料