今日、わずか数時間で、20世紀全体よりも多くのマルウェアが作成されます。 目標は変化し、技術はより複雑になり、攻撃ベクトルの数は増加し、攻撃を実行するためのツールはより個別になり、特定の目標のために作成されています。 攻撃者は、戦略を調整して最大限の効果を得るために、犠牲者を慎重に調査します。

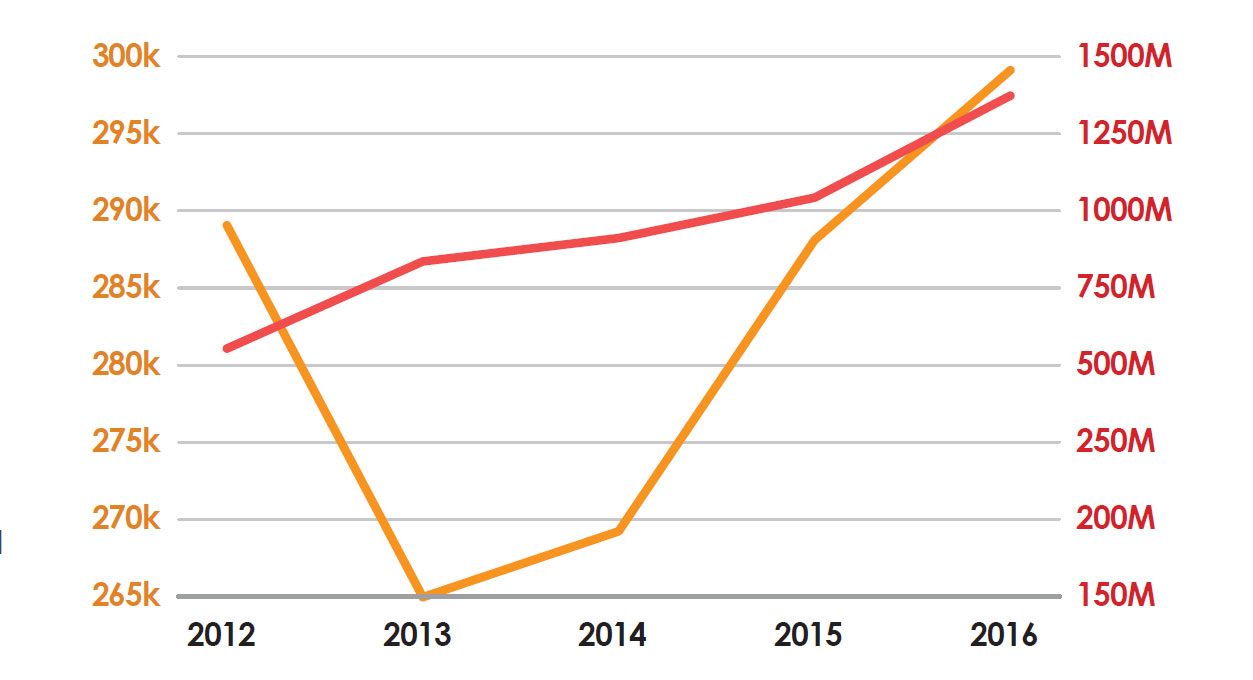

サイバー攻撃の有効性、効率性、および収益性は、数字によって常に確認されています。2017年には、平均で毎日最大285,000の新しいサンプルが検出されました。

PandaLabs Antivirus Labは

年次報告書を作成し、

2018年の予測を発表しました 。

はじめに

ルイ・コロンズ

PandaLabs Antivirus Labのテクニカルディレクター 会社の中心で

会社の中心で情報セキュリティソリューションを開発している会社では、ウイルス対策ラボは彼女の頭脳です。 ここから、脅威の研究活動とサイバー防御技術が調整されます。

私たちは、お客様の安全に対する責任の全責任を担います。 それらの1つが感染している場合、私たちにとっては失敗になります。 幸いなことに、PandaLabsが分析したマルウェアインシデントの数はゼロになる傾向があります。

本当に良い仕事をしていると評価する1つの方法は、独立したテストラボでソリューションを分析および評価することです。 今日、最も徹底的な研究はもちろん、

AV-Comparativesのリアルタイムセキュリティソリューション(Real World Test)の

テストの一環として実施されています。 このテストは、脅威を検出するための最高の評価を与え、当社のソリューションに授与されました:

その秘密は何ですか?

その秘密は何ですか?このレポートの最後の章では、このことについてさらに詳しく説明しますが、一般的に、秘密はマルウェアを「忘れる」ことです。 マルウェアとの戦いに焦点を合わせると、戦いは始まる前に失われます。

Machine Learningテクノロジーを使用してユーザーを保護するということは、PandaLabsの技術者が攻撃そのものを調査するための時間とリソースを大幅に増やすことを意味します。

そして、これは攻撃者にとって非常に悪いニュースです。 弊社のThreat Huntingチームは、一見、どれだけ無害に見えるかもしれませんが、異常な行動パターンを分析および追跡しています。 その結果、膨大な数の新しい攻撃を検出することができました。そのうちのいくつかについては、このレポートで説明します。

最先端のテクノロジーとマネージドサービスの組み合わせにより、アクティブなプロセスを100%分類し、実行中に何が起こるかを明確に知ることができます。 無制限の可視性と絶対的な制御により、脅威の影響度がゼロになります。

攻撃の進化

企業や銀行では、これまでにないほど強盗の事例がありましたが、現在では攻撃者が被害者から数千キロ離れた場所にいて、物理的に彼女に近づくことはありません。

実際、攻撃されたデバイスは、サイバー犯罪者にとって関心のあるデータやリソースにアクセスできない場合があります。そのようなデバイスは、攻撃の開始点としてしか使用できないためです。

関心のあるデータまたは無効にするシステムが見つかるまで、企業ネットワークで水平プロモーションを使用します。

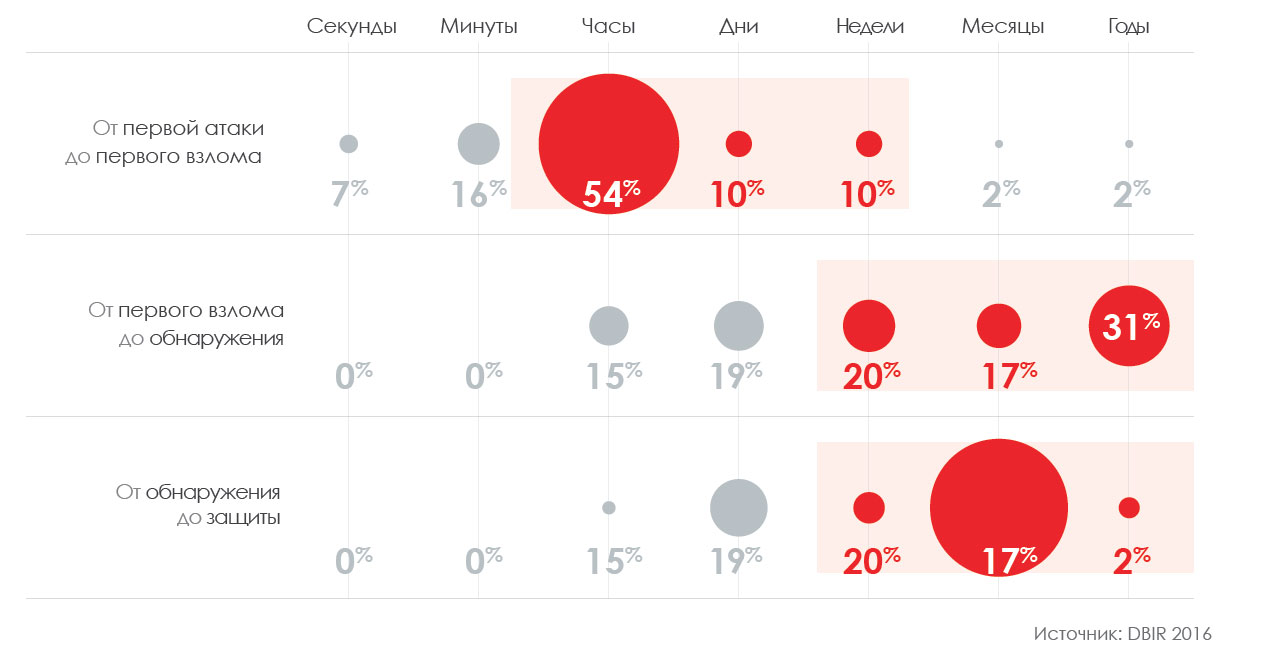

したがって、マルウェア保護および隠蔽システムに侵入するためのこれらの新しい手法により、企業ネットワークでは脅威が長期間検出されなくなります。

今

今サイバー犯罪は魅力的で収益性の高いビジネスです。 攻撃者はより多くの(そしてより良い)デジタルリソースと金融リソースを使用しているため、ますます高度な攻撃を行うことができます。

テクノロジー、ブラックマーケット、オープンソースツールの幅広い可用性のおかげで、ほぼ全員が攻撃を仕掛けることができます。 その結果、効果的なポリシーとセキュリティ対策に取り組み始めるには、すべての企業が高度な攻撃の標的になる可能性があるという前提から進む必要があります。 あらゆる種類の現代的な脅威を検出、ブロック、および排除するメカニズムを使用すると、会社のお金と評判を保護できます。

これらの犯罪のほとんどすべてに経済的基盤があります。これはすべてお金のために行われます。 ハッカーは収益性の高い被害者に惹かれます。 このため、攻撃を複雑にし、目標を達成できないようにあらゆる対策を講じる必要があります。その結果、効果が低下します。

ほとんどの場合、攻撃が困難になり、攻撃者が最終目標に到達できない場合、攻撃者は別の被害者に移動しやすくなり、攻撃をより迅速かつ簡単に実行でき、「投資」に対する高いレベルの収益を得ることができます。

このような攻撃の複雑さを理解するために、企業のセキュリティ侵害の事例の62%でハッキング技術が使用されたとしましょう。 実際、

ハッカーがマルウェアを使用したのは

わずか51%でした 。 他のケースでは、ほとんどの企業が保護されていない他のツールを使用しました。

あなたの会社がサイバー攻撃の犠牲になった場合、どのような対策を講じるべきかを知るために専門家の情報を持っていることが非常に重要です。

また、攻撃がどこから始まったのか、どの手法が使用されたのか、どのような進歩がなされたのか、防御がどのように克服されたのかなどを知ることも役立ちます。

その他の動機付け要因ほとんどの攻撃は金銭的に動機付けられていますが、目標がまったく異なる攻撃の割合はまだわずかです。

2017年に、ウクライナの企業に対する

ペティア/ゴールデンアイの攻撃が確認されました。 動機は政治的であり、ウクライナ政府はロシア政府がこれらの攻撃の背後にいると公然と非難した。

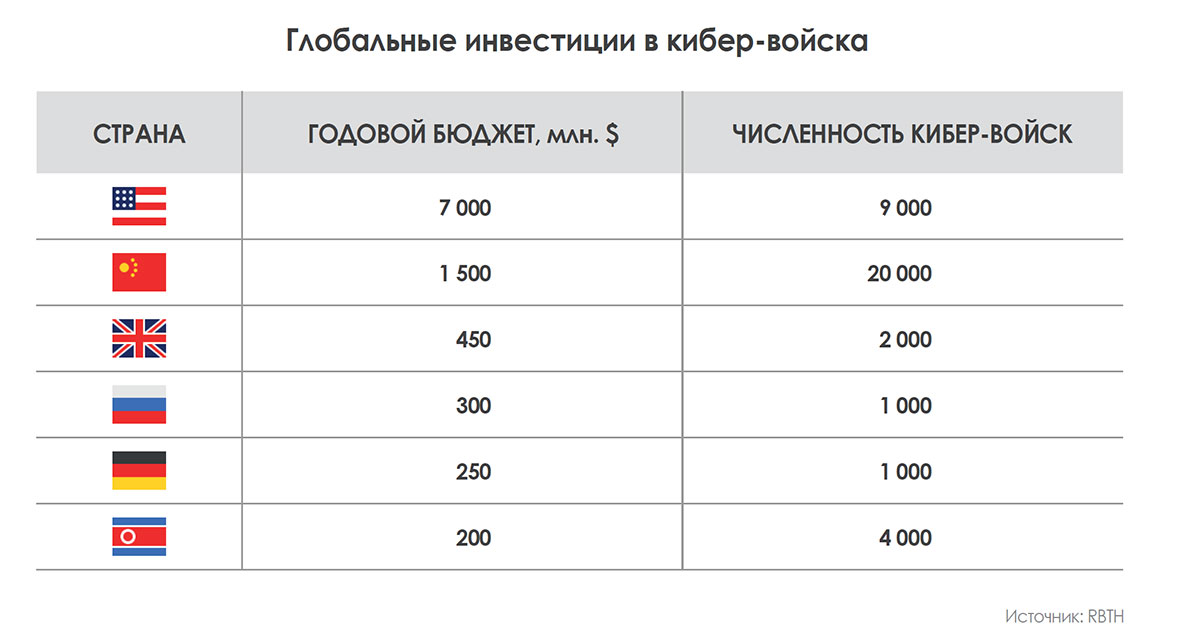

しかし、これは孤立したケースではありません。 私たちはサイバー軍拡競争の震源地にいます。国々は攻撃作戦のためだけでなく、外部の脅威に対する保護を強化する重要なイニシアチブとしてサイバー軍隊を作成しています。

たとえば、前米国大統領オバマ大統領が採用した情報セキュリティ計画では、2020年までに後継者に100,000人の新しいコンピューターセキュリティの専門家を準備するよう強制しています。 実際、2018年の目標は

、サイバーミッションフォースのために133チームを持つことです。

すべての国は、軍隊にサイバー軍を別の作戦部隊として含めることが優先事項であると考えています。 確かに、そのようなユニットは、多くの場合、自由に使えるかなり大きな予算を持っています。

トレンド

敵を知る新しい攻撃ベクトルは、より複雑な攻撃の作成に役立ちます。 サイバー犯罪者は、エクスプロイトを利用する新しいツールを作成しています。 状況を複雑にするために、彼らはもはや攻撃の成功のために人間の相互作用に依存していません。

このアプローチには、犠牲者の徹底的な調査、非常に特殊なセキュリティホールの悪用に対する武装した反応、および人間の介入を必要としないマルウェアの自動かつ迅速な拡散の使用が含まれます。

被害者のネットワークとそのセキュリティソリューションとリアルタイムでやり取りし、目標を達成するために環境に適応します。

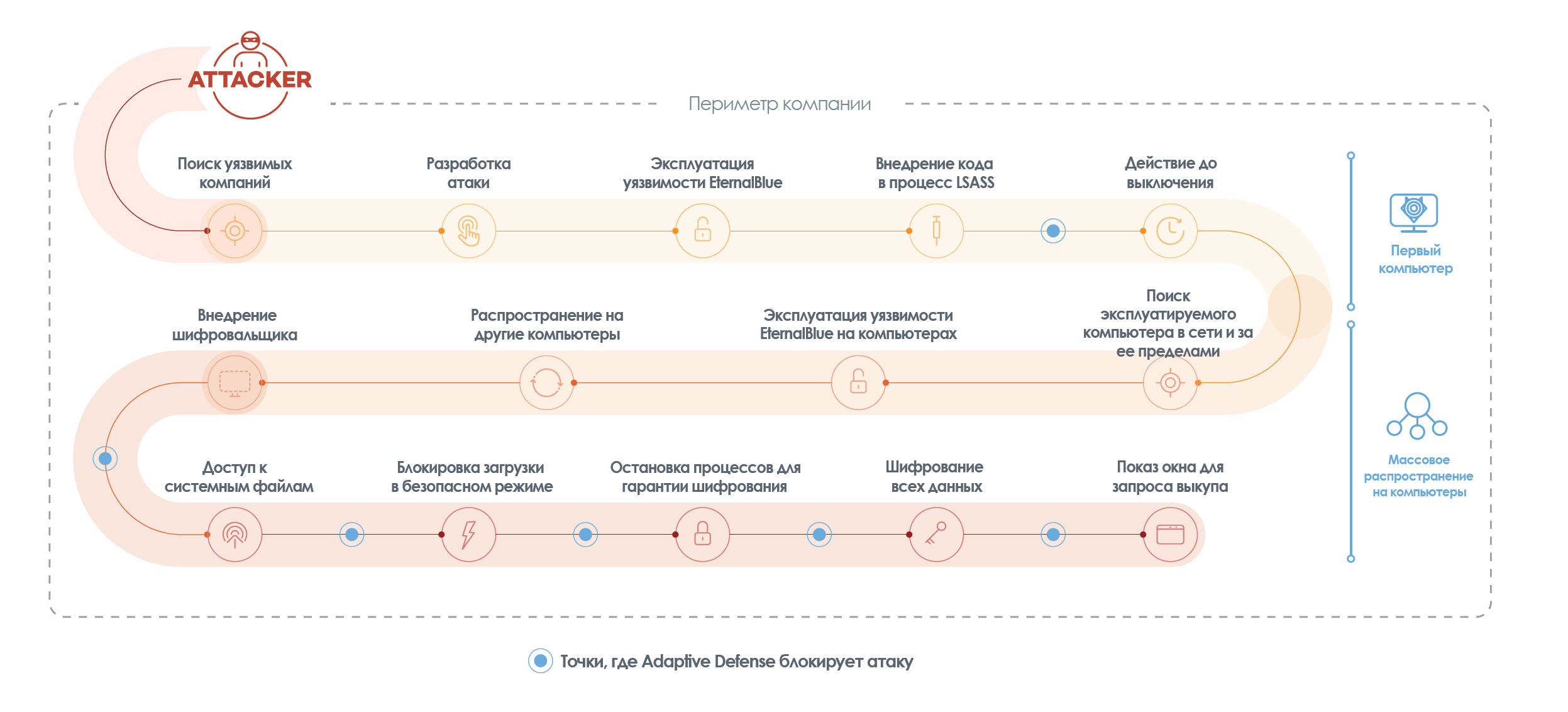

何を扱っているかを知ることが重要です。Panda Securityでは、サイバーキルチェーンを作成して、攻撃者の観点から物事を視覚化し、最初の段階から最終目標に到達するまでのさまざまな手順を明らかにしました。

このシーケンスは、攻撃のライフサイクルのあらゆる段階で脅威を検出してブロックすることにより、企業がどのように防御を大幅に強化できるかを理解するための優れたツールです。

サイバーキルチェーンは、ハッカーが成功するにはチェーンのこれらすべての段階を経なければならないが、私たちがする必要があるのは、あらゆる段階で攻撃を「ただ」止めることだけであることを示しています。

この

ドキュメントでは、各セクションの詳細な説明を提供します。

ビデオもご覧ください。

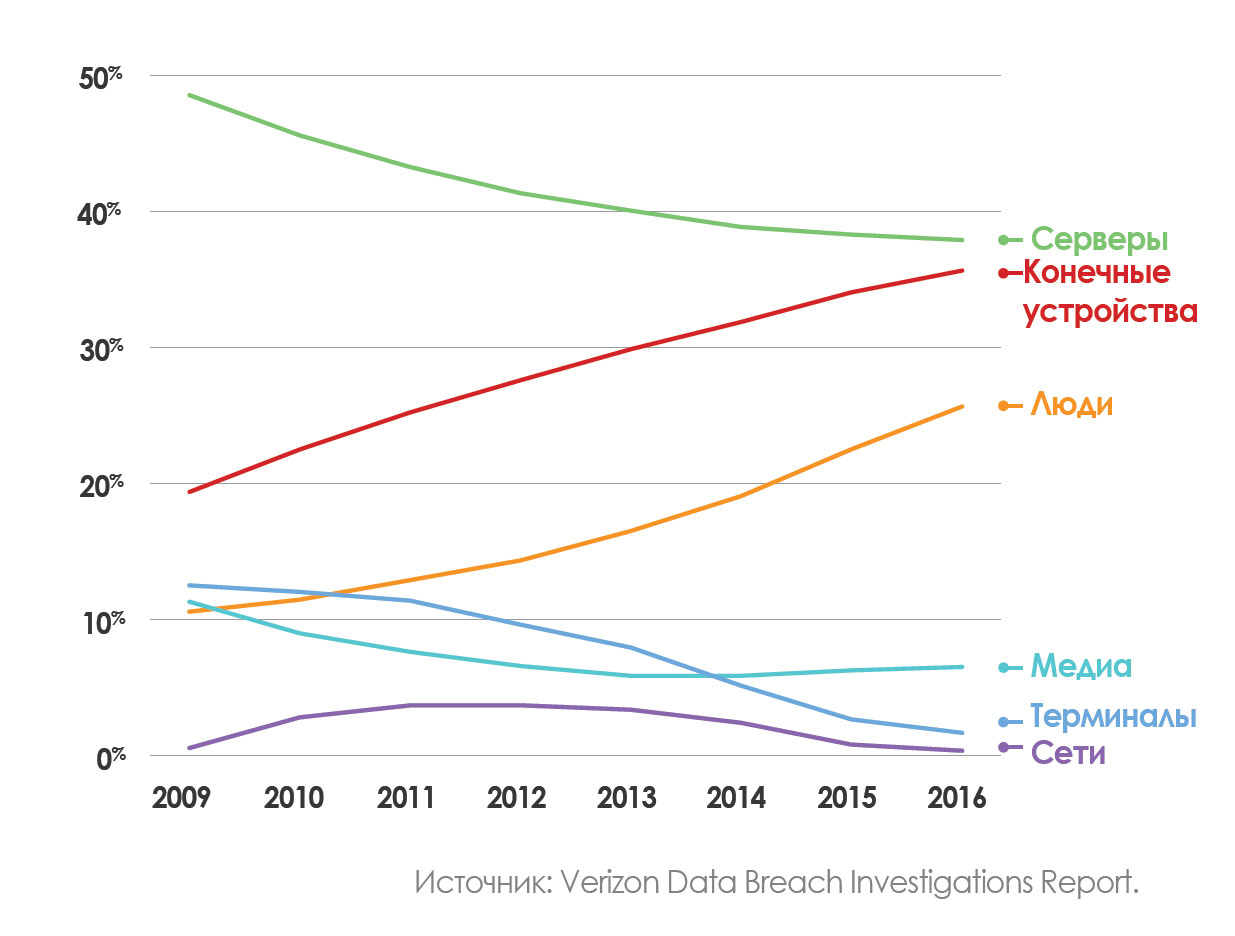

目標はエンドデバイスです言及する価値のある重要なポイントの1つは、攻撃について話すときです。 多くの場合、セキュリティソリューションプロバイダーは、ネットワークの境界、物事のインターネット、および保護が必要な他のベクトルについて多くの時間を費やしますが、最も重要なことは、見落とされがちなことです:エンドデバイス自体。

なぜこれがそんなに重要なのですか? 攻撃者がエンドデバイスに到達できない場合、他のターゲットにアクセスしたり、情報を抽出したり、ネットワークデータを収集したり、新しい攻撃を仕掛けたりすることはできません。 この傾向は、次のグラフに明確に示されています(目標に応じたセキュリティインシデントの割合)。

それにもかかわらず、企業のセキュリティ予算のかなりの資金は、ネットワークの境界を保護するために割り当てられ、重要な部分であるエンドデバイスを無視しています。

これは無知や過失によるものではありません。 過去には、ネットワークの境界に焦点を当てることは本当に理にかなっていました。 企業ネットワーク内では、エンドデバイスはほとんど安全であったため、優先順位は、境界を克服するはずの外部攻撃からの保護にシフトされました。

今日、状況は劇的に変化しました。境界はぼやけており、どの企業でもモビリティが標準になり、企業ネットワークはより大きな影響を受けています。

攻撃者は、個々のコンピューターに目を向けることがよくあります。少なくとも1つにアクセスできれば、発見される前に後続のアクションを実行できる可能性が非常に高くなります。

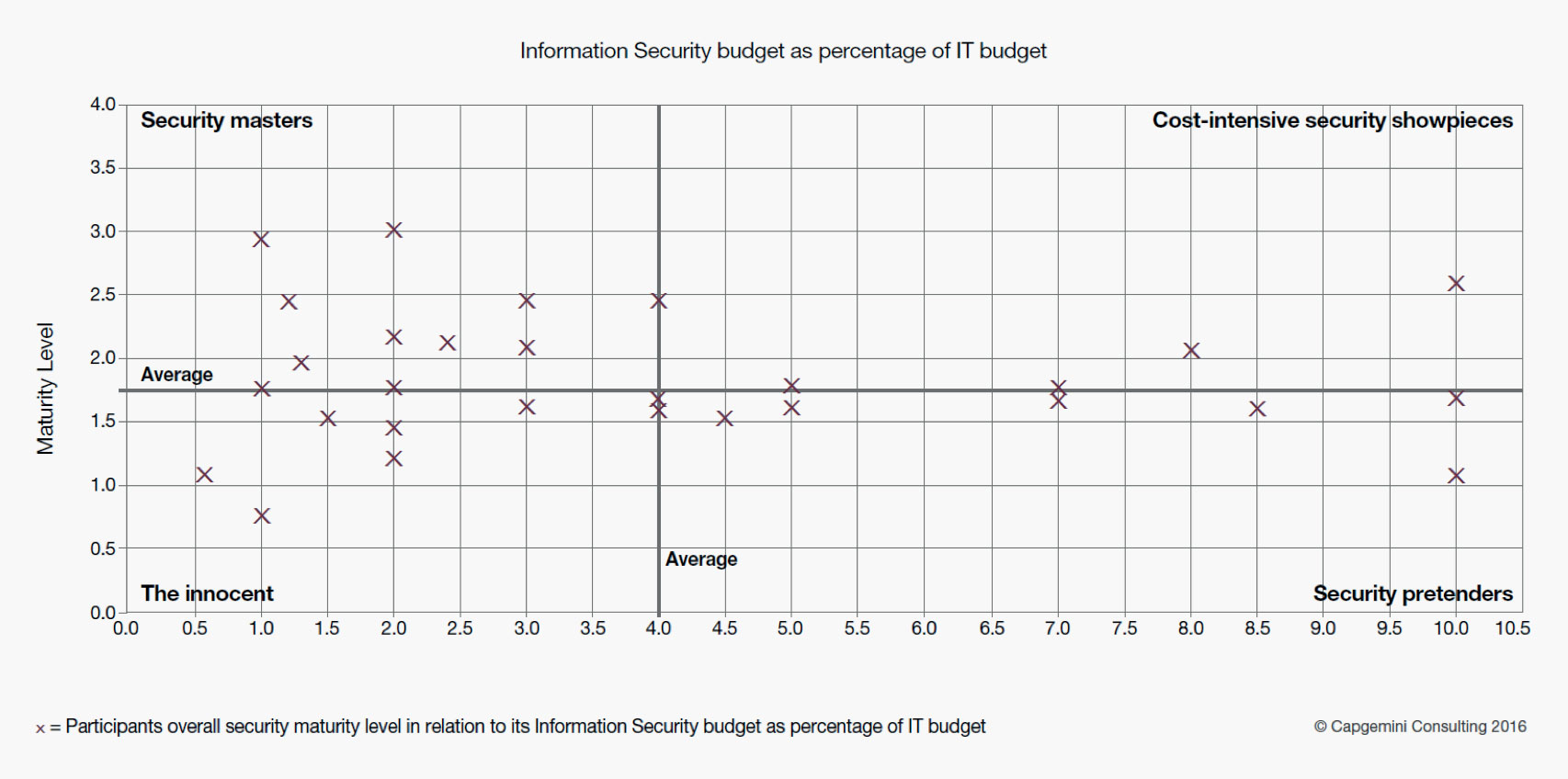

したがって、優先順位の設定、つまり 投資を増やす必要性についてではなく、どこに投資するかについてです。 これはCapgeminiの調査で実証されており、セキュリティ投資のレベルと企業資産の実際の保護レベルを比較しました。

フィギュア

攻撃の専門化の最も明らかな結果の1つは、マルウェアの指数関数的な増加です。 Verizonによると、暗号作成者が関与する攻撃の数のみがほぼ50%増加しています。

これは、攻撃の数が増えたという事実だけではありません(これも事実です)。 主に、サイバー犯罪者が使用する技術の範囲を拡大することに依存しています。

10年以上前に、この傾向を説明する記事を公開しました。 レトロスペクティブ分析では、2002年に最も一般的な10の脅威がすべての感染の40%を引き起こし、2006年にはこの数値が10%に低下したことがわかりました。

2017年の状況は?なぜなら すべての決定がクラウドと相互作用し、この傾向がより顕著になったかどうかを分析するためのすべてのデータがあります。

指標を計算するために、2017年1月1日までに見たことのない悪意のあるプログラム(PEファイル)をすべて結び付けました。 2017年9月20日の時点で、15 107 232個のさまざまな悪意のあるファイルを受け取りました。 そして、これらは私たちが以前に会ったことのないものだけです。 作成された悪意のあるプログラムの総数ははるかに多くなります。ここでは、すべての種類のファイル(スクリプト、ドキュメントなど)、および作成されたばかりであるがお客様に感染しようとしたことのないファイルを追加する必要があるためです。 実際の数は、約75,285,000の新しいマルウェアサンプルです。

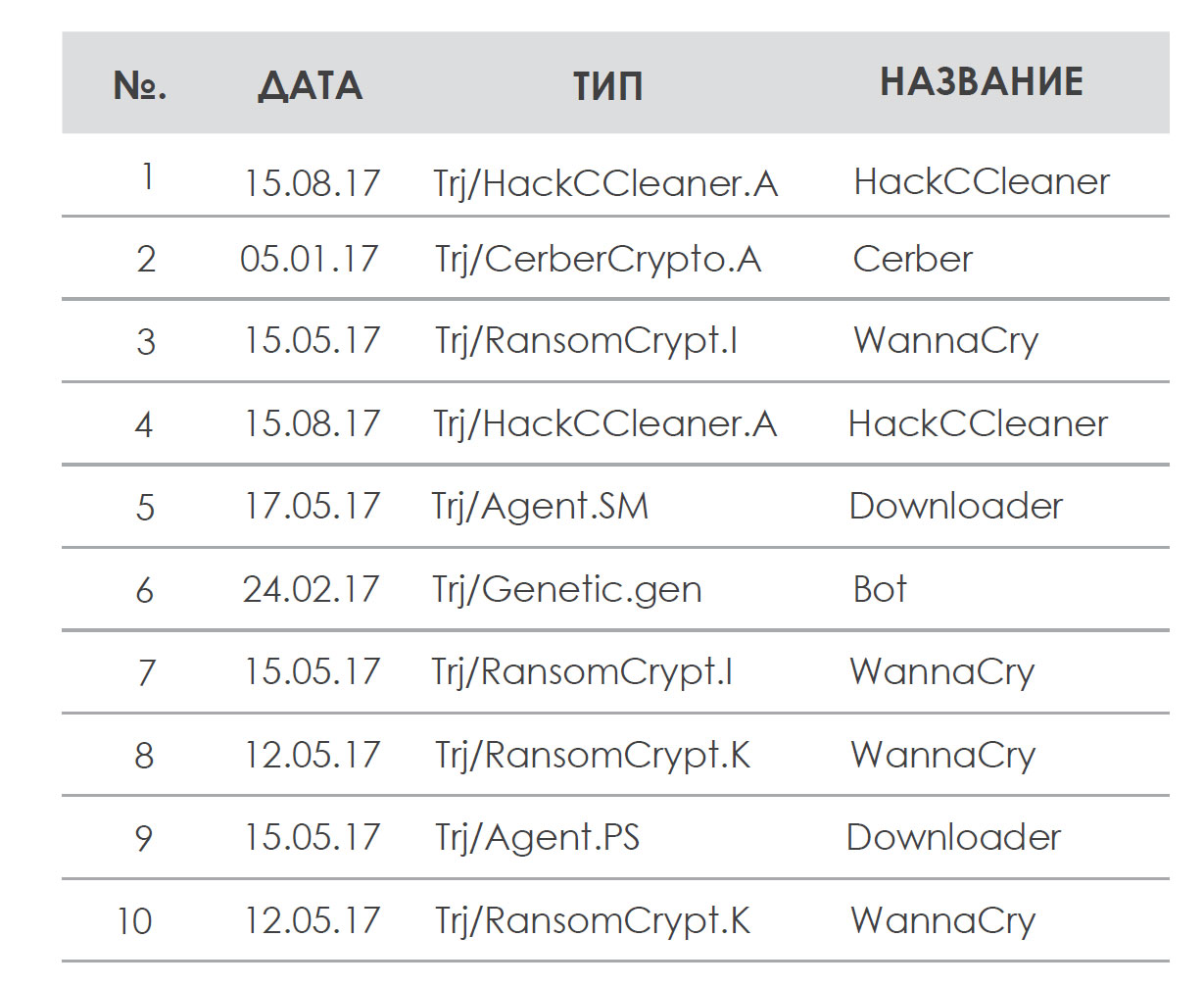

以下は、当社のクラウドで最も頻繁に取り上げられているマルウェアの10個のサンプルです。

この「トップ10」には、2017年に発生した最も深刻なケースに関連するファイルが表示されるのは当然です。たとえば、WannaCry(3、7、9、10箇所)とCCleanerの「バックドア」バージョン(1、4箇所)です。 残りはダウンローダー(すべての種類のマルウェアをインストールするための媒介として使用されるトロイの木馬)とボットです。

15個の107 232個のマルウェアサンプルすべてのうち、一度だけ見たものはいくつですか? 99.10%、つまり 14 972 010サンプル。

反対側の数字を見ると、脅威の総数のうちごく一部しか広がっていないことがわかります。

合計989個の悪意のあるファイルが1000台を超えるコンピューターに存在していることがわかりました。 わずか0.01%。

これにより、すでにわかっていることを確認できます。いくつかの例外(WannaCryやHackCCleanerなど)を除き、ほとんどのマルウェアは新しい感染ごとに変化するため、各サンプルの分布は非常に限られています。

それらを家族またはタイプ別にグループ化すると、ランサムウェアが顕著に区別されることは驚くことではありません。 これは、最も収益性の高いタイプの攻撃の1つであるため、最も人気があります(毎年、この人気が高まるだけです)。

いずれにせよ、私たちが直面している感染リスクを知りたい場合、新しいマルウェアサンプルの総数は、それらに遭遇する頻度とは対照的に、それほど重要ではありません。 この指標を計算するために、悪意のある攻撃、ファイルレス攻撃、または完全に正当なシステムツールを使用する攻撃を含む、シグネチャまたはヒューリスティックによって検出されないマルウェアに感染する試みのみを測定しました(これは企業環境で一般的になりつつあり、 6月にGoldeneye / Petyaの場合に見たように)。

測定には、コンテキストインテリジェンスと呼ばれるものを構成する多くの独自のテクノロジによって収集されたデータを使用しました。 悪意のある動作のパターンを識別し、既知および未知の脅威に対する高度なサイバー防御アクションを生成するのに役立ちます。

次に、取得した攻撃のデータの分析を開始しました。

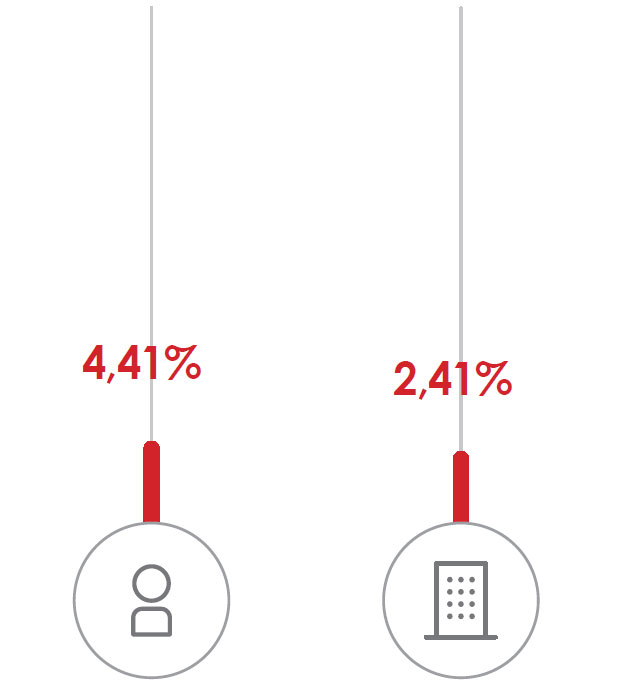

私たち全員が同じ保護具を持っているわけではありません、なぜなら 自宅のPCや中小企業のコンピューターは基本的な保護レベル(リスクが高い)を持っている可能性が高く、中規模および大企業はデータを保護するためにより多くのリソースを割り当てています。

このレポートでは、すべての保護レベルを通過し、検出されず、コンピューターが侵害される直前の最後の瞬間に停止した攻撃のみを考慮します。 より多くの資金をセキュリティに割り当てる企業は、そのような攻撃を少なくする必要があります-実際、この統計は確認しています。 ホームユーザーと中小企業の間でのこのような攻撃の割合は4.41%に達しますが、中規模および大規模企業ではこの数値は2.41%に低下します。

このデータは会社を「改s」する可能性がありますが、ごまかさないでください。会社を傷つけるために、攻撃者は企業ネットワーク上のすべてのコンピューターを攻撃する必要はありません。 実際、少数のコンピューターを攻撃して検出されず、検出のリスクを最小限に抑え、目標を達成します。

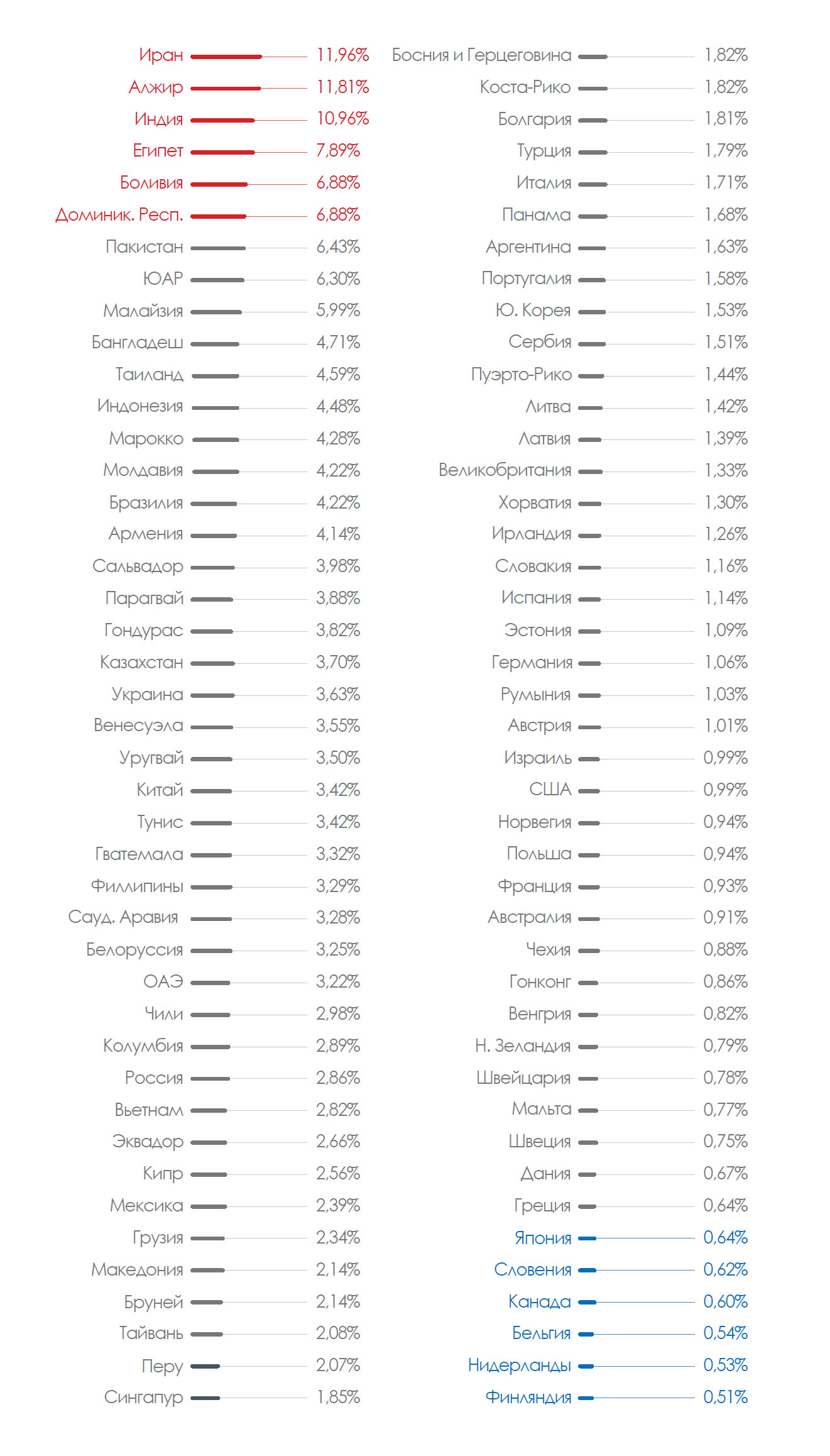

攻撃の地理的分布。各国で攻撃された車の割合を計算しました。割合が高いほど、この国でコンピューターを使用したときに新しい脅威の被害者になる可能性が高くなります。

2017年の様子

2017年の最大の攻撃を追跡することは、ジェットコースターの乗り物に少し似ています。これらのセクションを通過するまで、前にあるものを見ることができず、あなたがどれだけ高く上がるか、どれだけ落ちるかわかりません。 しかし、この不確実性にもかかわらず、1つ確かなことがあります。このようなものを見たことがないため、簡単に忘れることはできません。

Equifax、CCleaner、Sabre、WPA2、Vault7、CIA、KRACK、NSA、Election Hacking ...これらは、以下で分析するほんの一部です。 それらは、大量感染、データ盗難、ランサムウェアによる攻撃、ハッキングされたアプリケーション、サイバー戦争、大企業に対する標的型攻撃、および数十億のデバイスに影響を及ぼす脆弱性の原因です。

しかし、影響の程度と引き起こされたダメージのレベルのために、他のものより際立った2つの攻撃があります:WannaCryとGoldenEye / Petya。

WannaCryは2017年5月に登場し、企業ネットワークに大混乱をもたらし、世界中に広がり、歴史上最も深刻な攻撃の1つになりました。 被害者の数と配信の速度の観点から、過去のより強力な攻撃(たとえば、BlasterまたはSQLSlammer)で見たにもかかわらず、以前の攻撃による被害は、配信のレベルに比べて二次的でした。 ただし、この場合、ネットワークワームの機能を備えた暗号化プログラムであるWannaCryは、感染した各コンピューター上のデータをブロックおよび暗号化しました。

PandaLabsのテクニカルディレクターであるLuis Corronsはウェビナーを実施し、発生したすべてを詳細に分析し、このタイプの他の攻撃から保護するために講じるべき対策を検討しました。

ここでウェビナーを聞くことができ

ます 。

Goldeneye / NotPetyaは、WannaCry地震の際のプッシュのように、2017年に2番目に目に見える攻撃でした。 被害者は当初、特定の地理的領域(ウクライナ)に限定されていましたが、世界60か国の企業が依然としてこの攻撃に苦しんでいました。

慎重に計画された攻撃は、ウクライナの企業の間で非常に人気のある経理アプリケーションMEDocを通じて実行されました。 攻撃者はこのプログラムの更新サーバーを侵害しました。その結果、MEDocプログラムがインストールされたすべてのコンピューターがこのマルウェアに自動的に感染する可能性がありました。

ファイルの暗号化に加えて、コンピューターでセッションが開始されたユーザーに管理者権限がある場合、マルウェアはハードドライブのメインブート領域(MBR)に移動しました。 最初はWannaCryスタイルの暗号化プログラムであるように見えましたが、慎重に分析した結果、ハッカーがファイルを回復する機能を実際に提供するつもりはないことが明らかになりました。 数日後、ウクライナ政府はロシアが攻撃に関与したと公然と非難した。

Louis Corronsは、この攻撃とその作者についても彼のウェビナーで話しまし

た 。

サイバー犯罪米国FBIが作成したFBIが発行したオンライン

犯罪レポートである

2016 Internet Crime Reportによると、サイバー犯罪による被害は24%増加して1に達しました。 30億ドル。 センターによると、米国からのIC3犠牲者によって報告された量についてのみ話していることに注意する必要があります。 したがって、米国だけでの本当の損害は、2016年にのみ90億米ドルに達する可能性があります。

攻撃を開始するための最も魅力的なエクスプロイトは、ゼロデイエクスプロイトとして知られています。 ソフトウェアは完全に更新されているにもかかわらず、ソフトウェアメーカーには知られていないため、ハッカーがユーザーを侵害する可能性があります。

2017年4月、Microsoft Wordの一部のバージョンに影響するゼロデイ脆弱性が発見され、少なくとも1月からハッカーによって使用されていたことが判明しました。 同じ月に、MicrosoftはOfficeユーザーに必要な更新プログラムをリリースしました。

RDPPatcherは、サイバー犯罪のプロ意識が高まっていることを示しています。 PandaLabsの研究所で発見されたこの

攻撃は、闇市場での「リース」のために被害者のコンピューターを準備しています。

サイバー犯罪者は検出を回避するために可能なすべてのことを行っていますが、これに対する最も効果的な方法はマルウェアを使用しないことです。 そのため、マルウェアを使用しない攻撃が非常に一般的になっています。 PandaLabsラボで発見された

ケースでは、コンピューターのハッカーは、導入されたオープンバックドアを残しました。その後、マルウェアをインストールせずにスティッキーキーオプションを使用せずにデバイスにアクセスしました。

2016年後半には、メディアで広く議論されたDDoS攻撃がいくつか見られましたが、2017年にはさらに多くのDDoS攻撃がありましたが、それほど強力ではありませんでした。 たとえば、ロイズ銀行の顧客は、サーバーに影響を与えたDDoS攻撃の結果、オンラインバンクへのアクセスに問題がありました。

イタリアの警察は、2017年1月に2人のイタリア市民(彼らは親族)によって組織され、機関、当局、企業、ビジネスマン、政治家をスパイする

Eye Pyramidと呼ばれるサイバースパイネットワークを開設しました。

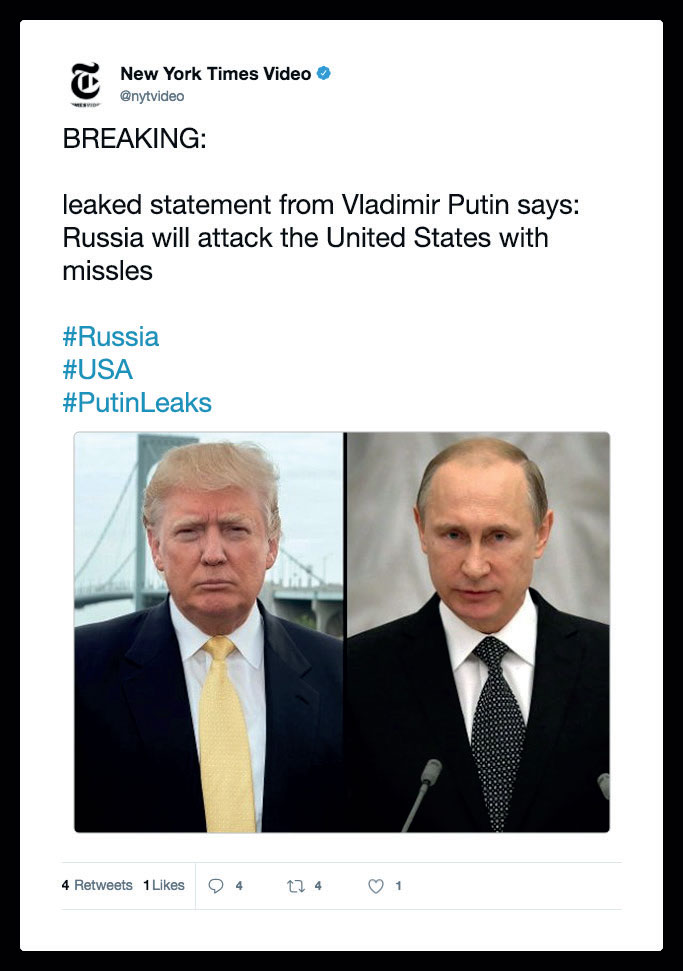

ソーシャルネットワークでのアカウントのハッキングが一般的になり、最も顕著なケースの1つは、ハッキングされたニューヨークタイムズの公式Twitterアカウントで1月に発生しました。 アカウントの制御を取り戻した後、ハッカーによって投稿されたツイートを削除しました。

以下は、ハッキングされたアカウントに投稿されたツイートの1つの例です。 ロシアは米国に対する攻撃を開始する予定であると述べています。

同じグループのハッカーが、NetflixやMarvelなどの他の企業のアカウントをハッキングしました。

「トルコ犯罪ファミリー」として知られるサイバー犯罪者のグループは、2億5千万人のユーザーが所有するiPhone、iPad、およびMacのデータ破壊を脅かす身代金を要求してAppleを脅迫しました。 Appleは恐mailに屈しませんでした。

企業データの盗難2017年には、データ盗難事件もニュースの見出しに登場しました。 おそらく、今年最も皮肉な話は、特にモバイルデバイスからデータを抽出するために電話をハッキングするサービスを提供するイスラエルの企業Cellebriteで起こったものです。 そのため、この会社はハッキングされ、その結果、クライアントデータベース、データベース、会社の製品に関する技術情報など、900 GBのデータが盗まれました。

ニューヨーク(米国)のブロンクスレバノン病院センターでのセキュリティインシデントの結果、少なくとも7,000人の医療記録が侵害されました。

攻撃者が関与していない別の種類のセキュリティインシデントはエラーまたは過失であり、その結果、確実に保護する必要のあるデータが公開されます。 これは、共和党が雇用したマーケティングキャンペーンにより、1億9,800万人の登録有権者(登録有権者のほぼすべて)のデータが誤って公開されたために発生しました。

ダウ・ジョーンズは、設定エラーの結果として、Amazonクラウドサービスを介して、200万人のユーザーのデータへのアクセスを誤って許可しました。 このデータでは、ユーザーの名前、メールアドレス、銀行カード番号を見つけることができます。

22人はAppleの顧客データの取引で中国で逮捕されました。 すべての証拠はインサイダーの事実を示した 一部の被拘禁者は、このデータにアクセスできるAppleパートナー企業で働いていました。

今年、HBOは複数のサイバー攻撃の犠牲になりました。 そのうちの1つでは、会社のサーバーがハッキングされ、その後、まだ表示されていない

エピソードのエピソードが多数の社内データとともに盗まれました。

InterContinental Hotels Group(IHG)は、顧客データを盗む攻撃の犠牲になりました。 同社は2月にこの攻撃による影響を受けたホテルは約12に過ぎないと述べたが、それ以降、それらに属する1000を超える施設のPOS端末が感染していることが判明した。 このグループには、Holiday Inn、Holiday Inn Express、InterContinental、Kimpton Hotels、Crowne Plazaなどのさまざまなホテルブランドが含まれます。

Sabre Corporationは、世界中の70を超える航空会社からの100,000のホテルとチケットのホテル予約を管理する北米企業です。 ハッカーは、この会社の予約システムの1つにアクセスするための登録データを受信し、その後、支払い情報と予約データが利用可能になりました。

この特定のシステムは、35,000のホテルおよびその他の一時的な居住地の個人および旅行代理店の部屋の予約を管理します。 攻撃の結果、2016年8月10日から2017年3月9日までの7か月間のデータが侵害されました。

セイバーへの攻撃の結果、フォーシーズンホテルズ&リゾーツ、トランプホテルズ、キンプトンホテルズ&レストラン、レッドライオンホテルズコーポレーション、ハードロックホテルズ、ロウズホテルズなど、多くのホテルチェーンが影響を受けました。

ラテンアメリカで人気のソーシャルネットワークであるTaringaは、ユーザー名、メールアドレス、MD5パスワードハッシュなど、2800万人以上のユーザーから情報を盗むセキュリティ侵害に見舞われました。

しかし、2017年の最大のセキュリティ侵害(および史上最悪のセキュリティ侵害)は

、信用報告の巨人である

Equifaxが侵害された少し後に発生する可能性がありました。 提供されるサービスの性質により、同社は社会保障番号を含む何百万人もの人々に関する非常に機密性の高い情報を持っています。

攻撃は、同社のサーバーの1つにあるApache Strutsの脆弱性を使用して実行されました。 脆弱性(およびそれを修正する対応する更新プログラム)は3月6日に公開されました。 数日後、ハッカーは会社のサーバーを攻撃しました。このサーバーは、この攻撃が発見された7月末までハッキングされた状態のままでした。 この期間中、約2億人が被害を受け、その70%は米国市民であり、残りは英国とカナダです。 その後、影響を受ける国のリストにアルゼンチン、ブラジル、ウルグアイ、ペルー、パラグアイ、エクアドル、チリが補充されました。

さらに悪いことに、会社の3人のトップマネージャーは、攻撃が発見されたときと、会社の株を180万ドルで売ることで一般に知られるようになったときを利用したことが判明しました。 同社のセキュリティサービスの責任者が解雇され、わずか1か月後、Equifax CEOのRichard Smithは2005年に辞任すると発表しました。

トロイの木馬Goldeneye / Petyaの後、Netsarangは攻撃に直面しました。その結果、5つのプログラム(Xmanager Enterprise 5.0、Xmanager 5.0、Xshell 5.0、Xftp 5.0およびXlpd 5.0)のバージョンのバックドアを介してファイルが導入されました。 彼は会社の有効なデジタル署名を持っていたため、あらゆるレベルでハッカーが会社に完全に侵入していました。 しかし、この会社の顧客の中には銀行やエネルギー会社があります。

2017年のソフトウェアのバックドアに関する最大のケースは、間違いなくCCleanerで発生しました。

200万人を超えるユーザーが、侵害されたバージョンのプログラムをインストールしています。 ハッキングされたソフトウェアはコマンドを待機しており、おそらく悪意のあるアクションを実行したことはありません。

しかし、シスコの研究者は、ハッカーがコンピューターを侵害したい企業のリストを持っていることを発見しました。 これらには、Samsung、Cisco、Sony、Intel、Microsoftなどの20の有名な大企業が含まれます。

これらの3つの攻撃は、背後に非常に専門的な組織があったことを示しており、一部の国の政府によって支援されたと考えることができます。 ちなみに、

NATOは 、GoldenEye / Petya攻撃も、いずれかの国の政府によってサポートされて

いると述べました。

暗号作成者

暗号作成者ランサムウェア攻撃の数はまだ増え続けており、企業がデータを返すために巨大な身代金を支払おうとする限り、これは継続します。

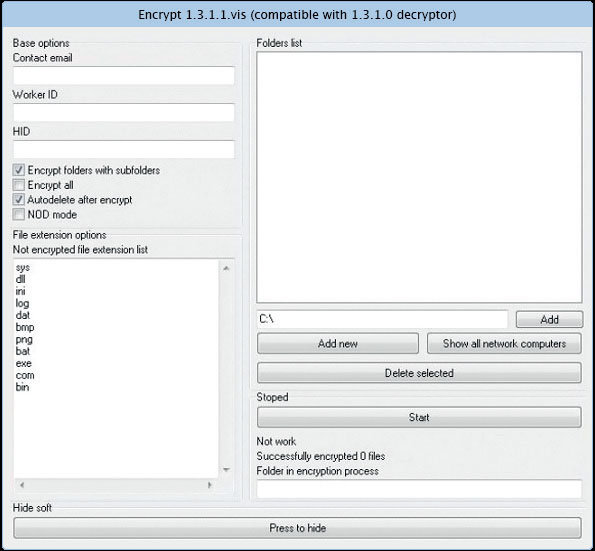

よく知られた暗号化ファミリ(Locky、Cerberなど)に加えて、このタイプの被害者向けの特別な、よりパーソナライズされたバージョンがあります。

それらの1つはPandaLabsラボで発見されました。WYSIWYEと呼ばれる独自の「ユーザーフレンドリー」インターフェイスを備えた暗号化プログラムで、サイバー犯罪者が攻撃を開始する前に攻撃を設定できます。

企業ネットワークに侵入する最も一般的で最も簡単な方法の1つは、Windowsのリモートデスクトップ(RDP)を介したブルートフォース攻撃を使用することです。 攻撃者はインターネットをスキャンして、この機能が有効になっているコンピューターを検索し、潜在的な被害者が見つかった後、正しいログイン情報を取得するまでブルートフォース攻撃を開始します。

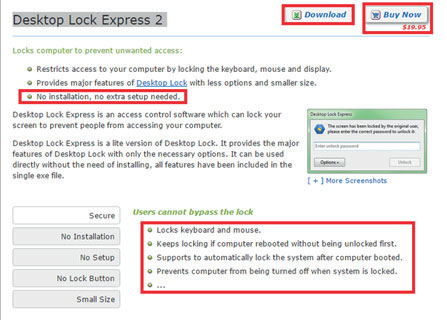

2017年には、このタイプの攻撃の例が数多く見られましたが、ハッカーは主にロシア出身であり、同様のパターンで行動していました.RDPを介してコンピューターにアクセスするとすぐに、ビットコインをマイニングするためのソフトウェアを(アドオンとして)インストールし、その後ファイルを暗号化しましたまたはコンピューターへのアクセスをブロックしました。

しかし、彼らはこのために常に悪意のあるプログラムを使用するとは限りません。 たとえば、分析したケースの1つでは、ハッカーは商用アプリケーション「Desktop Lock Express 2」を使用してコンピューターをロックしました。

暗号化攻撃の直接的な結果は明らかです。ファイルへのアクセスを失います。

ただし、デジタルの「誘kid」のケースはそれをはるかに超える可能性があります。 オーストリアのホテルの1つの例のように、サイバー犯罪者が電子ロックのソフトウェアをオフにした後、宿泊客が部屋に閉じ込められました。

1人の暗号作成者は、韓国のNayana Webホスティング会社が所有する153台のLinuxサーバー上のデータを暗号化しました。 ハッカーは、162万ドルの身代金を要求しました。 会社は犯罪者に同意し、金額を100万に減らし、3回の支払いで支払われました。

モノのインターネット(IoT)長年にわたって、モノのインターネット(IoT)デバイスに関連する危険性について多くの警告がありました。これは、主にこれらのデバイスの多くを作成するときに、開発者がセキュリティ問題に十分な注意を払わなかったという事実によるものです。

また、これらのデバイスはインターネットに接続されていないため、特定のリスクはありませんでしたが、インターネット接続オプションが実装された後、攻撃に対して脆弱になりました。

彼らはこれらの警告に注意を払い始めたようであり、米国では、民主党と共和党の上院議員が集まって、この状況を部分的に修正する法律を作成しました。

アイデアは、とりわけ、インターネットに接続するオプションを備えた製品のメーカーに更新可能にする(セキュリティホールを排除する)ように要求し、固定パスワードの使用を禁止し、既知のセキュリティホールを持つ製品の販売を防止することです。

スマートビル近年、多くの建物が変更されました。 たとえば、どこかで、家庭やオフィスでのエネルギー消費を制御するために

スマートメーターが導入されました。 消費者保護協会によって報告された電気料金のマイナスの可能性のある結果に加えて、そのようなデバイスの普及に関連するあまり知られていないセキュリティ問題があります。

ドイツのハンブルグで開催された最近のカオスコミュニケーション会議で研究者のネタネルルービンが説明したように、これらのスマートメーターはさまざまなレベルで脅威をもたらします。 第一に 家庭やオフィスでのエネルギー消費に関連するすべてのデータを記録し、それらをユーティリティに送信します。そのようなデバイスを制御できた攻撃者は、この情報を見て、犯罪目的に使用できます。

たとえば、彼は、建物を奪うために消費が最小限になる(つまり、建物が空になる)ことを確認できます。 すべての電化製品がネットワーク上にマークを残していることを考えると、彼はこの情報を使用して、盗まれる可能性のある貴重な電化製品を検出することさえできます。

スマートテレビさらに一般的なデバイスはスマートテレビです。 それらのいくつかは、長所と短所を持つAndroidオペレーティングシステムを実行しています。 これについては、彼の親relativeのテレビが攻撃された後、米国のIT開発者であるDarren CotonがTwitterで書いています。 Cotonが説明したように、これらすべては、被害者がサードパーティのサイトからインターネットで映画を見るためのアプリケーションをインストールした後に起こりました。

このテレビは2014年にリリースされたLGのモデルであり、TV向けAndroidの特別バージョンであるGoogle TVで動作しました。 デバイスが感染すると、マルウェアは画面のロックを解除するために500ドルの身代金を要求しました。 さらに、この要件は、米国司法省からの通知という形で満たされました。

さらに、この領域で何が起こっているかを示す可能性のある他の多くの危険な攻撃があります。 2月、情報セキュリティに関する欧州放送連合セミナーで、セキュリティの専門家であるRafael Scheelは、彼が作成したエクスプロイトを紹介しました。 ハッカーがTDT信号を介して攻撃を開始するだけで、スマートテレビをリモートで制御できるようになります。

スマートシティオーストラリアでは、信号機と交差点に設置された55台のカメラが、下請け業者がコンピューターを接続先のネットワークに接続した後にハッキングされました。

4月7日、ダラス(米国テキサス州)で、緊急警報の156サイレンが23:40に同時にオンになりました。当局は約40分後にそれらをオフにできましたが、それは警告システム全体をオフにした後のみです。攻撃の責任者はまだ不明です。自動車産業自動車、特にマツダに影響を及ぼす新しい脆弱性が報告されています。ただし、以前の場合とは異なり、車のITシステムを侵害するために、ハッカーはエンジンが特定のモードにあるときにUSBデバイスを挿入する必要があります。車や他の車がインターネットに接続できるため、攻撃を受ける可能性があるのも不思議ではありません。この分野には他の目標があります。たとえば、洗車。ラスベガス(米国)で開催されたBlack Hatカンファレンスで、研究者のBilly RiosとJonathan Buttsは、インターネットに接続された自動洗車機に侵入する方法を示しました。彼らは、車と乗客を物理的に攻撃できるような方法でシステムをハッキングしました。また、自動車部門から:セグウェイはリモートからハッキングされる可能性があり、その結果、ハッカーはリモートでそれらを制御できます。IOActiveの研究者Thomas Kilbrideは、さまざまな脆弱性とセキュリティインシデントを明らかにしました。実際、Segwaysは適用された更新をチェックしないため、ハッカーが必要とするすべてのことを行う悪意のあるファームウェアで誰でもいつでもデバイスを更新できます。重要インフラオランダの研究者Willem Westerhofは、太陽光パネルで使用される変圧器を分析して、直流を交流に変換し、この分野の大手企業であるSMA Solar Technologiesのネットワークに供給しました。合計で、彼はハッカーがネットワークに供給される電力量を制御することを可能にする21の脆弱性を明らかにしました。このような脆弱性は、インターネットを介してリモートで悪用される可能性があります。これらのインストールをハッキングした攻撃者は、大きな損害を与える可能性があります。詳細についてはこちらをご覧ください。ヘルスケアネットワークのハッキングは、もちろん、多くの人々の生活に影響を与える可能性がある非常に深刻な犯罪ですが、ハッカーが病院のペースメーカーや医療機器を制御し、最悪の場合は遠隔地で人を殺すことになる潜在的な危険からはほど遠いですレポートに示すように。米国保健福祉省(FDA)食品医薬品局は、約50万人の患者が医師を訪れて、さまざまなアボットペースメーカーモデルのファームウェアを更新するよう警告しています。 モバイル機器モバイルデバイス専用に設計された悪意のあるソフトウェアは、PC用に設計されたマルウェアより劣っていますが、基本的な動作は同じです。サイバー犯罪者に優れた結果をもたらす暗号作成者の人気は、モバイルデバイスへの注力によっても確認されています。モバイルデバイスへの 脅威Androidに対する新しい脅威であるChargerは、モバイルデバイス用のマルウェアの開発方法の良い例です。充電器は連絡先情報とSMSメッセージを盗み、端末をブロックし、30分ごとに闇市場であなたの情報の一部を売ると脅迫する身代金を要求します。買戻し額は0.2ビットコインです。

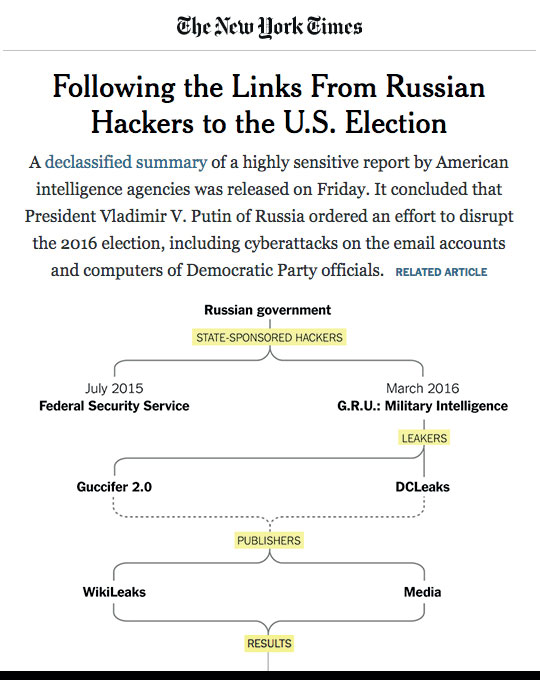

モバイル機器モバイルデバイス専用に設計された悪意のあるソフトウェアは、PC用に設計されたマルウェアより劣っていますが、基本的な動作は同じです。サイバー犯罪者に優れた結果をもたらす暗号作成者の人気は、モバイルデバイスへの注力によっても確認されています。モバイルデバイスへの 脅威Androidに対する新しい脅威であるChargerは、モバイルデバイス用のマルウェアの開発方法の良い例です。充電器は連絡先情報とSMSメッセージを盗み、端末をブロックし、30分ごとに闇市場であなたの情報の一部を売ると脅迫する身代金を要求します。買戻し額は0.2ビットコインです。 大企業はこの問題を心配しており、最も深刻なゼロデイ脆弱性(以前は検出されていなかった)を見つけた人の報酬を増やすGoogle Project Zero Contestなどのイニシアチブにつながります。第一位の保険料は50,000から200,000米ドルに増加し、第二位は30,000から150,000米ドルに増加しました。脆弱性Broadcom Wi-Fi HardMAC SoCチップのファームウェアの脆弱性(CVE-2017-6975)により、AppleはiOSアップデート(10.3.1)の緊急リリースを余儀なくされました。この脆弱性は、あなたがのWi-Fiに再接続したときに、発生するアップル製品だけでなく、影響を与え、だけでなく、2017年4月にこの問題に応答して、そのアップデートをリリースサムスンやGoogleなどの他のメーカーからのモバイルデバイス上で、しかし、もし「バトル」に真剣に勝つ脆弱性があり、それはKRACKである必要があり、WPA2プロトコルに影響します。モバイルデバイスだけでなく、 WPAが実装されているすべての種類のデバイス(PC、ルーターなど)に影響を及ぼしますが、この問題は主にAndroidモバイルデバイスのユーザーに関係していることに注意してください。この問題は、2016年にベルギーの研究者Mati VanhofとFrank Pessensによって発見されましたが、2017年10月まで公表されませんでした。 LinuxおよびAndroidで使用されるこのプロトコルのオープンソース実装の1つである「wpa_supplicant」は、この攻撃に対して特に脆弱です。Googleがオペレーティングシステムに適切なセキュリティパッチをリリースした後、膨大な数のデバイスメーカーが新しい更新プログラムを導入する必要があります。さらに、世界中には何億ものデバイスがあり、それらのデバイスは製造元によってサポートされなくなっているため、必要な更新プログラムを受け取ることはありません。この問題は、このエコシステムに特有のものです。サイバー戦争おそらく、今年の2つの主要な攻撃(WannaCryとGoldenEye / Petya)は、2つの州の政府(WannaCryの場合はDPRK、GoldenEye / Petyaの場合はロシア)によって実行されましたが、この証拠はありません。いずれにせよ、これは激しい、ひそかに進行中のサイバー戦争の枠組みのほんの数例です。主なキャラクターは同じです。アメリカ、ロシア、北朝鮮、中国、イランですが、ほとんどの場合、誰が実際に攻撃の背後にいるのかを確認することは不可能です。ほとんどの場合、攻撃者はすべてのトラックを「掃除」するのに優れた仕事をし、時には他の犯罪者に代わることさえします。サイバー攻撃と政治は、かつてないほど絡み合っています。前回の大統領選挙を「生き残った」後、ホワイトハウスを去る前に、オバマはロシアに対する新しい制裁を発表し、ドナルド・トランプを支持して民主党候補のヒラリー・クリントンの選挙キャンペーンに対するサイバー攻撃を組織したと非難した。その結果、35人のロシアの外交官が追放され、ロシアに属する2つのセンターが閉鎖されました。

大企業はこの問題を心配しており、最も深刻なゼロデイ脆弱性(以前は検出されていなかった)を見つけた人の報酬を増やすGoogle Project Zero Contestなどのイニシアチブにつながります。第一位の保険料は50,000から200,000米ドルに増加し、第二位は30,000から150,000米ドルに増加しました。脆弱性Broadcom Wi-Fi HardMAC SoCチップのファームウェアの脆弱性(CVE-2017-6975)により、AppleはiOSアップデート(10.3.1)の緊急リリースを余儀なくされました。この脆弱性は、あなたがのWi-Fiに再接続したときに、発生するアップル製品だけでなく、影響を与え、だけでなく、2017年4月にこの問題に応答して、そのアップデートをリリースサムスンやGoogleなどの他のメーカーからのモバイルデバイス上で、しかし、もし「バトル」に真剣に勝つ脆弱性があり、それはKRACKである必要があり、WPA2プロトコルに影響します。モバイルデバイスだけでなく、 WPAが実装されているすべての種類のデバイス(PC、ルーターなど)に影響を及ぼしますが、この問題は主にAndroidモバイルデバイスのユーザーに関係していることに注意してください。この問題は、2016年にベルギーの研究者Mati VanhofとFrank Pessensによって発見されましたが、2017年10月まで公表されませんでした。 LinuxおよびAndroidで使用されるこのプロトコルのオープンソース実装の1つである「wpa_supplicant」は、この攻撃に対して特に脆弱です。Googleがオペレーティングシステムに適切なセキュリティパッチをリリースした後、膨大な数のデバイスメーカーが新しい更新プログラムを導入する必要があります。さらに、世界中には何億ものデバイスがあり、それらのデバイスは製造元によってサポートされなくなっているため、必要な更新プログラムを受け取ることはありません。この問題は、このエコシステムに特有のものです。サイバー戦争おそらく、今年の2つの主要な攻撃(WannaCryとGoldenEye / Petya)は、2つの州の政府(WannaCryの場合はDPRK、GoldenEye / Petyaの場合はロシア)によって実行されましたが、この証拠はありません。いずれにせよ、これは激しい、ひそかに進行中のサイバー戦争の枠組みのほんの数例です。主なキャラクターは同じです。アメリカ、ロシア、北朝鮮、中国、イランですが、ほとんどの場合、誰が実際に攻撃の背後にいるのかを確認することは不可能です。ほとんどの場合、攻撃者はすべてのトラックを「掃除」するのに優れた仕事をし、時には他の犯罪者に代わることさえします。サイバー攻撃と政治は、かつてないほど絡み合っています。前回の大統領選挙を「生き残った」後、ホワイトハウスを去る前に、オバマはロシアに対する新しい制裁を発表し、ドナルド・トランプを支持して民主党候補のヒラリー・クリントンの選挙キャンペーンに対するサイバー攻撃を組織したと非難した。その結果、35人のロシアの外交官が追放され、ロシアに属する2つのセンターが閉鎖されました。 この結果は世界中で感じられます。フランスは、サイバー攻撃の「非常に高いリスク」のため、海外に居住する市民に対する電子投票の使用を放棄しました。オランダはさらに進んだ:彼らは選挙後の夜に投票を手動で確認し、サイバー攻撃の可能性のあるリスクを回避するために電話で結果を送信し始めました。2月、オランダはNATO内での国際的なサイバー防衛同盟の創設も呼びかけました。これは、サイバー攻撃の脅威の増大を防御、監視、対応する可能性を秘めています。ドイツのアンゲラ・メルケル首相は、潜在的なサイバー攻撃から国家インフラを保護することがドイツの最優先事項の1つになると述べました。その後すぐに、ドイツ軍がオンライン防衛を強化するために独自のサイバー軍隊を形成すると報告されました。 260人の従業員を採用する予定で、この数は2021年までに14,500人に増加します。

この結果は世界中で感じられます。フランスは、サイバー攻撃の「非常に高いリスク」のため、海外に居住する市民に対する電子投票の使用を放棄しました。オランダはさらに進んだ:彼らは選挙後の夜に投票を手動で確認し、サイバー攻撃の可能性のあるリスクを回避するために電話で結果を送信し始めました。2月、オランダはNATO内での国際的なサイバー防衛同盟の創設も呼びかけました。これは、サイバー攻撃の脅威の増大を防御、監視、対応する可能性を秘めています。ドイツのアンゲラ・メルケル首相は、潜在的なサイバー攻撃から国家インフラを保護することがドイツの最優先事項の1つになると述べました。その後すぐに、ドイツ軍がオンライン防衛を強化するために独自のサイバー軍隊を形成すると報告されました。 260人の従業員を採用する予定で、この数は2021年までに14,500人に増加します。 米国のCIAを除いて、今年はサイバースパイの分野で最もニュースの多いイベントの1つに注目されました。

米国のCIAを除いて、今年はサイバースパイの分野で最もニュースの多いイベントの1つに注目されました。 3月7日、WikiLeaksは「Vault 7」と呼ばれる一連のドキュメントの公開を開始しました。このドキュメントには、スマートフォン、コンピューター、さらにはスマートTVに侵入するための技術とソフトウェアツールの詳細が含まれています。ウィキリークスはドキュメントの公開を続けており、ウェブサイトのリークに別のセクションを設けています。幸いなことに、このような一般的な知識を使用して、このような脅威から保護することができます。しかし問題は、他の犯罪者がこれらの手法を習得し、それらを使用して市民のプライバシーを侵害する可能性があることです。米国は、米国の機関に対する攻撃を明らかに懸念しています。米国のpresident報委員会は、2016年の大統領選挙でロシアの攻撃の結果に関する公聴会を開催しました。そこでは、オバマ政権の下での米国国土安全保障省の元事務局長であるJeh Johnsonが、ロシアのウラジミールプーチン大統領が米国の選挙に影響を与えるよう攻撃を命じたことを確認しました。彼はまた、ロシアがこれらの攻撃のおかげで票を操作することができなかったと言いました。6月、米国政府は2009年以降の一連のサイバー攻撃で北朝鮮政府を非難し、継続の可能性が高いと警告しました。WBとFBIからの警告は、米国、その他の国の重要なインフラストラクチャだけでなく、メディア、航空宇宙、金融セクターを攻撃した「隠しコブラ」ハッカーのグループに属します。最近のWannaCry攻撃と、「ラザログループ」として知られるこの「隠されたコブラ」グループを結び付ける証拠があります。朝鮮民主主義人民共和国に起因する攻撃の考えられる説明の1つは、彼らに対する国連の制裁の拡大であり、代替の資金調達を求めざるを得ないことです。2017年6月にワシントンで開催されたGartner Security and Risk Management Summitで、CIAの元ディレクターであるJohn Brennanが、Yahooアカウントからデータを盗む際のロシア政府とサイバー犯罪者との同盟関係について話しました。ブレナンによると、これは氷山の一角にすぎません。彼は、いくつかの政府による将来のサイバー攻撃がこの公式に従い続け、その頻度が増加するだけだと警告しました。Financial Timesによると、アカウントは英国議会の多数のメンバーによってもハッキングされており、メンバーはこの攻撃が海外からの資金提供を受けていると確信しています。

3月7日、WikiLeaksは「Vault 7」と呼ばれる一連のドキュメントの公開を開始しました。このドキュメントには、スマートフォン、コンピューター、さらにはスマートTVに侵入するための技術とソフトウェアツールの詳細が含まれています。ウィキリークスはドキュメントの公開を続けており、ウェブサイトのリークに別のセクションを設けています。幸いなことに、このような一般的な知識を使用して、このような脅威から保護することができます。しかし問題は、他の犯罪者がこれらの手法を習得し、それらを使用して市民のプライバシーを侵害する可能性があることです。米国は、米国の機関に対する攻撃を明らかに懸念しています。米国のpresident報委員会は、2016年の大統領選挙でロシアの攻撃の結果に関する公聴会を開催しました。そこでは、オバマ政権の下での米国国土安全保障省の元事務局長であるJeh Johnsonが、ロシアのウラジミールプーチン大統領が米国の選挙に影響を与えるよう攻撃を命じたことを確認しました。彼はまた、ロシアがこれらの攻撃のおかげで票を操作することができなかったと言いました。6月、米国政府は2009年以降の一連のサイバー攻撃で北朝鮮政府を非難し、継続の可能性が高いと警告しました。WBとFBIからの警告は、米国、その他の国の重要なインフラストラクチャだけでなく、メディア、航空宇宙、金融セクターを攻撃した「隠しコブラ」ハッカーのグループに属します。最近のWannaCry攻撃と、「ラザログループ」として知られるこの「隠されたコブラ」グループを結び付ける証拠があります。朝鮮民主主義人民共和国に起因する攻撃の考えられる説明の1つは、彼らに対する国連の制裁の拡大であり、代替の資金調達を求めざるを得ないことです。2017年6月にワシントンで開催されたGartner Security and Risk Management Summitで、CIAの元ディレクターであるJohn Brennanが、Yahooアカウントからデータを盗む際のロシア政府とサイバー犯罪者との同盟関係について話しました。ブレナンによると、これは氷山の一角にすぎません。彼は、いくつかの政府による将来のサイバー攻撃がこの公式に従い続け、その頻度が増加するだけだと警告しました。Financial Timesによると、アカウントは英国議会の多数のメンバーによってもハッキングされており、メンバーはこの攻撃が海外からの資金提供を受けていると確信しています。 この政治的に動機付けられたサイバー攻撃の渦は、テクノロジー企業にも影響を与えます。ロシアのFSBは、CISCO、SAP、IBMなどの企業に、可能性のあるバックドアを検索するためのセキュリティソリューションのソースコードを提供するよう要求しました。数日後、米国政府は、ロシア政府とFSBに近接しているため、国内のすべての連邦政府部門がカスペルスキーのソリューションを使用することを禁止しました。

この政治的に動機付けられたサイバー攻撃の渦は、テクノロジー企業にも影響を与えます。ロシアのFSBは、CISCO、SAP、IBMなどの企業に、可能性のあるバックドアを検索するためのセキュリティソリューションのソースコードを提供するよう要求しました。数日後、米国政府は、ロシア政府とFSBに近接しているため、国内のすべての連邦政府部門がカスペルスキーのソリューションを使用することを禁止しました。 カスペルスキーによる悪意のある活動をサポートする決定的な証拠はまだ提出されていませんが、両国間の緊張の現状では、米国政府がいかなる場合でも懸念されることは明らかです。米国は、会社が権力をほとんど権威主義と見なしている国にあると想定しています。彼らは、ロシア政府がいつでもカスペルスキーに指示して、そのソフトウェアを使用して攻撃を開始したり、紛争のエスカレーションの仮想ケースで情報を盗んだりできると考えています。

カスペルスキーによる悪意のある活動をサポートする決定的な証拠はまだ提出されていませんが、両国間の緊張の現状では、米国政府がいかなる場合でも懸念されることは明らかです。米国は、会社が権力をほとんど権威主義と見なしている国にあると想定しています。彼らは、ロシア政府がいつでもカスペルスキーに指示して、そのソフトウェアを使用して攻撃を開始したり、紛争のエスカレーションの仮想ケースで情報を盗んだりできると考えています。脅威ハンティングシステムについて

Panda Security のInaki Urzai チーフセキュリティストラテジスト世界中のセキュリティ専門家の数は指数関数的に増加しています。この成長は主に、さまざまな国の政府の行動によるものであり、各国政府は、誰も傍観することができない仮想紛争で積極的な役割を果たす必要があります(独自のイニシアチブまたは対応の形で)。多くの国の政府は、しばらくの間、特別なサイバー防衛機関を設立してきました。最近、ドイツに13,000人以上のサイバー兵士を擁する部門が設立され、2020年までに100,000人以上のエージェントが米国にいるはずです。ロシア、中国、イギリス、フランス、スペイン、イスラエル、イラン、およびその他の国には、6,000のユニットと同様のユニットが存在する可能性があります。さらに、世界中のセキュリティソリューションのメーカーやサプライヤーと協力する専門家がいます。これらすべての企業には、世界のすべての国に情報セキュリティの専門家がいます。そして最後に、情報セキュリティの専門家の増加とこの分野への世界的な関心の高まりの結果、訓練された専門家をはるかに簡単かつ迅速に見つけることができるサイバー犯罪者がいます。高度なスキルを持つ従業員の潜在能力のこの成長により、ソフトウェアの脆弱性を体系的に検出できる環境が生まれました。また、犯罪者によって実行された悪意のあるプログラムを使用せず、被害者の環境に最大限の速度で適応できる、攻撃を実行するためのプロフェッショナルツールの開発に貢献します(安定性とスケーラビリティの向上)。Panda Adaptive Defenseでわかるように、マルウェアベースの攻撃は、Panda Securityによって作成された「厳密に肯定的な」モデルに基づくソリューションで完全に抑制できます。コンピューターで実行しようとするすべてのアプリケーションが分類され、本当に安全なアプリケーションのみが実行を許可されると、従来のウイルス対策モデルの特徴である「検出ギャップ」はなくなります。悪意のあるプログラムは、従来のセキュリティソリューションで無視される未知のファイルに隠れることができなくなりました。市場では、このセキュリティモデルの攻撃を防ぐ能力を無視する余裕はないため、このモデルが市場シェアを拡大することは明らかです。このアプローチは、従来のウイルス対策モデルに取って代わるものであるため、攻撃者はそれをバイパスするようにテクニックを適応させます。そして、この場合、マルウェアの使用に基づいていない攻撃が勝つ可能性が完全にあります。

のInaki Urzai チーフセキュリティストラテジスト世界中のセキュリティ専門家の数は指数関数的に増加しています。この成長は主に、さまざまな国の政府の行動によるものであり、各国政府は、誰も傍観することができない仮想紛争で積極的な役割を果たす必要があります(独自のイニシアチブまたは対応の形で)。多くの国の政府は、しばらくの間、特別なサイバー防衛機関を設立してきました。最近、ドイツに13,000人以上のサイバー兵士を擁する部門が設立され、2020年までに100,000人以上のエージェントが米国にいるはずです。ロシア、中国、イギリス、フランス、スペイン、イスラエル、イラン、およびその他の国には、6,000のユニットと同様のユニットが存在する可能性があります。さらに、世界中のセキュリティソリューションのメーカーやサプライヤーと協力する専門家がいます。これらすべての企業には、世界のすべての国に情報セキュリティの専門家がいます。そして最後に、情報セキュリティの専門家の増加とこの分野への世界的な関心の高まりの結果、訓練された専門家をはるかに簡単かつ迅速に見つけることができるサイバー犯罪者がいます。高度なスキルを持つ従業員の潜在能力のこの成長により、ソフトウェアの脆弱性を体系的に検出できる環境が生まれました。また、犯罪者によって実行された悪意のあるプログラムを使用せず、被害者の環境に最大限の速度で適応できる、攻撃を実行するためのプロフェッショナルツールの開発に貢献します(安定性とスケーラビリティの向上)。Panda Adaptive Defenseでわかるように、マルウェアベースの攻撃は、Panda Securityによって作成された「厳密に肯定的な」モデルに基づくソリューションで完全に抑制できます。コンピューターで実行しようとするすべてのアプリケーションが分類され、本当に安全なアプリケーションのみが実行を許可されると、従来のウイルス対策モデルの特徴である「検出ギャップ」はなくなります。悪意のあるプログラムは、従来のセキュリティソリューションで無視される未知のファイルに隠れることができなくなりました。市場では、このセキュリティモデルの攻撃を防ぐ能力を無視する余裕はないため、このモデルが市場シェアを拡大することは明らかです。このアプローチは、従来のウイルス対策モデルに取って代わるものであるため、攻撃者はそれをバイパスするようにテクニックを適応させます。そして、この場合、マルウェアの使用に基づいていない攻撃が勝つ可能性が完全にあります。 マルウェアを使用しない攻撃の特徴は、正規のネットワーク管理者がよく使用するツールの使用です。たとえば、プログラムのリモートインストール、データバックアップなどのアプリケーションです。このアプローチでは、ハッカーはネットワーク登録を取得した後、管理者になりすますしたがって、外部の観測者から見ると、データは正当なネットワーク管理者が仕事をしているように見えます。

マルウェアを使用しない攻撃の特徴は、正規のネットワーク管理者がよく使用するツールの使用です。たとえば、プログラムのリモートインストール、データバックアップなどのアプリケーションです。このアプローチでは、ハッカーはネットワーク登録を取得した後、管理者になりすますしたがって、外部の観測者から見ると、データは正当なネットワーク管理者が仕事をしているように見えます。なぜなら

マルウェアは使用されません。セキュリティシステムは、ネットワークユーザーの行動に基づいてこれらのタイプの攻撃を識別できる必要があります。このような問題を解決できる技術は、脅威ハンティングの概念に該当します。Threat Huntingプラットフォームは、とりわけ、アプリケーションを実行しているコンピューター、特にユーザーの動作を監視できる必要があります。典型的な行動プロファイルは、これらのコンポーネントごとに動的に決定する必要があり、その後、リアルタイムで、実際に起きていることと一致させて、誰かが盗まれたことを示す可能性のある行動を根絶する必要があります別の従業員の登録データと彼に代わって行動します。技術的に言えば、Threat Huntingプロセスは、制御されたコンポーネントのすべての動作パターンを記述する膨大なデータのプールに基づいており、新しいイベントが発生するとリアルタイムで更新されます。このコンテキストでは、使用されるプラットフォームは、この膨大な情報を探索して新しい攻撃仮説を作成し、サンプルデータグループでリアルタイムにテストしてからメインデータストリームでアクティブ化して、行動プロファイル異常の検索に基づいてモデルを生成できる必要があります。この段階で、機械学習システムは、トリガーされた後、プラットフォームに統合されたリモートの専門家分析ツールを使用して慎重に分析する必要がある潜在的なインシデントにますます注意を払います。このようなツールにより、アナリストは影響を受けるコンピューターでパーソナライズされたチェックを実行し、各コンピューターのイベント履歴または各ユーザーのアクティビティの任意の時点で自分自身を「配置」し、攻撃を確認する手順を再構築できます。近い将来、明らかに悪意のある特定のプログラムという形式の従来の悪意のあるプログラムは、マルウェアを使用せずに実行される操作に置き換えられ、攻撃者はネットワークユーザーの身元を奪い、一見正当なネットワークユーザーを装って必要なアクションを実行します。この点で、厳密に管理されたポジティブモデルの実装の機会を提供することに加えて、セキュリティソリューションもスケーラブルな脅威ハンティングサービスおよびプラットフォームを提供することが不可欠です。Panda Adaptive Defenseは、これらの機能の両方を組み合わせた市場初のソリューションです。自動化されたThreat Huntingサービスと、ユーザーがネットワークをスキャンおよび偵察して正当な企業資格情報の背後に隠れているハッカーを検索できるAPIおよびコンソールの形のツールユーザー。攻撃例

攻撃はより完璧になりました。目標が変更されました。テクニックは洗練され、攻撃ベクトルの数が増加し、それらを実行するツールはさらに洗練されています。攻撃者は、可能な限り最大の結果を達成するために攻撃戦略をよりよく適応させるために、潜在的な被害者を注意深く研究します。脅威の62%の背後には、分析に積極的に関与し、攻撃をそれに応じて外科的精度で適応させるハッカーがいます。 それらの有効性、効率性、収益性は常に確認されています。 2017年だけでも、最大100,000の新しいセキュリティホールとインシデントが企業環境に現れました。このレポートの一部として、攻撃者がこれをどのように行い、何を達成するかを見ました。同時に、サイバー攻撃の被害者になる可能性がはるかに高くなっているようです。部分的にこの声明は真実です。しかし、予防、検出、対応、および回復システムもはるかに効果的になりました。Panda Adaptive Defenseの場合のように、彼らはソリューションとサービスを組み合わせて保護を最適化し、攻撃エリアを減らし、ソリューションとサービスを組み合わせて保護を最適化し、攻撃エリアを減らし、脅威の影響を最小限に抑えます。この技術開発のおかげで、Panda Securityが時間通りに攻撃を中断した多くの状況について説明することができます。ここでは、専門家の研究が決定的な役割を果たしました。これらの攻撃は、セキュリティ攻撃の95%を9つのモデルに削減できると主張するVerizonの研究を裏付ける、新しい攻撃の傾向と手法の開発を示しています。

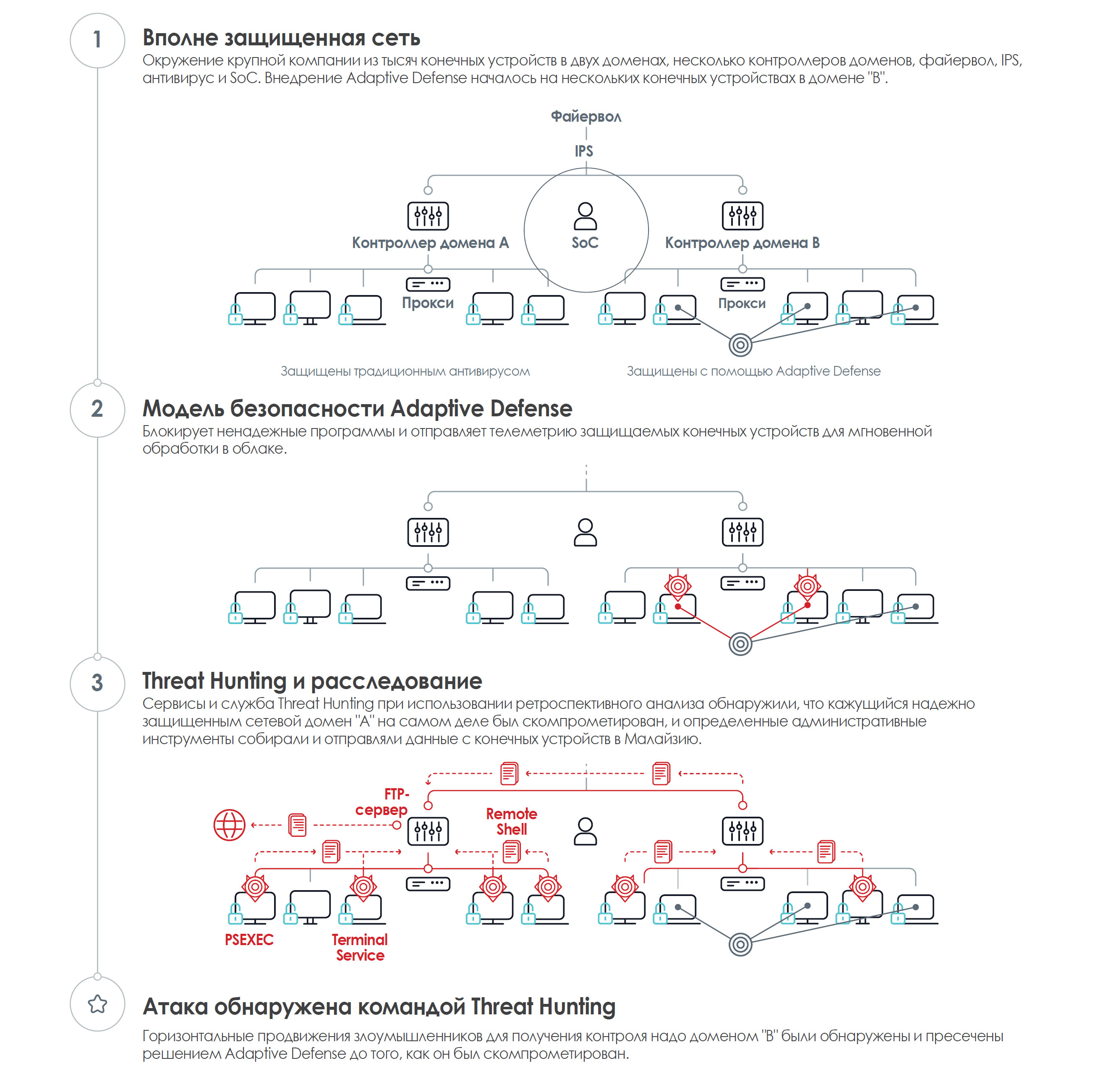

それらの有効性、効率性、収益性は常に確認されています。 2017年だけでも、最大100,000の新しいセキュリティホールとインシデントが企業環境に現れました。このレポートの一部として、攻撃者がこれをどのように行い、何を達成するかを見ました。同時に、サイバー攻撃の被害者になる可能性がはるかに高くなっているようです。部分的にこの声明は真実です。しかし、予防、検出、対応、および回復システムもはるかに効果的になりました。Panda Adaptive Defenseの場合のように、彼らはソリューションとサービスを組み合わせて保護を最適化し、攻撃エリアを減らし、ソリューションとサービスを組み合わせて保護を最適化し、攻撃エリアを減らし、脅威の影響を最小限に抑えます。この技術開発のおかげで、Panda Securityが時間通りに攻撃を中断した多くの状況について説明することができます。ここでは、専門家の研究が決定的な役割を果たしました。これらの攻撃は、セキュリティ攻撃の95%を9つのモデルに削減できると主張するVerizonの研究を裏付ける、新しい攻撃の傾向と手法の開発を示しています。 したがって、Panda Adaptive Defenseから即座に保護されていないワークステーションやシステムであっても、企業のプロトコルと防御構造の改善を支援しました。水平前進攻撃の進化の例として、適応型の水平方向の前進を伴う秘密攻撃を導入することから始めます。このタイプの攻撃は非常に一般的になっています。今回、同社はすべての検出および保護システム(ファイアウォール、IPS、SoC、ドメインコントローラー、プロキシ、従来の保護など)を保有していますが、クライアントの資産に対する攻撃の成功につながる可能性のある水平的な進歩に気づいたシステムは1つもありませんでした。しかし、犯罪者は、会社が適応防衛を持っていることを期待していなかったため、実際に意図を発見し、攻撃計画を阻止しました

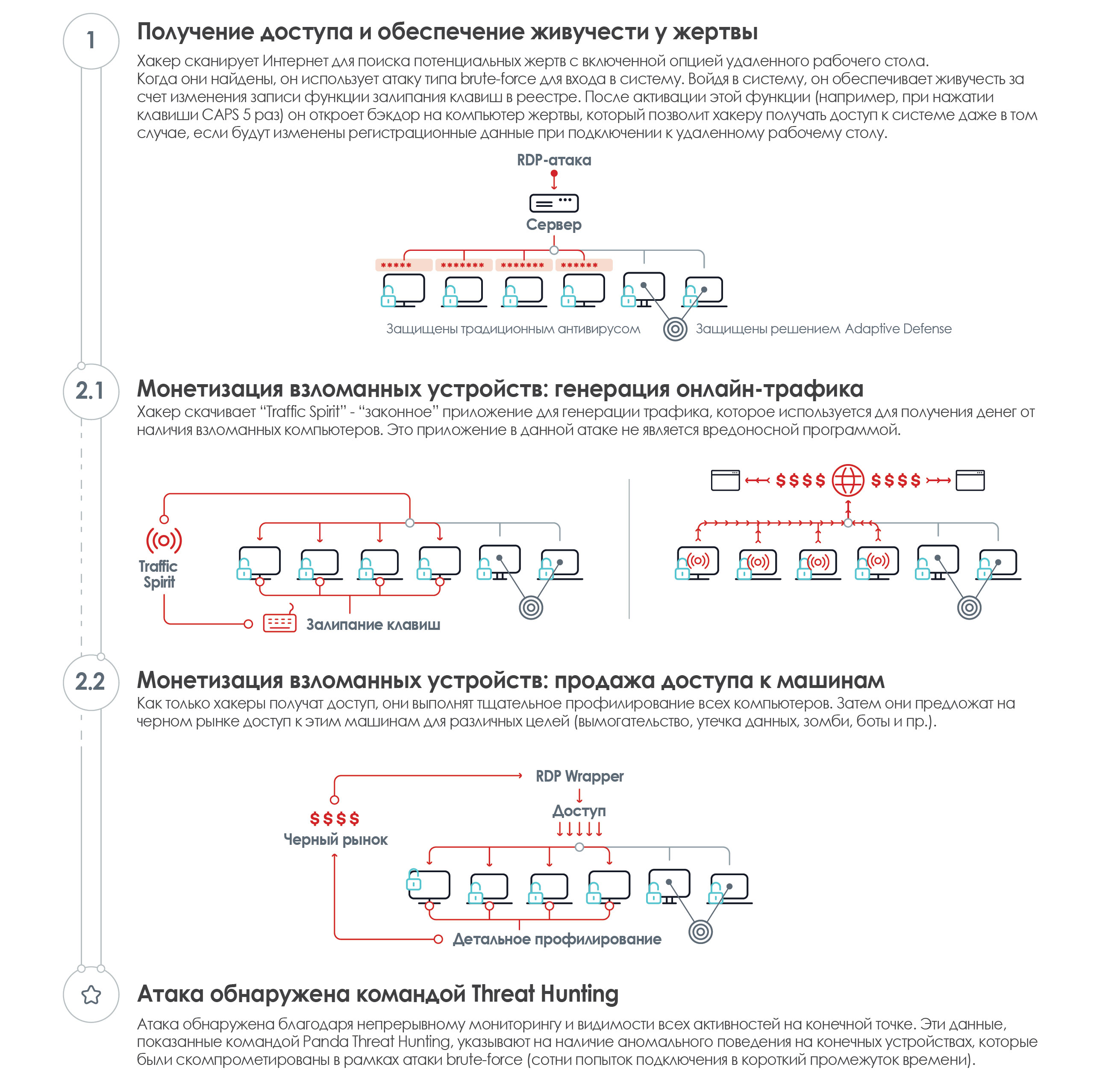

したがって、Panda Adaptive Defenseから即座に保護されていないワークステーションやシステムであっても、企業のプロトコルと防御構造の改善を支援しました。水平前進攻撃の進化の例として、適応型の水平方向の前進を伴う秘密攻撃を導入することから始めます。このタイプの攻撃は非常に一般的になっています。今回、同社はすべての検出および保護システム(ファイアウォール、IPS、SoC、ドメインコントローラー、プロキシ、従来の保護など)を保有していますが、クライアントの資産に対する攻撃の成功につながる可能性のある水平的な進歩に気づいたシステムは1つもありませんでした。しかし、犯罪者は、会社が適応防衛を持っていることを期待していなかったため、実際に意図を発見し、攻撃計画を阻止しました 。RDP:マルウェアを使用しない攻撃マルウェアのない攻撃は、サイバー犯罪者のお気に入りの脅威の1つになりました。 2017年に記録されたセキュリティインシデントの51%のみが、攻撃操作として何らかのマルウェアを使用しました。ハッカーは従来の保護に気付かれず、被害者のスタッフとのやり取りに頼らないことを好みます。その結果、例に示すように、攻撃の効果を最適化することで利益を増やします。攻撃の潜在的な被害者が特定されるとすぐに、RDP攻撃が開始され、2つの方向で利益が得られます。1)サードパーティのWebサイトに販売できるオンライントラフィックを生成する、または2)侵害されたマシンへのアクセスを販売する私たちは、うらやましい頻度でそのようなケースを見てきました。このようなスキームは、次のインフォグラフィックに要約できます。

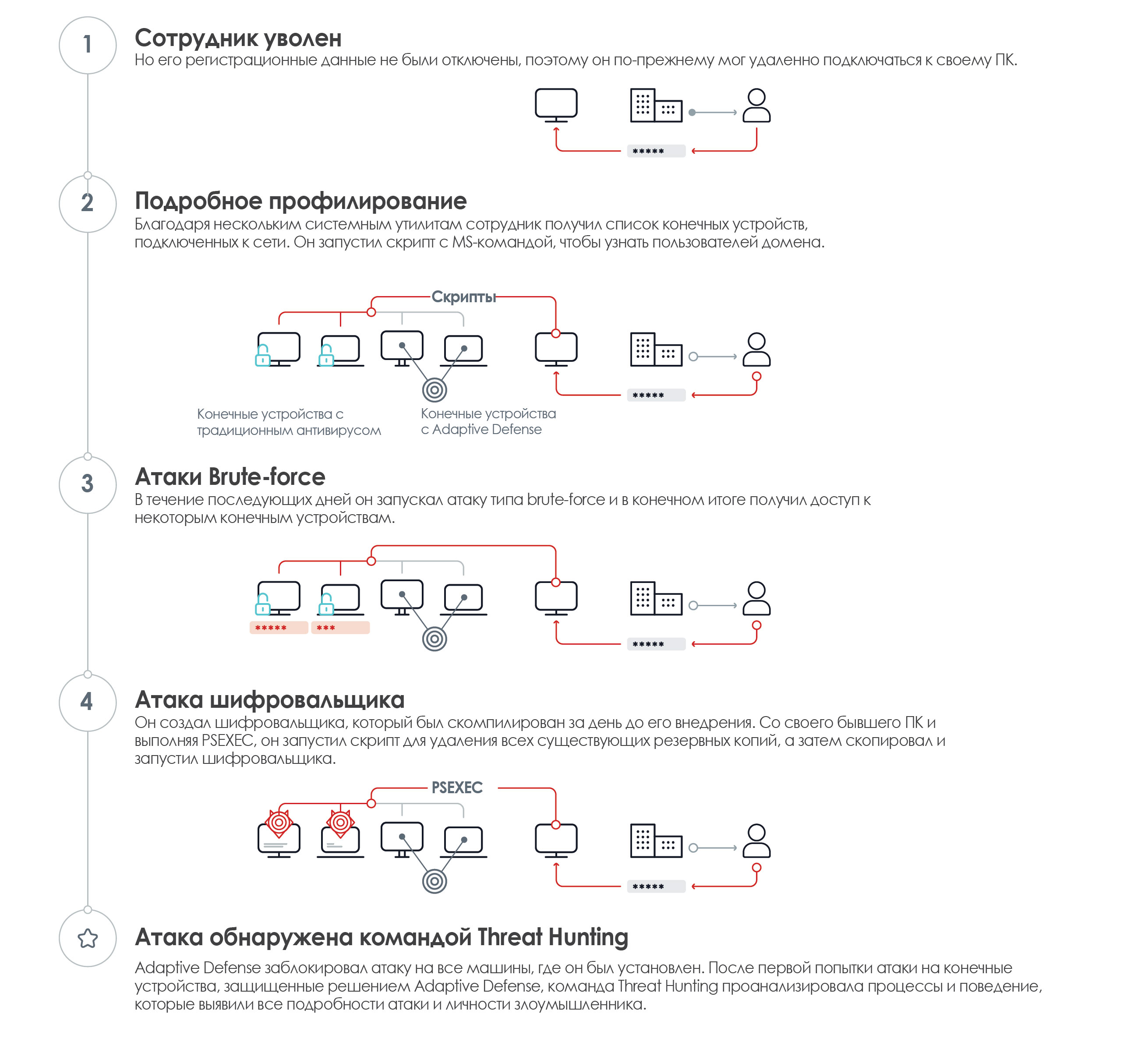

。RDP:マルウェアを使用しない攻撃マルウェアのない攻撃は、サイバー犯罪者のお気に入りの脅威の1つになりました。 2017年に記録されたセキュリティインシデントの51%のみが、攻撃操作として何らかのマルウェアを使用しました。ハッカーは従来の保護に気付かれず、被害者のスタッフとのやり取りに頼らないことを好みます。その結果、例に示すように、攻撃の効果を最適化することで利益を増やします。攻撃の潜在的な被害者が特定されるとすぐに、RDP攻撃が開始され、2つの方向で利益が得られます。1)サードパーティのWebサイトに販売できるオンライントラフィックを生成する、または2)侵害されたマシンへのアクセスを販売する私たちは、うらやましい頻度でそのようなケースを見てきました。このようなスキームは、次のインフォグラフィックに要約できます。 元従業員による恐Ex会社に対する攻撃を開始する最も一般的な動機の1つは、怒りと復reへの欲求です。2017年には、元従業員が解雇された会社を脅迫しようとしたケースを見ました。さらに、内部の実行者によって開始された攻撃は、すでに世界的な脅威の25%に達している。これらの場合の共通点は、防衛政策の弱さと、元従業員の企業リソースへのアクセスです。不正アクセスの81%は、安全でないパスワードが原因で発生したか、パスワード盗難の結果として発生しました。それにもかかわらず、内部では、従業員は最高のハッカーにふさわしい拡張および制御戦略を使用して、他のセキュリティシステムを回避し、会社の評判と財務を損ないます。

元従業員による恐Ex会社に対する攻撃を開始する最も一般的な動機の1つは、怒りと復reへの欲求です。2017年には、元従業員が解雇された会社を脅迫しようとしたケースを見ました。さらに、内部の実行者によって開始された攻撃は、すでに世界的な脅威の25%に達している。これらの場合の共通点は、防衛政策の弱さと、元従業員の企業リソースへのアクセスです。不正アクセスの81%は、安全でないパスワードが原因で発生したか、パスワード盗難の結果として発生しました。それにもかかわらず、内部では、従業員は最高のハッカーにふさわしい拡張および制御戦略を使用して、他のセキュリティシステムを回避し、会社の評判と財務を損ないます。 一般的な側面いくつかの違いにもかかわらず、これらのすべてのケースには多くの類似点があります:

一般的な側面いくつかの違いにもかかわらず、これらのすべてのケースには多くの類似点があります:- 攻撃の準備における会社の弱点の予備調査

- これらの欠点への攻撃の適応、従来のウイルス対策ソリューションの警告システムによる疑いやトリガーを引き起こさない秘密のアクセス。

- 目標を達成するために慎重に計画および計画された内部の進歩。

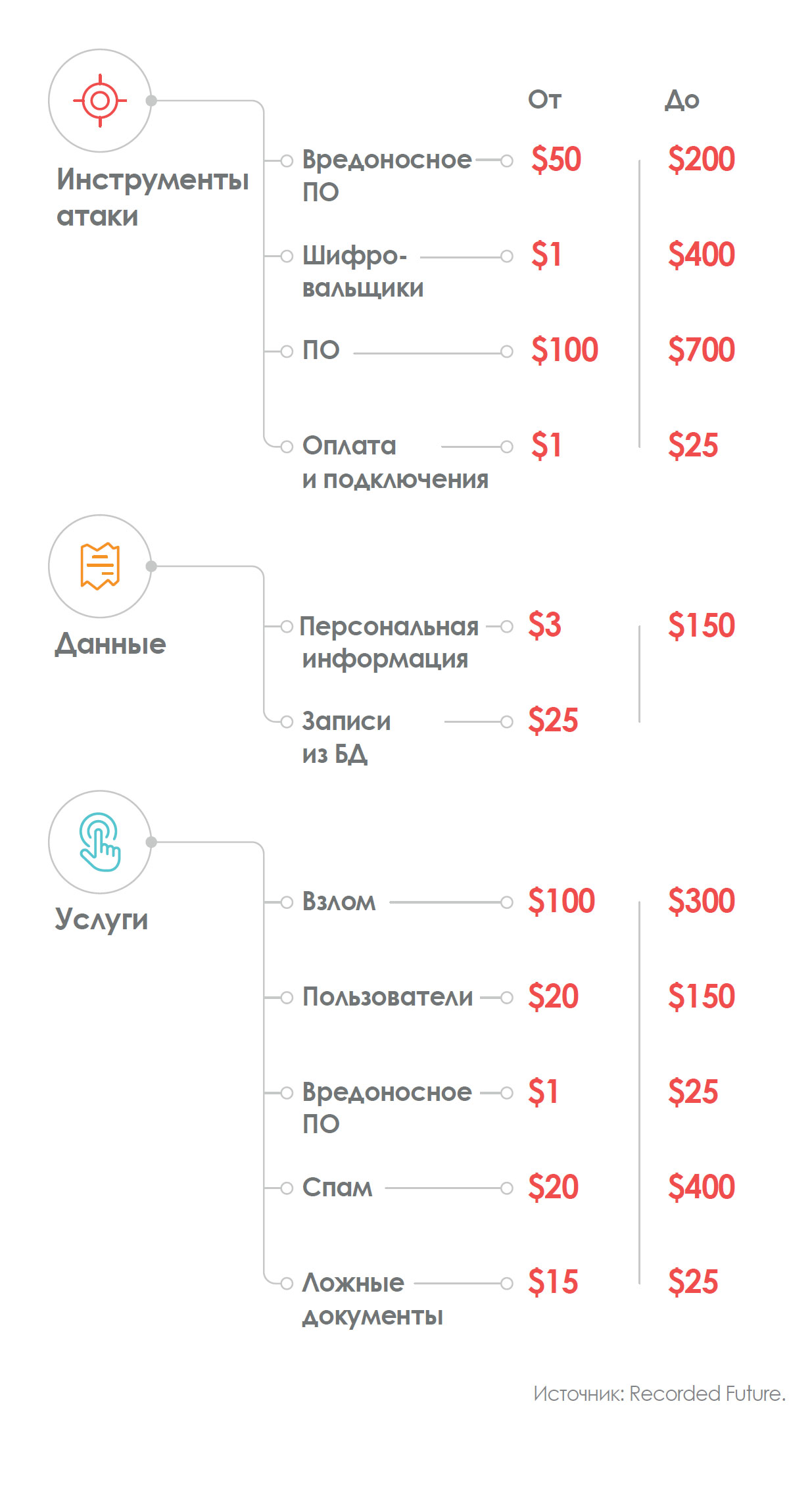

これらすべての攻撃の共通の目標は、いつものようにお金です。 Verizonによると、金銭的目標は攻撃の73%で見られ、スパイ行為は攻撃の21%の動機です。 これらすべてのケースのもう1つの共通点は、これらすべての攻撃がThreat HuntingチームとPanda Securityが開発した高度な保護ソリューションによって時間内に検出および防止されたことです。攻撃の価格ハッカーの専門化、テクノロジーの進化、データへのアクセスの容易さによって、サイバー攻撃の「民主化」プロセスがどのように促進されるかを見ました。もちろん、これらすべてがこれらのタイプの脅威の普及に貢献しましたが、それにもかかわらず、これらのアクションは攻撃の高い収益性によるものです。安価なサイバー軍は、サイバー犯罪者が深刻な経済的報酬を獲得できるようにします。

これらすべてのケースのもう1つの共通点は、これらすべての攻撃がThreat HuntingチームとPanda Securityが開発した高度な保護ソリューションによって時間内に検出および防止されたことです。攻撃の価格ハッカーの専門化、テクノロジーの進化、データへのアクセスの容易さによって、サイバー攻撃の「民主化」プロセスがどのように促進されるかを見ました。もちろん、これらすべてがこれらのタイプの脅威の普及に貢献しましたが、それにもかかわらず、これらのアクションは攻撃の高い収益性によるものです。安価なサイバー軍は、サイバー犯罪者が深刻な経済的報酬を獲得できるようにします。

GDPR:ヨーロッパの規制

欧州連合の新しい一般データ保護規則(GDPR)は、サイバー攻撃の数の明確な増加に対応して開発され、国家と商業の企業および組織間の協力の枠組みでそれらと戦うことを目的としています。すでに発効していますが、GDPRは2018年5月から欧州連合で全面的に機能し始めます。現在、企業は新しい法律に従って活動を行っています。2018年5月から、すべてのEU加盟国は、関連する現行の国内法からGDPRに移行する必要があります。新しい法律は、企業がより厳格で厳しい要件にポリシーを適合させることを要求しています。たとえば、企業は個人データの違反を適切なデータ保護機関に報告する義務があります。そうでない場合、企業は年間売上高の最大4%の罰金を科される可能性があります。また、組織は、データを扱うすべてのレベルで暗号化および2要素認証システムの実装を余儀なくされます。新しい法律で規定されている最も重要な変更の1つは、データ保護責任者(DPO)の可用性です。この職位を保持する従業員は、GDPRの規定を順守するために、関連する法律と必要な技術インフラの知識を持っている必要があります。ただし、DPOの全範囲の責任は未定です。また、これが献身的な従業員であるべきか、彼の職務を情報セキュリティ担当者に委任できるかについても完全には決着していません。GDPRの一般的な側面:•欧州連合外に登録された企業を含む、欧州連合の居住者のデータを処理するための規則をより明確に確立します。•個人データの収集と処理、および使用の可能性に関して、EU居住者の明示的な同意が必要です。•個人データに関連するものを定義します。これには、ソーシャルネットワークプロファイルデータ、写真、電子メールアドレス、さらにはIPアドレスも含まれます。•オープンで一般的なファイル形式によるデータ転送を検討します。•「忘却権」を規制します。これにより、個人は要求に応じてデータを完全に削除または修正できます。•あらゆる規模の組織が、関係当局とのGDPR条項の遵守に責任を持つデータ保護担当者を指定する必要があることを確立します。•プライバシーの問題をすべてのビジネスプロセスに統合する必要があります。•個人データを含むインシデントに関する情報を数日以内に報告する必要があります。•最大2000万ユーロまたは年間売上高の最大4%の巨額の罰金を提供します。これは現在の値よりもはるかに高い額です。 GDPRの導入の影響ほとんどの米国の州には、顧客データセキュリティの違反を直ちに報告することを義務付ける法律があります。メディアで報告されたデータの違反の大部分がアメリカ企業に関連していることは驚くことではありません。GDPRの採用前は、多くのEU諸国は国内法で同様の基準を持っていませんでした。

GDPRの導入の影響ほとんどの米国の州には、顧客データセキュリティの違反を直ちに報告することを義務付ける法律があります。メディアで報告されたデータの違反の大部分がアメリカ企業に関連していることは驚くことではありません。GDPRの採用前は、多くのEU諸国は国内法で同様の基準を持っていませんでした。 最近の注目度の高い例は、Equifaxインシデントです。これは、史上最も重大な個人データのプライバシー侵害と見なされています。 GDPRの発効前に欧州連合でこれが発生した場合、おそらく影響を受ける顧客も当局も、この事件について誰も知らなかったでしょう。GDPRのすべての規則と規制が施行された後にこれが欧州連合で発生した場合、Equi FAXは欧州連合と影響を受けるすべての顧客からの訴訟に直面します。Equifaxは、平均年間売上高5億ドルを考えると、欧州連合によって2000万ドルの罰金を科せられる可能性があります。そして、これは、影響を受けるすべての顧客からの訴訟を考慮した後に会社が被ったであろう損失をカウントしていません。GDPRのすべての規則と規制の発効により、深刻な変化が待っています。その結果、欧州連合でのデータ盗難の件数が急増する可能性があります。すでにそのような事件がありました。違いは、今それらについて学ぶことです。

最近の注目度の高い例は、Equifaxインシデントです。これは、史上最も重大な個人データのプライバシー侵害と見なされています。 GDPRの発効前に欧州連合でこれが発生した場合、おそらく影響を受ける顧客も当局も、この事件について誰も知らなかったでしょう。GDPRのすべての規則と規制が施行された後にこれが欧州連合で発生した場合、Equi FAXは欧州連合と影響を受けるすべての顧客からの訴訟に直面します。Equifaxは、平均年間売上高5億ドルを考えると、欧州連合によって2000万ドルの罰金を科せられる可能性があります。そして、これは、影響を受けるすべての顧客からの訴訟を考慮した後に会社が被ったであろう損失をカウントしていません。GDPRのすべての規則と規制の発効により、深刻な変化が待っています。その結果、欧州連合でのデータ盗難の件数が急増する可能性があります。すでにそのような事件がありました。違いは、今それらについて学ぶことです。情報セキュリティの予測

上記の分析から、情報セキュリティの問題は、特に中規模および大規模企業にとってますます重要になりつつあり、その大部分が一時的にデータ整合性違反に苦しんでいることがわかります。データ漏洩とこのインシデントの検出の間隔は拡大しており、データ損失を防止する従来の方法の効果は低下しています。これらは、情報セキュリティの分野における今日の問題のほんの一部ですが、2018年にはどのような脅威が待ち受けていますか?このセクションでは、情報セキュリティの世界が2018年に何を期待するかについての予測を議論します。サイバー戦争とその結果サイバー戦争は、私たちがすでに生きている現実です。当事者間の区別が明確に行われる開かれた戦争の代わりに、サイバー戦争はバックグラウンドで行われ、孤立したゲリラスタイルの攻撃で構成されます。より多く支払うことになる人たちのサービスでフリーランサー世界の主要大国はすでにサイバー兵士の軍団を持って、数十サイバースペースで攻撃することができます訓練を受けた兵士の何千もの。そのうち、彼らの一部はフリーランサーになり、最もお金を払う人にサービスを提供します。プロのサイバー犯罪者のギャングは、サイバー兵器にアクセスし、攻撃を開始するための貴重な知識を持つ、十分に訓練された専門家のグループを見つけるでしょう。その結果、最も複雑で高度な攻撃の急速な成長が見られます。操作「偽のフラグ」サイバー攻撃が紛争に関与する国に提供する最も魅力的な機能の1つは、インターネットによって提供される匿名性です。もちろん、攻撃の加害者については常に疑念があり、たとえば被害者を分析し、この攻撃から誰が利益を得るかについて結論を導き出します。別の方法は、攻撃者が残す可能性のあるトレースを調べることです:使用された悪意のあるコードの特性、必要な通信を実行するために攻撃中に接続されたサーバーなど。それにもかかわらず、匿名性はそのような攻撃の追加の武器です。あなたと関係のない第三者を通じて攻撃を行うことは非常に簡単です。このタイプの「偽のフラグ」操作は非常に一般的になるため、どの国の政府によってサポートされているサイバー攻撃の背後にいるのかを正確に見つけることははるかに困難になります。担保被害者WannaCryは、企業ネットワークに侵入し、あらゆる脆弱な被害者を無差別に攻撃できる攻撃があることを明らかにしました。しかし、目標が非常に明確に定義されている「外科的」攻撃もあります。これは、Petya / GoldenEyeの場合とまったく同じです。Petya/ GoldenEyeは、ウクライナの国家機関と民間企業に対して明確に指示されました。しかし、現実にはインターネットには境界線がなく、数十カ国の企業もこの攻撃に苦しんでおり、彼らは何の関係もない紛争の二次被害者になっています。私たちの間の敵想像できる最悪の悪夢の1つは、保護された環境で攻撃を受けることです。保護された環境では、たとえば自宅で安全に感じることができます。これは、次の理由により、十分な準備が整っていない状況です。a)自宅に招待する人を信頼する。 b)ナイフを武器として使用できる場合でも、キッチン用品の真っin中にいる私たち全員がそれを家に持っています。この類推は、私たちが直面する攻撃のタイプを示しています:マルウェアを使用しないハッカー攻撃2018年に見られる傾向の1つは、悪意のあるプログラムを使用しない攻撃と悪意のあるツールを悪用する攻撃の数の増加です。2017年には、企業のセキュリティ侵害の62%のケースでハッカーのテクニックが使用され、そのようなインシデントのほぼ半数(49%)がマルウェアをまったく使用していませんでした(Verizonが編集した2017年のデータ侵害調査レポートによる)。ハッキングされたアプリケーション人気のあるMEDocアカウンティングソフトウェアがハッキングされたとき、私たちはすでにこれをPetya / GoldenEye攻撃の一部として見ていました。特に注目を集めた別のケースは、CCleanerでした。CCleanerは、大規模なテクノロジー企業の特定の被害者を狙った攻撃を実行するように未知のハッカーによって修正されました。モバイル機器モバイル環境の脅威をどの程度心配する必要がありますか?回答:理由の範囲内。世界のコンピューターよりもスマートフォンの方が多いことを覚えておいてください。しかし、スマートフォンに対する攻撃の数は、PCが対処しなければならないことのほんの一部です。これは、モバイルデバイスのセキュリティ問題に無関心であるべきという意味ではありません。攻撃は引き続き発生しますが、Googleは主な問題に注意を払い、徐々にオペレーティングシステム(モバイルデバイスセクターで世界最大の市場シェアを誇るAndroid)を保護するための措置を講じているようです。しかし、事実は依然として残っています。Androidに対する無数の脅威があるため、もちろん、モバイルデバイスから接続するすべてのデータを適切に保護する必要があります。モノのインターネットインターネットに接続されているデバイスの数は増え続けています。これはどのようにセキュリティに影響しますか?数千のIoTデバイス(IPカメラからプリンター)で構成されるボットネットが既に存在し、サイバー犯罪者が大規模な攻撃を仕掛ける能力を与えています。一般的に、IoTデバイスはサイバー犯罪者の主要な標的ではありません。ただし、このようなデバイスは攻撃の範囲を拡大するため、企業ネットワークへの攻撃のエントリポイントとして使用されることがますます増えています。すべてお金のため

暗号作成者サイバー犯罪組織の主な目標が利益を上げることであることは間違いありません。暗号化攻撃も2018年に流行します。それらへの潜在的な投資収益率は非常に高く、リスクは極めて低いままです。より高度な攻撃:特に潜在的な利点が高い場合、攻撃はより専門的になります。新しいサイバー犯罪手法が成功すると、それらは即座に大々的に行われます。これは、2018年に高度な攻撃の数が大幅に増加する主な理由の1つです。近年の傾向に従い、2018年には攻撃数が2017年と比較して50%増加します。

2018:企業に対する攻撃の年

おそらく、過去最大規模の攻撃のいくつかを天文学的な量のデータが盗まれて生き残ったのは事実でしょう。たとえば、ヤフーの事件や何億もの登録データの盗難を誰もが覚えています。そしてもちろん、2017年には、セイバーとエクイファックスとの事件がありました。では、なぜ2018年は「企業に対する攻撃の年」というタイトルにふさわしいと思うのでしょうか?この質問には、GDPRという4文字の略語で答えることができます。これは、2018年に企業が前年よりも多くの攻撃にさらされることを意味するものではありません。おそらく、史上初めて、一般の人々は、GDPRの発効前にこれまで知られていないか、または開示されていなかったものを含む、すべてまたはほぼすべてのデータの事件に気付くでしょう。ソーシャルネットワークとプロパガンダ歴史上、これほど多くの情報に人々がアクセスしたことはありませんでした。しかし皮肉なことに、信頼できる情報を見つけることは今までになく難しいことではありませんでした。簡単に言えば、ソーシャルネットワークは情報を交換できるツールであり、世界中の何十億もの人々がそれらを使用すると、世論に影響を与えたい人にとって明らかなターゲットになります。ある意味では、彼らの役割はメディアに匹敵します。米国大統領B.オバマがFacebookの創設者兼CEOのマーク・ザッカーバーグを大統領選挙中の偽ニュースの脅威について非常に真剣に警告しているのを聞きました。 世界最大のソーシャルネットワークであるFacebookは、すでにこの方向で行動を起こしています。 Facebookページが偽のニュースを繰り返し配信していることが判明した場合、Facebook はネットワーク上のどこでも広告を禁止します。同社はまた、ネットワークとメディアに広告を掲載し、読者に偽のニュースを識別する方法を説明しました。現在、彼らは選挙広告ポリシーを変更して、できるだけ明確にするようにしています。暗号通貨ビットコインおよびその他の暗号通貨は、デジタル支払いの手段としてますます使用されています。また、彼らの将来について多くの憶測がありますが、これらの通貨での支払いを受け入れる商業団体はますます増えています。暗号通貨の成功のもう1つの理由は、サイバー犯罪者にとってのメリットです。彼らは彼らが迅速かつ匿名で大量のお金を処理できるようにします。

世界最大のソーシャルネットワークであるFacebookは、すでにこの方向で行動を起こしています。 Facebookページが偽のニュースを繰り返し配信していることが判明した場合、Facebook はネットワーク上のどこでも広告を禁止します。同社はまた、ネットワークとメディアに広告を掲載し、読者に偽のニュースを識別する方法を説明しました。現在、彼らは選挙広告ポリシーを変更して、できるだけ明確にするようにしています。暗号通貨ビットコインおよびその他の暗号通貨は、デジタル支払いの手段としてますます使用されています。また、彼らの将来について多くの憶測がありますが、これらの通貨での支払いを受け入れる商業団体はますます増えています。暗号通貨の成功のもう1つの理由は、サイバー犯罪者にとってのメリットです。彼らは彼らが迅速かつ匿名で大量のお金を処理できるようにします。 これらの攻撃のほとんどすべてがビットコインの身代金を必要とするため、暗号作成者はこれの最良の例です。暗号通貨の価値と使いやすさは引き続き向上しますが、サイバー犯罪はそれらとともに発展します。•コンピューターおよびサーバーに暗号通貨マイニングプログラムを感染させる。•暗号ウォレットの盗難。

これらの攻撃のほとんどすべてがビットコインの身代金を必要とするため、暗号作成者はこれの最良の例です。暗号通貨の価値と使いやすさは引き続き向上しますが、サイバー犯罪はそれらとともに発展します。•コンピューターおよびサーバーに暗号通貨マイニングプログラムを感染させる。•暗号ウォレットの盗難。おわりに

世界中の企業や機関を襲ったグローバルな攻撃を見た後、インターネット上のプライバシーとセキュリティを保護する方法を知ることが重要です。ソフトウェアとセキュリティの更新は、すべての企業にとって優先事項です。 WannaCryやEquifaxなどのケースでは、これを確認しています。脆弱なシステムを更新せずに毎日が経過すると、企業全体が危険にさらされるだけでなく、顧客やサプライヤーに関する情報を含むデータの整合性も危険にさらされます。生産が危険にさらされ、何百万もの損失が発生する可能性があります。一例:AP Moller-MaerskはGoldenEye / NotPetya攻撃の犠牲者の1人であり、その計算によると、損失は2億から3億米ドルにのぼりました。各国は、重要なインフラストラクチャに重点を置いて、防御および攻撃能力にますます投資しています。崩壊につながる可能性のある攻撃をリモートで開始する機能は、もはや理論ではありません。これはすでにウクライナで発生しており、これは世界のどの国でも再び発生する可能性があります。ただし、資金が限られている犯罪グループは、重要なインフラストラクチャに破壊的な攻撃を仕掛けるのに必要な知識とツールを利用できます。さらに、このような攻撃は、一部の特別なサービスだけで実行されることはできません。 ISIS(ロシアで禁止)などのテロリストグループは、テロをさらに拡散させるために、あらゆる手段を自由に使用する準備ができていることが知られています。2018年はより危険な立場にあります。多くの専門家は、最高レベルのセキュリティを実現し、企業ネットワークの資産を保護するために、考え方(および戦略)を変更する必要があります。マルウェア対策は始まりにすぎません。私たちは、より良いセキュリティ戦略が何かに対する信頼の欠如を意味する時代に突入しています。ネットワークに接続されたデバイスで開始する新しいプロセスは、事前に承認する必要があります。また、信頼できるプロセスは、異常な動作をできるだけ早く検出するために、継続的かつ継続的に監視する必要があります。家にいるもの、オフィスにあるもの、重要な側面は教育と意識です。そのため、管理者がしばしば忘れる情報セキュリティには、ますます多くの投資が必要になります。攻撃とその構成についての深い知識は、優れた防御戦略の基礎となるはずです。リアルタイムの検出と応答に基づくセキュリティは、専門家の分析と攻撃の発生方法に関する詳細情報と組み合わせて、将来の侵入を反映するために重要です。Gartner Peer Insightsは、主要なEDRソリューションとしてPanda Adaptive Defenseを推奨しています。署名ファイルはもはや機能せず、数字はそれ自体を物語っています。すべての悪意のあるプログラムの99%以上が他のどこにも見つかりません。署名の収集は、すでに検出を提供するための不十分で非効率的な方法です。セキュリティソリューションの多くのメーカーは、テスト研究所が後で署名によるマルウェア検出テストを実施したい場合にのみそれらを追加します(そして、これはそれほど一般的ではなくなってきています)。製品が脅威を検出するかどうか。マルウェアとの戦いに引き続き焦点を当てたソリューション(現在市場で入手可能なソリューションのほとんど)は、戦略を変更しなければ消滅する運命にあります。マルウェアを使用しない攻撃の数は増え続けています。そして、この現実に直面して、セキュリティソリューションとそのユーザーは完全に失われ、無防備です。そしてもちろん、国際的な協力と、GDPRなどの単一の規制枠組みの作成を忘れることはできません。適切な行動計画と同様に、政治的および経済的支援の利用可能性は、最新の技術的進歩の安全な使用から利益を得るでしょう。最後に、全体のポイントは、情報セキュリティの原則を改訂する必要があるということです。