Selectelで

DDoS Protectionサービスが開始され

てから2年以上が経過しました。 それ以来、会社の100以上のクライアントがそれを利用し、200以上の単一IPアドレスが保護に設定され、一部のクライアントは24個のサブネットを即座に保護しています。 この間、システムはそれぞれ10ギガビット/秒を超える200を超える大規模な攻撃を撃退し、クリーニングシステムを通過するトラフィックの量は5倍に増加しました。 有名な

MiraiボットのTCP SYN攻撃もあり、1秒あたり1,700万パケットで70 Gb / sのパワーマークを超えました。

DDoS攻撃に対する保護の経験を考慮して、追加の保護手段が導入され

、OSIモデル L7レベルまで機能する独自のクリーニングアルゴリズムが開発されまし

た 。これは、行動トラフィック分析に基づいており、実際のユーザーのアルゴリズムを再作成します。

この記事では、SelectelのDDoSに対する高度な保護の組織の機能について説明します。

目的別に分類するすべてのDDoS攻撃は、次のグループに分類できます。

- 帯域幅の過負荷を狙った攻撃 。 このタイプの攻撃の例は、上記のUDPフラッド、ICMPフラッド(別名pingフラッド)、および要求されなかった他のパケット配布プラクティスです。 このような攻撃の強さは、ギガビット/秒で測定されます。 それは絶えず増加しており、現在は1秒あたり最大100ギガビット以上になる可能性があります。

- プロトコルレベル攻撃 。 名前が示すように、このタイプの攻撃は、さまざまなネットワークプロトコルの制限と脆弱性を悪用します。 偽のパケットでサーバーを「攻撃」し、合法的なユーザーからのリクエストを処理できなくなります。 例には、SYNフラッド、ティアドロップ、およびさまざまな段階でプロトコル内のパケットの通常の移動を妨害するその他の攻撃が含まれます。

- システムの正常な機能を妨害するアプリケーションレベルの攻撃 。アプリケーションおよびオペレーティングシステムの脆弱性と脆弱性を悪用します。 これらの攻撃は標準のアナライザーでは見えないことがあります。これは1 Kppsになる場合があるためです。 標準的な保護対策では、トラフィックのこのような小さな急増を検出できないため、保護には常に一定のフィルタリングが必要であり、清掃施設は常にアプリケーション自体の動作アルゴリズムを知っている必要があります。

既存のセキュリティシステムは、帯域幅輻輳攻撃とうまく機能し、プロトコルレベルで受け入れられます。 DDoS攻撃に対する保護を強化することで、トラフィッククリーニングコンプレックスに別のステップが追加されます。これは、プロトコルレベルおよびアプリケーションレベルでの攻撃から保護するための特別なプロキシサーバーです。

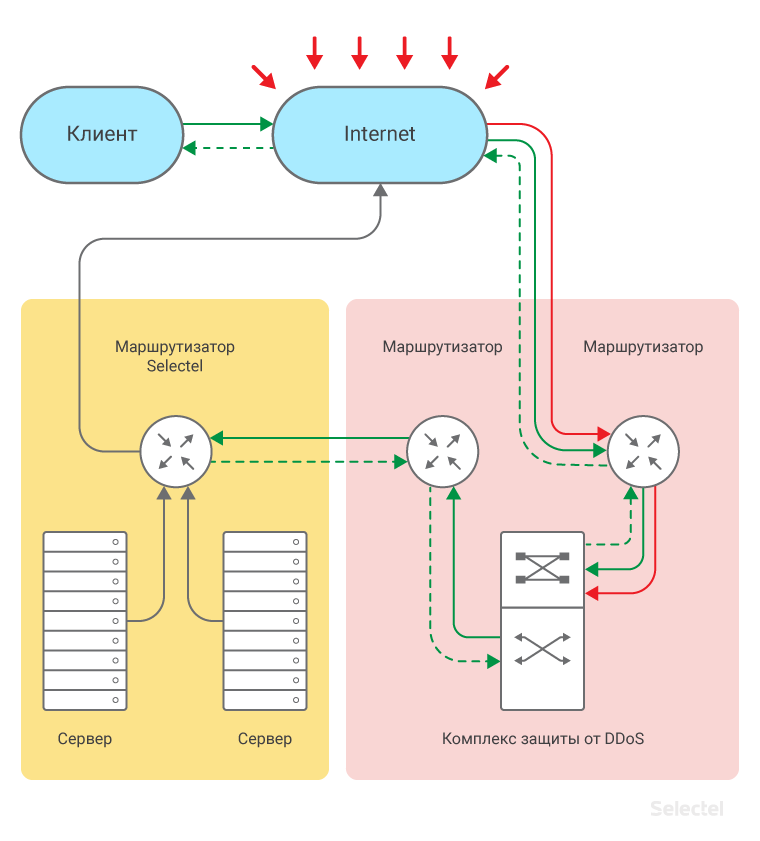

DDoS攻撃に対する通常の保護による、クリアされたトラフィックの移動経路を図に示します。

DDoS攻撃に対する保護を強化するには、サーバーからの要求に対する応答も、DDoS(トラフィッククリーニング)に対する複雑な保護を通過する必要があります。

最も単純なケースでは、DDoS保護複合体の側で、プロキシサーバーに基づいて動作するソフトウェアおよびハードウェアソリューションが個別に構成されます。 このソリューションは、すべてのデータを保護されたリソースに送り返します。

HTTPといえば、クライアントアドレスはプロキシサーバーによってHTTPヘッダー(X-Forwarded-ForやX-Real-IPなど)に追加されます。 ただし、これはHTTPのようなプロトコル(HTTP、HTTP / 2、HTTPS、Speedy)でのみ機能します。 TCPとUDPの両方に基づく他のプロトコルの場合、ヘッダーは追加されません。

作業スキーム

クライアントのIPアドレスが192.0.2.55であるとします。

保護されたサーバーの実際のIPアドレスは198.51.100.15です。

サーバーをDDoSから高度に保護するには、サーバー上のどのアプリケーションを攻撃から保護するかを示す特別なアンケートに記入する必要があります。

保護するアプリケーションの数-保護するオブジェクトの数:

- そのようなアプリケーションが2つある場合、2つの保護されたオブジェクトについて話します。

- 約1人の場合;

- アプリケーションが多くのTCP / UDPポートで動作する場合(たとえば、SIPプロキシの場合、アプリケーションはTCPトラフィックとUDPトラフィックの両方で動作します)-これは1つのアプリケーションです。

- Webサーバーを追加すると、別の保護オブジェクトが取得されます。 たとえば、インターネットからsip.example.ruとしてアクセスできるはずのSIPプロキシを保護します。

アンケートに基づいて、SelectelはIPアドレスのペアを識別します。

- 203.0.113.34-保護されたサーバーへのインストール。

- 95.213.255.45-DDoS保護複合体側のプロキシサービス用。

- DNSレコードでは、sip.example.ruのAレコードの値は95.213.255.45に設定されます。

- クライアント192.0.2.55は、DNS名でサービスにアクセスし、IPアドレス95.213.255.45でサービスにアクセスします。

このアドレスは、パートナーネットワークを介してルーティングすることでアクセスできるため、クライアントからサーバーへのすべての着信トラフィックはクリーニングコンプレックスに分類されます。

プロキシサービスでは、トラフィックは次のように処理されます。

以前:(src-ip 192.0.2.55、dst-ip 95.213.255.45)。

Steel:(src-ip 192.168.0.45、dst-ip 203.0.113.34)-192.168.0.45-DDoS保護パートナーがNATプールに使用するアドレス。

サーバー203.0.113.34のセキュアIPアドレスは、サーバー管理者、SelectelおよびDDoSからの保護のためのパートナーのみが知っています。 実サーバーのアドレス198.51.100.15は、サーバー管理者とSelectelのみが知っています。

実サーバーのアドレス95.213.254.15は、たとえばapt-get更新のためにサーバー側からの接続を整理したり、たとえばsshを介してサーバーを管理および監視したりするために使用されます。

保護された(例では203.0.113.34)および実際の(例では198.51.100.15)アドレスは秘密にしておく必要があり、それらの機密解除はクリーニングコンプレックスによるDDoS攻撃につながる可能性があります。

アドレス203.0.113.34は、サーバーをトラフィッククリーニングコンプレックスに接続するために使用され、インターネットからはアクセスできません。 サーバーの通信アドレスを保護されたアドレスの実際のアドレスのトラフィッククリーニングコンプレックスと一致させるために、Selectelは次の形式の静的ルーティングを使用します。

ルート203.0.113.34/32経由198.51.100.15/

インターネット上のサーバーからクライアントへの戻りトラフィックは次のとおりです。

- サーバーはIPパケットを送信します(src-ip 203.0.113.34、dst-ip 192.168.0.45)。

- Selectelルーターは、192.168.0.45(トラフィッククリーニングコンプレックスのNATプールのアドレス)の形式のアドレスに着信するサーバーからトラフィックを抽出し、トラフィッククリーニングコンプレックスに送り返します。

パケットはクリーニングコンプレックスを反対方向に通過し、SRC-IPアドレスとDST-IPアドレスがIPパケットで置き換えられます。 クライアントは最終的にIPパケットを残します(src-ip 95.213.255.45、dst-ip 192.0.2.55):

アドレス変換は、クライアントとサーバーの両方に対して透過的です。 デバイスアドレスがパケット内で送信される場合(特に、SIPパケットには内部の関係者のアドレスが含まれます)、これらのパケットはDDoS保護複合体内のALG処理により内部的に変更されます。 現在、この複合施設はFTP、TFTP、SIP、RTSP、PPTP、IPSecのALGプロファイルをサポートしています。

サポートされているアプリケーション

DDoSに対する高度な保護のために、クリーニングコンプレックスの微調整が必要です。 今日、Selectelでは、次のアプリケーションに高度な保護を提供できます。

- Webサーバー(HTTP)

- 暗号化されたWebサーバー(HTTPS)。

- TeamSpeak

- カウンターストライク

- マインクラフト

- Microsoft RDP

- DNS

セキュアなトラフィック(HTTPS、TLSサポートを備えた他のプロトコル)を処理するアプリケーションの場合、正しいプロキシを編成するためにDDoS保護複合体に秘密鍵を転送する必要があります。 キー転送がないと、アプリケーションレベルでの保護が不可能になり、機能はプロトコルのレベルによって制限されます。

DDoS攻撃に対する保護の強化は、HTTPリソースとその他(TeamSpeak、CounterStrike、DNS)の両方に対して設計されています。 HTTPトラフィックに関しては、複合体は通過するパケットの完全なL7分析に焦点を当てており、XSS、SQLインジェクションなどのさまざまなHTTP攻撃にうまく対処します。