OWASP自動脅威ハンドブックは、自動化された脅威からWebアプリケーションを保護するための情報を提供します。 これらの脅威は、自動ツールの使用、サービス拒否、アプリケーションロジックの違反、放棄されたバスケット、不完全なトランザクションなどに関連しています。

OWASP TOP 10で導入されたWeb脆弱性の典型的なリスクに加えて、攻撃者がWebアプリケーションを不安定にしたり、アプリケーションの機能を操作してその動作を中断したりする多くの機会があります。 このような操作の例として、複数の「未完了」注文の作成があります。これにより、オンラインストアで予約された商品のポジションが使い果たされ、正当なユーザーに注文を行うことができなくなります。

また、これらの脅威には、いわゆる ボットまたは自動化された攻撃:

- ユーザー識別。

- 集約;

- クリック詐欺;

- スパムコメント

- コンテンツの解析。

機能の過剰使用はサービス拒否アプリケーション(DoS)として解釈できますが、実際にはDoSは副作用です。

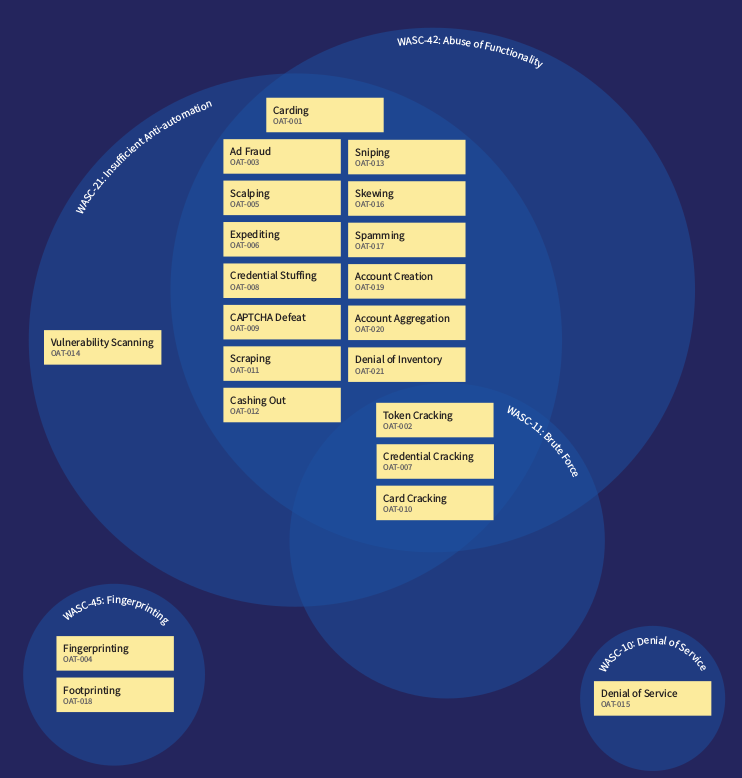

自動化された脅威

脅威はいくつかのタイプで配布され、アルファベット順に使用されます。 理解するために、ネイティブのOAT名と脅威の適応された説明を使用します。

このタイプの脅威は、 WASC脅威分類マトリックスとマイターCAPECに重ねられます。

このリストに含まれる脅威イベントに焦点を当てる領域には、個々のイベントと、Webアプリケーションとのマルチステージおよび反復的な相互作用の両方を含める必要があります。

これらの脅威のほとんどは正当なユーザーのアクションに似ており、特定のアクションの繰り返し時間とイベントの規模の両方に依存するこれらまたはその他の悪用や操作の特定に役立つのは、包括的な詳細な分析のみです。 自動脅威に関連するイベントは、Webアプリケーションに影響するだけでなく、サードパーティのサービスに関連する可能性もあります。

これらの脅威の一部は、異常の分析、機械学習、人工知能、正当なユーザーの行動パターンの作成などのツールを使用して特定および排除できます。

プロジェクトページ: OWASP自動脅威