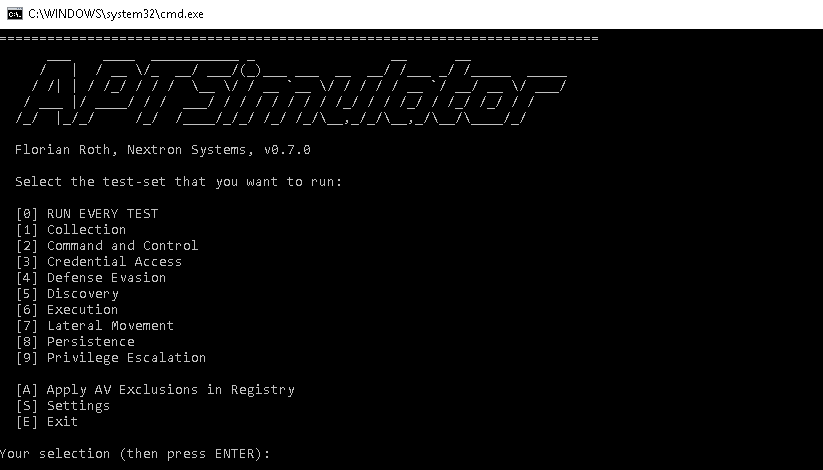

APTシミュレータは、情報システムの侵入者のアクティビティを模倣するWindows環境でのインシデントを調査するためのセキュリティツールとアクションをチェックするためのフレームワークです。 Blue Teamチームを訓練して現代の脅威に対抗するための優れたプラットフォームです。

主な目的:

- 脅威の検出/侵害ツールのテスト。

- セキュリティ違反のテスト

- SOC / SIEM監視ツールを確認してください。

- 法医学データの流出環境。

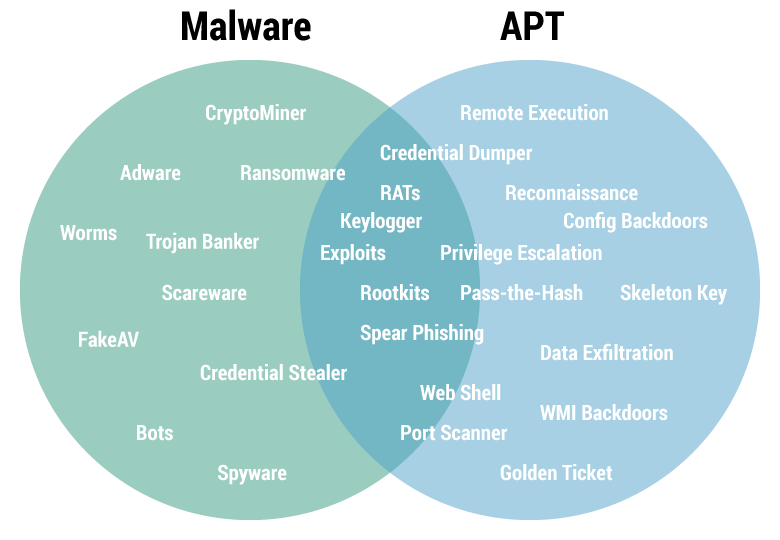

APT(高度な持続的脅威);また、標的型サイバー攻撃は、現代レベルの専門知識と重要なリソースを備えた攻撃者であり、さまざまな攻撃ベクトル(情報、物理、フィッシングなど)を通じて目標を達成する機会を作り出すことができますこれらの目標には通常、情報を抽出したり、混乱させたりする目的を達成するために、対象組織の情報技術インフラストラクチャ内でのプレゼンスを確立および拡大することが含まれます。 実行中のタスク、プログラム、またはサービスの重要な側面に干渉する、または「開発された持続的な脅威」として将来のAPTで意図を果たすことができる立場を取るために:長期にわたって繰り返し目標を達成する。抵抗;意図の実装に必要なターゲットインフラストラクチャへの浸透レベルを維持するためのインストールがあります

最も「高度な」攻撃であり、原則として、技術的に高度な攻撃です。 従来の攻撃とは対照的に、攻撃者がハッキングされたインフラストラクチャと対話し、企業環境での存在範囲を拡大できるのは、システム内の統合および隠された存在です。

次の表に、侵害マーカーと予想される検出結果を示します。

- AV =アンチウイルス

- NIDS =ネットワーク侵入検知システム

- EDR =「エンドポイント」上のエージェント-AWP、サーバー(エンドポイントの検出と応答)

- SM =セキュリティ監視システム

- CA =侵害の評価

| テストケース | AV | ニッド | EDR | Sm | CA |

|---|

| ローカルファイルコレクション | | | | | X |

| C&Cサーバーへの接続 | X | X | X | X | |

| DNSキャッシュポイズニング | X | X | | X | X |

| 悪意のあるユーザーエージェント(ドロッパー、トロイの木馬) | | X | X | X | |

| Netcat Back Connect | X | | X | X | X |

| WMIバックドア | | | X | X | X |

| LSASSをダンプする | | | X | X | X |

| Mimikatzを使用する | X | | X | X | X |

| WCEを使用する | | | X | X | X |

| ゲストアクセスの有効化と特権の昇格 | | | X | X | X |

| サブシステムファイル | | | X | X | X |

| ホストの変更 | X | | X | | X |

| 難読化されたJSドロッパー | X | X | X | X | X |

| 難読化されたファイル(RAR> JPG) | | | | | X |

| Cクラスサブネットスキャン | | X | X | X | X |

| システム情報収集コマンド | | | X | X | X |

| PsExecの実行 | | | X | X | X |

| マルウェアの配信 | X | | | | X |

| データ収集ジョブで | | | X | X | X |

| RUNパラメータをレジストリに追加する | | | X | X | X |

| スケジューラでタスクを作成する(バックドアとして使用できます) | | | X | X | X |

| StickyKeyバックドア | | | X | | X |

| UserInitMprLogonScriptレジストリキーの使用 | | | X | X | X |

| Webシェル | X | | X | | X |

| WMIバックドア | | | X | | X |

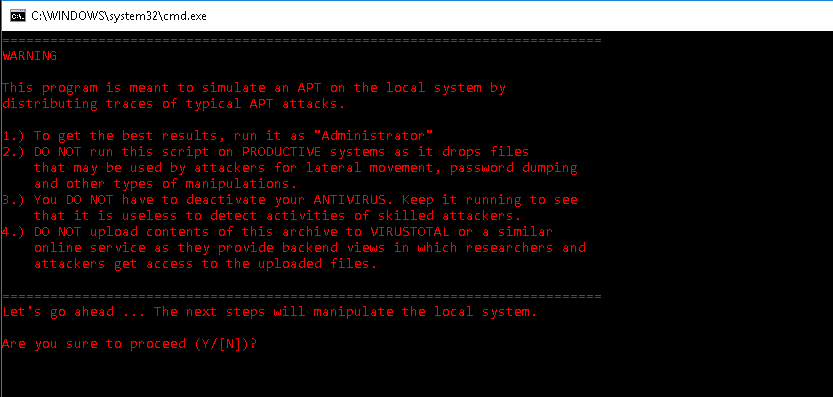

注意:フレームワークには、システムの整合性と安定性を損なう可能性のあるツールと実行可能ファイルが含まれています。 テストまたはデモシステムまたはスタンドでのみ使用してください。

システムインターフェイスは、Metasploit Framework、Empire、SETなどのユーザーになじみのある「クラシックな」擬似グラフィックシェルです。

メインツールは、プログラムのコンテキストメニューから使用できます。 個々のユーティリティと同様に、コンテキストメニューからツールキットを起動する可能性があります。

→ githubのプロジェクトページ。

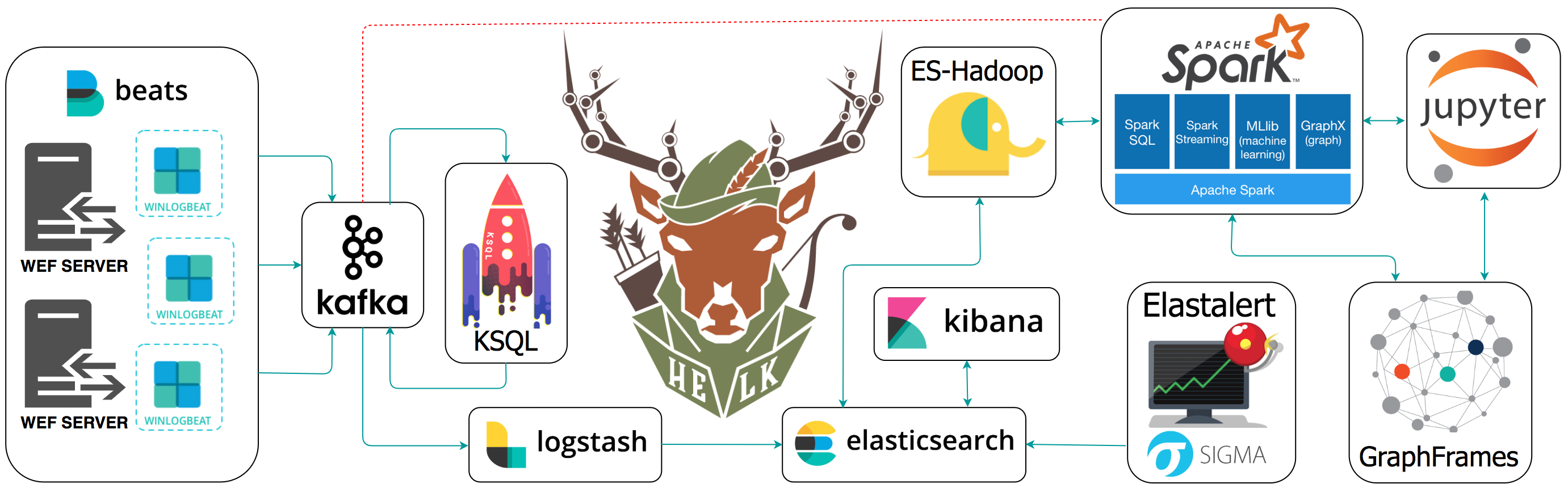

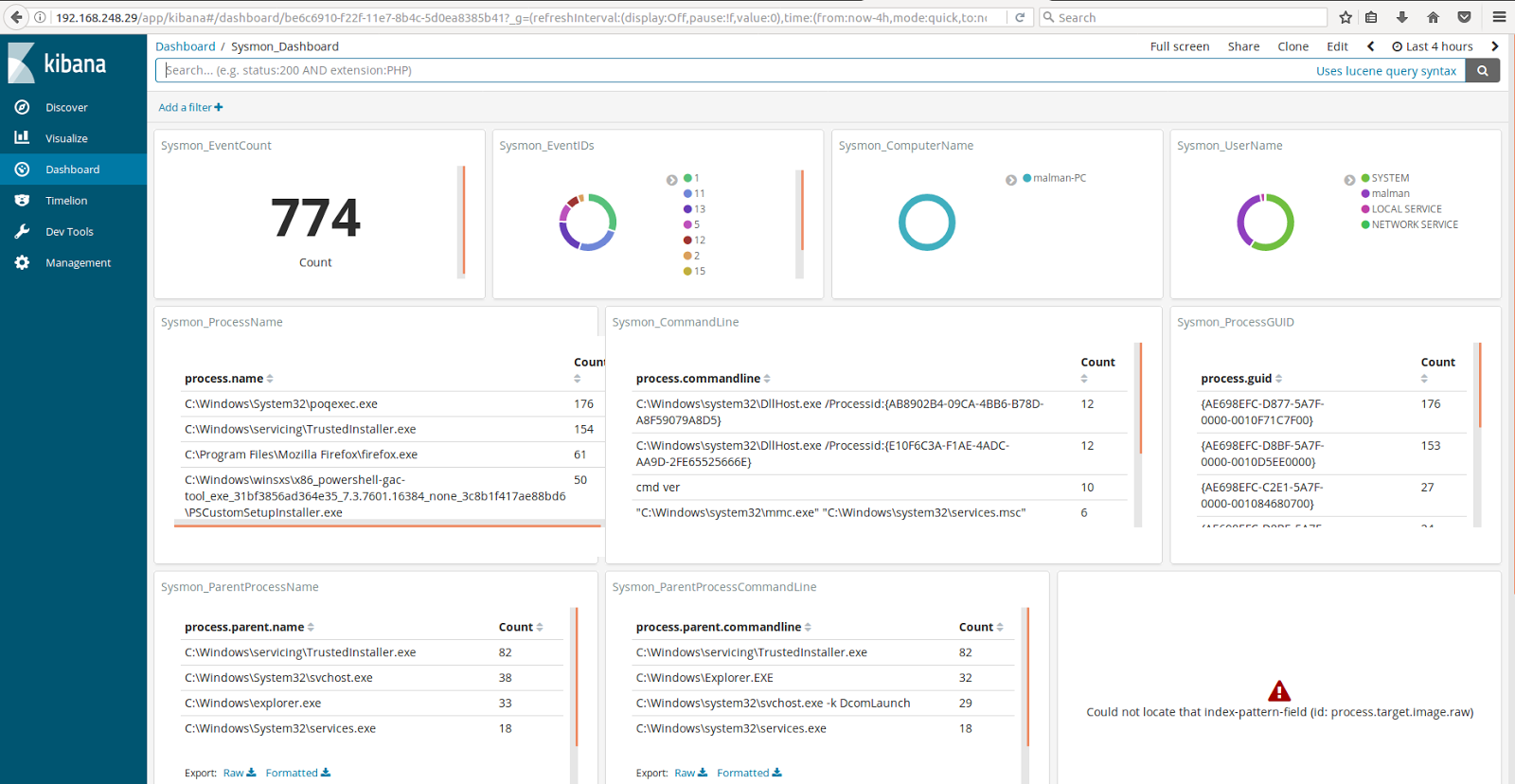

悪意のあるアクティビティを監視する独自の環境をお持ちでない場合は、HELK-Hunting ELK(Elasticsearch、Logstash、Kibana)を使用することをお勧めします。これは、侵害されたホストのデータをチェックおよび視覚化するための監視環境です。

このシステムは、脅威を検出するためのプラットフォームであり、ドッカーコンテナの形式で分析と視覚化を行うためのツールとユーティリティのセットです。

→ githubのプロジェクトページ。

これら2つのツールを使用すると、現代の脅威を特定し、インシデントを調査し、運用上の対抗手段と手段を開発するスキルを向上させることができます。