最近では

、Dofoil Trojanを使用した

大規模な攻撃を防止しました。この目的は、数十万台のコンピューターに暗号通貨マイニング用のマルウェアをインストールすることでした。 動作監視、機械学習モデル、およびマルチレベル保護システムを使用して、Windows Defenderウイルス対策ソフトウェアは、数ミリ秒の間、攻撃を効果的に検出してブロックすることができました。

今日は、攻撃自体と感染経路について詳しく説明し、タイムラインを共有します。 猫の下を見てください!

攻撃を検出した直後に、マルウェアをインストールしようとする膨大な数の試行がどこで行われたかを特定することができました。 通常、

Dofoil Trojan(Smoke Loaderとも呼ばれます)は、スパムメッセージやエクスプロイトキットを含むさまざまな方法で配布されます。 3月6日に開始された攻撃では、別のスキームが使用されました。ほとんどの悪意のあるファイルはmediaget.exeプロセスによって作成されました。

このプロセスは、

望ましくない可能性のあるアプリケーションのファミリーの分類に一致するBitTorrentクライアントであるMediaGetを指し

ます 。 ユーザーは、MediaGetアプリケーションを使用して、評判が疑わしいサイトからプログラムやマルチメディアファイルを検索およびダウンロードすることがよくあります。 このようなファイル共有アプリケーションを使用すると、マルウェアをダウンロードするリスクが高まります。

しかし、攻撃を研究した結果、Dofoil暗号マイナーによる感染はトレントファイルのダウンロードとは関係がないという結論に達しました。 以前は、他のファイル共有アプリケーションでこのようなスキームを観察していませんでした。 mediaget.exeプロセスは常にmy.datという名前の%TEMP%フォルダーにDofoilサンプルを書き込みました。 最も一般的な感染源は%LOCALAPPDATA%\ MediaGet2 \ mediaget.exeファイル(SHA-1:3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c)でした。

推奨される資料 :攻撃に関する統計、Windows Defenderに関する有用な情報および応答データ。

ロシアのWindowsユーザーに対する大規模なハッカー攻撃の中断に関する記事を参照してください。

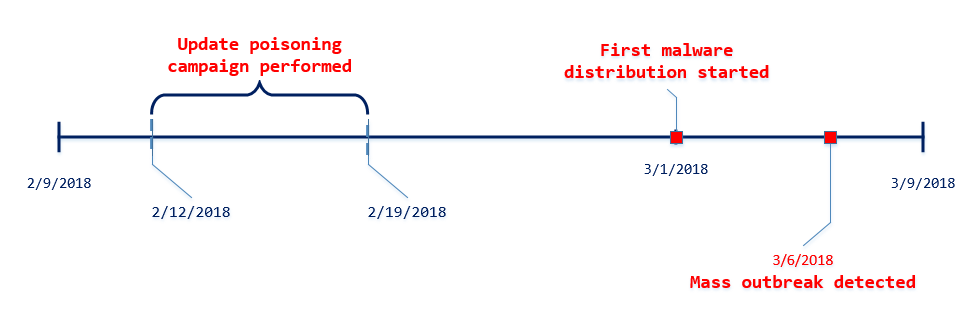

攻撃のタイムライン

3月6日に開始されたDofoil攻撃の包括的な調査により、2月中旬以降に攻撃者によって準備された慎重に計画されたキャンペーンであることが明らかになりました。 計画を実装するために、攻撃者はまず、ユーザーがコンピューターにインストールしたMediaGetプログラムの更新を通じてウイルスを拡散しました。 以下のタイムラインは、Dofoil攻撃の主なイベントを示しています。

図 1. MediaGetを介した攻撃タイムライン

図 1. MediaGetを介した攻撃タイムラインMediaGetソフトウェアアップデート感染

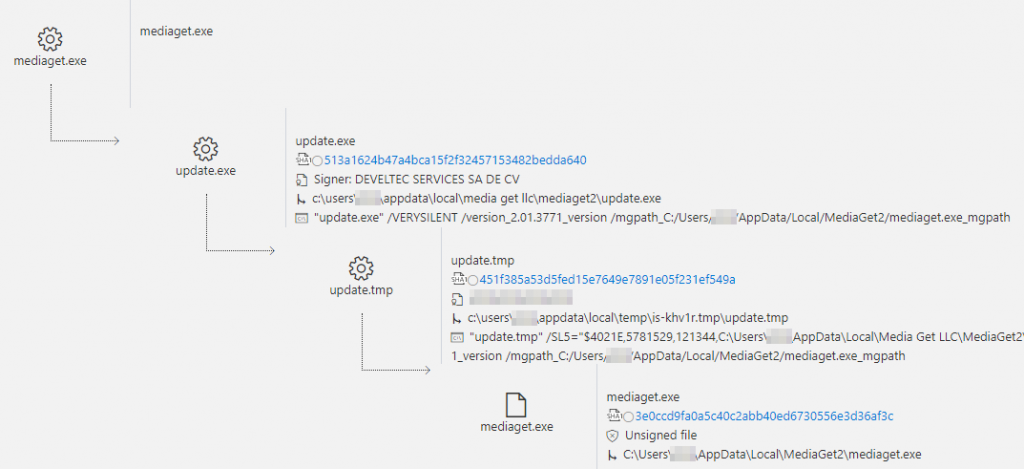

MediaGetの更新プログラムに感染し、最終的に大量攻撃につながるプロセスを次の図に示します。 信頼できるmediaget.exeアプリケーションは、update.exe実行可能ファイルをダウンロードし、コンピューターで実行して新しいmediaget.exeインスタンスをインストールします。 mediaget.exeアプリケーションの新しいインスタンスは、本物と同じ機能をすべて備えていますが、抜け穴があります。

図 2.ファイル感染手順の更新

図 2.ファイル感染手順の更新感染した更新ファイルをインストールする手順全体は、Windows Defender ATPサービスによって監視されます。 次のプロセスツリーは、mediaget.exeプロセスが感染した署名済みupdate.exeファイルを挿入する方法を示しています。

図 3. Windows Defender ATPでの悪意のある更新プロセスの検出

図 3. Windows Defender ATPでの悪意のある更新プロセスの検出感染したupdate.exeファイル

ダウンロードされたupdate.exeは、mediaget.exeに感染したトロイの木馬ファイルが埋め込まれたInnoSetup SFXバッチファイルです。 起動されると、この実行可能ファイルは、トロイの木馬に感染した

mediaget.exeアプリケーションの署名されていないバージョンを

挿入します。

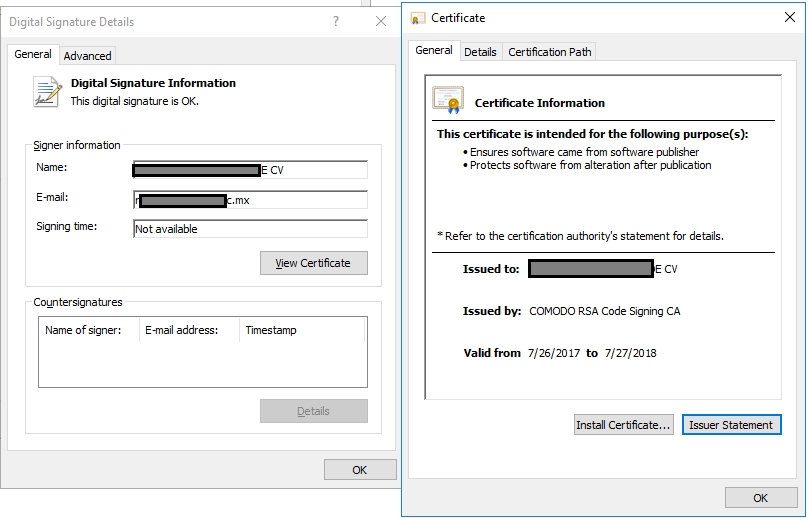

図 4.感染したupdate.exeファイルの証明書データ

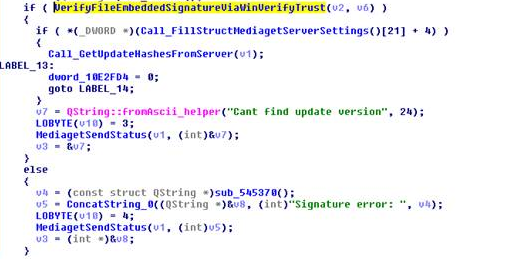

図 4.感染したupdate.exeファイルの証明書データUpdate.exeは、MediaGetと提携していないサードパーティのソフトウェア開発者によって署名されています(この会社は侵入者の被害者である可能性が高い)。 実行可能ファイルには、別の証明書によって署名されたコードが含まれています。そのタスクは、元のmediaget.exeファイルと同じ署名確認要件を単に転送することです。 アップグレードコードは証明書データを検証し、それが有効で適切に署名されていることを確認します。 証明書が署名されている場合、ハッシュ値がmediaget.comインフラストラクチャのハッシュサーバーから受信した値と一致するかどうかを確認します。 次の図は、update.exeファイルの有効な署名を検証するコードスニペットを示しています。

図 5.更新コードmediaget.exe

図 5.更新コードmediaget.exeトロイの木馬に感染したファイルmediaget.exe

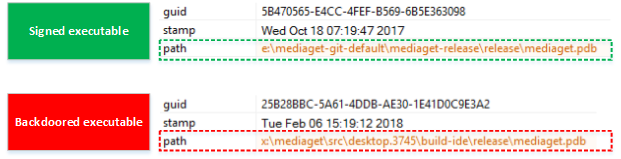

トロイの木馬に感染したmediaget.exeファイルは、Windows Defender AVによってTrojan:Win32 / Modimer.Aとして認識され、元のファイルと同じ機能を実行しますが、署名されておらず、抜け穴があります。 この悪意のあるバイナリは、MediaGetソースバイナリと98%同じです。 次のPEデータによると、他のPDBデータと異なるファイルパスが実行可能ファイルに示されています。

図 6.署名されたトロイの木馬に感染した実行可能ファイルのPDBパスの比較

図 6.署名されたトロイの木馬に感染した実行可能ファイルのPDBパスの比較悪意のあるプログラムが開始されると、管理および制御(C&C)サーバーのリストが作成されます。

図 7. C&Cサーバーのリスト

図 7. C&Cサーバーのリスト組み込みのC&Cリストに関して、トップレベルドメイン.bitはICANNによって承認されたドメインではなく、NameCoinインフラストラクチャによってサポートされていることに注意することが重要です。 NameCoinは、ブロックチェーンモデルの原理を実装する代替ルートDNSサーバーの分散システムです。 このシステムは匿名ドメインを提供します。 .bitドメイン名は標準DNSサーバーによって解決されないため、マルウェアはNameCoin DNSサーバーとして使用される71のIPv4アドレスのリストを埋め込みます。

その後、マルウェアは、.bitドメインのDNSルックアップにNameCoinサーバーを使用します。 今後、これらの名前はコンピューターのDNSキャッシュに配置され、NameCoin DNSサーバーを指定せずにすべての今後の検索が解決されます。

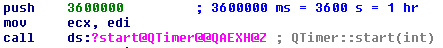

C&Cサーバーへの最初の呼び出しは、プログラムの開始から1時間後に発生します。

図 8. C&Cサーバーへの接続を開始するためのタイマー

図 8. C&Cサーバーへの接続を開始するためのタイマーマルウェアは、4つのC&Cサーバーのいずれかを選択します。 このプログラムは、管理および制御データの交換にHTTPプロトコルを使用します。

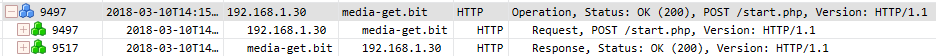

図 9. C&Cサーバーへの接続

図 9. C&Cサーバーへの接続抜け穴コードは、システムに関する情報を収集し、POST要求を介してC&Cサーバーに送信します。

図 10.システム情報

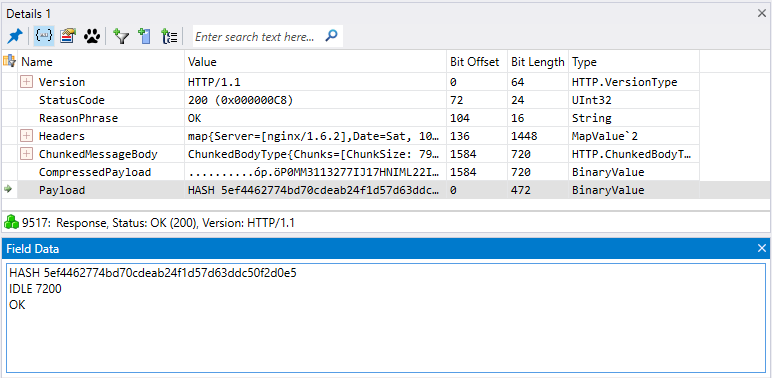

図 10.システム情報C&Cサーバーは、さまざまなコマンドをクライアントに返します。 次の回答には、HASH、IDLE、およびOKコマンドが含まれています。 IDLEコマンドは、C&Cサーバーに再度アクセスする前に、一定期間(7200秒= 2時間など)待機するようにプロセスを設定します。

図 11.管理および制御チーム

図 11.管理および制御チーム抜け穴コマンドの1つはRUNで、C&CサーバーのコマンドラインからURLを取得します。 その後、マルウェアはURLからファイルをダウンロードし、%TEMP%\ my.datフォルダーに保存して起動します。

図 12. RUNコマンド処理コード

図 12. RUNコマンド処理コードこのRUNコマンドは、3月1日から3月6日の攻撃の一環として、Dofoil Trojanを拡散するために使用されています。 Windows Defender ATP通知プロセスツリーは、悪意のあるプロセスmediaget.exeと、確認済みのC&Cサーバーの1つであるgoshan.onlineとの間のデータ交換を示しています。 その後、プログラムはmy.dat(Dofoil)ファイルを展開して実行し、最終的にCoinMinerコンポーネントにつながります。

図 13. Dofoil、CoinMinerのダウンロードおよび実行プロセス

図 13. Dofoil、CoinMinerのダウンロードおよび実行プロセス 図 14. Windows Defender ATPアラートプロセスツリー

図 14. Windows Defender ATPアラートプロセスツリー攻撃の一環として、Dofoilトロイの木馬はCoinMinerマルウェアを配信するために使用されました。そのタスクは、ユーザーのコンピューターのリソースを使用して、攻撃者に有利な暗号通貨をマイニングすることです。 攻撃中、Dofoilトロイの木馬は、プロセスアドレス空間に悪意のあるコードを挿入するための高度な手法、安定性メカニズム、および検出回避手法を使用しました。 Windows Defender ATPは、感染のすべての段階でこの動作を正常に検出します。

図 15. Windows Defender ATPでのDofoilプロセスの実装の検出

図 15. Windows Defender ATPでのDofoilプロセスの実装の検出調査結果をMediaGet開発者に報告して、インシデントを正しく分析できるようにしました。

また、証明書所有者に、update.exeファイル(指紋:5022EFCA9E0A9022AB0CA6031A78F66528848568)で攻撃者がコード署名証明書を使用する方法を伝えました。

リアルタイムのウイルス保護

3月6日に発見された、慎重に計画され、事前に準備されたDofoilキャンペーンは、今日ますます発生しているマルチレベルのウイルスサイバー攻撃の好例です。 典型的なサイバー犯罪を犯す場合、以前はより高度なサイバー攻撃に関連付けられていた、より高度な手法が使用されるようになりました。 Windows Defender Advanced Threat Protection(Windows Defender ATP)は、クライアントをさまざまな攻撃からリアルタイムで保護する次世代のセキュリティツールの高度なセットを提供します。

Windows Defender AVウイルス対策を使用し、

信頼できない可能性のあるアプリケーションに対する保護をアクティブにする企業クライアントは、トロイの木馬に感染したMediaGetソフトウェアから保護され、3月6日のウイルス攻撃のソースであることが判明しました。

Windows Defender AVは、Dofoilを使用した攻撃からクライアントを確実に保護します。 行動監視および分析技術は、Dofoilの異常な回復力メカニズムを明らかにし、

クラウド保護サービスに適切な信号を直ちに送信しました。そこで、多数の機械学習モデルが、検出された脅威のほとんどを即座にブロックしました。

攻撃の包括的な分析では、

Windows Defender ATPの高度な検出ライブラリが、感染のすべての段階でDofoilの悪意のある動作をマークしていることも示されました。 悪意のある動作には、コードインジェクション、検出に対する保護方法、暗号通貨マイニングのコンポーネントの導入が含まれます。 セキュリティの専門家は、Windows Defender ATPプラットフォームを使用して攻撃を検出し、攻撃に効果的に対応できます。 Windows Defender ATPは、Windows Defender AV、Windows Defender Exploit Guard、およびWindows Defender Application Guardの組み込み保護ツールも提供し、すべてのレベルで完璧なセキュリティ管理を提供します。

侵害インジケータ(IOC)

| ファイル名 | SHA-1 | 説明 | 署名者 | 署名日 | 検出されたマルウェアの名前 |

|---|

| mediaget.exe | 1038d32974969a1cc7a79c3fc7b7a5ab8d14fd3e | 公式の実行可能ファイルmediaget.exe | グローバルマイクロトレーディングPTE。 株式会社 | 2:04 PM 10/27/2017 | PUA:Win32 / MediaGet |

| mediaget.exe | 4f31a397a0f2d8ba25fdfd76e0dfc6a0b30dabd5 | 公式の実行可能ファイルmediaget.exe | グローバルマイクロトレーディングPTE。 株式会社 | 4:24 PM 10/18/2017 | PUA:Win32 / MediaGet |

| update.exe | 513a1624b47a4bca15f2f32457153482bedda640 | トロイの木馬に感染したアップデート実行可能ファイル | DEVELTEC SERVICES SA DE CV | - | トロイの木馬:Win32 / Modimer.A |

| mediaget.exe | 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c、

fda5e9b9ce28f62475054516d0a9f5a799629ba8 | トロイの木馬に感染した実行可能ファイルmediaget.exe | 署名されていません | - | トロイの木馬:Win32 / Modimer.A |

| my.dat | d84d6ec10694f76c56f6b7367ab56ea1f743d284 | 組み込みの悪意のある実行可能ファイル | - | - | TrojanDownloader:Win32 / Dofoil.AB |

| wuauclt.exe | 88eba5d205d85c39ced484a3aa7241302fd815e3 | CoinMiner組み込みプログラム | - | - | トロイの木馬:Win32 / CoinMiner.D |