ペイロード(ペイロード)を使用すると、Webアプリケーションをファジングして、脆弱性の異常/兆候を特定できます。 この記事では、Webアプリケーションをテストするためのペイロードのいくつかのオプションを検討します。

ペイロード

ペイロードは、文字シーケンス、ユーティリティコマンド、ファイル名、いわゆる

ポリグロットなど Webアプリケーションの半自動化された研究として機能します。 簡単に言えば-研究者はエントリポイント(入力フォーム、引数、動的フィールド)を識別し、ペイロードを値として提供します。

最新のセキュリティツールのほとんどには、通常はテキストファイルとして提示される定義済みのペイロードリストが含まれています。

たとえば、wfuzzやdirbなどのツールを使用して重要なファイルを識別するには、

Bo0oMの適切な

リストを使用できます。

ペイロードの例:

.ftpquota .gem .gfclient/ .gfclient/pass .git .git-credentials .git-rewrite/ .git/ .git/config .git/HEAD .git/index .git/logs/

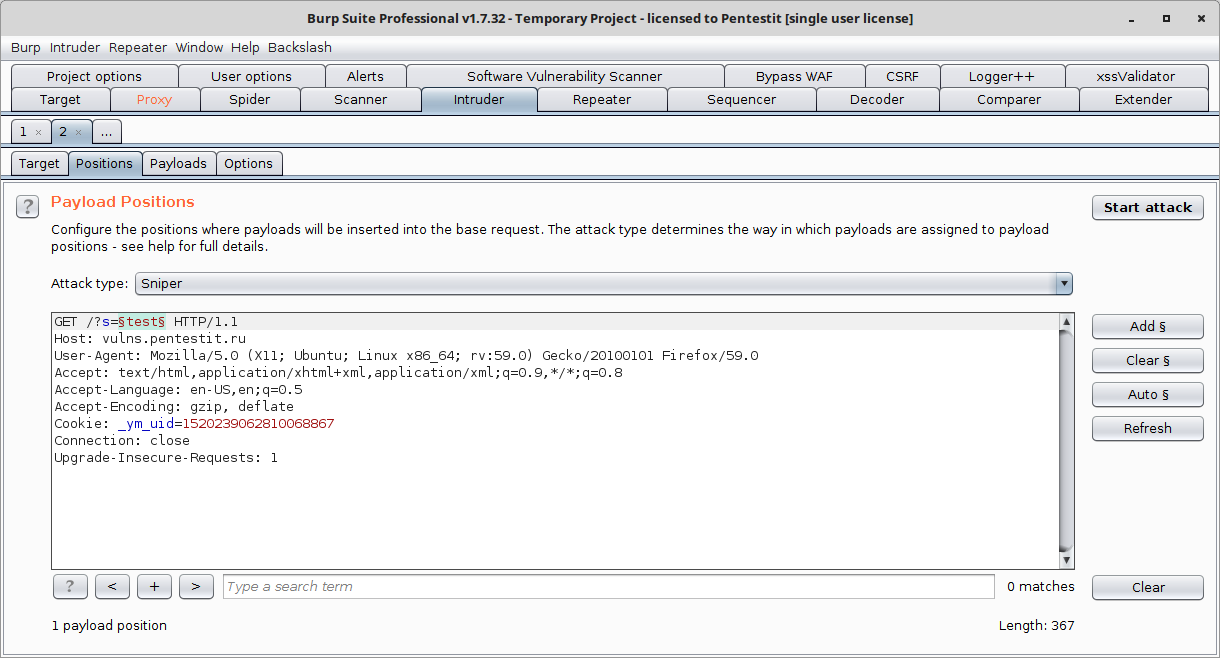

Webアプリケーションの調査後、サイトマップがコンパイルされ、Webフォーム、入力、パラメーター、および引数が特定されました。テストを開始できます。 これを行うには、ペイロードアプリケーションの位置を選択します(例としてBurp Suiteを使用):

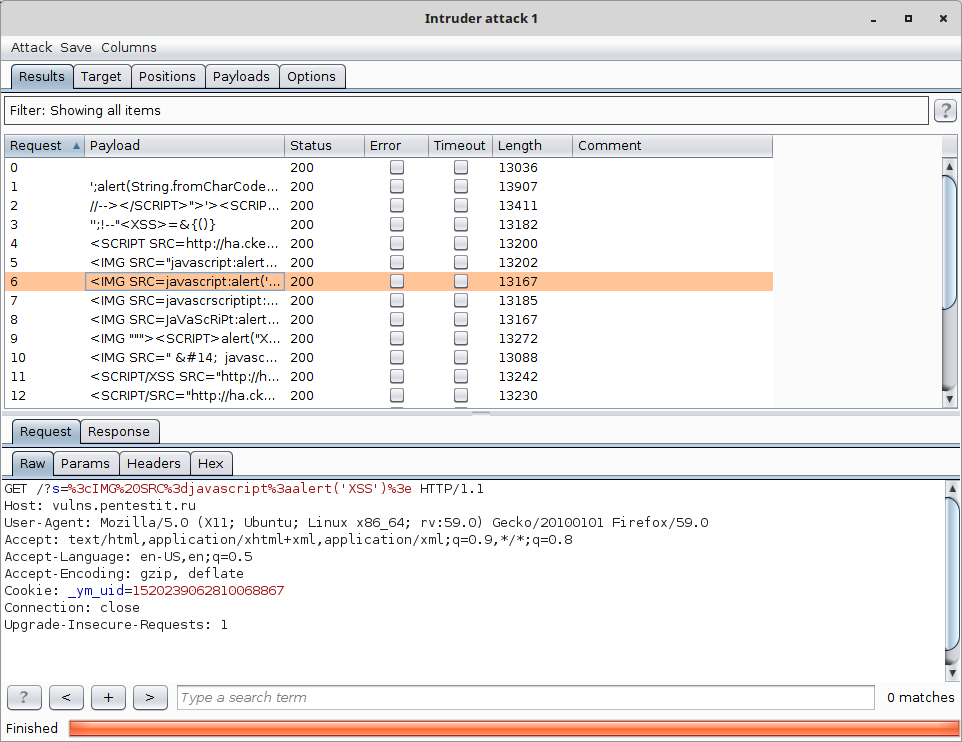

位置を選択したら、適用するペイロードのリストを選択し、必要に応じて、選択記号を設定して(結果をフィルタリングする)、攻撃を開始する必要があります。

さまざまな脆弱性を識別するために、さまざまなペイロードのセットが使用され、さまざまな「アセンブリ」に組み立てられ、タイプごとに配布されます。

ペイロードすべてのもの

Payloads All The Things-最も人気のあるペイロードリポジトリの1

つには 、次のカテゴリが含まれます(Webアプリケーションをテストするほぼすべての機会に十分です)。

CRLF injection; Methodology and Resources; Remote commands execution; Web cache deception; CSV injection; NoSQL injection; Server Side Template injections; XPATH injection; CVE Exploits; OAuth; SQL injection; XSS injection File Inclusion - Path Traversal; Open redirect; SSRF injection; XXE injections; Insecured source code management; PHP juggling type; Tar commands execution; Java Deserialization; PHP serialization; Traversal directory.

Seclists

SecListsは、Webアプリケーションとネットワークインフラストラクチャをテストするために設計された別の一般的なペイロードの「アセンブリ」です。

このアセンブリは、特定の種類の脆弱性に対するペイロードのより「狭い」専門化で注目に値します。 たとえば、XSS専用のペイロードが含まれています。

XSS-BYPASS-STRINGS-BRUTELOGIC.txt; XSS-BruteLogic.txt; XSS-JHADDIX.txt; XSS-RSNAKE.txt; XSS-Vectors-Mario.txt; XSS-WITH-CONTEXT-JHADDIX.txt.

SQL / NoSQLインジェクションに特化したペイロード:

MSSQL-Enumeration.fuzzdb.txt; MSSQL.fuzzdb.txt; MYSQL.fuzzdb.txt; Metacharacters.fuzzdb.txt; MySQL-Read-Local-Files.fuzzdb.txt; MySQL-SQLi-Login-Bypass.fuzzdb.txt; NoSQL.txt.

侵入者のペイロード

Intruder Payloadsは、BruteX、Sn1per、Findsploitの作者によるペイロードリポジトリです。 ファジングシートに加えて、さまざまなBurpSuiteユーティリティ(リピーター、侵入者)ツールの攻撃ペイロードが含まれています。

01_burpattack_basic_methods; 01_burpattack_dirbuster; 01_burpattack_fast_fuzz; 02_burpattack_vulnerabilities_all; 03_burpattack_find_inject; 03_burpattack_find_injectx; 04_burpattack_basic_fuzz; 04_burpattack_sqli_quick_fuzz; 05_burpattack_full_fuzz; burpattack_basic_auth_brute; burpattack_brute_force; burpattack_command_exec; burpattack_find_injectx; burpattack_nums_1-100; burpattack_overflow; burpattack_server_side_include; burpattack_shellshock; burpattack_sqli_authbypass; burpattack_sqli_error_based; burpattack_sqli_quick_fuzz; burpattack_sqli_time_based; burpattack_url_attacks; burpattack_wordpress; burpattack_xmlrpc_dos; burpattack_xpath_injection; burpattack_xss; burpattack_xss_stored; burpattack_xxe; burpconfig_default; burprepeater_xxe; shellshock_attack.

Fuzzdbプロジェクト

Fuzzdbには、さまざまなペイロードのリストが含まれています。 Webアプリケーションをテストするには、「攻撃」リストが役立ちます。

business-logic; control-chars; disclosure-directory; disclosure-localpaths/unix; disclosure-source; email; file-upload; format-strings; html_js_fuzz; http-protocol; integer-overflow; ip; json; ldap; lfi; mimetypes; no-sql-injection; os-cmd-execution; os-dir-indexing; path-traversal; redirect; rfi; server-side-include; sql-injection; string-expansion; unicode; xml; xpath; xss.

フースパイディ

Foospidyリポジトリには、Webサーバー上の重要なファイルとフォルダーを識別するためのペイロードのリストが含まれています。

apache-user-enum-1.0.txt; apache-user-enum-2.0.txt; directory-list-1.0.txt; directory-list-2.3-big.txt; directory-list-2.3-medium.txt; directory-list-2.3-small.txt; directory-list-lowercase-2.3-big.txt; directory-list-lowercase-2.3-medium.txt; directory-list-lowercase-2.3-small.txt.

これらのペイロードは

、ペイロードの難読化 、その

変更 、組み合わせなど、さまざまな攻撃のアプリケーションの基礎を形成するのに役立ち

ます 。