2018年4月6日金曜日、

シスコの機器に対する強力な攻撃が始まりました 。

多くの人は、この攻撃が成功する主な理由は、外部ネットワークで開いているCisco Smart Installサービスポートだと書いています。

これらのポートはデフォルトで開いています。 そしてほとんどの場合、人々はデフォルトで設定/選択/設定されたままにします。 ご覧のとおり、このケースの例として、これはホームルーターだけでなく、エラーのコストがはるかに高い大企業の深刻な機器にも当てはまります。

システムを作成するとき、変更する必要があるデフォルト値が正しい方向に変更されるという事実に依存する権利はありません。

これらの値を強制的に変更するには、テクニックの使用を制限する必要があります。 多くの人は幸せではないでしょう。 「フールプルーフ」は、これらのバインディング制限の一例です。

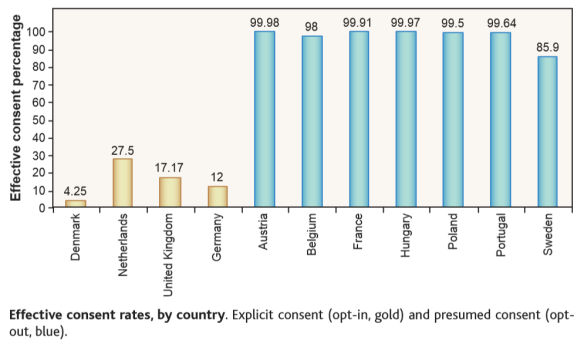

プロのデフォルト選択2003年の調査では、

「デフォルトの選択は命を救うのですか?」というグラフがあり

ます。

ロシア語で

もっと 。

臓器提供プログラムに参加する準備ができている人の数は、問診票でどのデフォルト選択が既に行われているかに大きく依存することを示しています。

脆弱性自体の

根本に注意を払いたいです。

レポートには次のような部分があります。

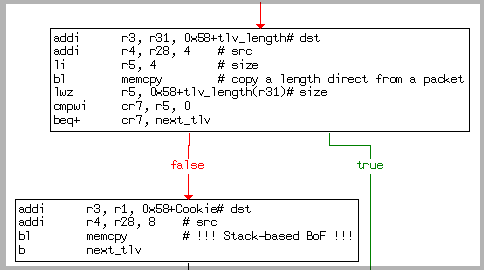

smi_ibc_handle_ibd_init_discovery_msg関数でバッファオーバーフローが発生する

データを固定サイズのバッファにコピーするとき、サイズがチェックされないという事実のため。 データのサイズとそれら自体は、ネットワークパケットから直接取得されます。

つまり 外部からデータを受信する場合、その正確性の検証はありません。

これは、再度行う必要がある主なリマインダーだと思います。

プログラマは、外部からのデータをチェックする必要があります。 ユーザー(誰でも)がシステムに入力したデータは信頼できません。PSところで、この関数は、プログラマがデフォルト値をそのまま使用したという事実の例にすぎません-ネットワークパケットから。