2018年3月、数十万台のコンピューターが

Dofoilクリプトマイナーによって攻撃されました。 以前のブログ投稿では、この大規模な攻撃からユーザーを保護する方法を検討しました。 また、マルウェアの拡散にサイバー犯罪者が使用し

たソフトウェア更新サービスが感染するまで、攻撃の発信元を追跡することができました。

この出版物では、Dofoilの作者が頼りにしたデバッグモードと分析での起動に対抗する方法を詳細に調べ、マルウェアを検出するWindows 10の機能がこのような攻撃の調査にどのように役立つかを説明します。

調査中に、Dofoilウイルスには分析に対抗するための組み込みメソッドがあることがわかりました。 どの環境にあるかを確認し、仮想マシンでの動作を停止します。 また、メモリをスキャンして分析ツールの存在を確認し、すぐにプロセスを完了します。 これはすべて、悪意のあるコードの分析を著しく複雑にします。

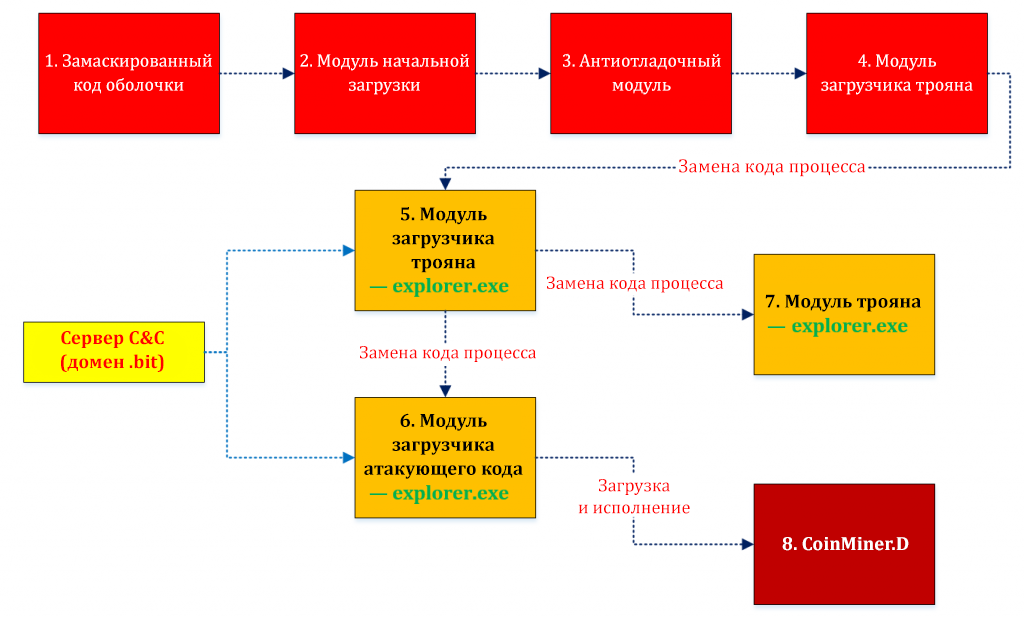

次の図は、マルウェアの導入に必要な手順を示しています。 これらの一部には、分析環境の確認が含まれます。

図1.シェルコードと攻撃コードDofoilの実行の段階的な図

図1.シェルコードと攻撃コードDofoilの実行の段階的な図次の表は、各ステップの目的を説明しています。 最初の5段階には、悪意のあるコードの動的または静的分析に対抗する手段が含まれています。

| ステージ | 記述 |

| 1.偽装シェルコード | ヒューリスティック分析から保護します。

エミュレーションから保護します。

|

| 2.ブートストラップモジュール | 次のモジュールをロードするためのネイティブプロセスのコードを置き換えます。

|

| 3.デバッグ対策モジュール | デバッグモードで実行しようとする試みを停止します。 |

| 4.トロイの木馬ブートローダーモジュール | システム環境を確認します。

仮想マシン内で開始しようとする試みを停止します。

プロセスコードを置き換えることにより、explorer.exeに埋め込みます。

|

| 5. explorer.exeのトロイの木馬ブートローダーモジュール | 管理および制御サーバーと通信してトロイの木馬をダウンロードし、プロセスコード置換方法を使用して実行します。

|

| 6. explorer.exeの攻撃コードのブートローダーモジュール | 管理および制御サーバーと通信して、主な攻撃コードをダウンロードします。

|

| 7.トロイの木馬モジュール | さまざまなアプリケーションの構成から資格情報を盗み、収集したデータをHTTPチャネルを介して管理サーバーに転送します。

|

| 8. CoinMiner.D | 暗号通貨マイニングを実行します。 |

表1.さまざまな段階でDofoilによって実装されるモジュール初期段階

最初の3段階(つまり、偽装シェルコード、ブートストラップモジュール、およびデバッグ対策モジュール)は、次の方法で分析と認識を防止しようとします。

| 分析方法 | 記述 |

| 組み込みのクリーンコード | ヒューリスティック分析と手動分析を混同するために、大量のクリーンなコードを埋め込みます。 |

| エミュレーションテスト | 任意のレジストリキー(HKEY_CLASSES_ROOT \ Interface \ {3050F557-98B5-11CF-BB82-00AA00BDCE0B})を選択し、データを期待値(DispHTMLCurrentStyle)と比較して、マルウェアがエミュレーター内で実行されているかどうかを確認します。 |

| 独自のプロセスコードの置き換え | 現在のプロセスのコードを置き換えます。コードのアドレスマークアップが変更されたため、分析が大幅に複雑になります。 |

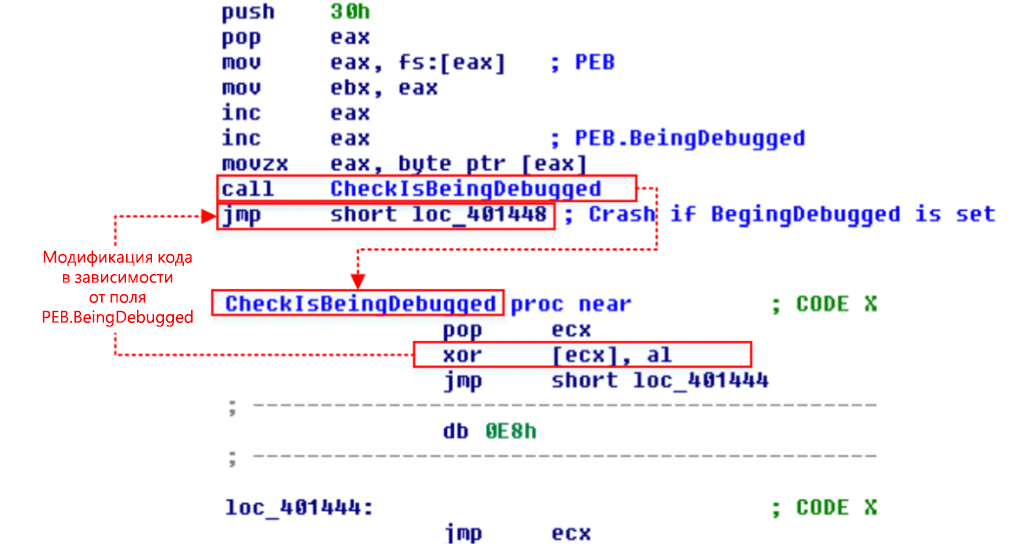

| デバッグチェック | デバッグツールをチェックします。 それらを見つけるとコードが変更され、クラッシュが発生します。 このメカニズムは、そのような結論の理由を見つけることしかできない研究者の仕事を複雑にします。 プログラムは、PEB構造体のPEB.BeingDebuggedおよびPEB.NtGlobalFlagフィールドをチェックします。 たとえば、プロセスがデバッガーで実行されている場合、 PEB.BeingDebuggedフィールドは1に設定され、 PEB.NtGlobalFlagはFLG_HEAP_ENABLE_TAIL_CHECKに設定されます 。 FLG_HEAP_ENABLE_FREE_CHECK | FLG_HEAP_VALIDATE_PARAMETERS |

表2.分析に対抗する方法最初のステージには、一見きれいなコードのサイトが含まれ、その後に実際の悪意のあるコードが続きます。 このため、実行可能ファイルは安全に見えるかもしれません。 さらに、悪意のあるコードではめったに見られないAPI呼び出しをシミュレートすることは容易ではないため、このようなコードが存在するとエミュレーションが複雑になる可能性があります。

最初のステップコードは、レジストリキーを期待値と照合します。 すべてのチェックに合格すると、コードは2番目のステージのシェルコードを復号化し、ラベル付きメモリ領域で実行します。 シェルコードは、ソースメインモジュールのメモリレイアウトをクリアし、3番目のステージのシェルコードを復号化し、同じメモリ位置に配置します。この手順は、ネイティブプロセスのコードの置き換えと呼ばれます。

図2. PEB.BeingDebuggedの値に応じたコード変更

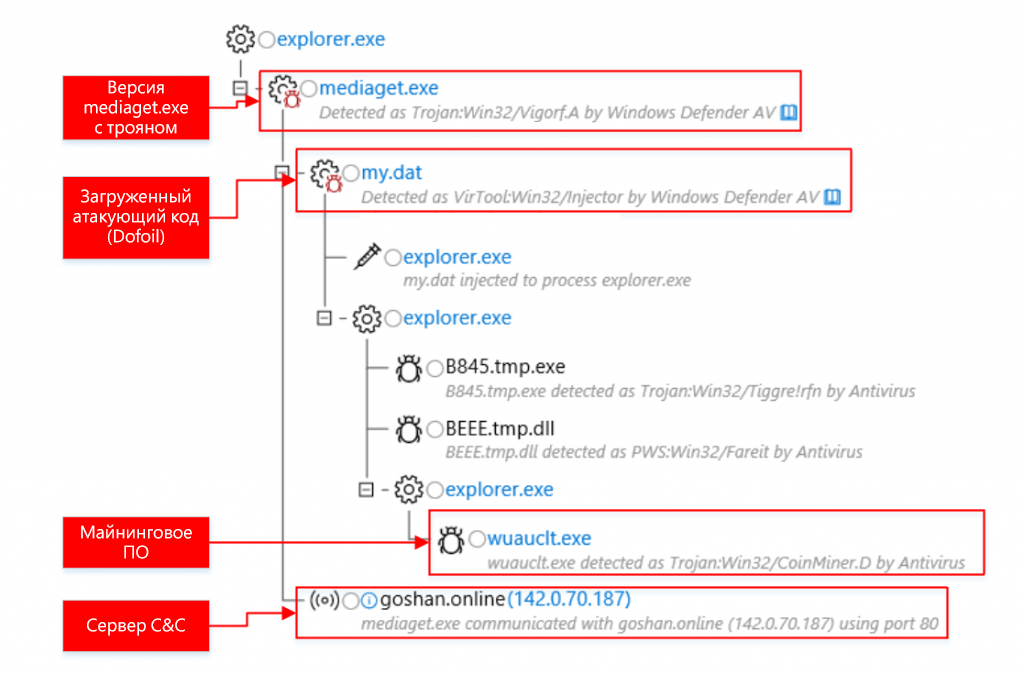

図2. PEB.BeingDebuggedの値に応じたコード変更Windows Defender ATPプロセスツリーは、このようなアンチデバッグメカニズムを公開するのに役立ちます。

図3. Windows Defender ATPプロセスツリーに表示されるアンチデバッグメカニズム

図3. Windows Defender ATPプロセスツリーに表示されるアンチデバッグメカニズムトロイの木馬ダウンローダーモジュール

トロイの木馬ローダーモジュールは、攻撃コードを読み込む前に、仮想性や分析ツールの可用性など、さまざまな方法でランタイムをチェックします。

| 分析方法 | 記述 |

| モジュールの名前を確認する | メインの実行可能ファイルの名前に文字列「sample」が含まれているかどうかを確認します。

|

| ボリュームシリアル番号の確認 | 現在のボリュームにシリアル番号0xCD1A40または0x70144646があるかどうかを確認します。 |

| モジュールの確認 | デバッグDLLの存在を確認します。 |

| レジストリキーのドライブを確認する | レジストリキーHKLM \ System \ CurrentControlSet \ Services \ Disk \ Enumの値を、仮想マシンの一般的なディスク名パターン( qemu、virtual、vmware、xen、ffffcce24 ) でチェックします。 |

| プロセスチェック | 実行中のプロセスをチェックし、分析ツール( procexp.exe、procexp64.exe、procmon.exe、procmon64.exe、tcpview.exe、wireshark.exe、processhacker.exe、ollydbg.exe、idaq.exe、x32dbgに関連するプロセスを終了します。 .exe )。 |

| Windowsクラス名の確認 | 現在のWindowsクラス名をチェックし、分析およびデバッグに関連する一般的なクラス名( Autoruns、PROCEXPL、PROCMON_WINDOW_CLASS、TCPViewClass、ProcessHacker、OllyDbg、WinDbgFrameClass )を見つけると終了します。 |

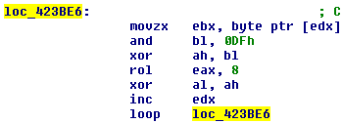

表3. Dofoil Trojanダウンローダーモジュールでの分析に対抗する方法ターゲットプロセスとWindowsクラスの名前は、特別に計算されたチェックサムのリストとして保存されます。 検証アルゴリズムは次のようになります。

図4.せん断および排他的ORに基づく特別なチェックサムアルゴリズム

図4.せん断および排他的ORに基づく特別なチェックサムアルゴリズムチェックサムを使用すると、調査が遅くなり、研究者がマルウェアがどの分析ツールを検出するかを迅速に把握できなくなります。

| LINE | 制御量 |

| 自動実行 | 0x0E5C1C5D |

| PROCEXPL | 0x1D421B41 |

| PROCMON_WINDOW_CLASS | 0x4B0C105A |

| TCPViewClass | 0x1D4F5C43 |

| Processhacker | 0x571A415E |

| オルリド | 0x4108161D |

| WinDbgFrameClass | 0x054E1905 |

| procexp.exe | 0x19195C02 |

| procexp64.exe | 0x1C0E041D |

| procmon.exe | 0x06185D0B |

| procmon64.exe | 0x1D07120A |

| tcpview.exe | 0x060B5118 |

| wireshark.exe | 0x550E1E0D |

| processhacker.exe | 0x51565C47 |

| ollydbg.exe | 0x04114C14 |

| ollydbg.exe | 0x04114C14 |

| x32dbg.exe | 0x5F4E5C04 |

| idaq.exe | 0x14585A12 |

表4. Windowsプロセス名とクラスのチェックサムテーブルプロセスコードの置換

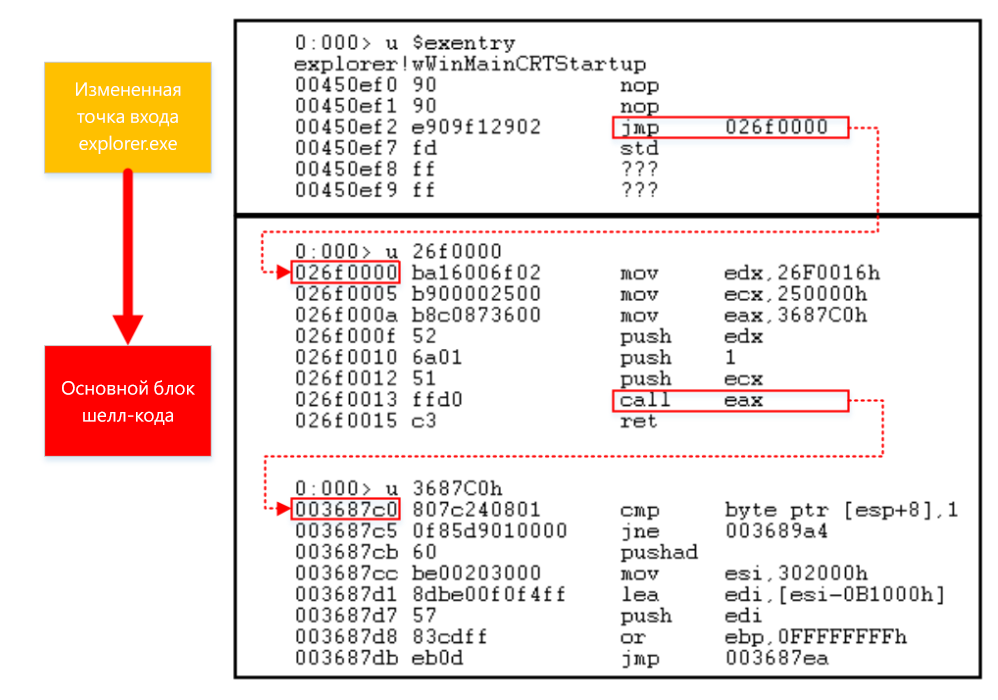

Dofoilのパフォーマンスは、プロセスコードの置換技術に大きく依存しています。 メインのターゲットプロセスはexplorer.exeです。 シェルコードDofoilはexplorer.exeの新しいインスタンスを起動し、シェルコードを動的メモリに配置し、エントリポイントのコードを変更してシェルコードに切り替えます。 このため、マルウェアは

CreateRemoteThread API関数を使用せずにコードを挿入します。

図5. explorer.exeのエントリポイントコードの変更

図5. explorer.exeのエントリポイントコードの変更Windows Defender ATPシステムは、メモリ操作を分析することにより、プロセスコード置換の兆候を検出できます。 次のプロセスツリーは、プロセスコードを置き換えることにより、explorer.exeに悪意のあるプログラムがどのように埋め込まれるかを示しています。

図6. Windows Defender ATP警告プロセスツリー:最初のプロセスコードの置換シェルコードが攻撃コードの次のレイヤーを読み込むと、別のexplorer.exeプロセスが生成され、代替メソッドによって攻撃コードが埋め込まれます。 このような場合、Windows Defender ATPは分析を大幅に高速化し、悪意のある操作を正確に識別し、新しく作成されたWindowsシステムプロセスの疑わしいアクションを示します。

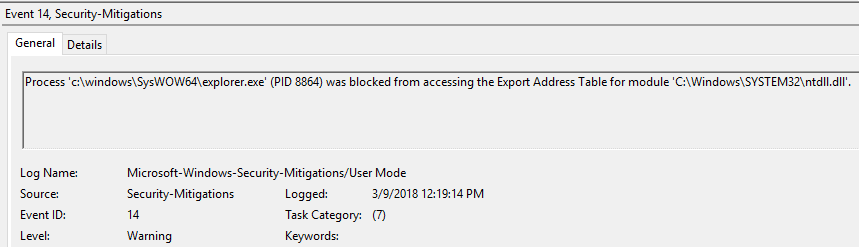

図7. Windows Defender ATP警告プロセスツリー:2番目のプロセスコードの置換Windows Defender Exploit Guardのエクスプロイト 保護コンポーネントは、プロセスコードの置換を検出します。 これを行うには、explorer.exeプロセスのエクスポートアドレスフィルタ(EAF)保護を有効にします。 この場合、コンポーネントは、シェルコードが

LoadLibraryAおよび

GetProcAddress関数のエクスポートアドレスモジュールを調べるときに、スプーフィングを検出します。

図8.イベントログのEAFイベント

図8.イベントログのEAFイベントWindows Defender Exploit Guardイベントは、Windows Defender ATPポータルでも利用できます。

図9. Windows Defender ATPのWindows Defender Exploit Guardイベント

図9. Windows Defender ATPのWindows Defender Exploit GuardイベントWindows Defender Exploit GuardのEAF監査またはブロックポリシーがexplorer.exe、cmd.exe、verclsid.exeなどの一般的なシステムプロセスを対象とする場合、プロセスコードを置き換え、マルウェアが使用するコードを挿入する主要なメソッドの検出とブロックを大幅に促進します。 ポリシーは、シェルコードとして機能するサードパーティプログラムの動作に影響を与える可能性があるため、継続的に適用する前にWindows Defender Exploit Guard

監査モードでテストすることをお勧めします。

管理および制御サーバー(C&C)およびNameCoinドメイン

Dofoilは、C&Cサーバーに接続するときに特に注意を払っています。 このトロイの木馬のコードは、チェックされたWebページに最初に接続して、インターネット接続があり、それが本物であり、テスト環境で模倣されていないことを確認しようとします。 インターネット接続の信頼性を確認した後、悪意のあるプログラムはHTTPを介して実際のC&Cサーバーと通信します。

図10.既知のサーバーに接続してインターネット接続をテストする

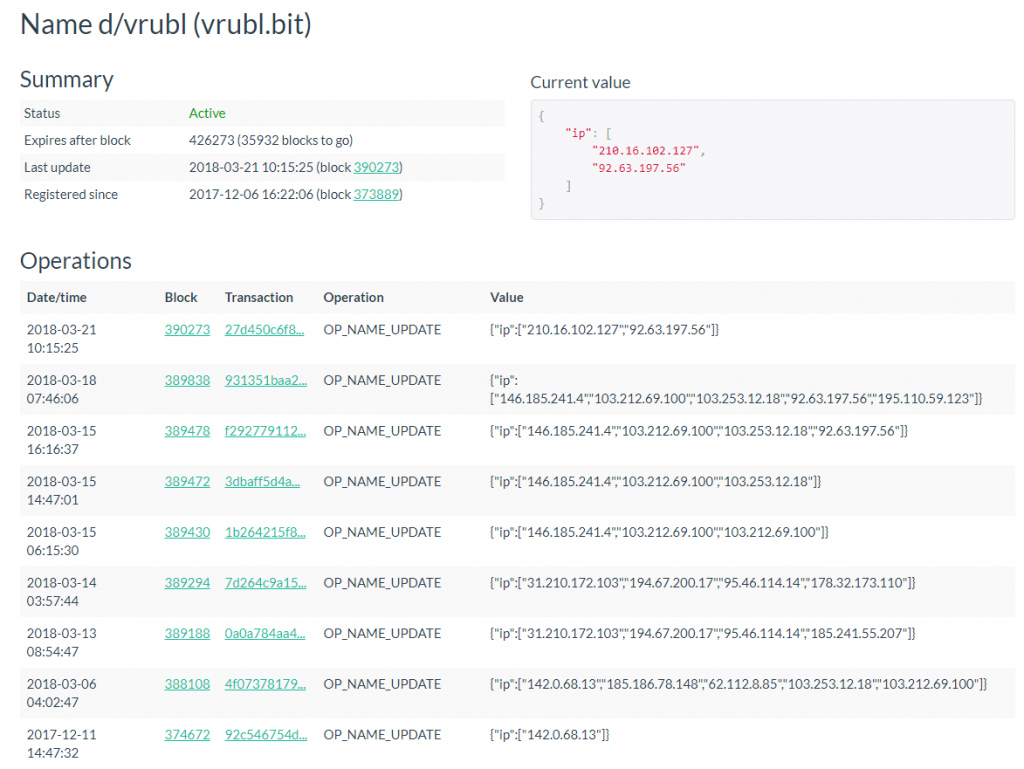

図10.既知のサーバーに接続してインターネット接続をテストする悪意のあるソフトウェアがNameCoinドメインネームサーバーにアクセスします。 NameCoinは、ブロックチェーンテクノロジーのおかげで高度な匿名性を提供する分散型DNSサーバーシステムです。 一般に、それを操作することは通常のDNSクエリと特に違いはありませんが、DNSクライアントは特定のNameCoin DNSサーバーにアクセスする必要があります。 NameCoinはブロックチェーンモデルに依存しているため、ドメイン名の変更履歴はブロックで追跡できます。

図11.悪意のあるホストのDNS変更ログ( https://namecha.in/name/d/vrubl )

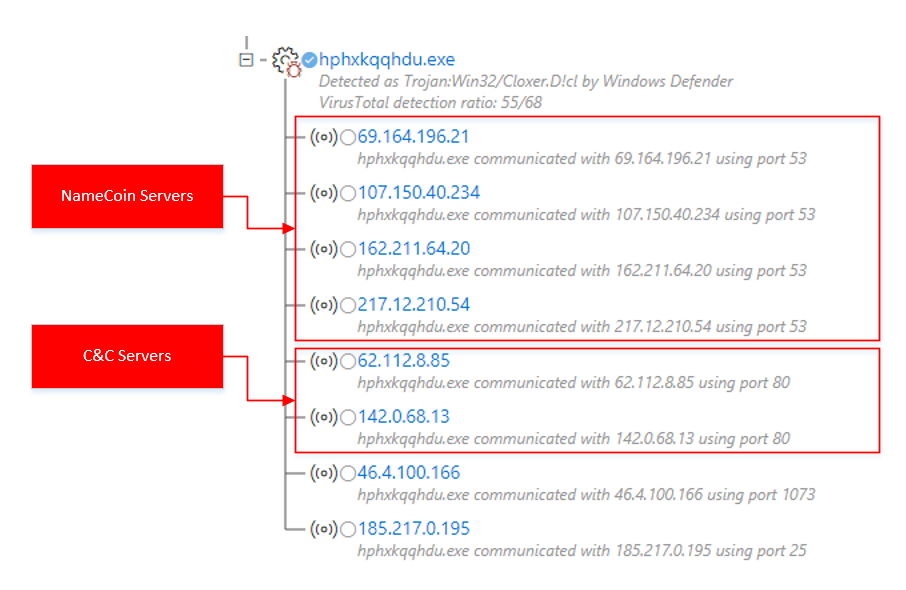

図11.悪意のあるホストのDNS変更ログ( https://namecha.in/name/d/vrubl )Windows Defender ATPを使用すると、マルウェアのネットワークアクティビティを追跡できます。 次の警告プロセスツリーは、悪意のあるプロセスがC&Cサーバーに対応する.bitドメイン名を解決し、それらとの接続を確立する方法を示しています。 実行可能ファイルの他のアクションも表示されます。たとえば、SMTPポートを介して他のサーバーに接続します。

図12. Windows Defender ATP警告プロセスツリー:NameCoinサーバーを介して名前を解決した後にC&Cサーバーに接続する

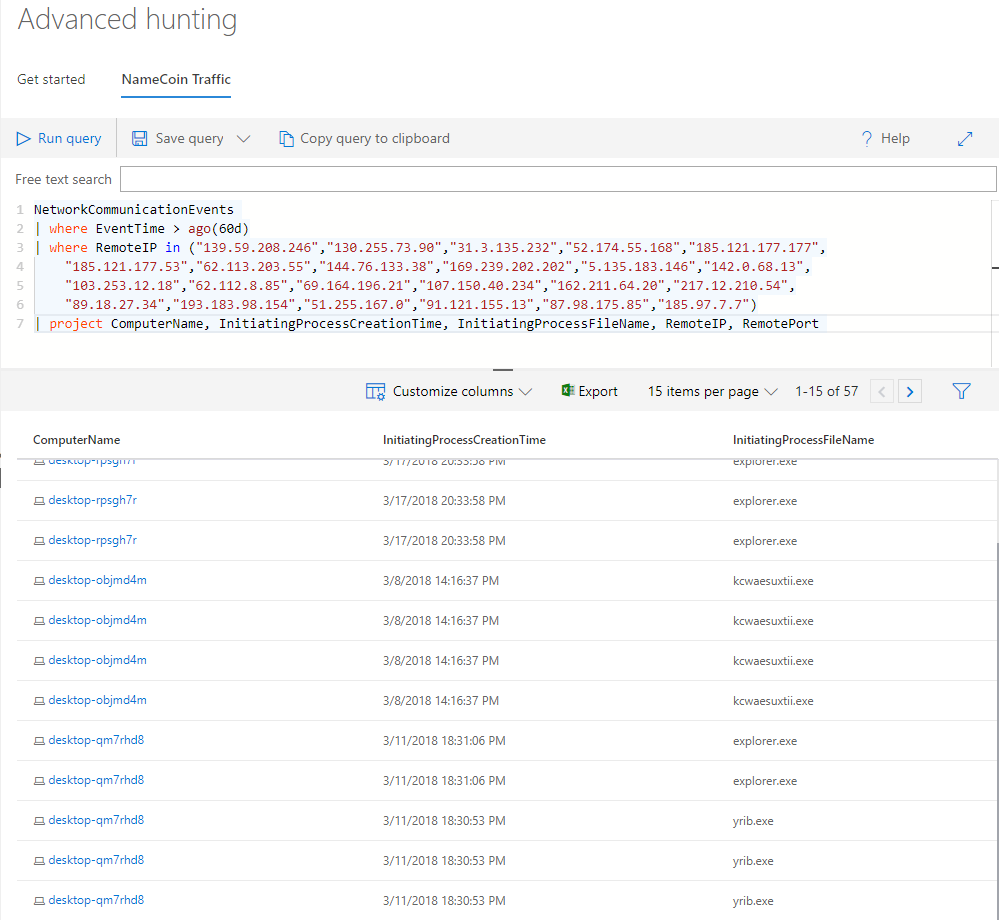

図12. Windows Defender ATP警告プロセスツリー:NameCoinサーバーを介して名前を解決した後にC&Cサーバーに接続する高度なWindows Defender ATP脅威検索機能(試用版として引き続き利用可能)は、NameCoinサーバーを使用して、より悪質なコードサンプルを検出できます。 たとえば、次のクエリを使用すると、それらへの最近の接続を確認できます。 これは、同じNameCoinサーバーに関連付けられている他の脅威について知るのに役立ちます。

図13.同じNameCoinサーバーを使用した脅威の高度な検索

図13.同じNameCoinサーバーを使用した脅威の高度な検索NameCoinシステムは、ドメイン管理のインターセプト(いわゆるシンクロ)を複雑にするように設計されています。 NameCoinドメイン名レコードは、一部の中央規制当局によって管理されていないため、法執行機関の要請に応じてそのようなレコードを変更することはできません。 さらに、マルウェアはNameCoin DNSサーバーのホストに依存しており、それらを停止することは非常に困難です。

おわりに

Dofoilは非常に危険なマルウェアです。 さまざまな方法を使用して、システム環境の性質とインターネット接続の信頼性をチェックして、分析環境や仮想マシンではなく、実際のコンピューターでのみ動作するようにします。 これはすべて分析を遅くし、研究システムを混乱させます。

Dofoilキャンペーンでは、

Windows Defender Advanced Threat Protectionソリューションは、セキュリティの専門家が被害者のコンピューター上のイベントの順序を分析し、プロセスステップ、C&Cサーバーへの接続、およびプロセスコード置換操作に関する詳細情報を取得するのに役立ちます。 Windows Defender ATPは、テスト環境でシステム操作の詳細な追跡を構成できる分析プラットフォームとして機能できます。 したがって、感染の調査にかかる時間とリソースを大幅に節約できます。

さらに、

Windows Defender Exploit Guardは、エクスポートアドレステーブルをスキャンする悪意のあるシェルコードの検出に役立ちます。 これは、エクスプロイトおよびマルウェアのアクションを検出してブロックするための優れたツールです。

Windows Defender Exploit Guardイベントは、

Windows Defender Antivirusや

Windows Defender Application Guardなどの他のマイクロソフトセキュリティソリューションを統合するWindows Defender ATPポータルでも表示されます。

Windows Defender ATPが複雑さを増した攻撃の検出、分析、および撃退にどのように役立つかを実際に評価するには、

無料の試用版にアクセスしてください。

Matt Oh、Stefan Sellmer、Jonathan Bar Or、Mark Wodrich

Windows Defender ATPリサーチチーム