いくつかの政府機関で

野菜の五ester星の

引用符を付けて働いていたとき、セーターの厳しいひげを生やしたおじさんたちは、Nmapだけを使ってネットワークをスキャンするように教えてくれました。 仕事の場を変えたドビーは偏見から自由になり、ネットワーク上で独自に見つけることができる人気のあるスキャナーの実際の機能を比較するか、同僚に自分の好きなスキャナーを尋ねることにより、擬似客観的なデータに基づいてスキャナーを選択することにしました。 実際、ネットワークスキャナーを比較する内部

ホリバーの結果に関する記事を書くことにしました。 客観性は保証できませんが、定量分析を試みました。 誰がそれから来たのか気にかけます、猫へようこそ。

古くて経験豊富な

オオカミの警備員が、彼の愛する使い慣れたコンソールNmapを提供しました。 Gosuhiのもう1人のコンボニックは、オープンソースでもベンダーでも違いはないと言いました。主なものは仕事用のWebインターフェースです。 私たちの

ドライバーはまた 、ベンダーのスキャナーが最高であり、そのようなスキャナーには継続的なサポート、作業のための便利なインターフェース、および継続的な更新があると主張しました。

矛盾を解消するために、ネットワーク脆弱性スキャナーの電撃テストを実施することが決定されました。 Hacken Pentestersの中の

Holivarは、新しいタスク、つまりスキャン結果の比較

分析に私たちを導きました。 スキャンパフォーマンスを比較するために、Rapid7 Nexpose、Tenable Nessus、OpenVAS 9、およびNmapの4つのスキャナーが選択されました。 それらは、分析のオンライン出版物と個人的な経験に基づいて選ばれました。 個人的に、私はNessusに賭けましたが、悲しいかな、私は推測しませんでした。

Rapid7 Nexposeは脆弱なスキャナーであり、ITインフラストラクチャを積極的にスキャンして、誤った構成、ホール、悪意のあるコードを検出し、それらを解決するための推奨事項を提供します。 分析には、ネットワーク、オペレーティングシステム、データベース、Webアプリケーションなど、すべてのインフラストラクチャコンポーネントが含まれます。 Rapid7 Nexposeは、スキャン結果に基づいて、検出された脅威を優先モードで分類し、除去に関するレポートを生成します。 [2]

Tenable Nessus Scannerは、従来のITインフラストラクチャ、モバイルおよびクラウド環境、コンテナなどの現在の保護状態を評価するために設計されたスキャナーです。 スキャン結果に基づいて、検出された脆弱性について報告します。 Nessus Security Centerの一部として使用することをお勧めします。 [3]

OpenVASは、オープンソースの脆弱性スキャナーです。 OpenVASは、セキュリティ関連の問題のコンピューターネットワークノードのアクティブな監視、これらの問題の重大度の評価、およびそれらの解消の監視を目的としています。 アクティブモニタリングとは、OpenVASがホストでいくつかのアクションを実行することを意味します。開いているポートをスキャンし、攻撃をシミュレートするために特別に形成されたパケットを送信します。 OpenVASは収集されたデータを分析し、セキュリティ上の問題があると結論付けます。 これらの問題は、ほとんどの場合、ノードにインストールされている更新されていないソフトウェアに関連しており、既知の脆弱性や説明されている脆弱性、または安全に設定されていないソフトウェアがあります。 [1,6]

Nmapは、任意の数のオブジェクトを使用したIPネットワークのさまざまなカスタマイズ可能なスキャン用に設計された無料のユーティリティであり、スキャンされたネットワークのオブジェクト(ポートおよび関連サービス)のステータスを判断します。 当初、このプログラムはUNIXシステム用に実装されていましたが、多くのオペレーティングシステム用のバージョンが利用可能になりました[4,5]。

テスト環境

テストのために、VMware Workstation 12 Proのテストネットワークを図1に示す回路にまとめました。 1。

図 1.ネットワーク図レイズドバーチャル:

- XAMPPアプリケーションを実行し、MySQLおよびApacheサービスを展開したすべての更新プログラムがインストールされたWindows 7。 テストシステムDVWAも展開しました。

- Metasploitable 2は、脆弱なサービスとアプリケーションがプリインストールされたオペレーティングシステムであり、テストに使用されます。

- IDS Suricata [10]がインストールされ、iptables [9]が設定されたUbuntu 16.04。

- Kali Linuxは、侵入テストに使用されるLinuxディストリビューションです。

- Metasploitable 2の脆弱なサービスのリストを表1に示します。

表1

| サービス | 港 | ステータス |

| Vsftpd 2..four | 21 | 開く |

| OpenSSH four.7p1 Debian 8ubuntu 1(プロトコル2.zero) | 22 | 開く |

| Linux telnetdサービス | 23 | 開く |

| Postfix smtpd | 25 | 開く |

| ISC BIND 9.four.2 | 53 | 開く |

| Apache httpd 2.2.eight Ubuntu DAV / 2 | 80 | 開く |

| RPCbindサービス | 111 | 開く |

| Samba smbd .X | 139、445 | 開く |

| r会社 | 512、513、514 | 開く |

| GNUクラスパスgrmiregistry | 1099 | 開く |

| メタスプロイタブルルートシェル | 1524 | 開く |

| NFSサービス | 2048 | 開く |

| ProFTPD 1..1 | 2121 | 開く |

| MySQL 5.zero.51a-3ubuntu5 | 3306 | 開く |

PostgreSQL DB eight..zero-eight..7

| 5432 | 開く |

| VNCプロトコルv1。 | 5900 | 開く |

| X11サービス | 6000 | 開く |

| アンリアルIRCD | 6667 | 開く |

| Apache Jservプロトコル1。 | 8009 | 開く |

| Apache Tomcat / Coyote JSPエンジン1.1 | 8180 | 開く |

実際には、ファイアウォールおよびIPSで内部ネットワークをスキャンするとき、スキャンブロックを除外するルールが作成されます。 そのため、Suricataは検出モードで使用され、許可ルールはファイアウォールに書き込まれました。

iptables構成[9]:

#!/bin/sh echo 1 > /proc/sys/net/ipv4/ip_forward iptables -A INPUT -i lo -j ACCEPT iptables -I FORWARD -j ACCEPT iptables -A FORWARD -i ens34 -o ens33 -j ACCEPT iptables -t nat -A POSTROUTING -o ens33 -s 192.168.234.0/24 -j MASQUERADE iptables -A FORWARD -i ens33 -m state --state ESTABLISHED, RELATED -j ACCEPT iptables -A FORWARD -i ens33 -o ens34 -j REJECT

Nessusスキャナーは、基本ネットワークスキャンモードで実行されました。 [3]

Rapid 7 Nexposeは、Web Spiderモードなしの完全監査で開始されました。 [2]

OpenVAS 9はデフォルトモードで起動しました。 [1,6]

Nmapは2つのコマンドによって起動されました:[4,5]

- nmap -sV -T4 -O -F --version-light 192.168.234.130-131

- nmap -Pn --script vuln 192.168.234.130-131

試験結果

Nexposeは527の脆弱性を発見しました(図1を参照)。

報告書167-「クリティカル」のステータスを受け取りました-脆弱性を最初に閉じる必要があります。

349-「重大」のステータスを取得-脆弱性を悪用することは困難ですが、深刻な結果につながる可能性があります。

46-ステータス「中」を受信-見つかった脆弱性は、攻撃者が攻撃中に使用できるシステムに関する情報を提供できます。

脆弱性は、テストされたシステムだけでなく、仮想化システムの潜在的な脆弱性についても発見されました。

Tenable Nessusは168の脆弱性を発見しました(図2を参照)。

報告書3-「クリティカル」のステータスを受け取りました

9-「高」のステータスを受け取りました

33-「中」のステータスを受け取りました

5-「低」のステータスを受け取りました

118は「情報」のステータスを受け取りました

「クリティカル」および「高」レベルの脆弱性を最初に閉じる必要があります。

「中」レベルの脆弱性は操作が困難ですが、適切に開発された場合、有害になる可能性があります。

「低」および「情報」レベルの脆弱性は、攻撃者にシステムに関する情報を提供する可能性があり、他のベクトルを介して攻撃を行うときに使用できます。

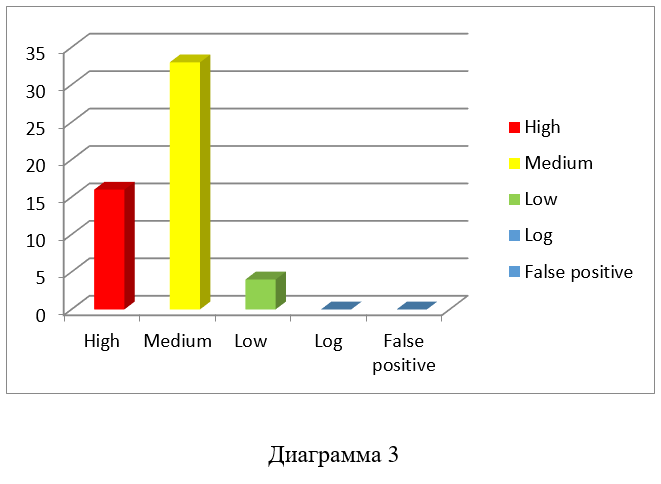

OpenVAS 9は53の脆弱性を検出しました(図3を参照)。

報告書IDSトリガー結果16-「高」のステータスを受け取りました

33-「中」のステータスを受け取りました

4-「低」のステータスを受け取りました

「高」レベルの脆弱性を最初に閉じる必要があります。

「中」レベルの脆弱性は操作が困難ですが、適切に開発された場合、有害になる可能性があります。

「低」レベルの脆弱性は、攻撃者が他のベクトルを介して攻撃を実行するときに使用できるシステムに関する情報を提供できます。

別途、Nmapスキャナーを使用して得られた結果に注意する必要があります。 スキャンは、上記の2つのコマンドによって実行されました。 実行の結果、オペレーティングシステム、オープンサービス、および潜在的な脆弱なサービスとリンクに関する情報が出力されました。

vulnスクリプトを使用して、次のタイプの脆弱性を特定しました。

- Telnetを開く

- http-csrf

- http-enum

- http-sql-injection

- http-vuln-cve2017-1001000

- rmi-vuln-classloader

- mysql-vuln-cve2012-2122

- ssl-ccs-injection

- ssl-dh-params

- ssl-poodle

- irc-botnet-channels

- http-cookie-flags

NmapとIDSの結果vulnスクリプトとIDSを使用したNmapの結果結論

結論を出すために、発見された脆弱性の総数を評価するための定量的方法を適用しました。 その結果、最大のスキャン深度がNexposeによって実行されることが判明しました。 Nessusは、ネットワークスキャンモードで、分析用の情報のみを提供するシステムおよびサービスに関する多くのサービスデータを発行したため、かなり不十分に機能しました。 非常に弱い面では、最新のアップデートが適用されたOpenVAS 9スキャナーが現れています。 Nmapには別の単語が必要です。これは、NSEスクリプトを使用して拡張する機能を備えた分析テストを実行するための非常に優れたツールです。

テスト中に、IDS SuricataはNMapおよびOpenVASスキャナーを発見しました。

このテストは、GartnerやNSS Labsによるテストなど、標準的なものではありません。 しかし、それにもかかわらず、この記事はシステム管理と技術監査の分野の専門家に関連があると思います。

PSそして、なぜこれがすべて行われたのですか?Hackenに

はスキャナーを

採用する必要がありました。 さらに、内部ネットワークのスキャンは、商業組織、銀行、エネルギー、その他の活動分野の情報セキュリティ管理基準によって規制されています。 ネットワークスキャンは、組織の認証を取得するためだけでなく、情報および通信システムの脆弱性を管理し、オペレーティングシステムの更新を制御し、情報セキュリティを管理するための同様に重要なタスクを実行する必要があります。 [8、11]