DDoS攻撃、その種類、および保護方法のトピックは、

過去に著者によって繰り返し提起されてきました。 読者の希望に注意深く従っているため、本日は、生きた例を使用してDDoS保護サービスのデモを行います。 この記事では、同様のタスクを分析します。テストWebアプリケーションを作成し、DDoS攻撃をシミュレートするストレステストを編成し、ネットワーク負荷統計を保護ありと保護なしで比較します。

カットの下にたくさんの画像とgifがあります。以前の

記事で、DDoS攻撃の種類とそれらに対する保護方法について既に説明しました。 Selectelは、ネットワークトラフィックを監視およびフィルタリングするための基本的なソリューションに加えて、

DDoS攻撃に対する高度な保護サービスを提供します。 このレベルの保護は、特定のアプリケーション用に構成された特別なプロキシサーバーの形で、トラフィッククリーニングコンプレックスに追加のステップを追加します。

この記事では、帯域幅の過負荷を狙った攻撃の事例を検討し、クエリリフレクションの手法を使用する

DrDOS (Distributed Reflection Denial of Service)メソッドを具体的に使用します。 この方法は、感染したマシンのスループットと比較して攻撃ボリュームを繰り返し増加させることができるという点で興味深いものであり、可能な攻撃の規模を明確に示すために当社が選択しました。

アクションプラン

実験を使用して、DDoS攻撃に対する保護のためのサービスを実証します。その目的は、DDoS攻撃を受けたWebサーバーのパフォーマンスを、接続されたサービスの有無で比較することです。 これを行うには、VPCで事前に準備されたWebサーバーで、安全で直接的なIPアドレスを使用して、同じ攻撃パラメーターで2つのストレステストを編成します。 プロセッサおよびネットワークデバイスの負荷メトリックを使用して、DDoS攻撃保護サービスが不要なトラフィックのフィルタリングに与える影響の程度を評価します。 さらに、サービス監視ツールを使用して、さまざまな場所にあるWebサーバーの可用性を判断します。

Webサーバー :

- 標準のLAMPスタックを使用して展開されたシンプルなWordpressサイト。

- Ubuntuで1つのvCPUと1 GBのRAMを備えたVPCの仮想サーバー。

監視ツール:

- システム情報をリアルタイムで表示するためのNetdataユーティリティ。

- サービスの可用性の監視 。テストでは、単純なGETリクエストを使用してテストを実施します。

ストレステストツール:

- IPストレッサー 。最大3 Gb / sの攻撃量でテストを作成する機能を提供します。

テストの結果、DDoS攻撃に対する保護のためのサービスが接続されている場合、サービスは影響を受けないことが予想されます。 次のパートでは、

VPCでのアプリケーションの作成と設定、およびサービスの接続プロセスについて検討します。 次に、ストレステストを実施し、メトリックの測定値を比較します。

アプリケーションのセットアップとDDoS保護サービスの接続

Webサーバーをホストするための環境として、仮想マシンを迅速に作成し、パブリックサブネットに接続するための仮想プライベートクラウドを選択しました。

また、割り当てられたリソースにパブリックサブネットを含めました-フローティングIPアドレスは、DDoS保護サービスでの作業には適していません。

次に、Ubuntu 16.04の完成したイメージをシステムのインストール元として使用して、プロジェクト内にサーバーを作成します。 [ネットワーク設定]セクションで、以前に予約したパブリックサブネットを介した接続を選択し、パブリックIPアドレスを選択して記録する必要があります。後で必要になります。

サーバーをインストールした後、標準の

LAMPスタックを使用してWordpressを構成し

ます 。

アプリケーションが機能していることを確認した後、DDoS保護サービスの注文に移りましょう。

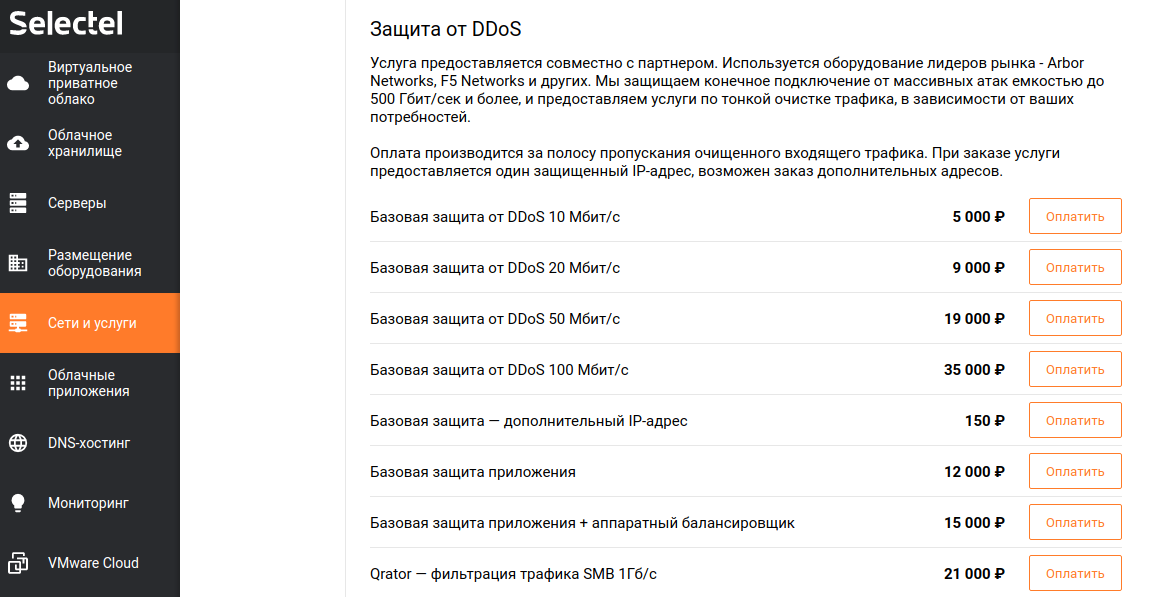

サービスのアクティベーション基本的なDDoS保護

サービスの注文は、Selectel個人アカウントの[ネットワークとサービス]セクションで実行されます。

DDoS 10 Mbps

DDoS 10 Mbpsアイテム

から基本保護を選択し、サービスの料金を支払います。

サービスを接続すると、テクニカルサポートへのチケットが作成され、アプリケーションの保護が設定されます。 技術サポート担当者は、アプリケーションのIPアドレスとタイプを提供する必要があります。 必要な情報をすべて受信した後、保護が設定されます。 接続された保護とサービスに関する追加情報は、サポートサービスの応答メッセージに含まれます。

攻撃統計サービスにアクセスするためのデータと同様に、後で設定する安全なIPアドレスが割り当てられました。 さらに、メッセージからわかるように、元のIPアドレスに到着するトラフィックはフィルターされないため、新しい専用のセキュアIPアドレスで動作するようにアプリケーションを構成する必要があります。

エイリアスの設定はシステム間でわずかに異なります。この例ではUbuntuを使用していますが、これは次のコマンドで行います。

$ sudo ifconfig eth0:0 95.213.255.18 up

この段階では、セキュリティで保護されたIPアドレスを介してサービスの動作と可用性をテストします。

安全でないIPアドレスのストレステスト

次の攻撃設定で、保護されていないIPアドレスへのシステムのストレステストに進みましょう。

宛先ホストは、サービスの実際の使用中に非表示にする必要があるアドレスです。宛先ホストに向かうトラフィックはフィルタリングされず、システムの障害につながります。

最初のストレステストを始めましょう:

プロセッサの過負荷がほぼ瞬時に発生し、受信トラフィックの量が3Gbit / sになる傾向があることがわかります。

次に、地理的に異なる場所でのサービスの可用性と応答時間を評価します。

ほとんどのチェックポイントは、指定されたサービスへのアクセス不能と長い応答時間を示し、ストレステストの成功と、トランスポートレベルのDDoS攻撃に対する現在の構成の脆弱性を示しています。

得られた結果を要約すると、Webサーバーがテスト攻撃の全体を完全に引き継いでおり、負荷が増加するとアプリケーションが失敗することは明らかです。 次に、DDoS攻撃から保護するためのサービスを使用してWebサーバーの可用性をテストしますが、実際のシステムでは、ソフトウェアレベルでアプリケーションのセキュリティを確保するために追加の対策を講じることが非常に望ましいです。

セキュアIPアドレスのストレステスト

IPアドレスのほかに、攻撃にまったく同じパラメーターを使用して、ストレステストを実行します。

記録された着信トラフィックの量は約120メガビット/秒であり、プロセッサの負荷は約20%であることがわかります。

次に、監視ツールを使用して、Webサーバーの可用性と応答時間のテストに進みましょう。

現在、DDoS攻撃に対する保護のためにこのようなサービスを使用すると、Webサーバーに一定レベルのセキュリティが提供されると言えます。

攻撃の監視と統計

安全なアドレスへの攻撃が開始されるとすぐに、クライアントにこのイベントが電子メールで通知されます。

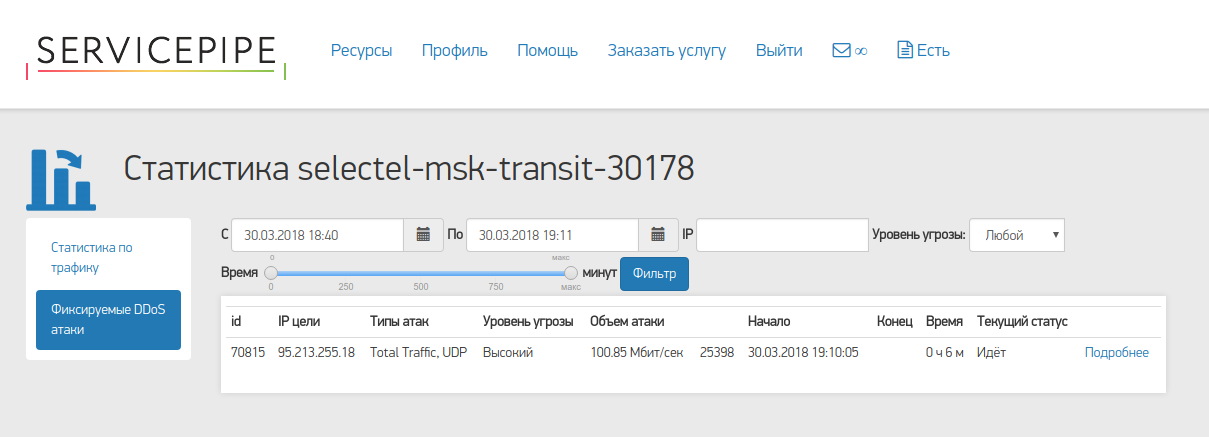

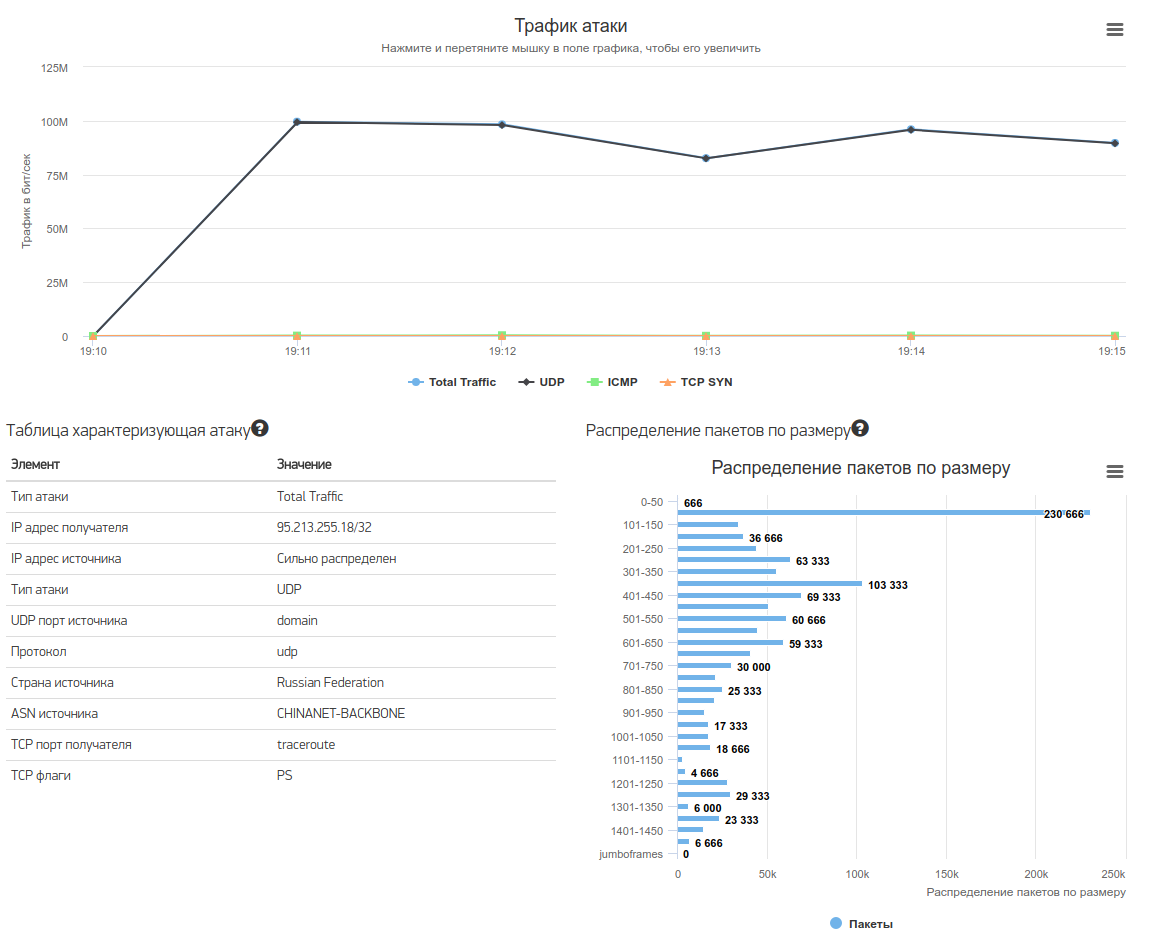

Webインターフェイスを使用して、攻撃に関する情報をリアルタイムで表示できます。

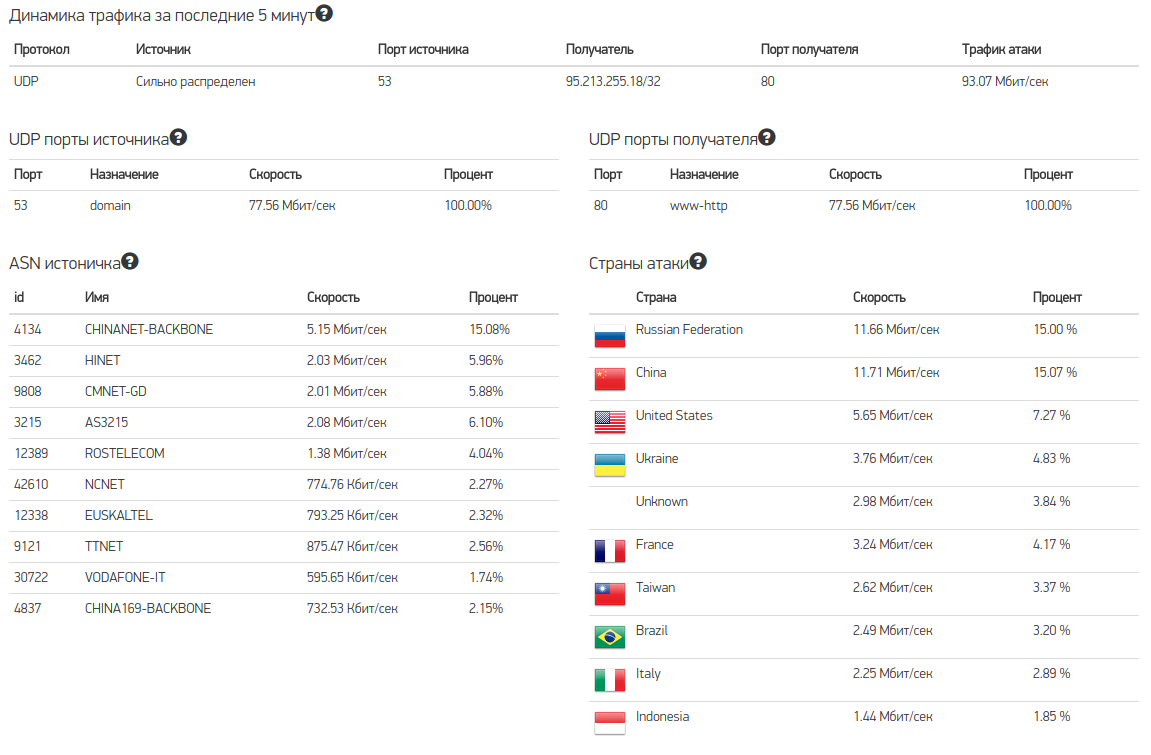

着信トラフィックに関する詳細情報が含まれています。

国別のトラフィックソースも表示できます。

おわりに

私たちの経験によれば、DDoS保護サービスが接続されている場合、テストDDoS攻撃を受けてもWebサーバーは動作し続けます。 さらに、弊社のサービスを使用すると、稼働中のシステムを追加設定することなく、着信DDoS攻撃をリアルタイムで監視し、迅速に対応できます。

さらなる研究のためのスペースには、より複雑なストレステストの作成と、基本的な保護の使用だけでなく、より高度なトラフィックフィルタリングツールによる拡張も含まれます。

サービスページで、クライアントの保護の種類と成功体験をよく理解でき

ます 。