1か月前、Ashley Madisonの不正サイトユーザーのパスワードハッシュは3,600万を超えていました。 たとえば、

このトレントからデータベースをダウンロードできます(ゲートを介して暗闇で

2番目と3番目も

ダンプします)。

パスワードはbcryptハッシュ関数によって処理されます。 一見、このような保護は比較的信頼できるようです。 しかし、ハッカーグループCynoSure Primeの専門家は、ブルートフォースを愚かに暗号化するのではなく、アシュリーマディソンのバックエンドおよびフロントエンドのソースコードを掘り下げることに決めました(ソースコードは上記のトレントで入手可能です)。 彼らはハッシュアルゴリズムを直接研究しました。

ソースを検索すると結果が得られました。 判明したように、ハッシュ自体はbcryptで暗号化されていましたが、MD5を使用した2つの安全でない方法を使用して

$loginkey変数を作成しました。 したがって、ハッカーは、インターネット全体で現在行われているブルートフォースbcryptハッシュを直接行う代わりに、ブルートフォースの弱いトークン

md5(lc($username).”::”.lc($pass))および

md5(lc($username).”::”.lc($pass).”:”.lc($email).”:73@^bhhs&#@&^@8@*$”) 。

amlib_member_create.function.phpファイルのコード(69、70行目)から、ユーザー名とパスワードの

$loginkey MD5ハッシュによって

$loginkey変数が生成されることが明らかになりました。 2012年6月14日にコードを変更する前は、MD5をハッキングするだけですべてのハッシュを開くことができます。

同様に、コード

AccountProvider.php規定されている

$loginkeyを生成する別の方法が

AccountProvider.phpます。

ハッカーグループは復号化されたパスワードを投稿しませんでしたが、

公開された手順に従って、誰でも自分でパスワードを取得できます。

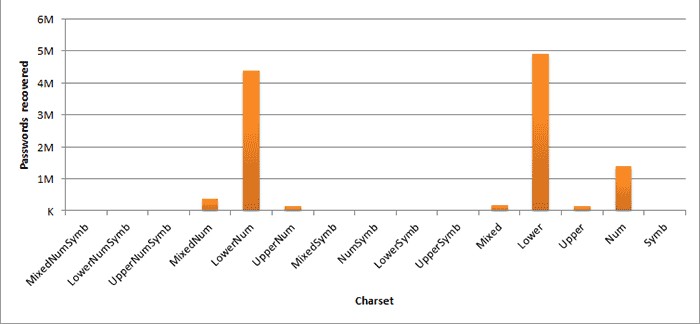

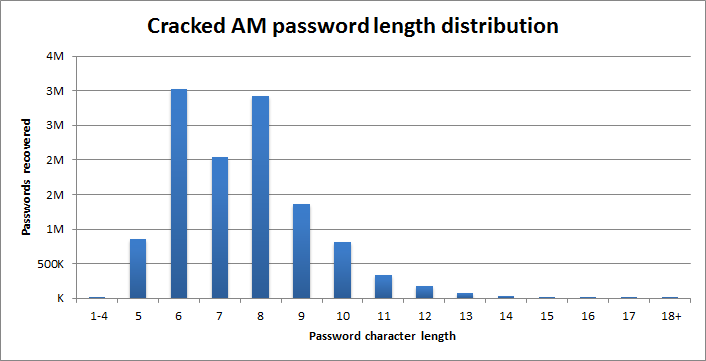

CynoSure Primeは後にAshley Madisonのパスワードに関する興味深い統計を明らかにしました。

まず、最も人気のある

上位100個のパスワードと、それぞれの出現回数を示します。

最も人気のあるパスワード上位100| パスワード | ユーザー数 |

|---|

| 123456 | 120511 |

| 12345 | 48452 |

| パスワード | 39448 |

| デフォルト | 34275 |

| 123456789 | 26620 |

| qwerty | 20778 |

| 12345678 | 14172 |

| abc123 | 10869 |

| 猫 | 10683 |

| 1234567 | 9468 |

| 696969 | 8801 |

| アシュリー | 8793 |

| くそったれ | 7893 |

| フットボール | 7872 |

| 野球 | 7710 |

| ファックユー | 7458 |

| 111111 | 7048 |

| 1234567890 | 6572 |

| アシュリーマディソン | 6213 |

| パスワード1 | 5959 |

| マディソン | 5219 |

| 嫌いな人 | 5052 |

| スーパーマン | 5023 |

| マスタング | 4865 |

| ハーレー | 4815 |

| 654321 | 4729 |

| 123123 | 4612 |

| こんにちは | 4425 |

| 猿 | 4296 |

| 000000 | 4240 |

| ホッケー | 4191 |

| letmein | 4140 |

| 11111 | 4077 |

| サッカー | 3936 |

| 詐欺師 | 3908 |

| かずが | 3871 |

| ハンター | 3869 |

| 影 | 3831 |

| マイケル | 3743 |

| 121212 | 3713 |

| 666666 | 3704 |

| 愛してる | 3671 |

| qwertyuiop | 3599 |

| 秘密 | 3522 |

| バスター | 3402 |

| 角質 | 3389 |

| ヨルダン | 3368 |

| ホスト | 3295 |

| zxcvbnm | 3280 |

| asdfghjkl | 3174 |

| 事件 | 3156 |

| ドラゴン | 3152 |

| 987654 | 3123 |

| リバプール | 3087 |

| ビッグディック | 3058 |

| 日照 | 3058 |

| ヤンキース | 2995 |

| asdfg | 2981 |

| 自由 | 2963 |

| バットマン | 2935 |

| 何でも | 2882 |

| チャーリー | 2860 |

| ファックオフ | 2794 |

| お金 | 2686 |

| コショウ | 2656 |

| ジェシカ | 2648 |

| asdfasdf | 2617 |

| 1qaz2wsx | 2609 |

| 987654321 | 2606 |

| アンドリュー | 2549 |

| qazwsx | 2526 |

| ダラス | 2516 |

| 55555 | 2501 |

| 131313 | 2498 |

| abcd1234 | 2489 |

| アンソニー | 2487 |

| スティーラーズ | 2470 |

| asdfgh | 2468 |

| ジェニファー | 2442 |

| キラー | 2407 |

| カウボーイ | 2403 |

| マスター | 2395 |

| ヨルダン23 | 2390 |

| ロバート | 2372 |

| マギー | 2357 |

| 見ている | 2333 |

| トーマス | 2331 |

| ジョージ | 2330 |

| マシュー | 2298 |

| 7777777 | 2294 |

| アマンダ | 2273 |

| 夏 | 2263 |

| qwert | 2263 |

| お姫様 | 2258 |

| レンジャー | 2252 |

| ウィリアム | 2245 |

| コルベット | 2237 |

| ジャクソン | 2227 |

| ティガー | 2224 |

| コンピューター | 2212 |

もっと面白い。

分析の結果 、630,000を

超えるパスワードがユーザー名と一致することがわかりました 。 つまり、ハッシュアルゴリズムの弱点を利用しなくても、これらのパスワードは簡単に回復できます。

そして、ここに最も興味深いパスワードがあります。 人気のトップ100のリストには含まれていませんが、一部のユーザーの面白い考え方を示しています。 リストはただの楽しみのためです。

彼らは、いくつかの単語を追加するとパスワードがより安全になると考えています。mypasswordispassword

スーパーハードパスワード

thebestpasswordever

thisisagoodpassword

彼らは姦通のためにサイトに登録する決定を疑いますこれをしてはいけない

イヒンキ

これは間違っている

whatthehellamidoing

なぜこれをやっているの

詐欺師

donteventhinkaboutit

これは本当に起こっている

ためらいなし本当にカンニングする

ちょうどチェック

これを試してみる

いいやつ

出会い系サイトから不正行為のサイトを混同しました探している

friendswithbenefits

ハッカーのプロ意識を疑うあなたは決して見つけることはありません

あなたはこれを得ることはありません

secretissafewithme

xkcdコミックのパスワード (https://xkcd.com/936/)

バッテリーホース

正しい馬バッテリーステープル

誰かがハッカーの活動を予見し、隠したい見つからない

彼らは

誰もいない

その他のジョークすべての名前

allthegoodpasswordshavegone

lickemlikeshelikesit

lildickinyourpussyn0w

なめらかな

ブラックフロムザウエストダウン

小さいディック