Recorded Futureは、100を超えるエクスプロイトキット(エクスプロイトキット、EC)を

分析し、これらのEKが対象とする脆弱性を調査しました。 判明したように、Adobe Flash Playerは最も頻繁にクラックされるソフトウェア製品です。 Flashにはかなりの数の脆弱性があり、攻撃者は自分の目的でこれらの脆弱性を使用することがよくあります。

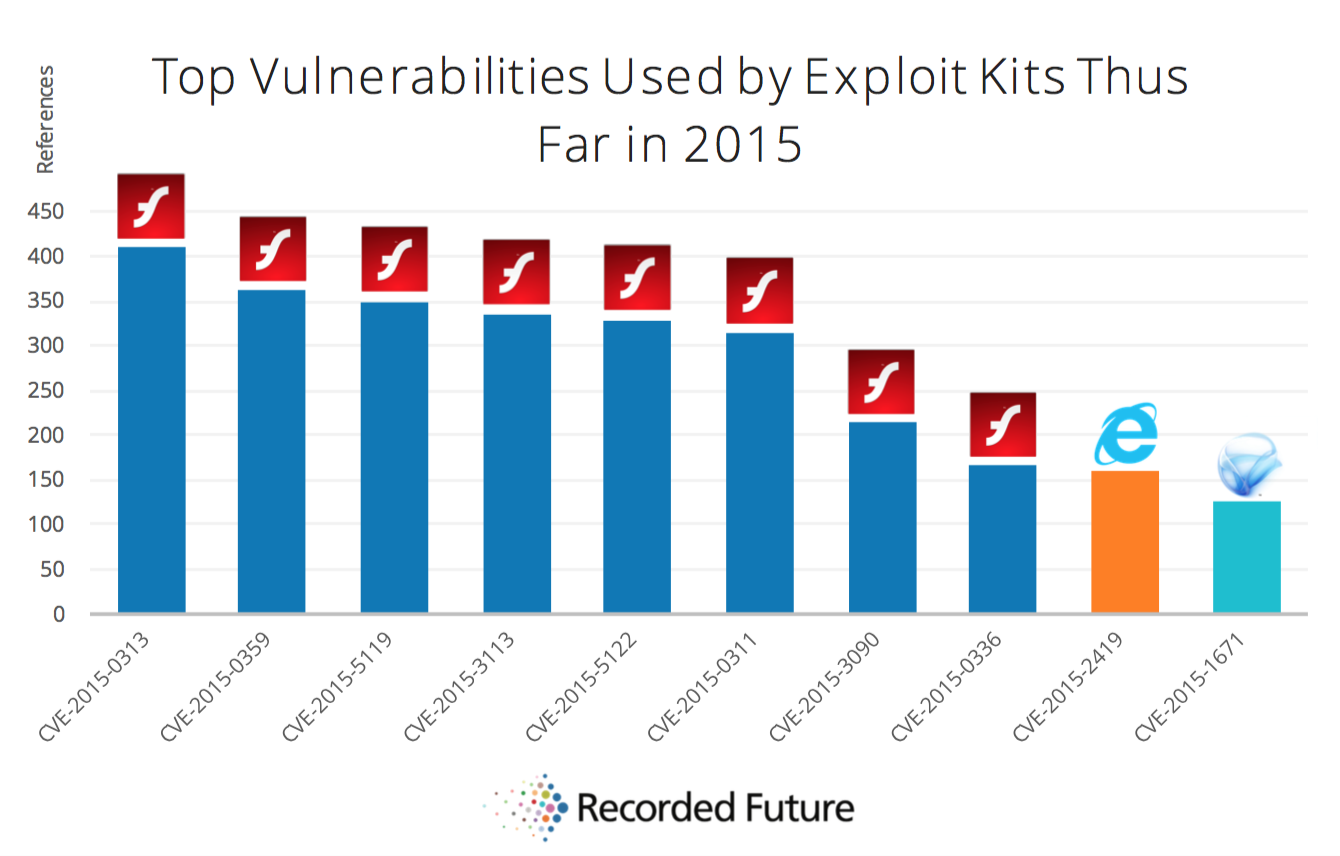

2015年1月1日から2015年9月30日まで、Adobe Flash Playerには、サイバー犯罪者によって悪用される10の最も知られている脆弱性のうち8つが含まれています。 その他の脆弱性は、Microsoft Internet Explorer 10および11(CVE-2015-2419)に加えて、Silverlight(CVE-2015-1671)などの他のMicrosoft製品に関連しています。

エクスプロイトキットは、一度に複数のプログラム(バージョン)および/またはそれらのさまざまな脆弱性に対するエクスプロイトのパッケージです。 バンドルの最新バージョンでは、特定のユーザープログラム専用のエクスプロイトが選択されています。 ほとんどの場合、悪用コードはクライアント側の攻撃で使用されます。悪意のあるコードがブラウザを介して被害者に到達し、実行されます。 バンドルの主なエクスプロイトは、特にブラウザー、Java、Flash、およびPDFの脆弱性を対象としています。

クライアントが被害者のPCまたはサーバーにダウンロードする必要のあるソフトウェアを提供し、「サービス」の所有者がこのソフトウェアを最大数のマシンにインストールしようとすると、多くの場合、キットがサービスとして使用されます。 同時に、クライアントはインストールが成功するたびに料金を支払います。

ソフトウェアは、侵害されたWebページを含むさまざまな方法でユーザーのコンピューターに到達します。 サイバー犯罪者が悪用した脆弱性を理解することは、ハッキングに対する保護を強化するのに役立ちます。

アングラーエクスプロイトキット

Anglerは、最も人気のある有名なエクスプロイトキットの1つであり、その助けにより、最も成功した暗号化ランサムウェア配布キャンペーンが実施されました。 2013年に初めて登場し、圧倒的な数のウイルス対策製品に気付かれずにすぐに人気を博しました。 Anglerは、Cryptowall、AlphaCrypt、Necurs、Bedepなどのソフトウェアの配布を支援します。

10月、シスコはAnglerに関連する多数のプロキシを発見しました。 シスコが発見したネットワークは、中国のエクスプロイトアクティビティの50%を担っています。 インフラストラクチャは1日あたり約9万のシステムに感染し、その作成者に年間約3,000万ドルをもたらしました。

方法論

Recorded Futureは、.onionサイト、クラッカーフォーラム、ソーシャルメディアなど、Web上の数千のソースを分析しました。 Anglerに加えて、NeutrinoやNuclear Packなどの一般的なエクスプロイトサービスの研究も行われました。

同社は、言及されたソフトウェアをリバースエンジニアリングせず、代わりに、情報セキュリティブログ、ブログ投稿などから入手可能な情報を調査しました。

結果

これらの方法を使用して、攻撃者の間で最も人気のある脆弱性を特定することができました。 前述のように、ほとんどはAdobe Flash Player用です。

CVE 2015-0313の最も一般的な脆弱性-Flash Player 16.0.0.296を使用します。Adobeによって重大であると特定され、2015年2月に修正されました。この脆弱性はHanjuan、Angler、およびFiesta EKのデータベースに含まれています。

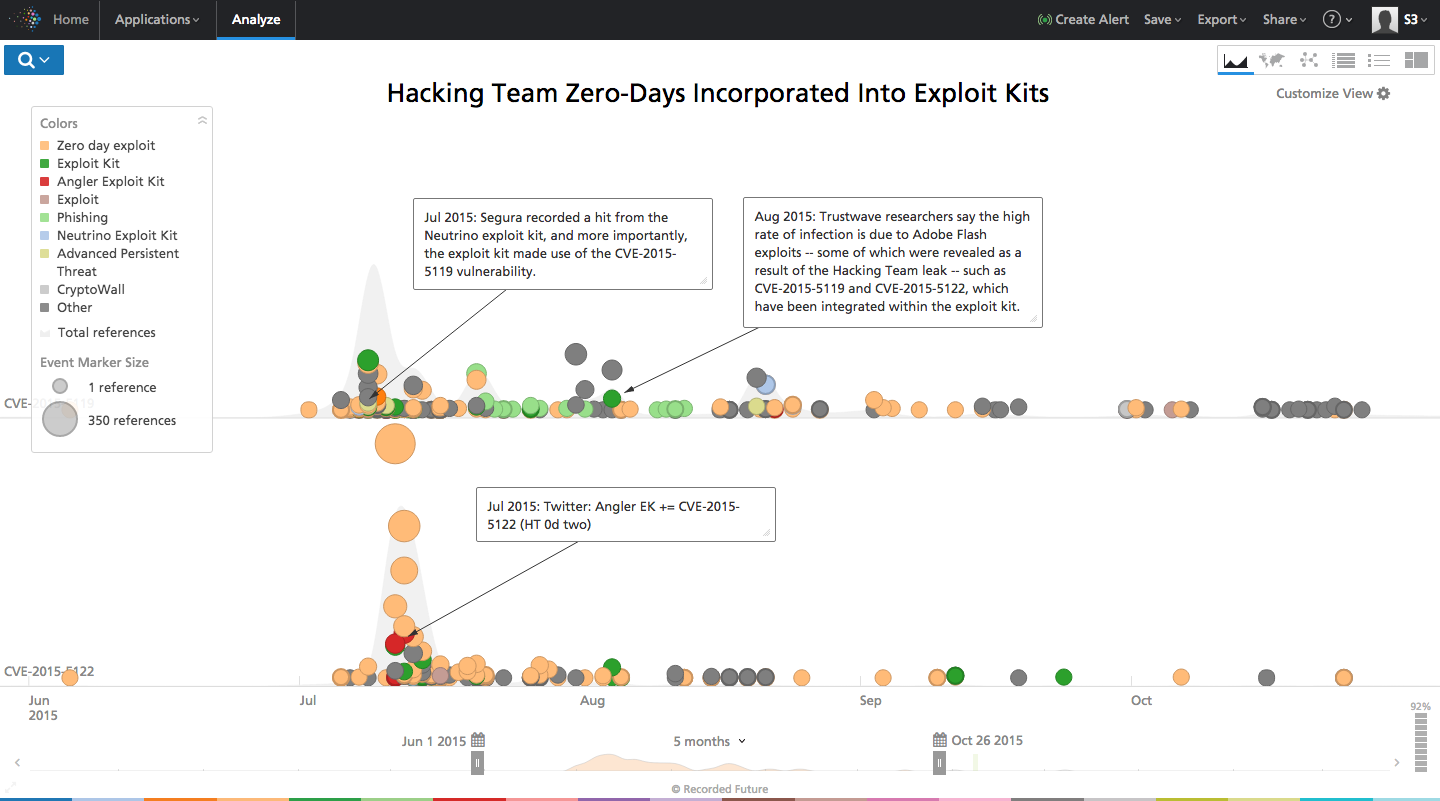

これらの問題が「

2015年7月のハッキングチームリークのおかげで知られるようになった直後」、EKの作成者によって、さらにいくつかの脆弱性(CVE-2015-5119、CVE-2015-5122)が追加されました。

結果

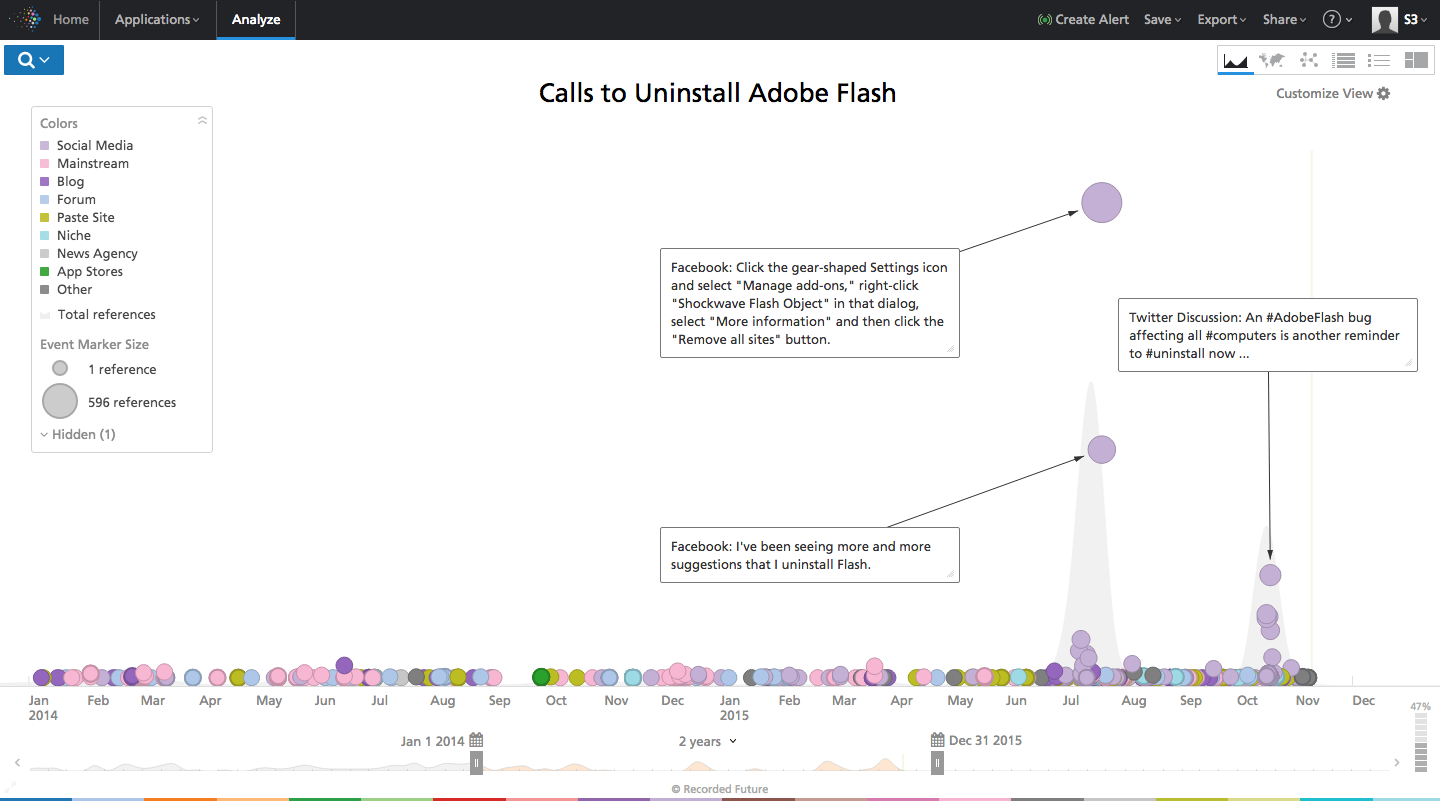

Adobe Flash Playerパッケージはマルチプラットフォームであり、それに加えてすべてに多くの脆弱性があるため、クラッカーの間で非常に人気があります。 実際、Adobe Flash Playerには非常に多くの「穴」があり、この製品を安全な動作環境と呼ぶことはほとんどできません。

19.0.0.226より古いバージョンのFlashは、Apple OS Xでは実行できません。

各組織とユーザーは、仕事でFlashを使用するかどうかを自分で決定する必要があることは明らかです。 しかし、1つのことは確実に言えます。パッケージが既に使用されている場合、時間通りに更新する必要があります。 さらに、

「Click to Play」を使用する価値があります。これは、慣れていない環境でFlashをテストするのに役立ちます。