2017年3月7日に、Wikileaksは、米国中央情報局によって機密文書のVault 7コレクションの公開を開始しました。

Year Zeroコレクションの最初の部分には、さまざまなマルウェア、ウイルス、トロイの木馬、多数の0dayエクスプロイトとそれらのペイロード、リモートコントロールシステムのリストを含む8761ファイルが含まれています(ファイルのあるフォルダーの代わりにファイルのリストがPDFになり、ファイル自体をチェックした後に表示されます) )および関連ドキュメント。 コレクションのすべての部分のすべて-何億ものコード行。 ウィキリークスの活動家によると、そのようなリークの後、CIAはそのハッカー兵器の大部分に対する制御を失います。

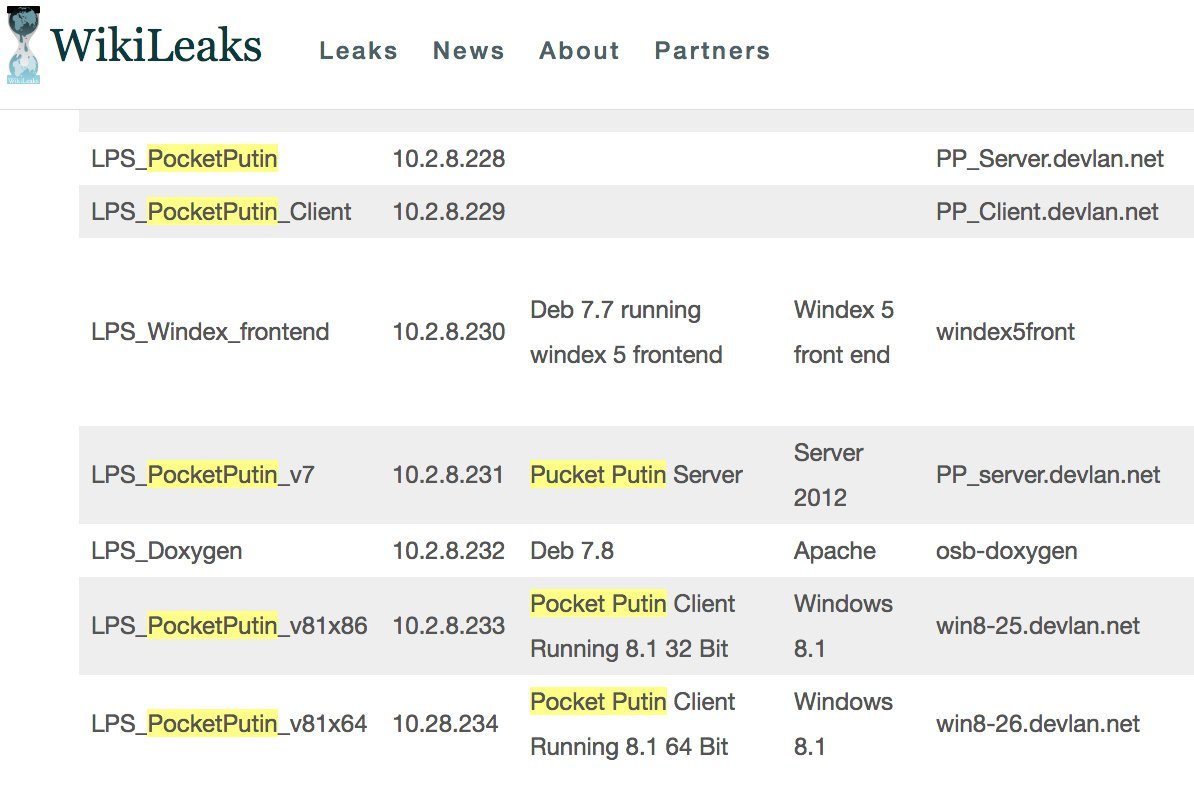

PCのラングレーにある

CIAサイバーインテリジェンスセンターの非常に安全なネットワークから取得したファイル。 バージニア

5,000人以上がCIAサイバーインテリジェンスセンターのハッカーユニットで働いています(システムの登録ユーザーの数から判断します)。 CIAのハッカーリソースは、NSAの「競合他社」よりも優れているとも言われています。 強力な知的リソースを備えたこの部門は、コンピューター監視とスパイ活動のための幅広いコンピュータープログラムを開発しました。

ソフトウェアを直接開発、テスト、および保守するのは、DDI(Directorate for Digital Innovation)管理の一部であるEDG(Engineering Development Group)の部門でし

た。CIA組織図を参照してください。

公開されたドキュメントの量という点では、Vault 7(Year Zero)の最初の部分は、Edward Snowdenから受け取って3年間で公開されたすべてのNSAドキュメントの量をすでに超えています。

CIAネットワークを誰がハッキングしたかは不明です。 おそらくこれはハックではなく、インサイダーの仕事、または元従業員の1人からの「贈り物」でした。 ウィキリークスの

プレスリリースによると 、「アーカイブは過去にアメリカ政府と請負業者のために不正な方法で働いていたハッカーの間で流通しており、その1つがウィキリークスにアーカイブの一部を提供したようです」 しかし、ここ数カ月で、intelligence報機関の代表者の多くが米国で逮捕されたことに留意すべきです。 彼らの名前はほとんど知られていない。、2017年2月8日に20件の機密情報の「誤用」で起訴された特定のハロルドT.マーティンIII(ハロルドT.マーティンIII)を除く。 分類されたNSAおよびCIAプログラムから受け取った約50テラバイトの情報(多数のハッカーツールのソースコードを含む)が彼のコンピューターから押収されました。

CIAのユニークなエクスプロイトは、iOS、Android、Windows、さらにはサムスンTV(内蔵マイク付き)用など、多くの人気製品を対象としています。 最新のエクスプロイトは、Embedded Development Branch(EDB)開発チームによって作成されました。 ドキュメントと部門ファイルは

このページにあります 。 Weeping Angelと呼ばれるSamsung TVのエクスプロイトは、ブリティッシュインテリジェンスMI5 / BTSSとともに開発されました。 このプログラムは、テレビがオフになっているように見えるときにテレビに「フェイクオフ」モードを追加しますが、同時に部屋で会話を記録し、インターネットを介してCIAサーバーに送信します。

個別の

文書は、自動車制御システムにインストールするプログラムを開発するCIAの試みを示しています。 おそらく、人々の目立たない殺害を含めて、すべてが事故のように見えた。

スマートフォンのエクスプロイトは、

モバイルデバイスの

モバイルデバイスブランチ(MDB)部門によって開発されました。 2016年の終わりに、このユニットは

24のAndroidエクスプロイトをリリースし、さまざまな0day脆弱性がありました。その一部は、NSA、GCHQ、サードパーティの請負業者の同僚から取得されました。 開発したツールにより、アプリケーションが暗号化する前に、WhatsApp、Signal、Telegram、Wiebo、Confide、およびCloackmanメッセージを傍受することが可能になりました。

Windowsのエクスプロイトの多くは、

Automated Implant Branch(AIB)によって開発されました。 このOSの多数のマルウェアには、ローカルまたはリモートインストールで0day脆弱性を悪用するプログラム、

ハマードリルなどの切断されたコンピューター(エアギャップ)から情報を送信するウイルス(CD / DVDを焼くためにNeroプログラムに統合され、コンピューターからコンピューターに転送される)ディスク)、

USBフラッシュドライブ感染 、

画像ファイル内の情報を

隠すためのコード(ステガノグラフィー)およびディスクの隠された領域(

Brutal Kangaroo )。

インターネットインフラストラクチャおよびWebサーバーへの攻撃は、

ネットワークデバイスブランチ(NDB)によって処理されます。

Windows、OS X、Solaris、MikroTik(ルーターで使用)、Linux用の特別なブックマークを含むクロスプラットフォーム

HIVEマルウェアスイートの

ユーザーガイドと

開発者ガイドが公開され

ており 、リスニングポスト(LP)/コマンドとコントロール( C2)これらのブックマークと通信するため。 それぞれに個別のドメインが割り当てられ、公共の商業プロバイダーVPSに解決されます。 オープンサーバーはブックマークからHTTPSトラフィックを受信し、VPNを介してクライアントの証明書を確認し、ハニカムサーバーに接続をリダイレクトする特殊なサーバー(ブロット)にリダイレクトします。ブックマークと通信します。 証明書が無効な場合、トラフィックはシークレットサーバーに向けられ、無害なサイトがロードされます。

CIAプログラマーは、独自のエクスプロイトを開発しただけでなく、他の国の国家ハッカーが使用する最も価値のあるツールを借りようとしました。 借用したコンポーネントは

このページにリストされ

ています 。キーロガー、パスワードコレクター、Webカメラから画像と音声をキャプチャするモジュール、ディスク上の情報を破壊する、特権を上げる、ウイルス対策をバイパスするモジュールなどがあります。

CIAの文書の中には、ハッキングやインテリジェンスに直接関係のないものもあります。 たとえば

、Gitを操作するためのヒントとコツ 。 かなり面白い読書。

CIAアーカイブは、この特定のintelligence報機関が

、オバマ前大統領の政府部門が認識した0day脆弱性を開示するという

要求に違反していることを説得力をもって証明しています。 このために、特別な脆弱性平等プロセス(VEP)手順と、国家安全保障理事会(NSC)が率いる他の機関の代表者による委員会が承認されました。 おそらく、

プログラマが痕跡を隠すための

ガイドは 、外部の敵から

身を隠すだけでなく、「通常の仕事に干渉し」、憲法の順守を要求するアメリカの役人からも偽装するように設計されています。

CIAの膨大なハッカー兵器の漏洩のおかげで、今では、他の州、コンピューター犯罪者、ティーンエイジャーなど、アメリカの専門家だけが持っていたのと同じ能力を誰でも持つことができるようになりました。 しかし、これは一時的なものです。 最も重要なことは、ソフトウェア開発者とデバイスメーカーが悪用された脆弱性について学ぶ機会を得て、それらを閉じることです。 これにより、すべてのユーザーの全体的なセキュリティが確実に向上します。

年間ゼロのトレントファイル:

file.wikileaks.org/torrent/WikiLeaks-Year-Zero-2017-v1.7z.torrentアーカイブのパスワード:SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

(

ミラー 、パスワードなしのアーカイブ)