NotPetyaエンコーダーの流行の背後にあるTeleBotsサイバーグループの新しいバックドアの研究により、コードとIndustroyerのメインバックドアとの間にかなりの類似性が明らかになり、以前に噂されていた関係が確認されました。

近年の最大のサイバー事件には、ウクライナの

エネルギー企業 に対する攻撃 と、NotPetyaエンコーダの流行があります。 投稿では、これらのイベント間の関係を調べます。

BlackEnergyマルウェア

パッケージにより、史上初のサイバー攻撃による大規模な停電が2015年12月に発生しました。 ESETの専門家は、このイベントの前後にBlackEnergyを使用してARTグループの活動を

監視しました 。 2015年の停電後、グループは明らかにBlackEnergyとのアクティブな作業をオフにし、現在TeleBotsと呼ばれるものに進化しました。

ここで注意すべきは、ARTグループについては、コードの類似性、共通ネットワーク(C&C)インフラストラクチャ、マルウェア実行チェーンなどの一般的な技術的指標を念頭に置いていることです。原則として、開発者の調査と特定、演算子。 「ARTグループ」という用語は明確に定義されておらず、マルウェアのパラメーターを特徴付けるためによく使用されます。 これらの理由により、攻撃のソース、攻撃者の国家または州の身元を特定することは控えます。

いずれにせよ、BlackEnergy攻撃(ウクライナのエネルギー会社をはじめ、他の産業や上位の施設を狙った攻撃)とTeleBotsグループのキャンペーン(主にウクライナの金融セクターに対する攻撃)の間に関連性が見つかりました。

2017年6月、世界中の企業が

Diskcoder.Cの毒蛇 (よりよく知られているPetya / NotPetya)に苦しみました-感染の大規模な性質は、明らかに、一種の副作用でした。 この事件を調査した結果、

TeleBotsグループのバックドアに感染した企業は、ウクライナの企業で人気のあるMEDoc会計ソフトウェアの侵害の結果、この流行の「ゼロ患者」になったことがわかりました。

問題は、

Industroyerがこのストーリーとどう関係しているのかということです-2016年12月にキエフで停電を引き起こした複雑な悪意のある複合体 ESETレポートの発行直後に、情報セキュリティ企業とメディアの一部は、IndustroyerがBlackEnergy / TeleBotsグループ(Sandwormとも呼ばれることもある)の開発も提案した。 しかし、これまでに証拠は提出されていません。

2018年4月、TeleBotsグループの新しいアクティビティを記録しました-新しい

Win32 / Exaramelバックドアを展開する試みです。 分析の結果、このバックドアはIndustroyerのメインバックドアの改良版であり、最初の証拠であることが示されました。

Win32 / Exaramelバックドア分析

Win32 / Exaramelバックドアは、ドロッパーを使用して最初にインストールされます。 ドロッパーのメタデータによると、バックドアは特定の侵入先のコンピューターに展開する直前にMicrosoft Visual Studioにコンパイルされました。

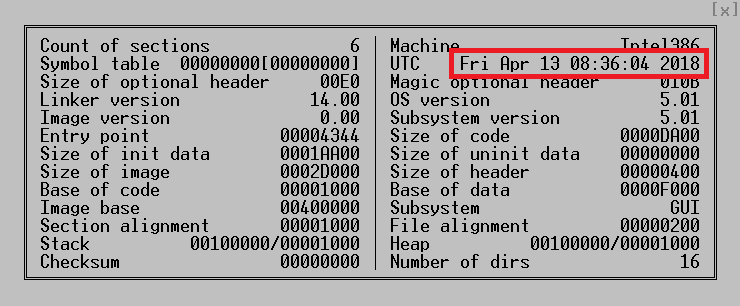

図1. Win32 / ExaramelバックドアドロッパーのPEタイムスタンプ

図1. Win32 / ExaramelバックドアドロッパーのPEタイムスタンプ実行後、ドロッパーはWin32 / ExaramelバイナリをWindowsシステムディレクトリに

wsmproavし、「Windows Check AV」という説明の

wsmproavという名前でWindowsサービスを開始します。 Windowsサービスのファイル名と説明は、ドロッパーにハードコードされています。

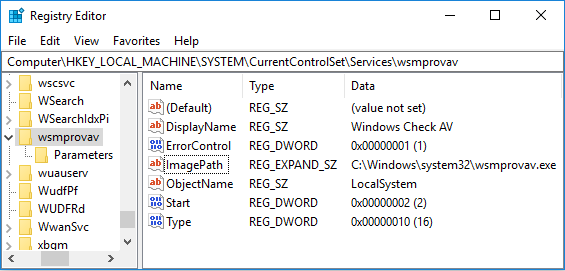

図2. Win32 / Exaramelバックドアによって作成されたWindowsサービスのレジストリ設定

図2. Win32 / Exaramelバックドアによって作成されたWindowsサービスのレジストリ設定さらに、ドロッパーはXML形式でWindowsレジストリにバックドア構成を書き込みます。

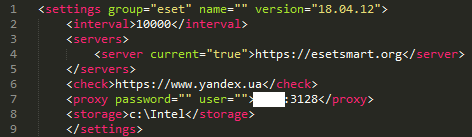

図3. Win32 / ExaramelのXML構成

図3. Win32 / ExaramelのXML構成構成は、いくつかのブロックで構成されています。

-

間隔 -スリープ機能に使用されるミリ秒単位の時間

-

サーバー -コマンドサーバーのリスト(C&C)

-

チェック -ホストがインターネットにアクセスできるかどうかを判断するために使用されるWebサイト

-

プロキシ -ホストネットワークのプロキシサーバー

-

ストレージ -流出を目的としたファイルの保存に使用されるパス

構成の最初の行からわかるように、攻撃者は使用されているウイルス対策製品に基づいてターゲットをグループ化します。 Industroyer複合システムでも同様のアプローチが使用されます。特に、一部のIndustroyerバックドアは、アンチウイルスサービス(

avtask.exeという名前で

avtask.exe )として偽装され、同じアプローチをグループ化に使用しました。

別の興味深い事実は、バックドアが、ドメイン名がESETが所有するドメインを模倣するC&Cサーバーを使用していることです。 上記の構成からの

esetsmart[.]org加えて、最近オープンしたTeleBotsマルウェアのLinuxバージョンで使用されている同様のドメイン

um10eset[.]net見つかりました。 これらの攻撃者が制御するサーバーは、

正当なESETネットワークインフラストラクチャとは関係がないことに注意することが重要です。 現時点では、Exaramelが他の情報セキュリティ企業のインフラストラクチャを模倣するドメインを使用していることを発見していません。

開始後、バックドアはC&Cサーバーとの接続を確立し、システムで実行するコマンドを受け取ります。 以下は利用可能なコマンドのリストです:

-プロセスの開始

-特定のWindowsユーザーからプロセスを開始する

-指定されたパスのファイルにデータを書き込む

-ファイルをストレージサブディレクトリにコピーします(ダウンロードファイル)

-シェルコマンドを実行する

-特定のWindowsユーザーからシェルコマンドを実行する

MSScriptControl.ScriptControl.1を使用してVBSコードを実行します

MSScriptControl.ScriptControl.1コマンドサイクルコードとWin32 / Exaramelの最初の6つのコマンドの実装は、Industroyerソフトウェアパッケージのバックドアに非常に似ています。

図4.逆コンパイルされたWin32 / Exaramelバックドアコード(左)とWin32 / Industroyer(右)の比較

図4.逆コンパイルされたWin32 / Exaramelバックドアコード(左)とWin32 / Industroyer(右)の比較両方のマルウェアファミリは、レポートファイルを使用して、実行されたシェルコマンドと実行中のプロセスの出力を保存します。 Win32 / Industroyerバックドアの場合、レポートファイルはランダムな名前で一時フォルダーに保存されます。 Win32 / Exaramelでは、レポートファイルは

report.txtと呼ばれ、リポジトリへのパスはバックドア構成ファイルで指定されます。

標準出力(stdout)および標準エラー(stderr)をレポートファイルにリダイレクトするには、両方のバックドアが

hStdOutputおよび

hStdErrorパラメーターをレポートファイル記述子に設定します。 これは、これらのマルウェアファミリ間の別の類似点です。

図5.逆コンパイルされたWin32 / ExaramelとWin32 / Industroyerバックドアコードの比較

図5.逆コンパイルされたWin32 / ExaramelとWin32 / Industroyerバックドアコードの比較マルウェアオペレーターが被害者のコンピューターからファイルを抜き取りたい場合、構成で指定された

dataストレージパスのサブディレクトリにこれらのファイルをコピーするだけです。 C&Cサーバーとの新しい接続を確立する前に、バックドアはこれらのファイルを送信する前に自動的に圧縮および暗号化します。

Industroyerバックドアと新しいTeleBotsバックドアの主な違いは、後者がカスタムバイナリ形式ではなくXML形式を使用して通信と構成を行うことです。

悪意のあるパスワード盗難ツール

Exbotamelと一緒に、TeleBotsグループは、パスワード盗難ツール(内部名CredRaptorまたはPAI)およびわずかに変更されたMimikatzを含むいくつかの古いツールを使用します。

2016年以降、このグループでのみ使用されている高度なパスワード盗用ツールCredRaptorが完成しました。 以前のバージョンとは異なり、保存されたパスワードはブラウザからだけでなく、Outlookおよび多くのFTPクライアントからも収集されます。 サポートされているアプリケーションのリストは次のとおりです。

-BitKinex FTP

-BulletProof FTPクライアント

-クラシックFTP

-コーヒーカップ

-コアFTP

-Cryer WebSitePublisher

-CuteFTP

-FARマネージャー

-filezilla

-FlashFXP

-frigate3

-FTPコマンダー

-FTPエクスプローラー

-FTPナビゲーター

-Google Chrome

-Internet Explorer 7-11

-Mozilla Firefox

-オペラ

-Outlook 2010、2013、2016

-SmartFTP

-SoftX FTPクライアント

-総司令官

-TurboFTP

-Windows Vault

-WinSCP

-WS_FTPクライアント

この改善により、攻撃者はWebサイトのWebマスターアカウントと内部インフラストラクチャのサーバーからデータを収集できます。 このようなサーバーにアクセスできる場合、追加のバックドアをインストールできます。 多くの場合、これらのサーバーにはWindows以外のOSがインストールされているため、攻撃者はバックドアを調整する必要があります。

インシデント対応中に、TeleBotsのLinuxバックドア-Linux

/ Exaramel.Aを発見し

ました 。

Linux / Exaramelバックドア分析

バックドアはGoプログラミング言語で記述され、64ビットELFバイナリとしてコンパイルされます。 攻撃者は、選択したディレクトリに任意の名前でバックドアを展開できます。

コマンドライン引数として文字列「none」を使用して攻撃者によってバックドアが実行された場合、再起動後に永続メカニズムを使用して自動的に開始しようとします。 バックドアがルートアカウントで実行されていない場合、

crontabファイルを使用します。 ただし、rootとして実行される場合、さまざまなLinux

initシステムをサポートします。 次のコマンドを実行して、現在使用されている

initシステムを判別し

init 。

strings /sbin/init | awk 'match($0, /(upstart|systemd|sysvinit)/){ print substr($0, RSTART, RLENGTH);exit; }'結果に応じて、バックドアは次のハードコードされた場所を使用して永続性を確保します(以降、Initシステムとその場所と呼びます)。

sysvinit- /etc/

init.d /syslogd

upstart- /etc/

init /syslogd.conf

systemd- /etc/

systemd/system /syslogd.service

起動時に、バックドアは、

config.jsonという名前でバックドアと同じディレクトリに保存されている設定ファイルを開こうとします。 構成ファイルが存在しない場合、新しいファイルが作成されます。 構成は、

s0m3t3rr0rキーとRC4アルゴリズムを使用して暗号化されます。

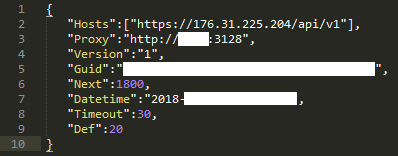

図6.暗号化解除されたLinux / ExaramelバックドアJSON構成

図6.暗号化解除されたLinux / ExaramelバックドアJSON構成バックドアは、ハードコーディングされたC&C(デフォルトでは、見たサンプルでは176.31.225 [。] 204)または構成ファイルで

Hostsとして指定されたC&Cサーバーに接続します。 通信はHTTPS経由です。 バックドアは次のコマンドをサポートしています。

App.Update-新しいバージョンへの更新

App.Delete-システムからの自己

削除App.SetProxy-構成でプロキシサーバー設定を設定します

App.SetServer-構成内のC&Cサーバーの更新

App.SetTimeout-タイムアウト値の設定(C&Cサーバーへの接続間の間隔)

IO.WriteFile-リモートサーバーからファイルをダウンロードする

IO.ReadFile-ローカルディスクからC&Cサーバーへのファイルの

アップロードOS.ShellExecute-シェルコマンドを実行します

おわりに

Exaramelの開始は、TeleBotsグループが2018年もアクティブであり、攻撃者が戦術とツールを改善し続けていることを示しています。

Win32 / ExaramelコードとIndustroyerメインバックドアの重要な類似性は、IndustroyerをTeleBotsグループ、したがってNotPetyaおよびBlackEnergyサイバーキャンペーンにリンクする最初に公開された証拠です。 サイバー攻撃のソース間でリンクを確立する場合、エラーまたは意図的な詐欺の可能性を考慮に入れる必要がありますが、この場合、これは考えにくいです。

ExaramelバックドアのWin32およびLinuxバージョンが、業界に関係のない組織で発見されたことは注目に値します。 ESETの専門家は、ウクライナの調査当局に発見を報告したため、攻撃はタイムリーに局所化され、防止されました。

ESETはこのサイバーグループの活動を監視し続けています。

侵害インジケータ(IoC)

ESET検出

Win32/Exaramel trojan

Win32/Agent.TCD trojan

Linux/Agent.EJ trojan

Linux/Exaramel.A trojan

Win32/PSW.Agent.OEP trojan

Win32/RiskWare.Mimikatz.Z application

Win64/Riskware.Mimikatz.AI applicationSHA-1ハッシュ

バックドアWin32 / Exaramel Cybergroup TeleBots65BC0FF4D4F2E20507874F59127A899C26294BC7

3120C94285D3F86A953685C189BADE7CB575091Dパスワード盗難ツールF4C4123849FDA08D1268D45974C42DEB2AAE3377

970E8ACC97CE5A8140EE5F6304A1E7CB56FA3FB8

DDDF96F25B12143C7292899F9D5F42BB1D27CB20

64319D93B69145398F9866DA6DF55C00ED2F593E

1CF8277EE8BF255BB097D53B338FC18EF0CD0B42

488111E3EB62AF237C68479730B62DD3F52F8614ミミカッツ458A6917300526CC73E510389770CFF6F51D53FC

CB8912227505EF8B8ECCF870656ED7B8CA1EB475Linux / ExaramelF74EA45AD360C8EF8DB13F8E975A5E0D42E58732C&Cサーバー

um10eset[.]net (IP: 176.31.225.204)

esetsmart[.]org (IP: 5.133.8.46)