Radboad大学(オランダ)の研究者は、一部のソリッドステートドライブの保護システムの脆弱性

について話しました。 攻撃者は、アクセスパスワードを知らなくても、ディスク暗号化機能をバイパスしてディスク上の情報にアクセスできます。

確かに、聞こえる問題は、メインモジュールから分離された内蔵チップの存在によるハードウェア暗号化をサポートするSSDモデルのみに関係します。

そのようなデバイスは、ハードウェア暗号化が組み込まれたSSDと呼ばれます。 ディスクのコンテンツの暗号化により、攻撃者のデータへのアクセスがブロックされると考えられているため、過去数年間で非常に人気があります。 ただし、保護を回避する方法が1つあります。サイバー犯罪者はRAMの内容を操作してアクセスパスワードを盗むことができます。

しかし、これだけではありません。

問題は 、パスワードなしでデータにアクセスする方法があることです。このためには、SEDファームウェアの脆弱性を使用する必要があります。 この種の脆弱性は、

ATAセキュリティと

TCG Opalの仕様に影響します。

主な問題は、SSDの所有者が設定するアクセスパスワードに加えて、工場で設定されるマスターパスワードもあることです。 このパスワードを変更すると、上記で説明した脆弱性が排除されます。そうでない場合、SSDとそのデータは攻撃者、つまり、何をすべきかを正確に知っている攻撃者に公開されます。

しかし、キャッチもあります。事実は、メーカーがそのようなデバイスの欠陥の結果として、ユーザーが選択した暗号化パスワードとDEK暗号化キーが暗号的に接続されていないということです。 つまり、攻撃者はDEK値を見つけて(必要なデータはSEDチップ内に隠されている)、ユーザーが設定したパスワードを知らなくてもデータを解読するために使用できます。

「暗号化バンドルの欠如は災害です。 欠陥のため、ユーザーデータは弱く保護されています。 ディスクに保存されたデータは簡単に復元およびコピーできます」と、問題を発見した研究者の一人は言います。 専門家が研究の結果とその結論を記事の形で公開しました(

ここからダウンロードでき

ます )。

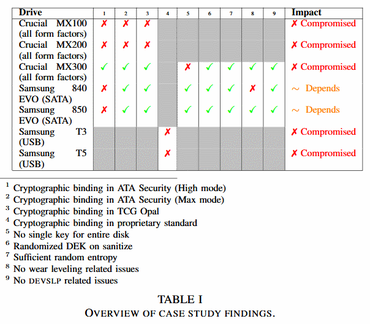

残念ながら、科学者は少数のソリッドステートドライブを調べることができました。彼らのモデルを以下に示します。 それにもかかわらず、調査したすべてのデバイスは脆弱であることが判明しました。

研究者は、ハードウェア暗号化をサポートする外部および組み込みSSDの両方を研究しました。 彼らの意見では、そのようなデバイスのはるかに広い範囲がクラッキングを受けやすい。 調査は今年4月に完了しましたが、これまで、科学者はオランダの警察と一緒に、問題について調査したデバイスのすべてのメーカーに通知しようとしました。

Crucial(Micron)やSamsungなどの企業がソリッドステートドライブのファームウェアアップデートをリリースし、問題を解決したと報告されています。 確かに、これでは不十分な場合があります。

実際、研究者は作業を深め始め、さまざまなシステムのユーザーデータのセキュリティの調査を実施しました。 一部のサービスがこのOSの問題を悪化させるため、Windowsユーザーが最も危険にさらされています。 そのため、この問題はWindows BitLockerと呼ばれます。これは、Windows OSで実行されているディスク上のデータのソフトウェア暗号化システムです。

BitLockerがハードウェア暗号化サポートを備えたSSDを

検出するとすぐに、Windowsを使用してサービスが切断され、データは暗号化されません。OSはハードウェアサポートを「希望」します。 そのため、SSDrucialとSamsungを使用していて、ドライブのファームウェアを更新していないユーザーは、実際にデータをすべての人に公開しています。

良いニュースは、この場合でもBitLockerを引き続き動作させることができることです。このため、

グループポリシー設定を変更する必要があります。 ただし、この場合、ドライブをフォーマットして、ゼロから作業を開始する必要があります。

しかし、この場合、保護は二重であり、実際には特別な問題はありません。 問題を発見した研究者によると、その根本はハードウェア暗号化の開発者によって作成された仕様にあります。