サブスクライバーへのIPアドレスの発行を手配するタスクが到着しました。 タスク条件:

- 承認のために別のサーバーを提供することはありません-あなたが管理します;)

- 加入者はDHCP経由でネットワーク設定を受信する必要があります

- ネットワークは多様です。 これはPON機器であり、オプション82が設定された通常のスイッチとポイント付きのWiFiベースです

- データがIPを発行する条件のいずれにも該当しない場合、「ゲスト」ネットワークからIPを発行する必要があります。

良いことから:FreeBSDには「動作」できるサーバーがありますが、「このネットワーク上で」ではなく「遠く」です;)。

素晴らしいMikrotikデバイスもあります。 一般的なネットワーク図は次のようなものです。

少し考えた後、FreeRadiusサブスクライバーを使用してネットワーク設定を発行することにしました。 原則として、スキームは通常です。MicrotickではDHCPサーバーをオンにし、同じRadiusクライアントでオンにします。 多数のDHCPサーバー-> Radius Client-> Radiusサーバーを構成します。

難しくないようです。 しかし! 悪魔は詳細にあります。 すなわち:

- このスキームに従ってPON OLTが承認されると、ヘッドステーションのMACアドレスに等しいUser-Name、PON Onu MACに等しいAgent-Circuit-Id、および空のパスワードを使用して、要求がFreeRadiusに送信されます。

- オプション82のスイッチで許可すると、サブスクライバのMACデバイスに等しい空のユーザー名と、リレースイッチMACおよびサブスクライバが接続されているポートを含む追加のAgent-Circuit-IdおよびAgent-Remote-Idの追加属性を使用して、FreeRadiusに要求が届きます。

- WiFIポイントを持つ一部の加入者は、PAP-CHAPプロトコルを介して承認されます

- WIFIポイントを持つ一部の加入者は、パスワードなしで、WIFIポイントのMACアドレスに等しいユーザー名で許可されます。

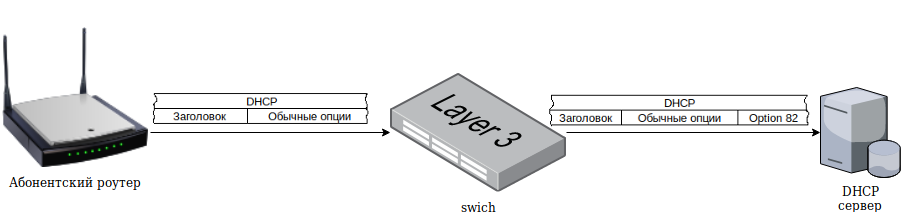

歴史的背景:DHCPのOption 82とは

これらは、たとえばAgent-Circuit-IdフィールドやAgent-Remote-Idフィールドなど、追加情報を転送できるDHCPプロトコルの追加オプションです。 通常、リレースイッチのMACアドレスと、加入者が接続されているポートの送信に使用されます。 PON機器またはWIFI基地局の場合、Agent-Circuit-Idフィールドには有用な情報が含まれていません(サブスクライバーポートはありません)。 この場合、この場合のDHCPの一般的なスキームは次のとおりです。

ステップごとに、このスキームは次のように機能します。

- 加入者機器は、ネットワーク設定のブロードキャストDHCP要求を作成します

- 加入者機器が直接接続されているデバイス(たとえば、スイッチ、WiFiまたはPON基地局)は、このパケットを「インターセプト」して変更し、追加オプションOption 82とリレーエージェントIPアドレスを導入して、ネットワーク上でさらに転送します。

- DHCPサーバーは要求を受け入れ、応答を形成し、それを中継デバイスに送信します

- 中継デバイスは、応答パケットを加入者ユニットに転送します

したがって、これらすべてが機能しないことは言うまでもありません。もちろん、ネットワーク機器の適切な構成が必要です。

FreeRadiusをインストールする

もちろん、FreeRadiusの構成設定を使用すると、これはすべて実現できますが、それは難しく、明確ではありません...特にNか月後に「すべてが機能する」ようにスヌープする場合。 したがって、PythonでFreeRadiusの承認モジュールを作成することにしました。 MySQLデータベースから認証データを取得します。 いずれにせよ、その構造を説明することは意味がありません。 特に、FreeRadiusのsqlモジュールで提案されている構造を採用し、ログインパスワードに加えて、各サブスクライバーのmacフィールドとportフィールドを追加することで若干変更しました。

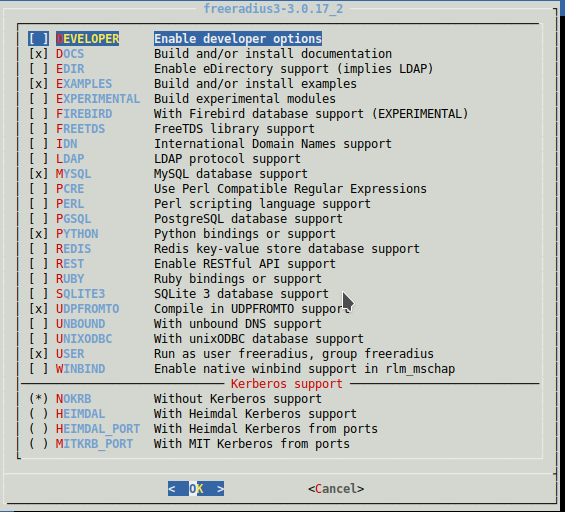

そのため、まず最初に、FreeRadiusをインストールします。

cd /usr/ports/net/freeradius3 make config make install clean

設定では、インストール用にマークします。

pythonモジュールへのシンボリックリンクを作成します(つまり、有効にします)。

ln -s /usr/local/etc/raddb/mods-available/python /usr/local/etc/raddb/mods-enabled

Python用の追加モジュールをインストールします。

pip install mysql-connector

FreeRadiusのpythonモジュール設定では、python_path変数でモジュール検索パスを指定する必要があります。 たとえば、私はこれを持っています:

python_path="/usr/local/etc/raddb/mods-config/python:/usr/local/lib/python2.7:/usr/local/lib/python27.zip:/usr/local/lib/python2.7:/usr/local/lib/python2.7/plat-freebsd12:/usr/local/lib/python2.7/lib-tk:/usr/local/lib/python2.7/lib-old:/usr/local/lib/python2.7/lib-dynload:/usr/local/lib/python2.7/site-packages"

パスは、Pythonインタープリターを実行してコマンドを入力することで見つけることができます。

root@phaeton:/usr/local/etc/raddb/mods-enabled

この手順を実行しない場合、Pythonで記述され、FreeRadiusによって実行されるスクリプトは、インポートにリストされているモジュールを検出しません。 さらに、モジュール設定で許可およびアカウンティング機能のコメントを外す必要があります。 たとえば、このモジュールは次のようになります。

python { python_path="/usr/local/etc/raddb/mods-config/python:/usr/local/lib/python2.7:/usr/local/lib/python2.7/site-packages:/usr/local/lib/python27.zip:/usr/local/lib/python2.7:/usr/local/lib/python2.7/plat-freebsd12:/usr/local/lib/python2.7/lib-tk:/usr/local/lib/python2.7/lib-old:/usr/local/lib/python2.7/lib-dynload:/usr/local/lib/python2.7/site-packages" module = work mod_instantiate = ${.module} mod_detach = ${.module} mod_authorize = ${.module} func_authorize = authorize mod_authenticate = ${.module} func_authenticate = authenticate mod_preacct = ${.module} func_preacct = preacct mod_accounting = ${.module} func_accounting = accounting mod_checksimul = ${.module} mod_pre_proxy = ${.module} mod_post_proxy = ${.module} mod_post_auth = ${.module} mod_recv_coa = ${.module} mod_send_coa = ${.module} }

work.pyスクリプト(および他の全員)は、/ usr / local / etc / raddb / mods-config / pythonに配置する必要があります。合計3つのスクリプトがあります。

コードからわかるように、利用可能なすべての方法を使用して、明らかに既知のサブスクライバーMACアドレスまたはOption 82バンドルによってサブスクライバーを識別しようとします。これがうまくいかない場合は、「ゲスト」ネットワークから使用される最も古いIPアドレスを発行します。 指定された時間にPythonスクリプトの必要な機能が作動するように、サイト対応フォルダーにデフォルトのスクリプトを構成します。 実際、ファイルを次の形式にするだけで十分です。

デフォルト server default { listen { type = auth ipaddr = * port = 0 limit { max_connections = 16 lifetime = 0 idle_timeout = 30 } } listen { ipaddr = * port = 0 type = acct limit { } } listen { type = auth port = 0 limit { max_connections = 1600 lifetime = 0 idle_timeout = 30 } } listen { ipv6addr = :: port = 0 type = acct limit { } } authorize { python filter_username preprocess expiration logintime } authenticate { Auth-Type PAP { pap python } Auth-Type CHAP { chap python } Auth-Type MS-CHAP { mschap python } eap } preacct { preprocess acct_unique suffix files } accounting { python exec attr_filter.accounting_response } session { } post-auth { update { &reply: += &session-state: } exec remove_reply_message_if_eap Post-Auth-Type REJECT { attr_filter.access_reject eap remove_reply_message_if_eap } Post-Auth-Type Challenge { } } pre-proxy { } post-proxy { eap } }

実行して、デバッグログへの影響を確認します。

/usr/local/etc/rc.d/radiusd debug

他に何。 FreeRadiusをセットアップするとき、radclientユーティリティを使用して動作をテストすると便利です。 承認の例:

echo "User-Name=4C:5E:0C:2E:7F:15,Agent-Remote-Id=0x9845623a8c98,Agent-Circuit-Id=0x00010006" | radclient -x 127.0.0.1:1812 auth testing123

または会計:

echo "User-Name=4C:5E:0C:2E:7F:15,Agent-Remote-Id=0x00030f26054a,Agent-Circuit-Id=0x00010002" | radclient -x 127.0.0.1:1813 acct testing123

「産業」規模で「変更なしで」同様のスキームとスクリプトを使用することは不可能であることを警告します。 少なくとも印象的な:

- 「偽の」MACアドレスが可能です。 加入者が自分用に外部MACを登録するだけで十分であり、問題が発生します。

- ゲストネットワークを発行するロジックは、すべての批判を下回っています。 「このようなIPアドレスを持つクライアントを既に持っているか」というチェックすらありません。

私の状況で具体的に機能するための単なる「膝の上の解決策」であり、それ以上のことはありません。 厳密に判断しないでください;)