「必要に応じて、パスワードを暗号化できます。」

暗号化を使用するよう明示的に指示された一部の開発者は、Base64パスワード暗号化を使用しました別のデータリークに関する情報がメディアに表示される場合、会社がユーザーパスワードをクリアテキストで保持している、APIを保護していない、またはその他の基本的なミスを犯した理由は常に不可解です。 私たちの時代にそのような安全規則の違反は可能ですか?

ボン大学(ドイツ)

の新しい調査では、フリーランスの開発者は、顧客がさらに必要としない限り、デフォルトでは非常に危険な慣行を順守していることが示されています。

研究者は、Freelancer.comの260人のJava開発者を招待して、顧客が始めたと思われる架空のソーシャルネットワークの登録システムを開発しました。 これらのうち、Java、JSF、Hibernate、およびPostgreSQLテクノロジーの使用を含む注文に同意したのは43のみでした。

開発者の半分は作業に100ユーロ、半分は200ユーロを受け取りました。 2つのグループのそれぞれの半分は、安全なパスワードストアを使用するように指示されましたが、他のグループは使用しませんでした。

サンプルは明らかに小さいですが、違いは非常に大きいため、いくつかの一般的な傾向を示唆しています。 調査の結果の一部を次に示します。

- 指示が提供されなかった人のうち、18人中15人がクリアテキストでパスワードを保持していました

- セキュアストレージの使用を担当する3人は、パスワードもクリアテキストで保存しました。

- パスワードを暗号化したプログラマーは安全でない方法を使用しました。31人のプログラマーはBase64、MD5、SHA-1などの方法を使用して暗号化しました。

- bcryptやPBKDF2などの安全な方法を使用したフリーランサーは12人のみです。

8人が暗号化にBase64を使用しました

10-MD5

1-SHA-1

3-3DES

3-AES

5-SHA-256

1-HMAC / SHA1

5-PBKDF2

7-Bcrypt

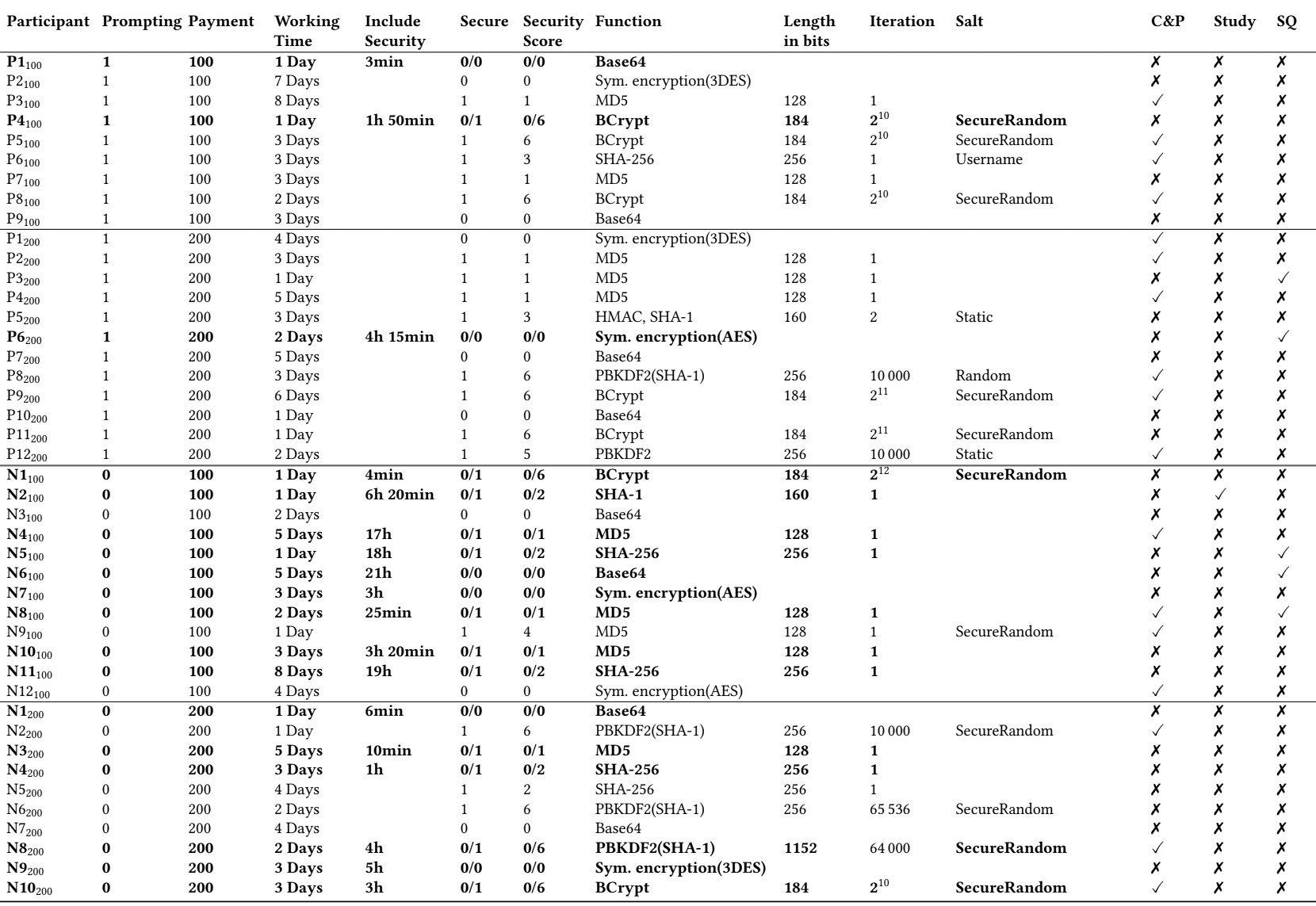

次の表(クリックごとに増加)には、各参加者の完全な結果が表示されます。タスクの完了に必要な日数、セキュリティの実装に費やした時間、適用した暗号化アルゴリズム。 表の上半分で、情報を暗号化するための直接の指示を与えられた人。 太字の参加者は、最初は安全でないソリューションを送信したが、その後、安全なパスワードストアを実装するための追加の指示を受け取った人です。

プログラマーの大半は基本的なセキュリティメソッドを実装できず、43の内17のコードがランダムなWebサイトからコピーされました。

パスワードを使用してハッシュ関数に渡されるデータ文字列であるソルトを使用した開発者は15人だけでした。これにより、ブルートフォースが大幅に複雑になります。

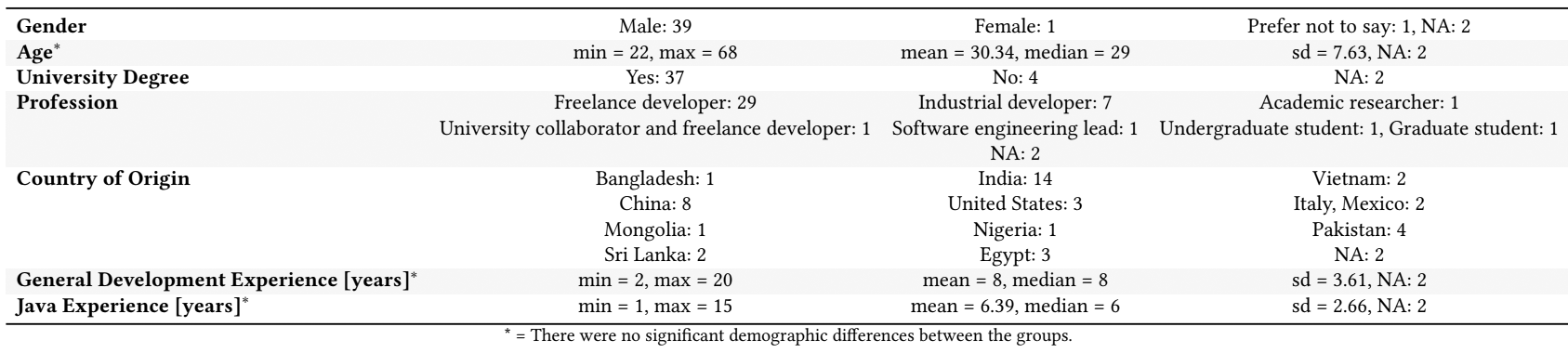

表(クリック可能)は、調査参加者の人口統計データを示しています。 ご覧のとおり、これらは主に男性であり、平均年齢は11か国から30歳です(2つの場合、国は示されていません)

表(クリック可能)は、調査参加者の人口統計データを示しています。 ご覧のとおり、これらは主に男性であり、平均年齢は11か国から30歳です(2つの場合、国は示されていません)低賃金のグループと高賃金のグループは、ほぼ同じレベルの品質で働いていました。

一般的に、この研究はかなり憂鬱です。 フリーランサーの基本的な安全意識は信じられないほど低いと考えられます。 暗号化を使用する特別な指示を受けた18人の参加者のうち、3人はBase64の使用を決定し、たとえば「[I]すべてを暗号化してパスワードが見えない」および「解読が非常に難しい」と主張しました。

おそらく、この動作はフリーランサーにのみ固有のものであり、指示のないスタッフはすぐに安全な決定を下そうとしますか? この研究はこの質問に答えていません。

プロモーションコードAL003HRFRを使用した2019年11月30日までの

中小企業向けの

PKIソリューションの 特別な条件 。 新規顧客に有効なオファー。 詳細については、マネージャー+7(499)678 2210、sales-ru @ globalsign.comにお問い合わせください。