この記事では、eToken USBドングルを使用してSSH認証を構成する方法を説明します。

これには次のものが必要です。

-実際には、eToken Pro USBドングル自体(私の場合、eToken Pro 64kです)

-ドライバー

eToken PKI ClientがインストールされたWindowsオペレーティングシステム

-Key ManagerプラグインがインストールされたMozilla Firefox

-スマートカードをサポートするSSHクライアント。 個人的には、

PuTTY SC-修正版のPuTTYが好きです。

PINコードがインストールされた初期化済みのUSBキーがすでにあり、コンピューターに接続されており、すぐに使用できることを前提としています。

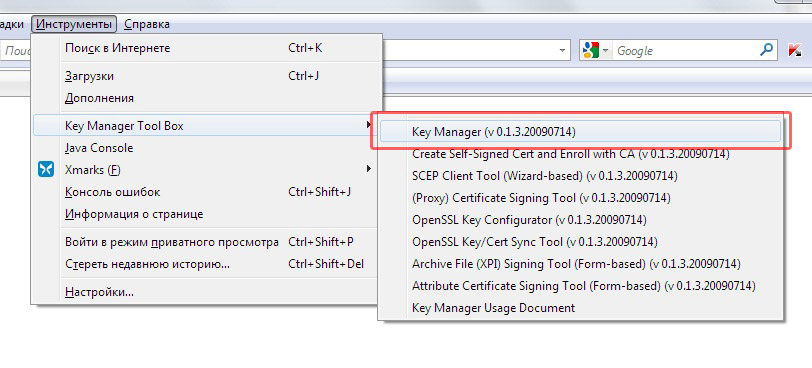

公開/秘密キーを作成します。1)Firefoxを起動し、キーマネージャーを開きます(ツール->キーマネージャーツールボックス->キーマネージャー)

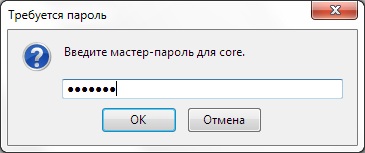

2)eTokenのユーザーパスワードを入力します

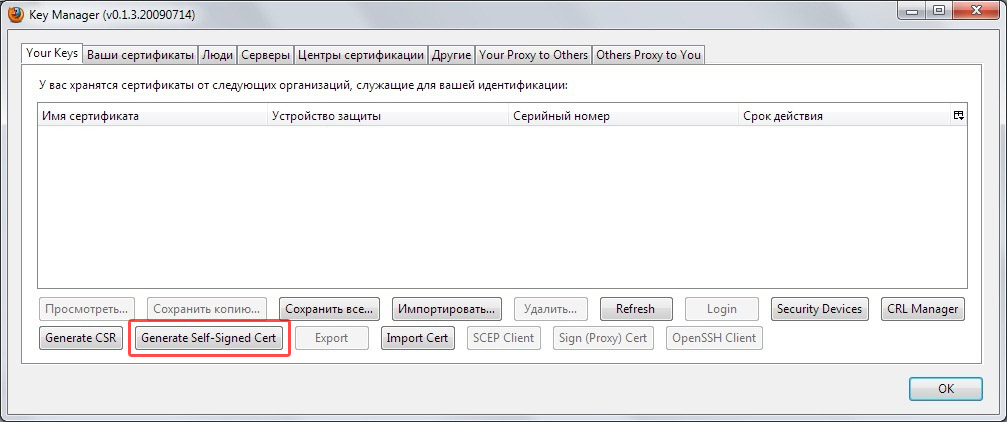

3)キーマネージャーのメインメニューで、[自己署名証明書の生成]を選択します

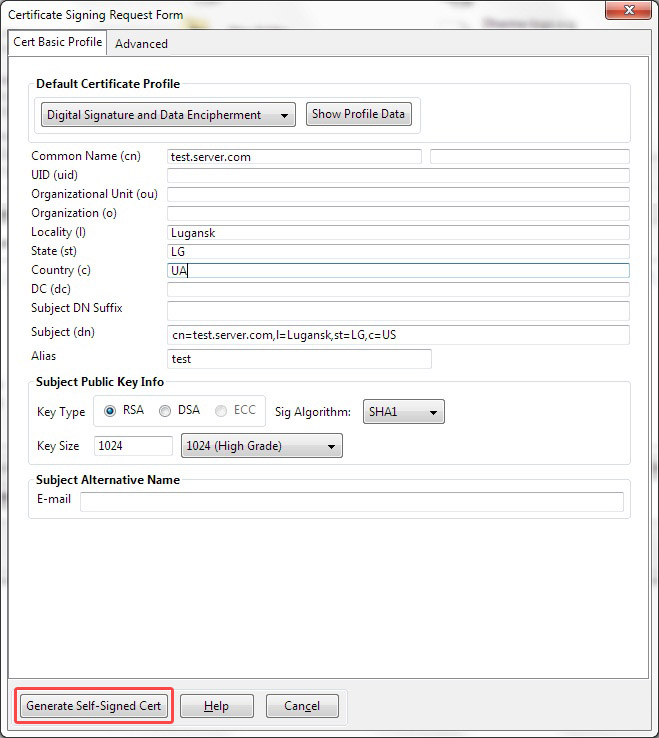

4)図に示すようにフィールドに入力し、「自己署名証明書の生成」をクリックします。 当然、都市、国、fqdnサーバーなどのデータを入力する必要があります。 また、オプションで、追加の証明書プロパティ(有効期間など)を指定できます。

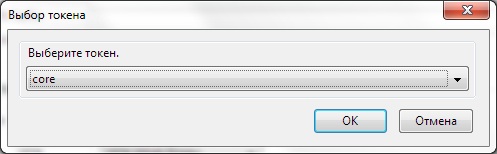

5)リストから目的のトークンを選択し、「OK」をクリックします。 トークンですぐに証明書を生成する場合、後で

秘密鍵をエクスポートすることは不可能であることに注意してください。

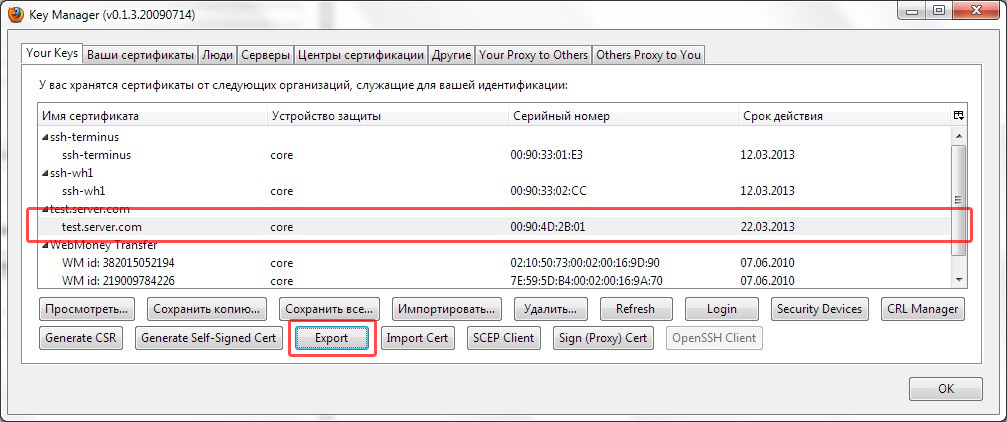

6)キーマネージャーのメインメニューで、新しく作成された証明書を強調表示し、[エクスポート]ボタンをクリックします

7)表示されるウィンドウで、「OpenSSH Pubkey」形式を選択し、「OK」をクリックします

その結果、次のような行が表示されます。 これは公開キーです。保存してください。次のステップで必要になります。

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAAAgQDL9ViU3+/80xZka0G91eoDyNuPT4eb1/8ro0iZEBnRI7+B+LwJbWrvqfJxNQluMiGPhftBCao4VjCcby21g0q+1sp42MR1bPD8BgA42ZDuum/sq5gFEM16n+g8+bXxtoZ/kF2bPJ4fGsowmdQCc8I7xECcYazz2AG8oZqU9l0anw==

サーバー上のキーによる認証の構成。私の場合、サーバーはDebian Lennyがインストールされたマシンです。

sshd構成が公開鍵を使用した認証を許可することを確認する必要があります。 これを行うには

、sshd_configファイルで

、 yesの PubkeyAuthenticationパラメーターの値を指定し

ます 。

次に、ファイル

「〜/ .ssh / authorized_keys」に 、以前に受け取った公開キーを(1行で)追加します。 ファイル

「.ssh / authorized_keys」は、公開鍵を使用してログインするユーザーのホームディレクトリにあることに注意してください。

スマートカードを使用するようにPuTTY SC SSHクライアントを構成します。PuTTY SCは、PuTTYの修正バージョンです。 元のバージョンとの唯一の大きな違いは、スマートカードのサポートです。

この場合の設定は、通常の接続とほとんど変わりません-サーバーのアドレス、接続の種類、キーボードの種類、エンコードを指定する必要があります。

スマートカードで認証を使用するには、セクション

「接続-> SSH-> Pkcs11」に移動し 、

「Attempt PKCS#11 smartcard auth(SSH-2)」ボックスを

オンにして、eTokenライブラリへのパスを指定します-

「C:\ Windows \ System32 \ eToken.dll” 、先ほど作成したリストからトークン名と秘密キーを選択します。

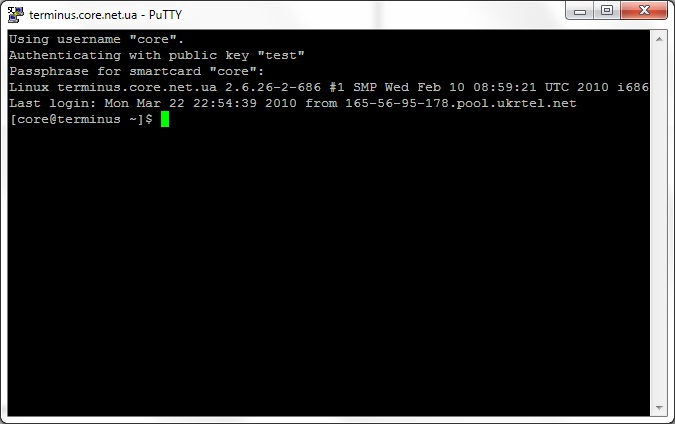

接続すると、USBキーにカスタムPINコードを入力するよう求められます。

おめでとうございます、eToken ProでSSH認証を使用できるようになりました!

注:間違いなく、キーはさまざまなソフトウェアとさまざまなオペレーティングシステムを使用してさまざまな方法で生成できます。 Windows + Firefoxの束は、最もシンプルで直感的なものとして選ばれました。別の注意:好みに応じて、サーバーで他の認証方法を無効にして、キーによる認証のみを残すことができます。